影响范围

Hadoop

漏洞简介

Hadoop是一个开源的分布式计算框架,用于存储和处理大规模数据集,它提供了可靠、可扩展和高性能的数据处理能力,使得用户可以在廉价的硬件集群上进行大数据处理和分析,Hadoop适用于处理大规模的结构化和非结构化数据并且在处理大数据集时具有良好的可扩展性和容错性,它被广泛应用于互联网公司、科学研究、金融行业等领域,用于大数据处理、日志分析、机器学习和数据挖掘等任务,而由于服务器直接在开放了Hadoop机器HDFS的50070 Web端口及部分默认服务端口,黑客可以通过命令行操作多个目录下的数据,例如:进行删除,下载,目录浏览甚至命令执行等操作,产生极大的危害

环境搭建

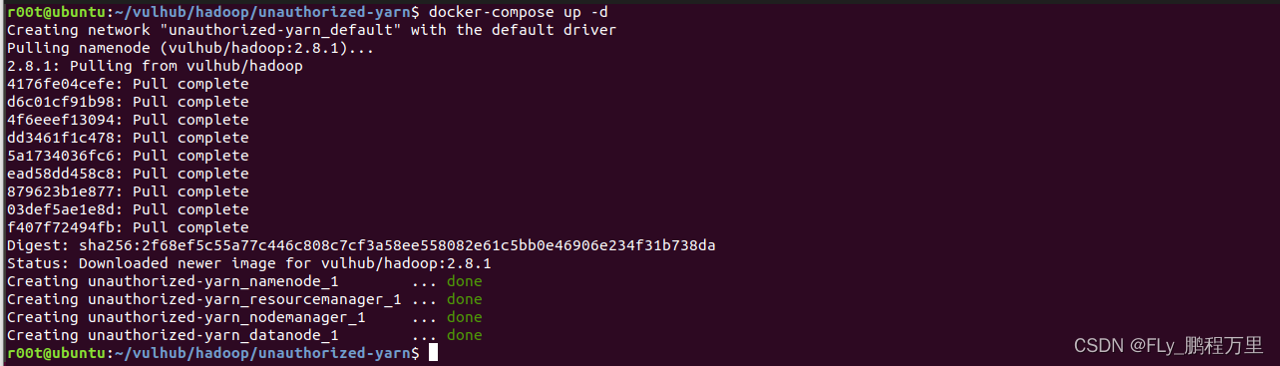

在这里我们使用VulHub来构建环境

docker-compose up -d

漏洞检测

未授权访问

http://192.168.204.191:8088/cluster

订阅专栏 解锁全文

订阅专栏 解锁全文

2056

2056

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?