基本介绍

Docker是一种开源的容器化平台,用于构建、打包和运行应用程序及其依赖项,它通过使用容器来实现应用程序的轻量级隔离,使得应用程序可以在不同的环境中以一致的方式运行,Docker广泛应用于软件开发、持续集成/持续交付(CI/CD)、微服务架构、大规模部署和云计算等领域,它简化了应用程序的构建、交付。Docker Remote API是一个取代远程命令行界面(RCLI)的REST API,当该接口直接暴漏在外网环境中且未作权限检查时,攻击者可以通过恶意调用相关的API实现远程命令执行

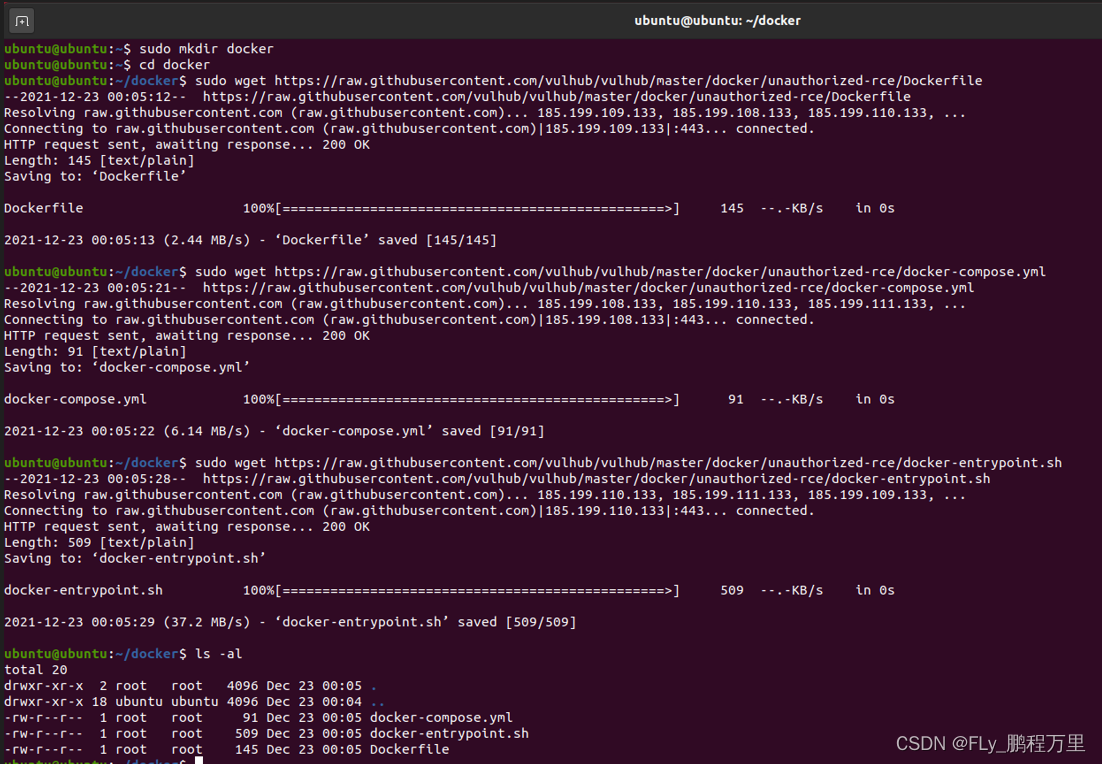

环境搭建

下载环境

mkdir docker

cd docker

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/Dockerfile

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/docker-compose.yml

wget https://raw.githubusercontent.com/vulhub/vulhub/master/docker/unauthorized-rce/docker-entrypoint.sh

订阅专栏 解锁全文

订阅专栏 解锁全文

5670

5670

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?