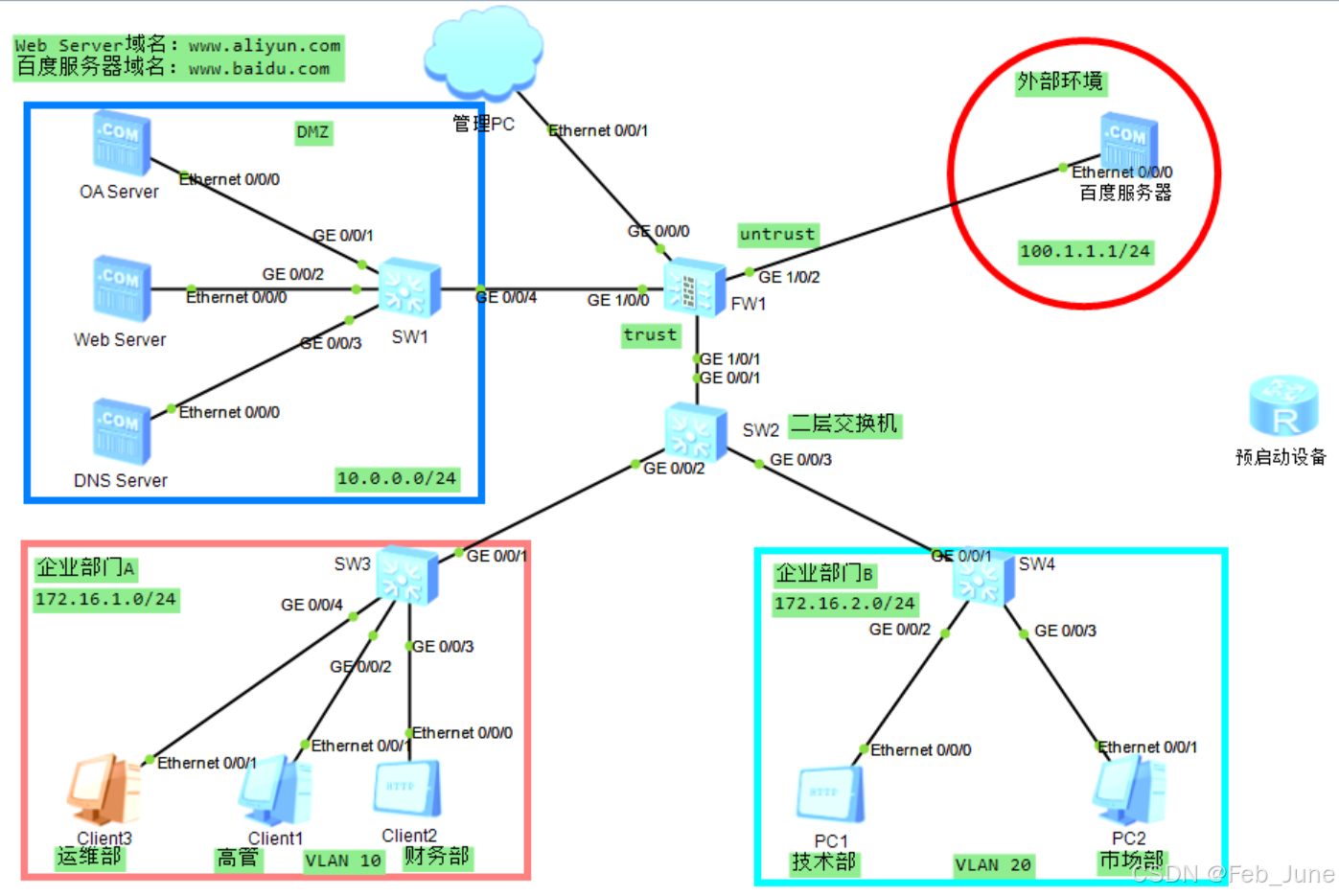

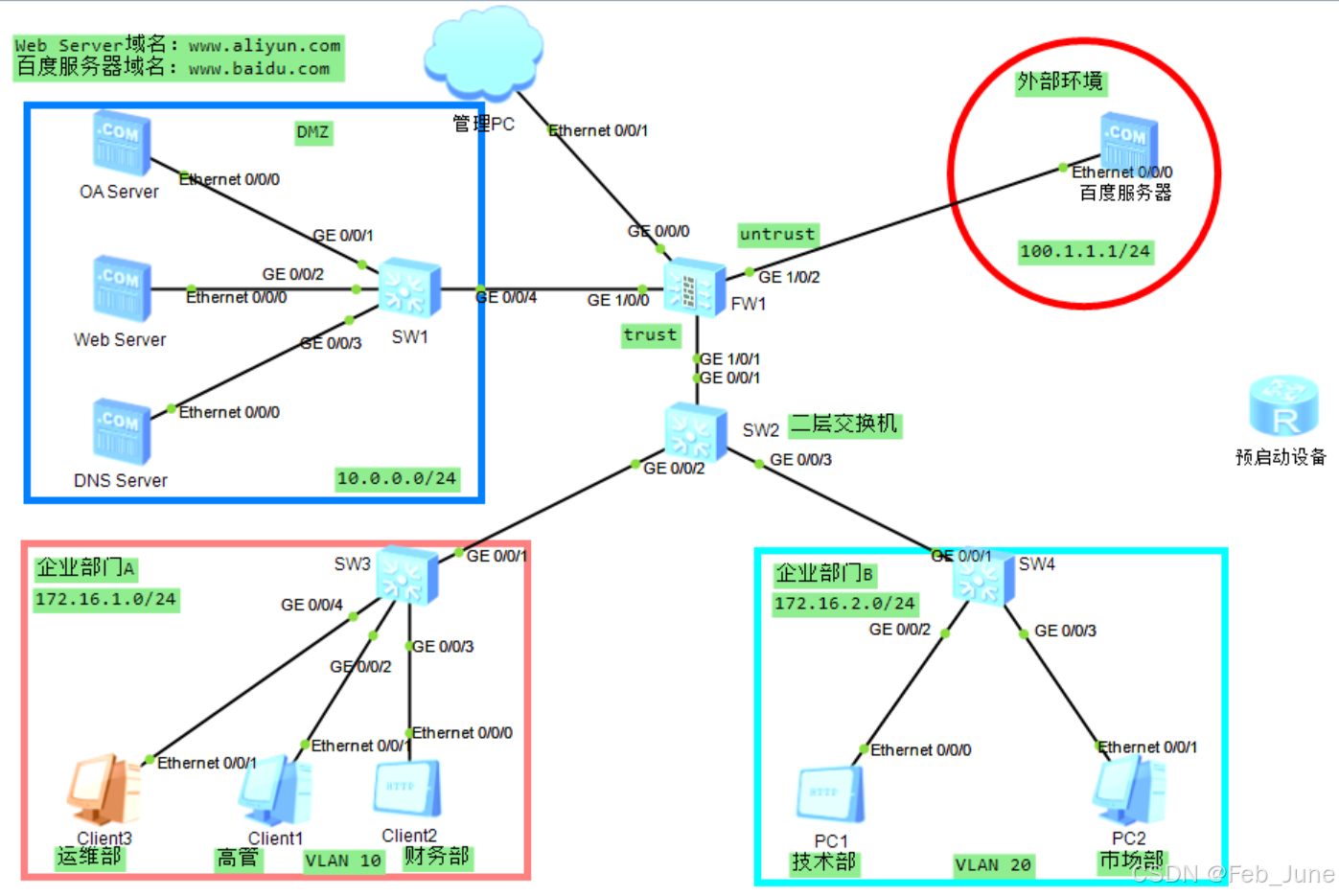

一、拓扑

二、配置vlan

[SW2]int g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 10

[SW2]int g0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 20

[SW2]int g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type trunk

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20

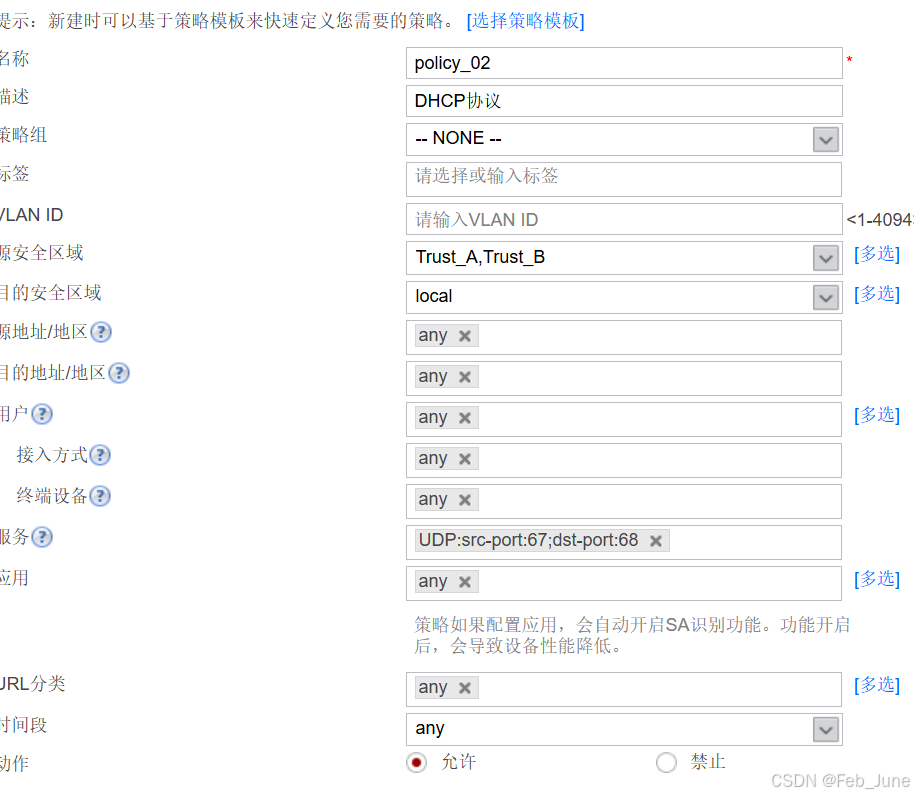

三、配置DHCP,要求如下

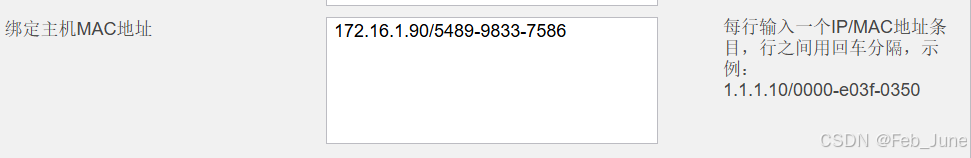

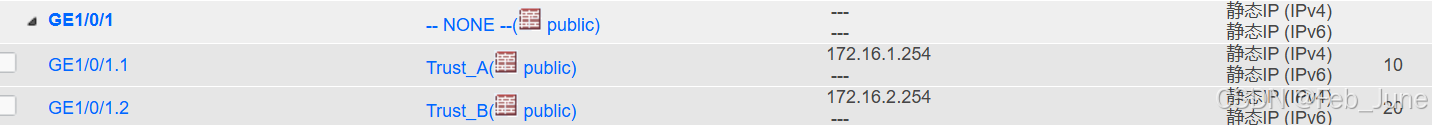

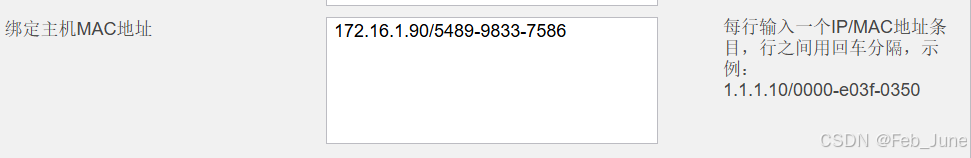

在FW上启动DHCP功能,并配置不同的全局地址池,为接入网络的终端设备分配IP地址。 Client1、Client3和PC2通过DHCP获取地址信息。Client2和PC1手工静态配置。 Client1必须通过DHCP获取172.16.1.90/24地址。

[FW]dhcp enable

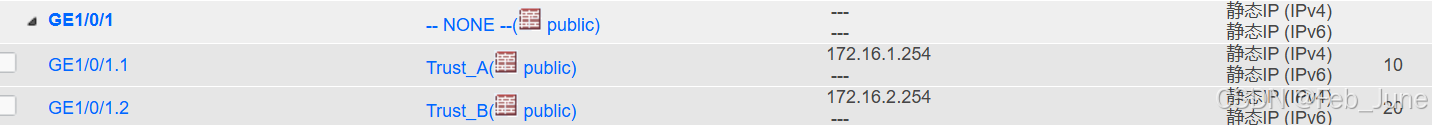

[FW]int g1/0/1.1

[FW-GigabitEthernet1/0/1.1]dhcp select interface

[FW]int g1/0/1.2

[FW-GigabitEthernet1/0/1.2]dhcp select interface

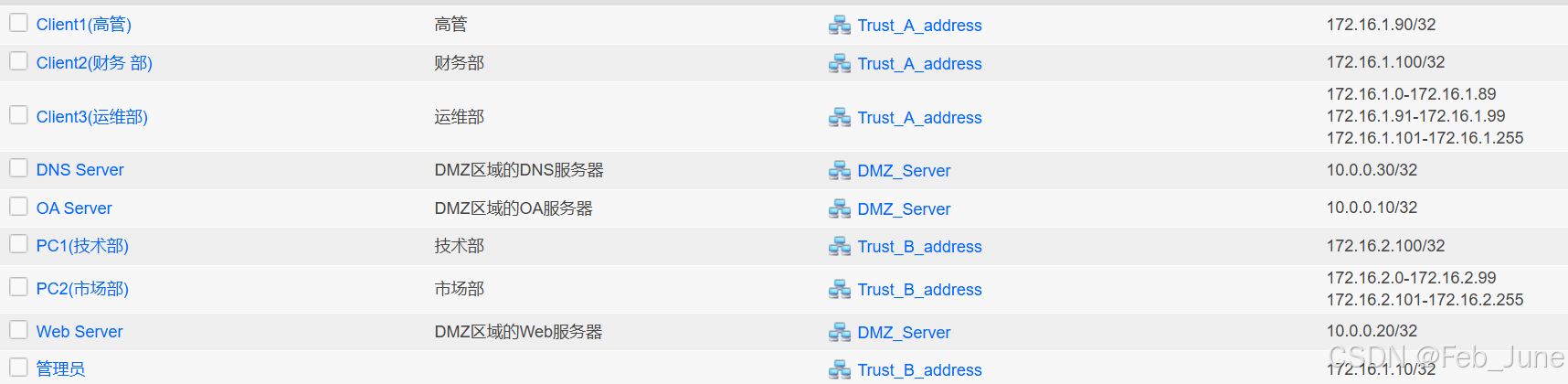

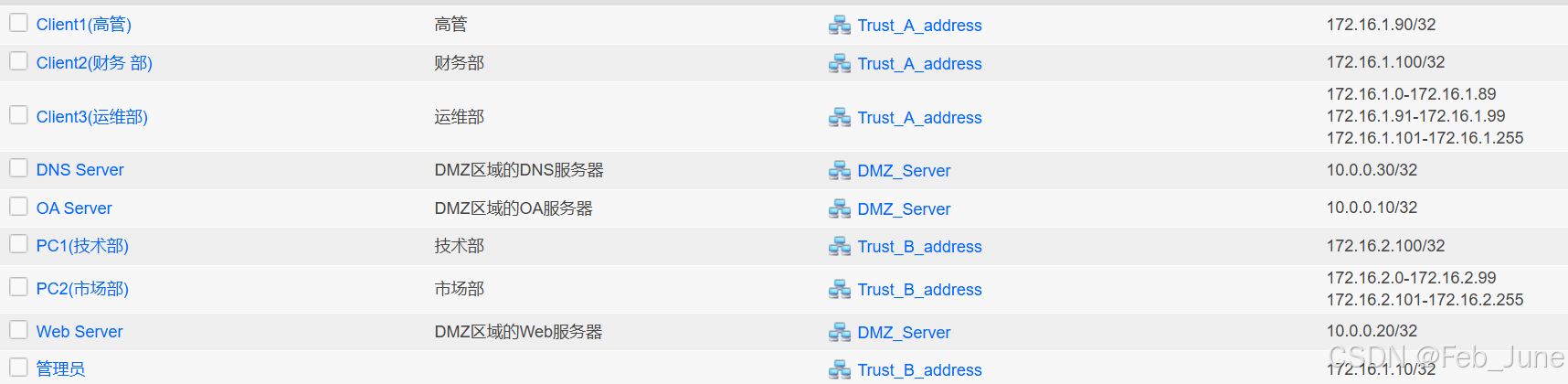

四、创建地址组

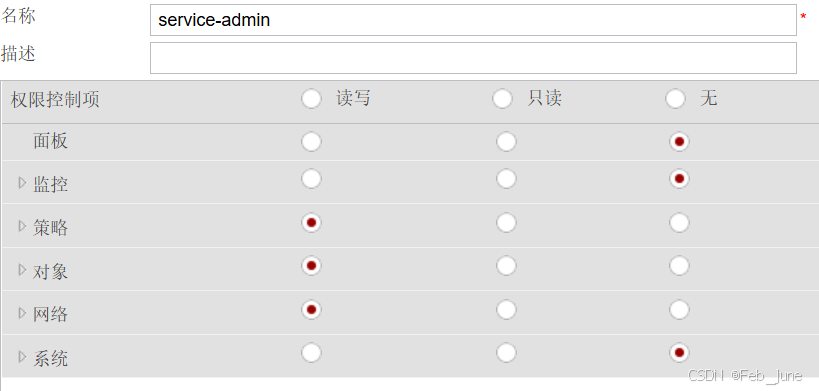

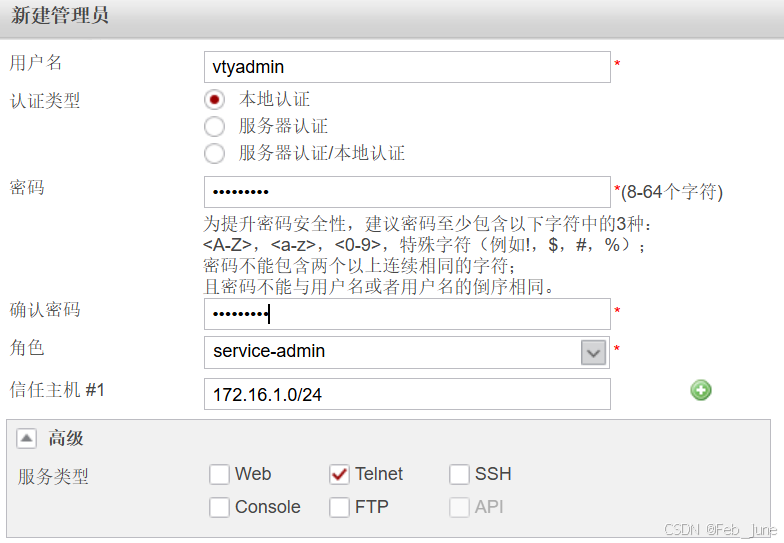

五、创建管理员

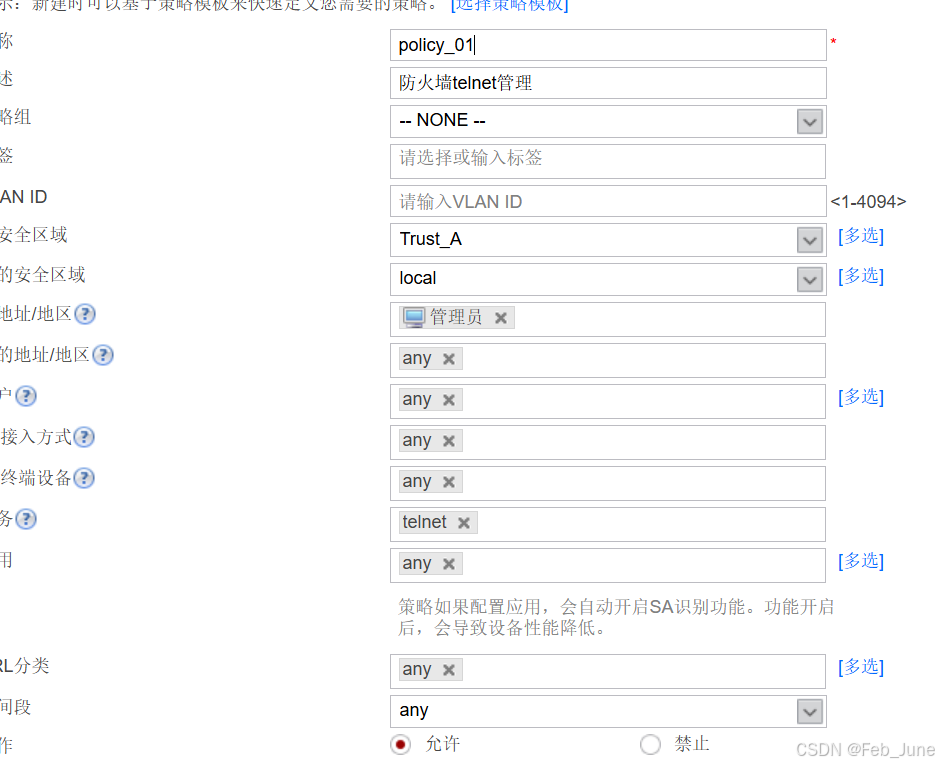

为FW配置一个配置管理员。要求管理员可以通过Telnet登录到CLI界面对FW进行管理和维护。FW对管理 员进行本地认证。

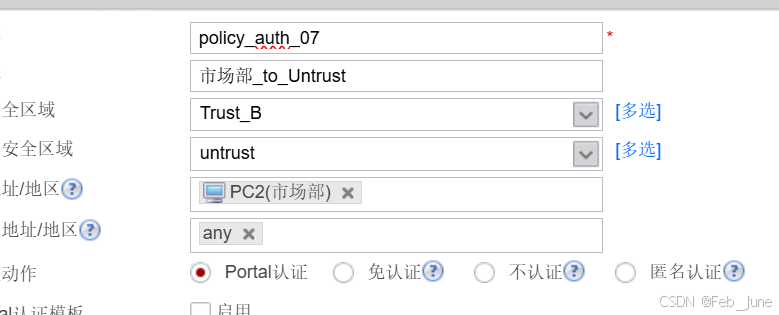

七、用户认证配置

用户需求:1、部门A分为运维部、高层管理、财务部;其中,财务部IP地址为静态IP。高管地址DHCP固定分配。

2、部门B分为研发部和市场部;研发部IP地址为静态IP

3、新建一个认证域,所有用户属于认证域下组织架构

4、根据下表信息,创建企业组织架构

5、用户密码统一为admin@123

6、首次登录必须修改密码

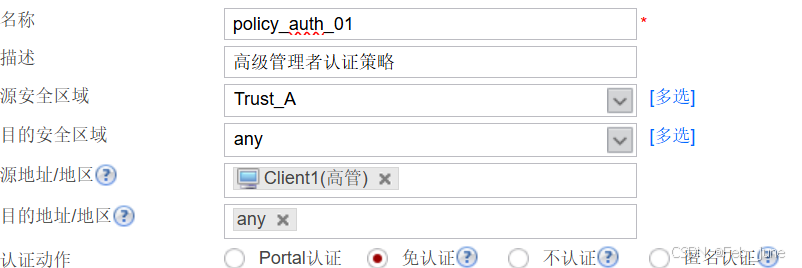

认证策略:1、高级管理者访问任何区域时,需要使用免认证。

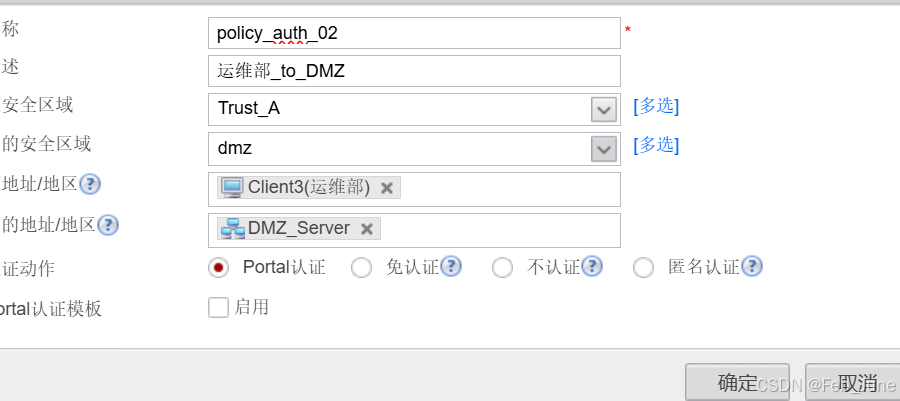

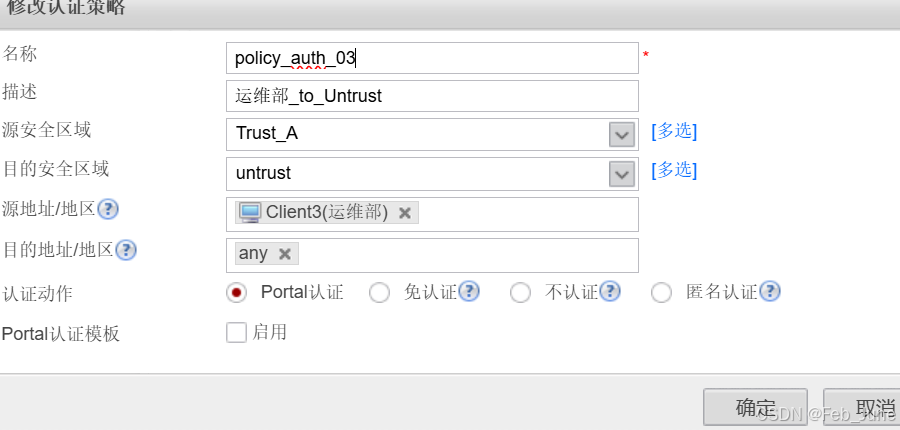

2、运维部访问DMZ区域时,需要进行Portal认证。

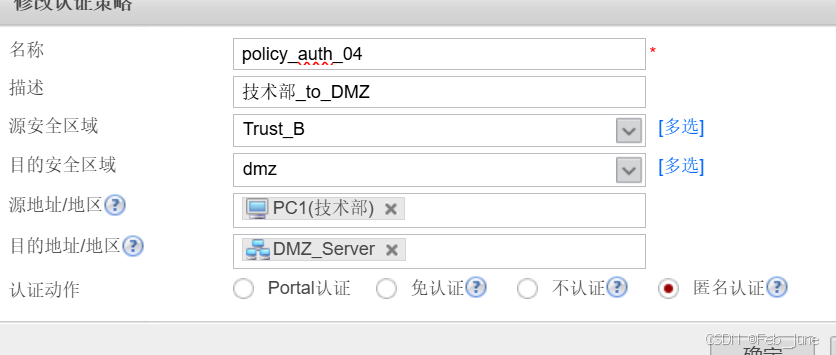

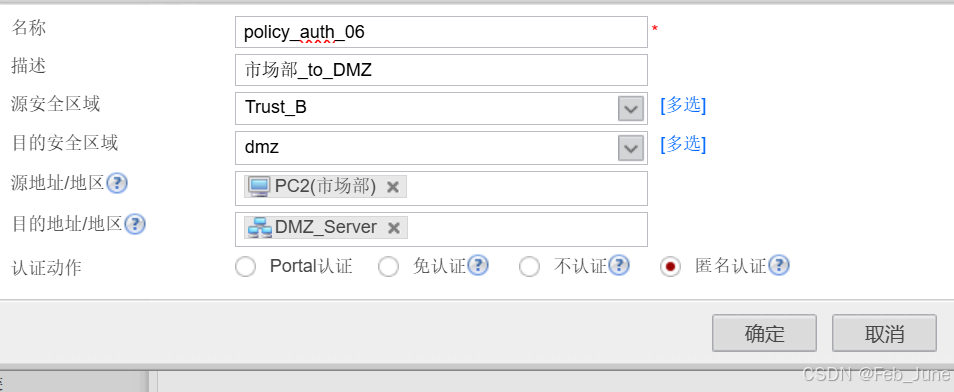

3、技术部和市场部访问DMZ区域时,需要使用匿名认证。

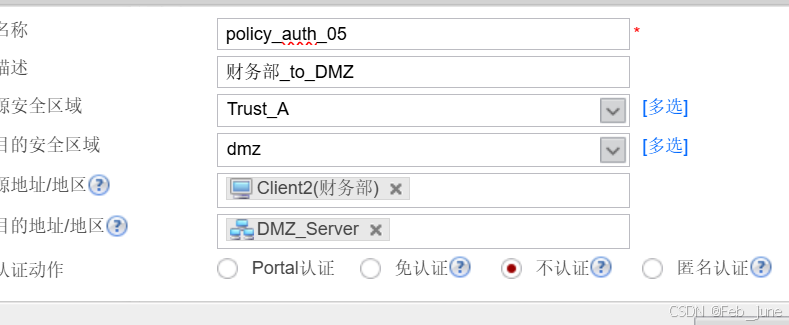

4、财务部访问DMZ区域时,使用不认证。

5、运维部和市场部访问外网时,使用Portal认证。

6、财务部和技术部不能访问外网环境。故不需要认证策略

八、安全策略

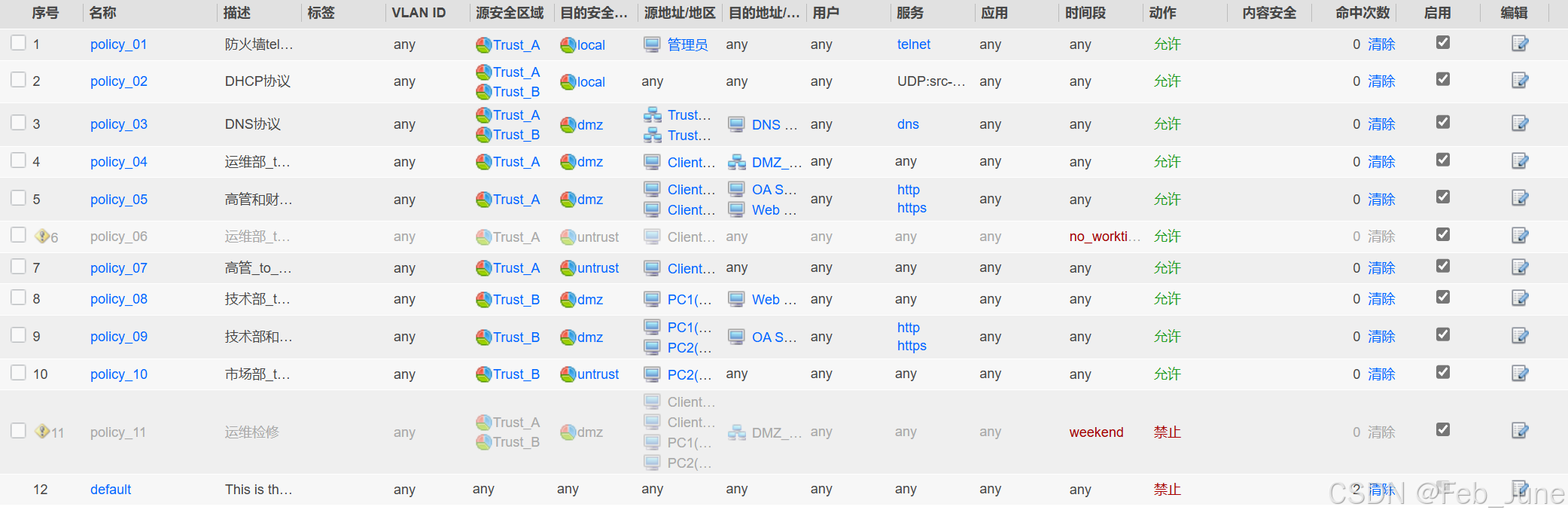

1、配置Telnet策略

2、配置DHCP策略

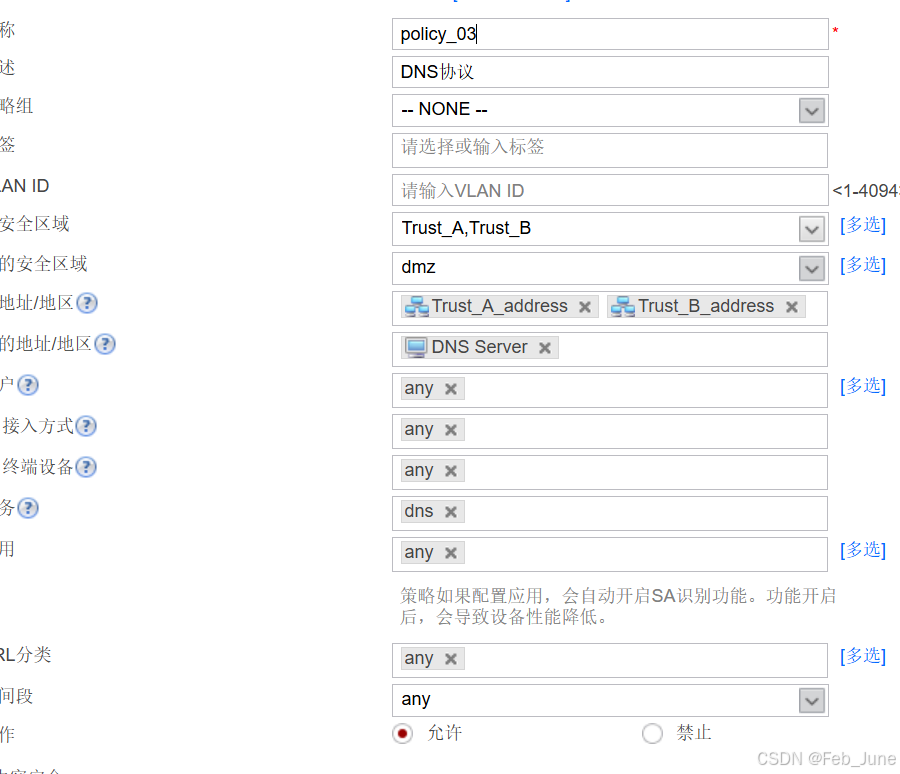

3、配置DNS策略

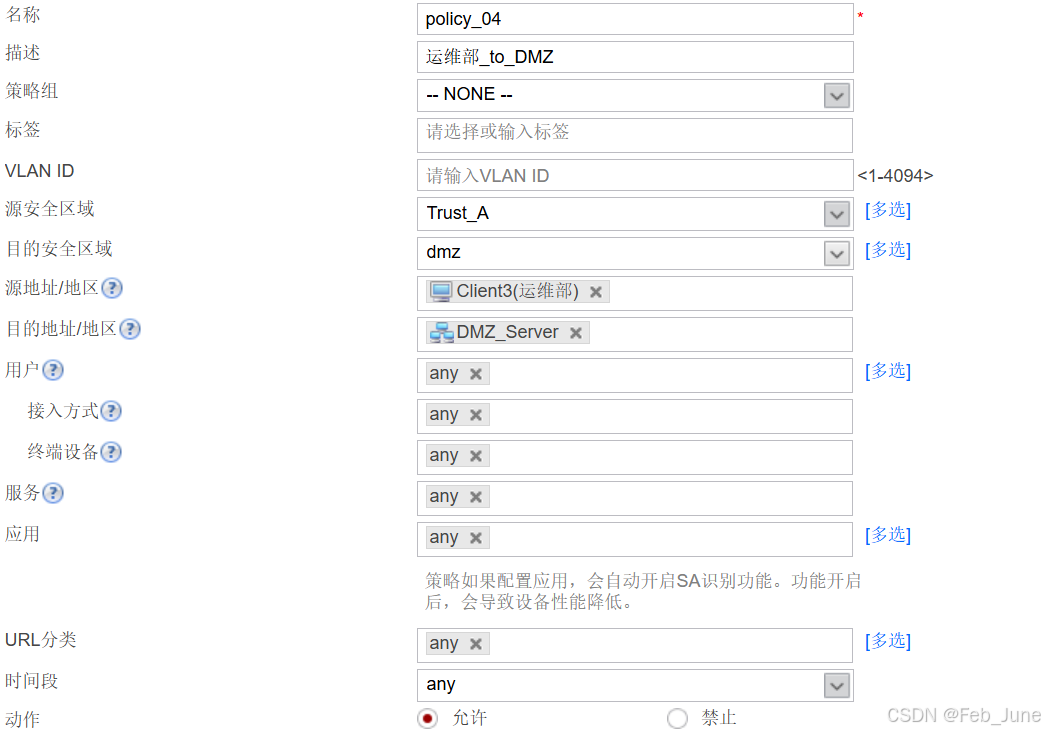

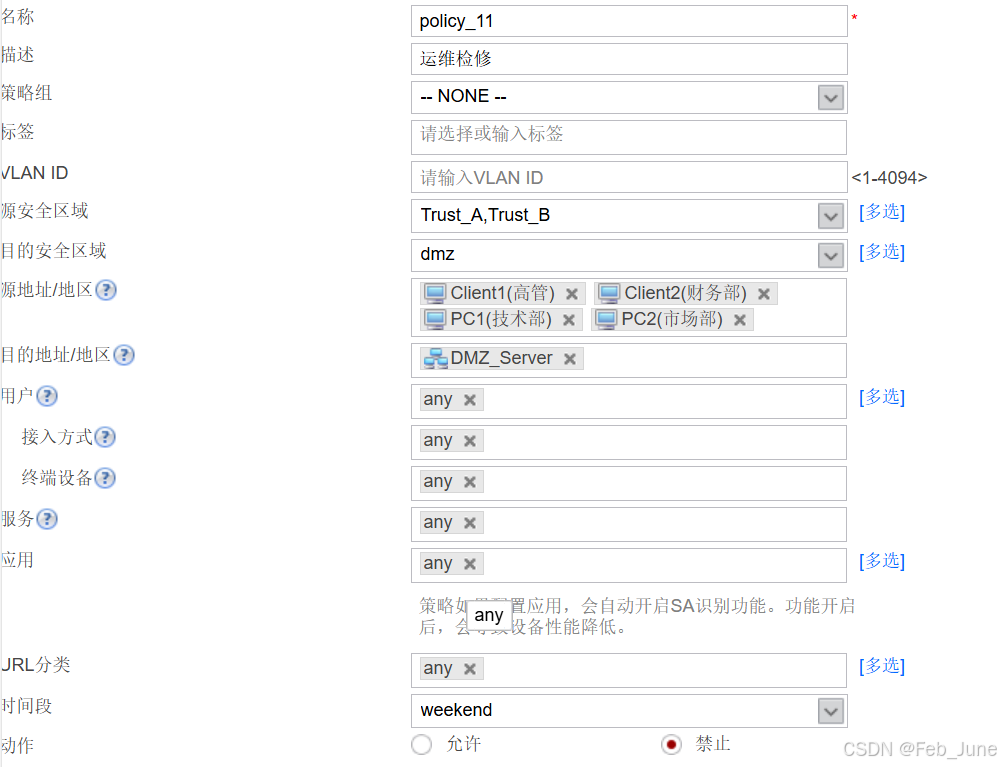

4、部门A中分为三个部门,运维部、高管、财务。

a.运维部允许随时随地访问DMZ区域,并对设备进行管理;

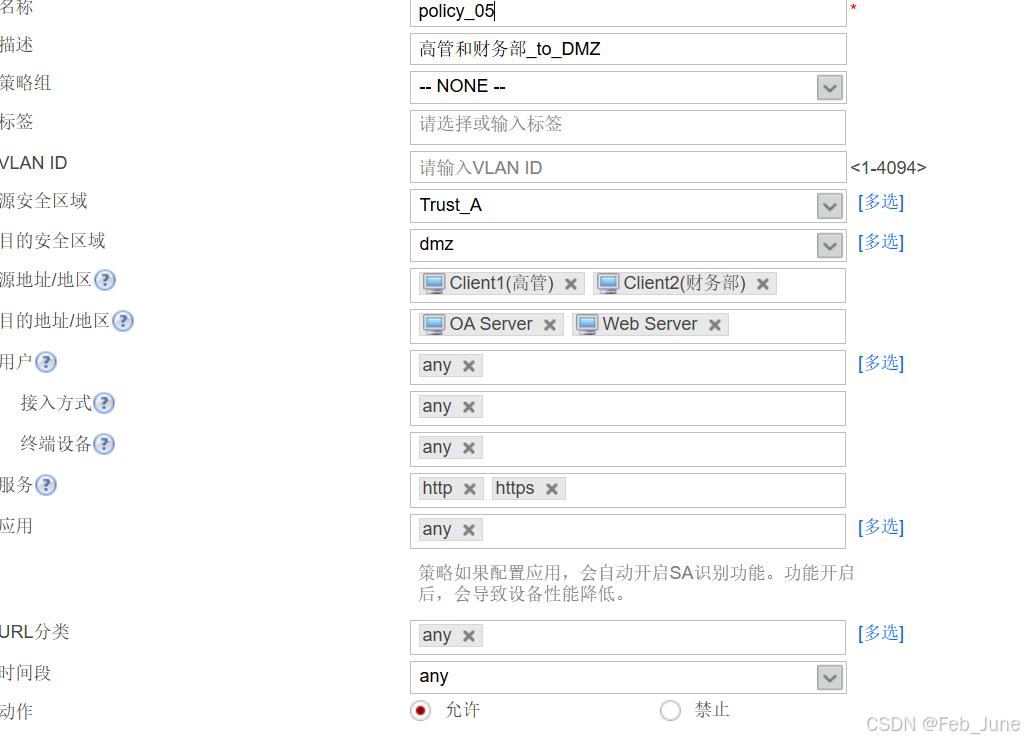

b.高管和财务部仅允许访问DMZ区域的OA和Web服务器,并且只有HTTP和HTTPS权限。

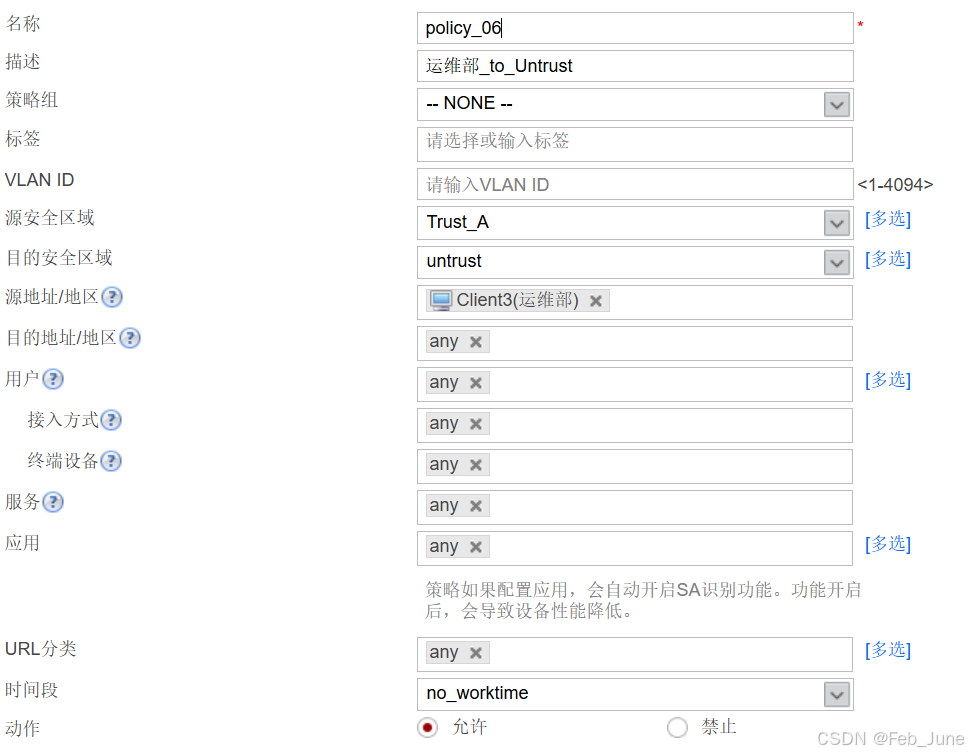

c.运维部允许在非工作时间访问互联网环境

d.高管允许随时访问互联网环境

e.财务部任何时间都不允许访问互联网环境

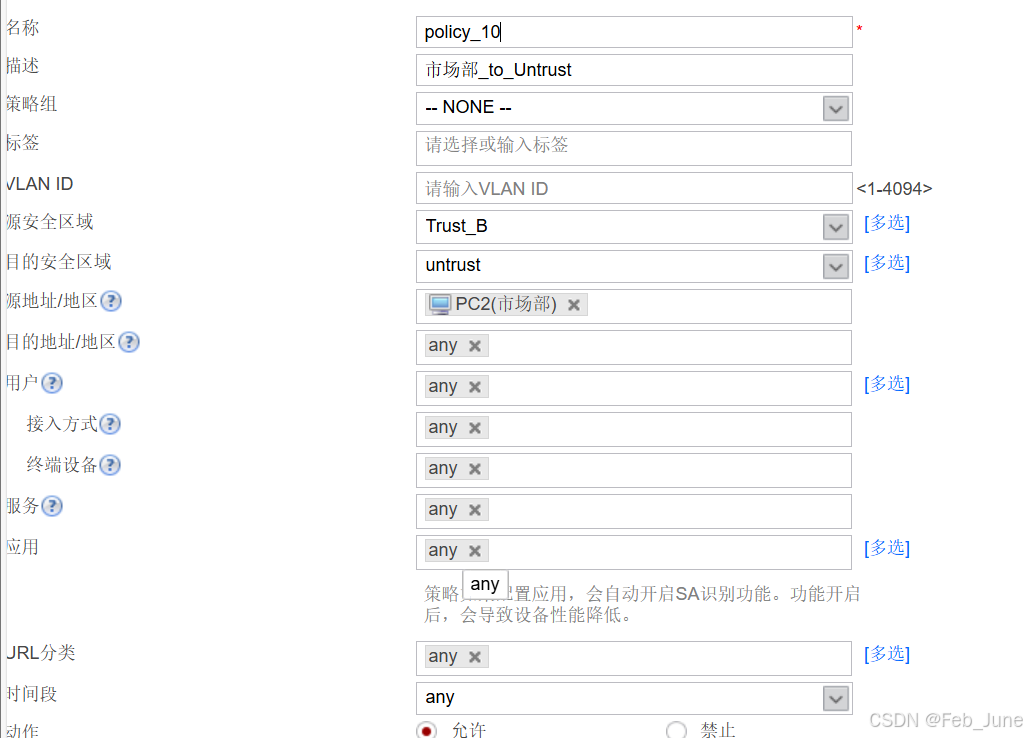

5、部门B分为两个部门,技术部和市场部

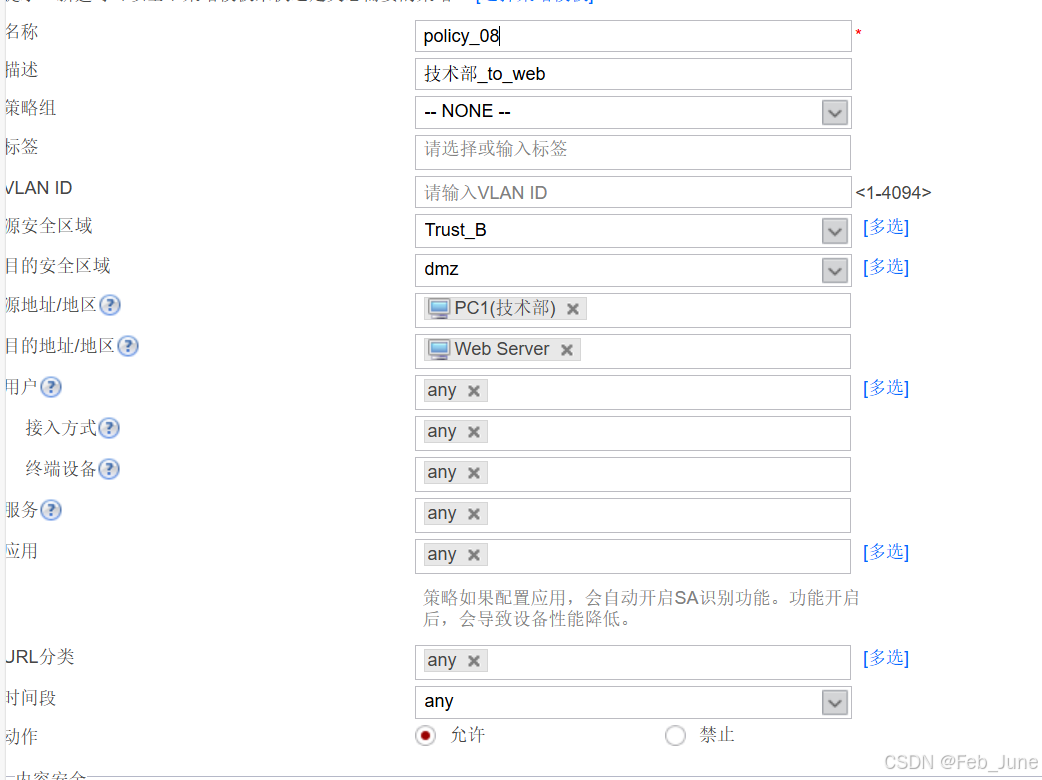

a.技术部允许访问DMZ区域中的web服务器,并进行管理

b.技术部和市场部允许访问DMZ区域中的OA服务器,并且只有HTTP和HTTPS权限。

c.市场部允许访问互联网环境

6、每周末公司服务器需要检修维护,允许运维部访问;即,每周末拒绝除运维部以外的流量访问DMZ区域。

7、部门A和部门B不允许存在直接访问流量,如果需要传输文件信息,则需要通过OA服务器完成。---依靠默认规则拒绝

九、测试

564

564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?