题目链接:https://buuoj.cn/challenges#[ACTF%E6%96%B0%E7%94%9F%E8%B5%9B2020]easyre

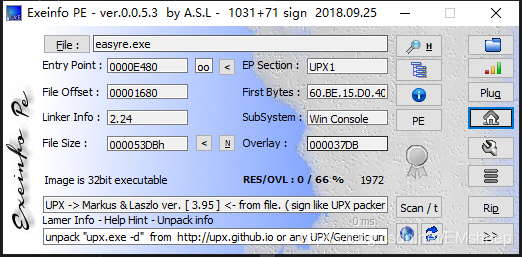

把题目拖进exeinfo查看一下,是个32位有壳的exe,用upx脱下壳

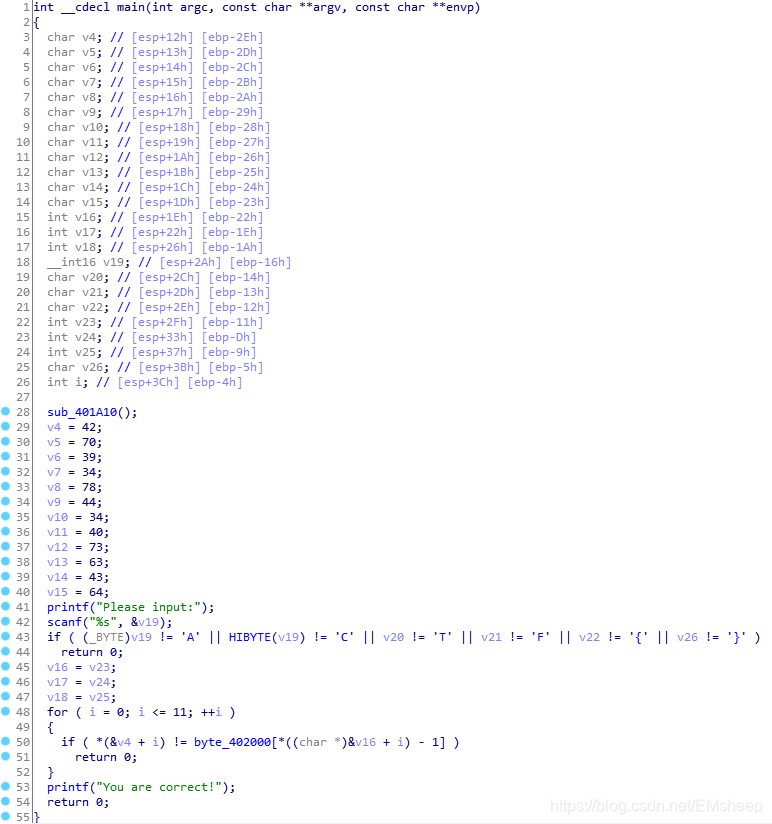

把脱壳后的exe拖进IDA里,找到main函数进行查看。

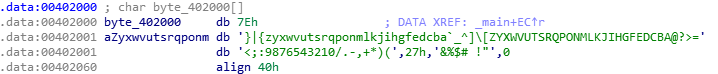

是个加密方式,查看下数组byte_402000

写个脚本解密一下,得到flag

s = [42,70,39,34,78,44,34,40,73,63,43,64]

key = '~}|{zyxwvutsrqponmlkjihgfedcba`_^]\[ZYXWVUTSRQPONMLKJIHGFEDCBA@?>=<;:9876543210/.-,+*)('+chr(0x27)+'&%$# !"'

flag = ''

for i in range(12):

x = key.find(chr(s[i]))+1

flag += chr(x)

print(flag)

flag:U9X_1S_W6@T?

本文介绍了解决一个加密的32位EXE文件挑战的过程。通过使用UPX去除外壳,然后在IDA中分析main函数,最终编写了一个Python脚本来解密存储在字节数组中的Flag。

本文介绍了解决一个加密的32位EXE文件挑战的过程。通过使用UPX去除外壳,然后在IDA中分析main函数,最终编写了一个Python脚本来解密存储在字节数组中的Flag。

6382

6382