刮开有奖

这题写的比较抽象(刚刚开始学re)

感觉没有明显的字符串的提示,最后的flag都有种猜的感觉

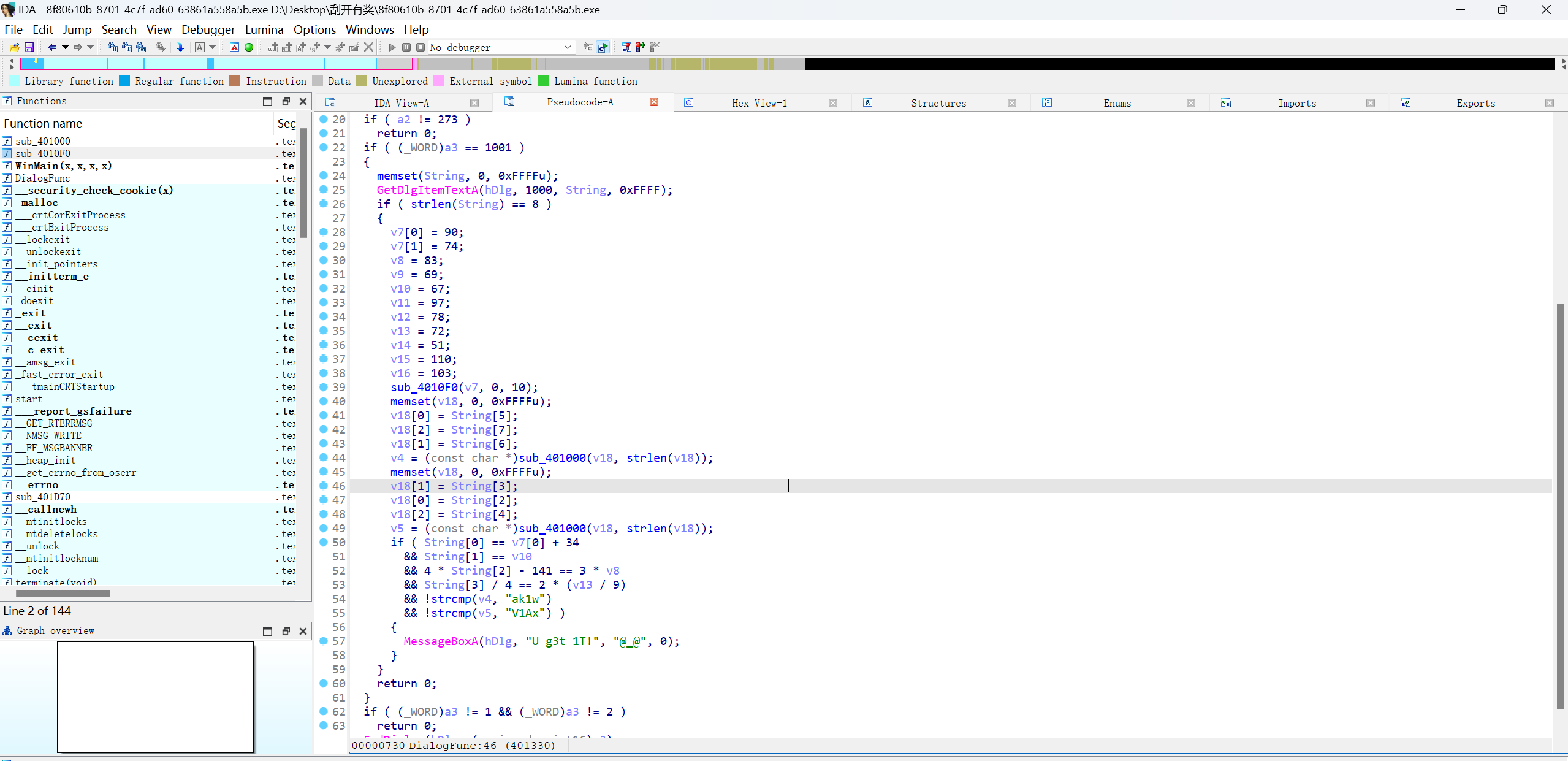

首先在main函数种找到flag藏的关键位置

看到这里有可疑的字符串,基本上就可以确定flag在这里有,起码部分是有的

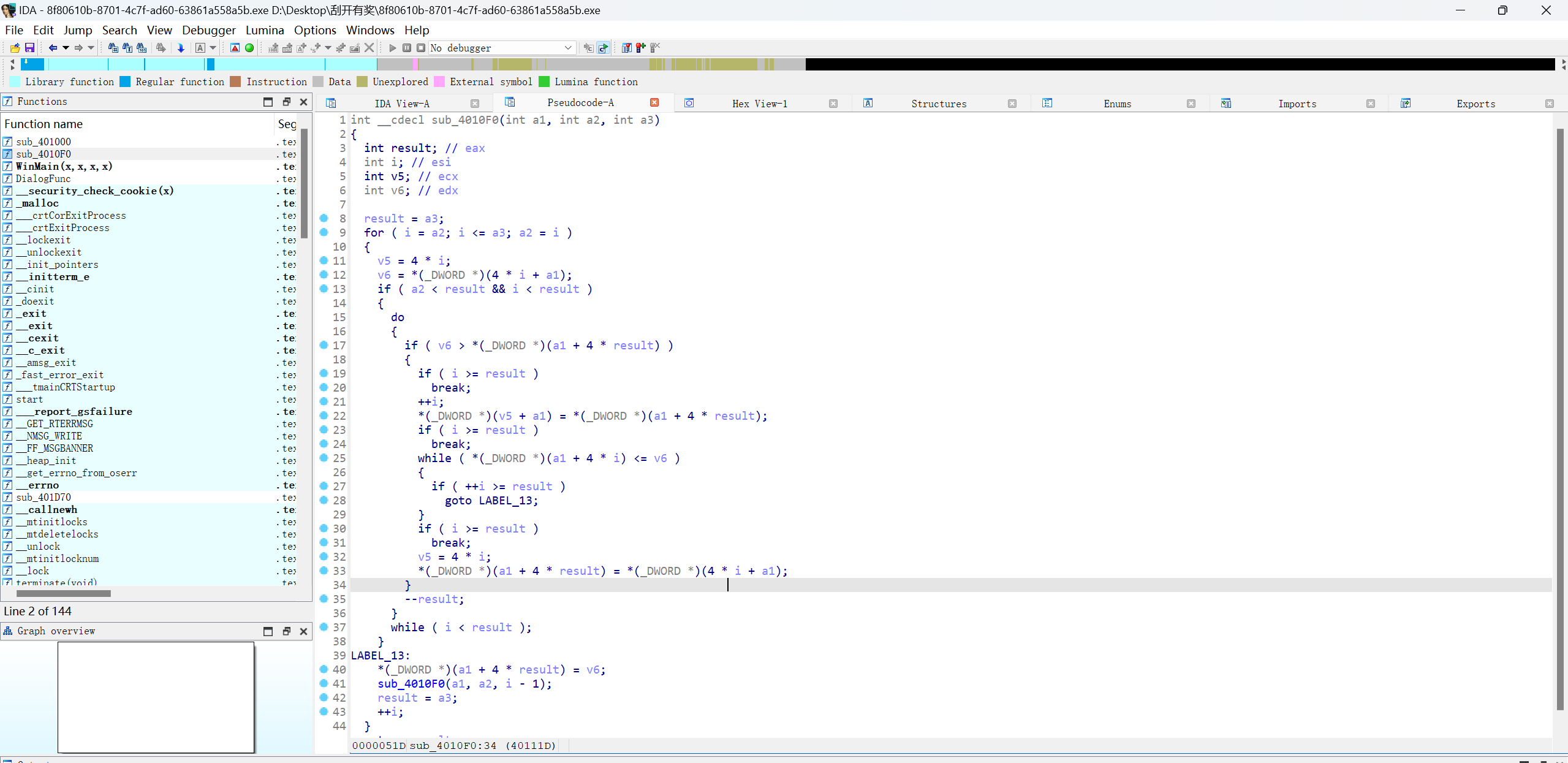

点开 sub_4010F0函数,发现是一个排序的函数

这里把伪代码转换成c语言

int __cdecl sub_4010F0(char *a1, int a2, int a3)

{

int result; // eax

int i; // esi

int v5; // ecx

int v6; // edx

result = a3;

for ( i = a2; i <= a3; a2 = i )

{

v5 = i;

v6 = i[a1];

if ( a2 < result && i < result )

{

do

{

if (v6 > (a1[result] ))

{

if ( i >= result )

break;

++i;

a1[v5] = a1[result];

if ( i >= result )

break;

while ( a1[i]<= v6 )

{

if ( ++i >= result )

goto LABEL_13;

}

if ( i >= result )

break;

v5 = i;

(a1[result]) = (a1[i]);

}

--result;

}

while ( i < result

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3819

3819

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?