-

安全基础知识

-

对称与非对称加密

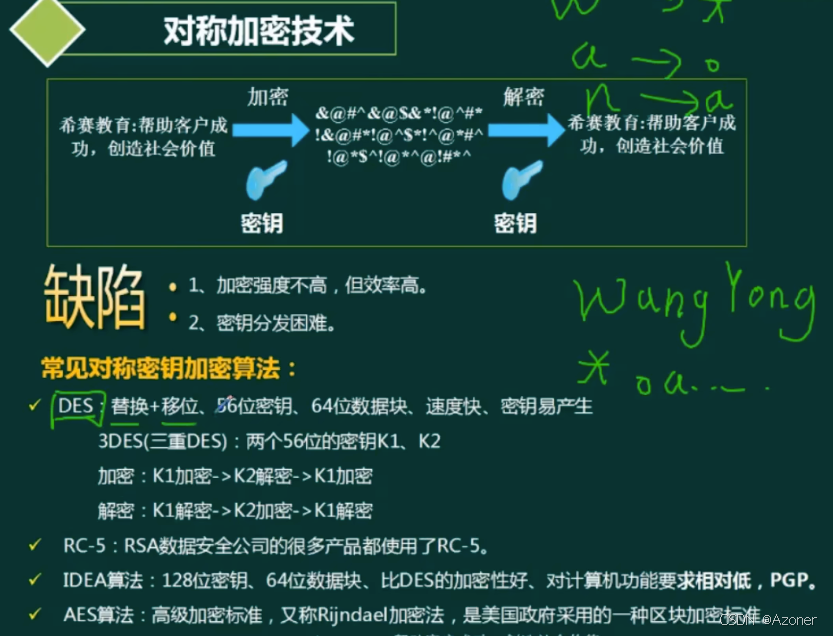

- 对称加密

- 概念

- 消息用密钥加密

- 分别传输加密后的消息和及密码给对方

- 特点

- 效率高

- 加密强度不高,分发困难

- 常见对称加密算法

- DES

- 安全性差->三重DES:

- 相同的加密方式重复多次

- 两个56位密钥K1\K2

- 密文

- 加密

- 解密

- 安全性差->三重DES:

- RC-5

- IDEA

- AES

- DES

- 概念

- 非对称加密

- 首先会生成一对公钥和私钥,公钥加密要用私钥解密、

- B将自己的公钥公开发到网络上,将自己的私钥保密只有B自己知道。A想给B发消息,首先A会获取到B的公钥用B的公钥进行加密然后发送给B,B拿到加密后的消息后会用B的私钥进行解密得到真正的消息内容。

- 对称加密

-

信息摘要 md5

- md5并非加密方式而是摘要方式,将信息的核心部分用特定算法形成摘要

- 从网上下载一个4g的包会附加摘要(128b),查看下载下来的摘要和网上显示的摘要是否一致,如果不一致就说明下载的包在下载过程中产生了部分丢失、

- md5会重复,因为标准长度是128b,一共有2^128种可能性。

- 越长重复的可能性越低,但是算法越复杂摘要效率越低。

- 虽然可能重复(碰撞)但是安全性可以得到一定的保障。因为原文的差别很大,能够简单识别出是碰撞。

- md5是不可逆的,无法从md5得到原文。有些网站能够给出md5的原文,是因为对常见的密码进行md5映射收集做成了字典表,能够给出简单常见的原文。而这种网站收集的md5摘要-原文映射是有限的,复杂的不能被查出来。

- 现在的md5通常还会进行特定的加密,比如加盐(在前后加一段随机字符串然后再进行hash),这样就不会被轻易破解

-

数字签名

- 一般不会直接使用(也就是 加密过程,太大了会消耗大量资源),而是要跟摘要结合起来用。

- 公钥解私钥是签名(私钥解公钥是加密),签名只有发送方本人可以签(用自己的私钥),加密谁都可以加(用对方的公钥)。

- 总结:加密+签名+信息摘要

- 解释

- 加密保证信息不泄漏

- 签名确认信息来源

- 信息摘要证明信息是否在传输途中有部分丢失

- 具体实例

- 大数据进行加密传输--选择对称加密(快)

- 签名和信息摘要对传输的大数据进行正确性保障

- 将对称加密传输的密钥进行非对称加密(安全性高)--数字信封

- 安全认证

- 即使使用数字信封,也可能存在半路密钥被截获,被替换为假密钥的情况。

- CA认证中心,颁发认证密钥的证书--相当于身份证。CA签名:使用CA自己的私钥对数字证书进行签名,验证数字证书真伪时用CA的公钥来验证密钥真伪。RA完成注册的审批工作。

- 浏览器是否认-- CA机构根服务器在国外,根证书放在操作系统中。根中心只有几个,但是每个根中心下有子中心也可以发证书(含有CA公钥)

- 解释

-

-

网络安全

-

安全协议

-

网络攻击

-

等级保护标准

-

系统安全分析与设计

于 2025-03-25 09:48:24 首次发布

1997

1997

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?