目录

第五章.系统安全分析与设计

第一节.信息系统安全属性

了解这些属性的基本含义,保障这些属性需要采用什么基本策略。

- 保密性:最小授权原则(指每个程序和系统用户都应该具有完成任务所必需的最小权限集合。)、防暴露(就是将目标隐藏起来以提高安全性。如在命名时可以将名称和扩展名分别设置为乱码和其它扩展名)、信息加密(防止信息在传输时被截获并被破解出)、物理保密(采用相应的物理设备,在发送之前加密,接受后解密)

- 完整性(为了保证数据在传输过程中不受损耗):安全协议、校验码(如MD5加密,比方说下载文件后网站给你一个MD5码,你可以通过MD5码验证下载过程中是否被破坏)、密码校验、数字签名、公证

- 可用性(只允许合法用户使用这些资源) : 综合保障 (IP过滤、业务流控制、路由选择控制、审计跟踪 )。如果说一台服务器不能够给合法用户提供相应的功能,这就是可用性遭到了破坏。

- 不可抵赖性:数字签名(因为签名能够识别发送者的身份,一旦通过能够通过资料识别发送者,那么这个时候发送者是不能够抵赖他发送过这个信息。)

第二节.对称加密技术与非对称加密技术

这两种加密技术是属于最为基础最为核心的部分。

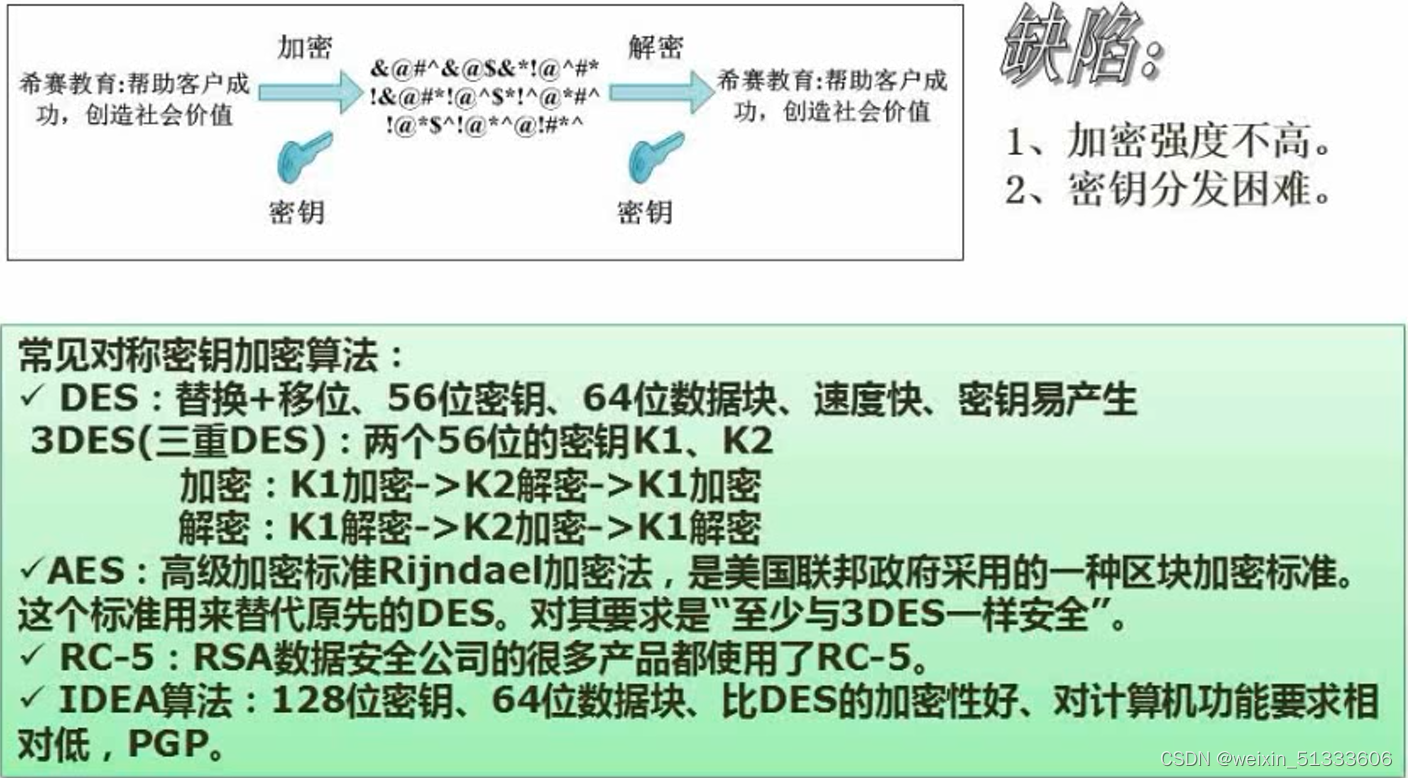

所谓对称加密技术就是在加密和解密的过程中所使用的密钥相同。即我用什么样的密钥加密就是用什么样的密钥解密。

所谓非对称加密技术就是加密和解密的过程中所使用的密钥不同。即用公钥加密就要使用相应的私钥解密。

接下来,我们考虑一下平常我们使用的ara、rar的压缩包可以加密吗?还有平常的excel、word、pdf也可以加密吗?

这种机制肯定是涉及到加密解密的问题。它们是属于对称的加密技术还是非对称的呢?

它们应该属于是对称加密技术。为什么是对称加密技术呢?因为你加密的密钥和解密的密钥是一样的。这就是典型的对称加密技术。

对称加密技术

重点讲一下DES。

- DES中的所谓替换就是会有一个密码表,如果说要将明文翻译成密文,就直接查找这个表进行相应替换即可。替换的方式应用得非常普遍,如抗战时期的电报。

那么所谓移位就是通过某种规则将位置发生变化,因为一旦移位就会导致字母跟原来的情况完全不一样。 - DES的密钥长度为56位比较短,密钥还会分成数据块,当然DES还能够进一步分成数据块的加密方式和数据流的加密方式。

数据块的加密方式就是分成数据块再给数据块加密。

数据流的加密方式就是顺次地给数据流用密钥执行相应的操作得到相应的结果。 - 三重DES是对DES的复杂化。正是这种复杂化使得加密的强度高了很多。加密操作和解密操作互为逆向操作。

三重DES跟DES有着良好的兼容性,因为三重DES有着DES的所有的操作,只是三重DES操作的多且复杂而已。 - 优点:加密速度会比较快,效率会比较高。

- 缺点会非常明显,加密强度不高(因为密钥采用的长度非常短),密钥分发困难。

为什么说密钥分发困难呢?

举例说明,现在需要通过QQ传递非常重要的信息,就算明文被加密了,但是密码表也需要让对方知道,但又不能通过明文发送,如果密码本也通过加密发送,那么一切都是徒劳。故人们提出了非对称加密技术来解决解决这一缺点。

非对称加密技术

在非对称加密方案中,每一个人会有这自己的公钥和私钥,公钥是可以公开的,私钥是不可以公开的。

比如:甲会有甲的公钥和私钥,乙也会有乙的公钥和私钥。如果说甲要把一个明文加密后发给乙,那么这个明文只能够用乙的公钥加密,因为乙接收到加密后的明文之后,就会使用乙的私钥解密,这样就能够防止私钥的泄露。

通过上述示例,可知在非对称加密方案中,发给谁就直接使用对方的公钥加密即可。

但是问题又来了,什么问题呢?

我们会发现非对称加密过程中,密钥的长度是非常之长的,而目前的密钥一般是使用1024位的密钥。

1024位密钥是要比56位密钥长接近20倍,那么56位密钥加密所消耗的时间远远低于1024位加密的时间,这里面的差距可以达到数千倍,所以对于内容比较庞大的数据来说,用非对称加密是完全行不通的,因为效率太低而没办法走向应用,相反对称方式就很高效快捷。

故在实际的应用过程中,其实对称和非对称是互为补充使用的。我们往往使用对称的方式加密大内容的传输,用非对称的方式加密对称加密的密钥,这样子密钥分发的问题就得以解决了。

第三节.信息摘要与数字签名

信息摘要

信息摘要其实就是一段信息的特征值。

这些特征值有什么特点呢?

特点就是原始信息发生变化,特征值就跟着变。如:就好比我把一段话的标点符号改变,底下的摘要就会发生很大的变化。

那么这种特点能够给我们什么启发,在哪里能够用到这种特性呢?

举一个简单的例子,甲发送一个消息给乙,告诉他要给乙支付10万的合同款,这个信息是明文传送的,这个时候这个消息被丙截获了,并且在这个信息中加入了一个0传给了乙。这时信息的安全就存在问题,因为丙的篡改就导致公司损失90万,这种情况就是信息的完整性遭到了破坏。

故我们需要想办法保证信息的完整性,让信息发送时的内容和接收时的内容是一致的,要想验证信息发送和接收后的情况是否一致,所以提出了完整性要求。

那么我们通过信息

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?