描述

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成。该漏洞的产生的根本原因在于Drupal对表单的渲染上,攻击者可以利用该漏洞攻击Drupal系统的网站,执行恶意代码,最后完全控制被攻击的网站。

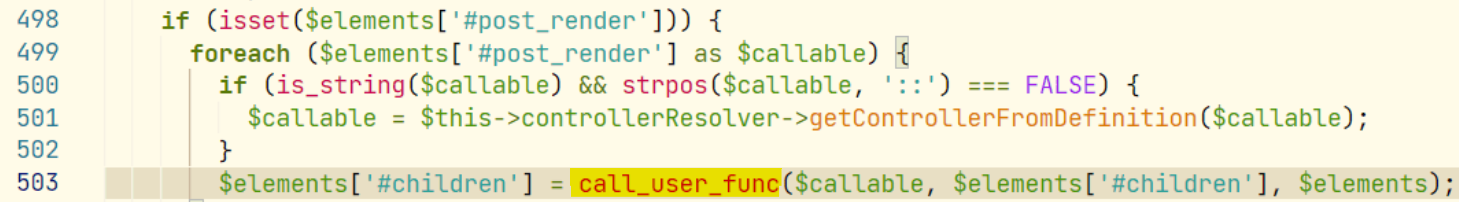

Drupal的问题稍显常规,来自call_user_func()函数。使用Seay源代码审计系统时就会提示可能导致代码执行。Drupal Render API对于#有特殊的处理,攻击者可利用Drupal表单渲染的问题执行恶意代码,达到完全控制。

503行的call_user_func()函数会把第一个参数作为回调函数,之后的参数作为回调函数的参数。向上看去,498行开始说明标签#post_render是用户可控的,这就导致了$elements和$callable都是可控的了。

复现

1.打开靶场环境

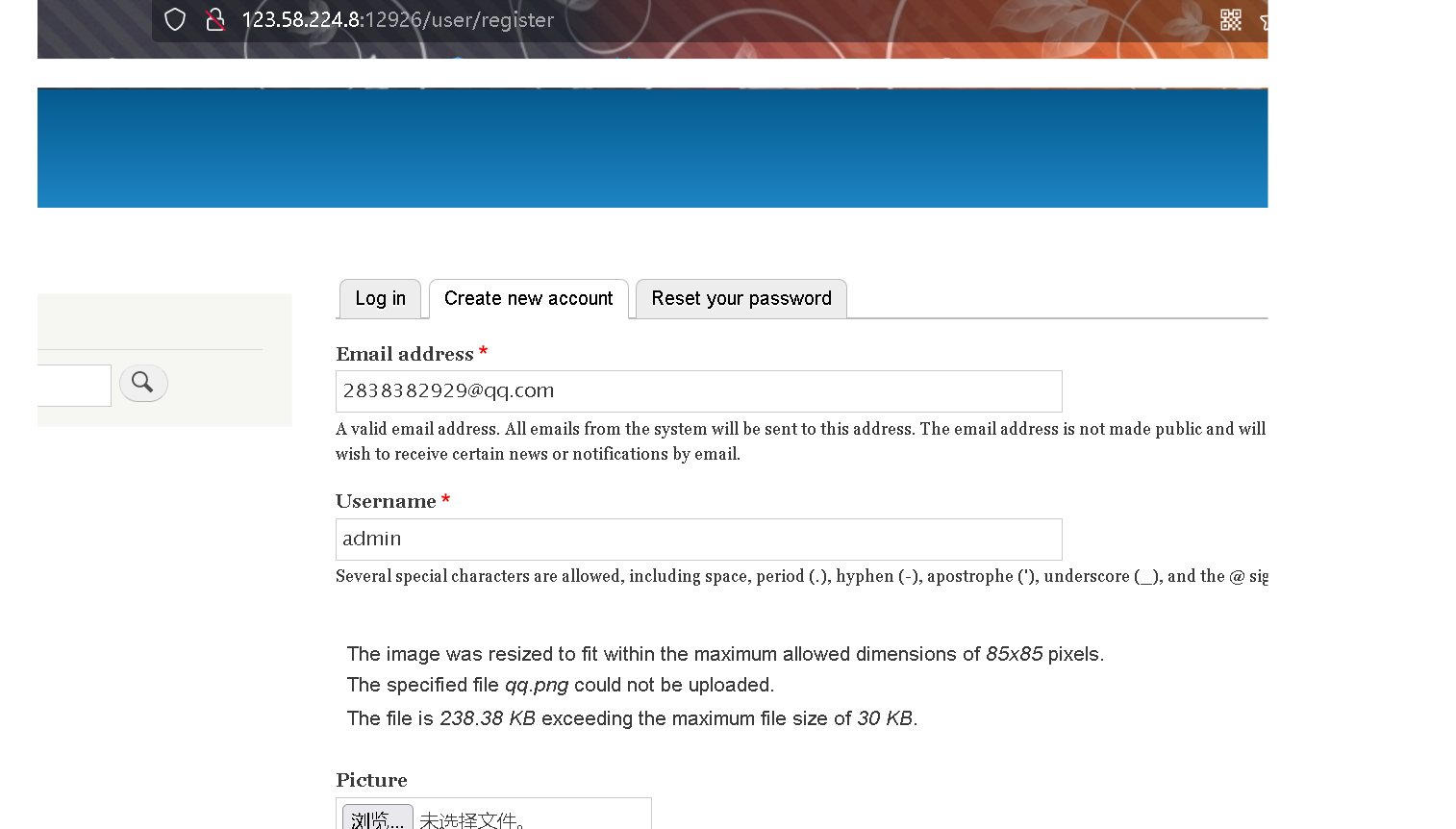

2.创建一个新账户,然后用burpsuite进行抓包

3.poc1(红色字体是需要注意修改的地

本文详细介绍了Drupal CMS的一个安全漏洞,该漏洞源于PHP的call_user_func()函数,允许攻击者通过操纵#post_render字段执行恶意代码,从而获取对网站的完全控制。复现步骤包括创建新用户、利用Burpsuite抓包,并提供了两种不同的POC来演示漏洞利用过程。

本文详细介绍了Drupal CMS的一个安全漏洞,该漏洞源于PHP的call_user_func()函数,允许攻击者通过操纵#post_render字段执行恶意代码,从而获取对网站的完全控制。复现步骤包括创建新用户、利用Burpsuite抓包,并提供了两种不同的POC来演示漏洞利用过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5864

5864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?