1.主机探测

发现

192.168.182.168

2.扫描端口

发现开启80端口

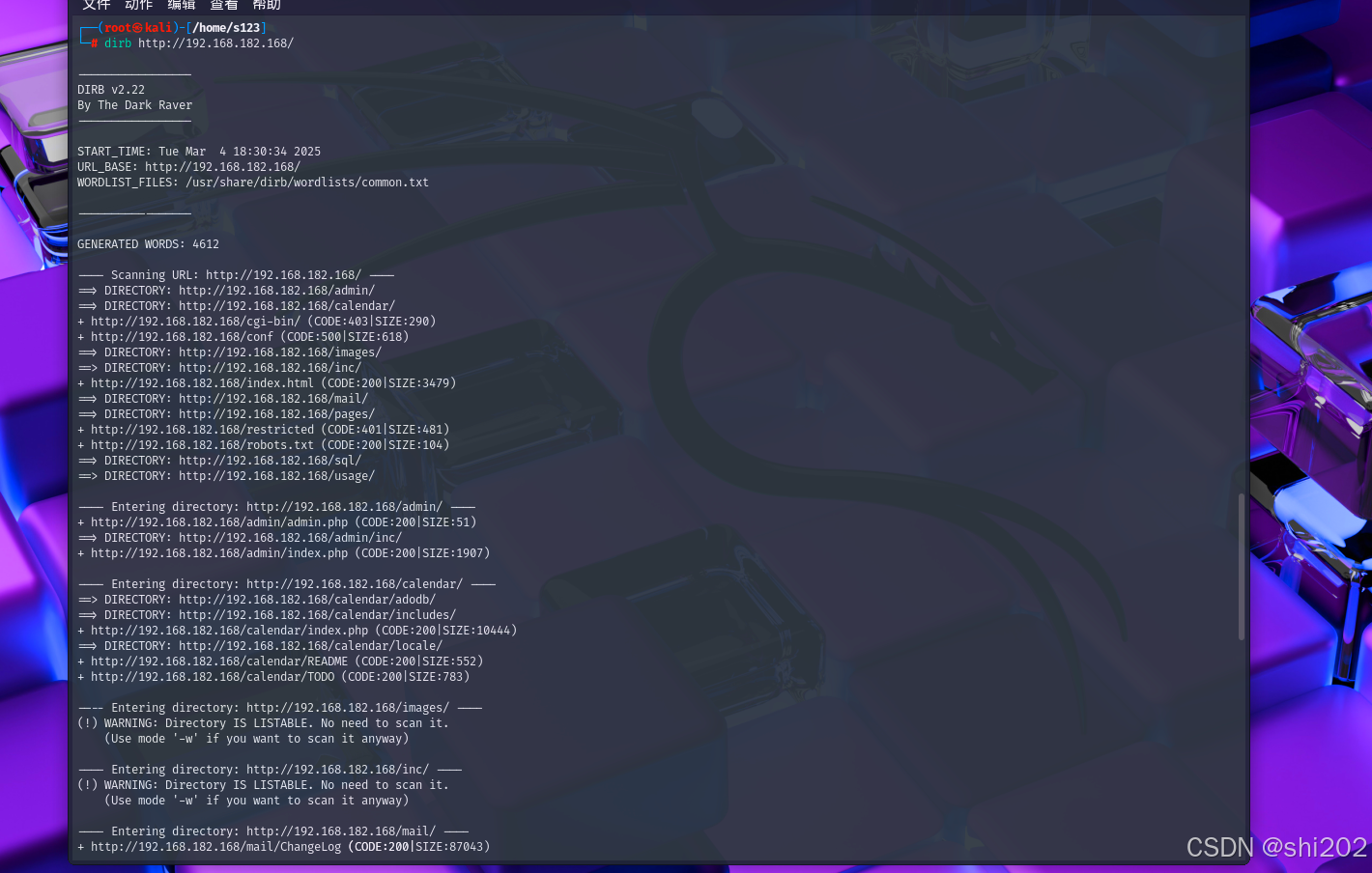

3.扫描后台

扫出来很多信息

挨个尝试发现了后台

http://192.168.182.168/admin/index.php

robots.txt

在robotx.txt文件的sql目录下看到些数据库的信息

4.漏洞利用

在网页的首页随便点,点到blog目录下的文件,可以看到出现了id=5 可能存在sql注入

输入个' 号报错,应该是存在SQL注入,准备进行爆破

工具注入

可以看到爆出来几个数据库,可以看到ehks库在上面的sql目录中见过,根据提示可以知道这里面有用户名跟密码

对ehks库继续进行爆破

对user表继续爆破

就得到用户名和密码了

1893

1893

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?