pass-01

哥斯拉制作木马

上传php木马发现只能 上传jpg图片类的

上传时发现是前端处理 f12把限制上传点的地方删掉

上传成功右键打开图片地址

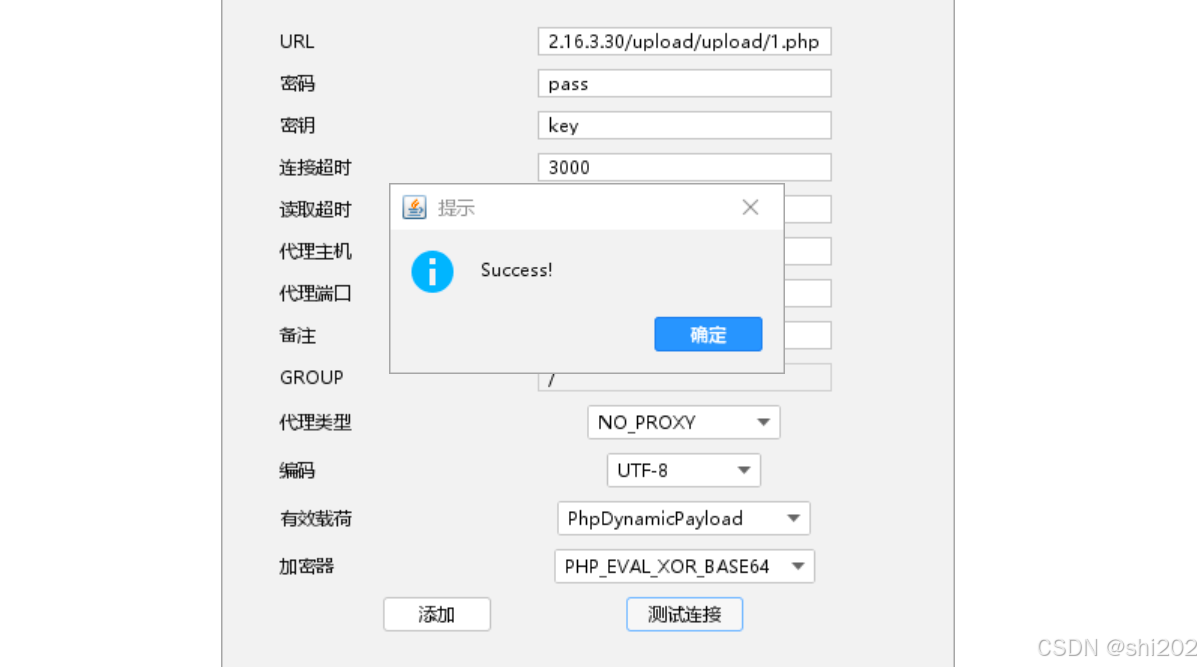

连接

pass-02

上传失败限制了文件类型

抓包修改类型

image/jpeg

成功绕过

连接成功

pass-03

看源代码发现过滤了几个后缀,但是没有过滤php3,php5,html,phtml等后缀。可以尝试。

尝试php3

成功上传

连接

pass-04

看源代码发现有了很多限制条件这关我们用.htaccess绕过

创建一个.htaccess文件 然后上传

再传木马

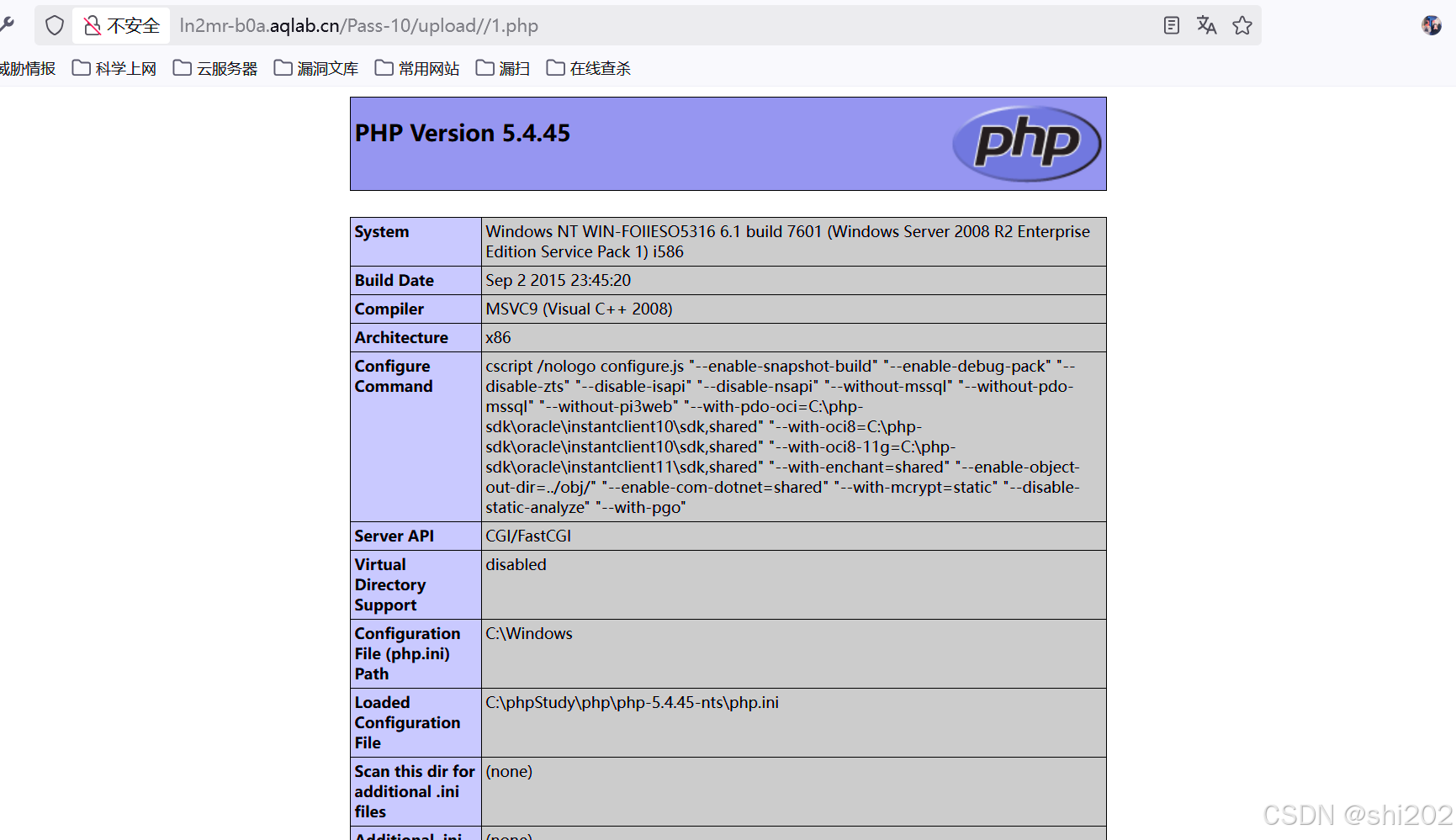

右键打开图片发现phpinfo页面说明木马被解析了

pass-05

看代码发现没有限制大小写,

抓包,把文件后缀改成Php

右键打开图片,phpinfo页面代码运行上传成功

pass-06

看代码发现没有对空格做过滤

抓包在php后面加一个空格

上传成功

pass-07

看代码发现没有对.进行过滤

这关是.绕过

抓包在php后面加个.

上传成功

pass-08

这关是::$DATA绕过

抓包在php后面添加::$DATA

成功上传

pass-09

这关要构造后缀绕过

所以抓包后在php文件后面拼接. .

点空格点绕过

访问图片成功上传

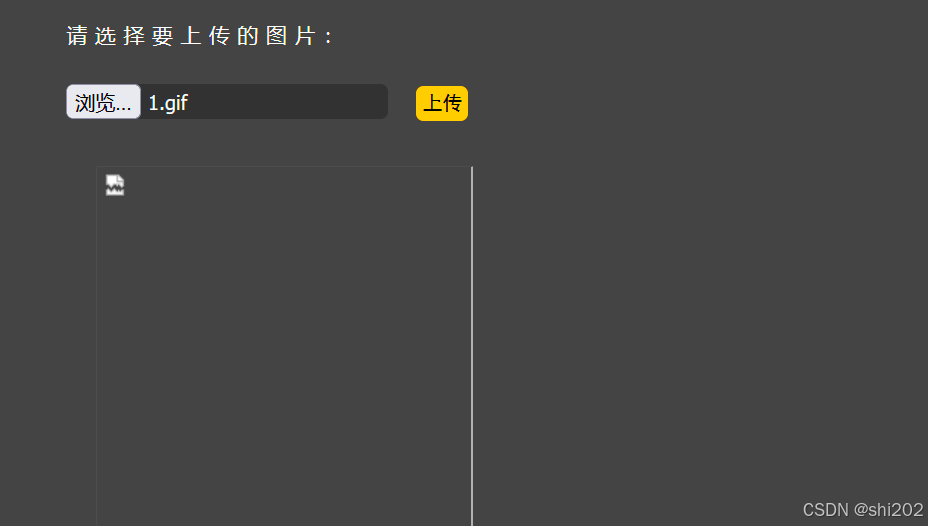

pass-10

上传文件的时候发现它会把php后缀的文件删掉

所以我们这关用双写绕过

抓包在php中再写一个php

pphphp

pass-11

抓包发现有路径尝试%00截断绕过

在路径后面输入一个php文件在输入%00

pass-12

这关和上一关差不多

多一个步骤是把%00要url解码了

解码

上传成功

pass-13

这关是图片码,要配合文件包含漏洞使用,文件包含把图片码包含到页面上执行

上传jpg文件

复制图片地址

在后面拼接图片地址解析成功

连接成功

pass-14

和上一关差不多

上传一个gif文件

复制地址在文件包含的地方输入

出现phpinfo解析成功

pass-15

和前几关一样

上传

复制地址输入到文件包含的地方

解析成功

pass-16

这关二次渲染,

上传图片

拼接地址

用菜刀连接

pass-17

这关条件竞争,上传能输出木马文件的木马

这关会在上传木马后很快的被删除,所以我们抓包爆破这个上传木马的数据包,达到上传木马的目的,然后在未被删除的时间内访问到这个文件

pass-18

和上一关一样

这关会在上传木马后很快的被删除,所以我们抓包爆破这个上传木马的数据包,达到上传木马的目的,然后在未被删除的时间内访问到这个文件

pass-19

/.绕过保存名称这写1.php/.

打开图片

630

630

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?