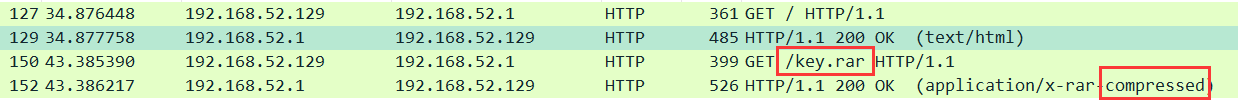

数据包,用wireshark查看,题上说是下载文件,那就是http、ftp、P2P这些协议了吧,不过报文里只用http,那就把http协议过滤出来,可以看到:

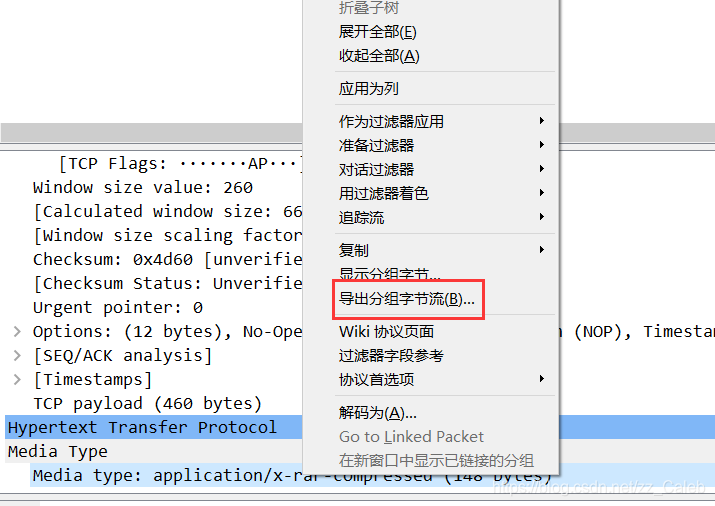

这里有个rar文件,在最下面的报文里找到这个文件的内容了,导出分组字节流保存为rar文件:

打开文件发现需要密码,我勒个去,再找找有没有什么线索。

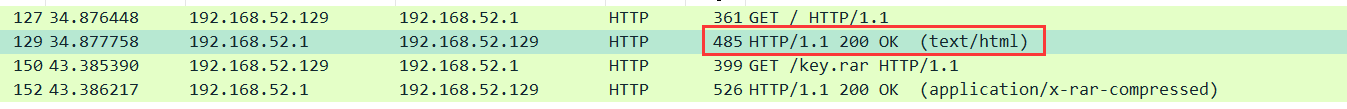

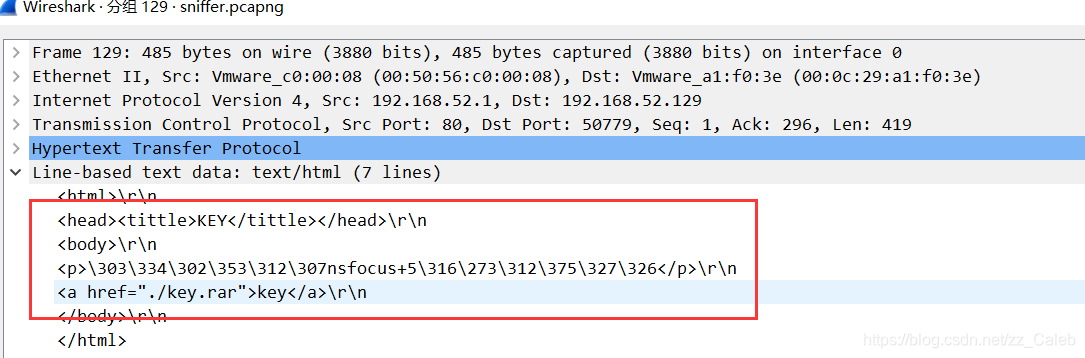

看看这个html 的报文:

这里面有点东西啊,像上面一样,导出分组字节流保存为txt文件得到:

![]()

那就要爆破了,py脚本造个字典:

f = open('1.txt', 'w')

s = 'nsfocus'

for i in range(10000,100000):

f.write(s + str(i) + '\n')

然后爆破得到密码是:nsfocus56317。解压拿flag。

本文通过Wireshark抓取的数据包分析了一个下载过程,详细展示了如何从报文中提取HTTP协议信息,进而定位并导出一个RAR文件。面对文件加密,作者利用Python脚本进行密码爆破,最终成功解压并获取flag。

本文通过Wireshark抓取的数据包分析了一个下载过程,详细展示了如何从报文中提取HTTP协议信息,进而定位并导出一个RAR文件。面对文件加密,作者利用Python脚本进行密码爆破,最终成功解压并获取flag。

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?