一文看懂 HTTPS 单向认证与双向认证:原理、时序图与应用实践

在如今这个数字化通信的世界里,HTTPS 是保障安全访问的基石。很多人以为 HTTPS 只是“加密”,其实加密只是第一步,身份认证机制才是其真正的核心。

本文将带你深入理解 HTTPS 中的两种身份认证方式:单向认证与双向认证。我不仅会通过详尽的流程图拆解其原理,还会结合实际场景如 Kubernetes 与微服务通信,帮助你学以致用。

一、什么是对称加密与不对称加密?

在深入认证流程之前,先了解两个基本加密概念:

1.1 对称加密(Symmetric Encryption)

- 加密和解密使用同一个密钥

- 速度快,适合大量数据传输

- 常见算法:AES,SM4(国密算法体系)

🧠 类比: 像你和朋友共用一把锁的钥匙,传输这把钥匙的过程要足够安全。

1.2 不对称加密(Asymmetric Encryption)

- 使用一对密钥:公钥(公开)和私钥(保密)

- 公钥加密 → 私钥解密

- 私钥签名 → 公钥验证

- 常见算法:RSA,SM2(国密算法体系)

🧠 类比: 像一个锁着的信箱,所有人用公钥(邮箱)投信,但只有你用私钥才能取出。

📌 在 HTTPS 中的实际用法: - 用不对称加密交换密钥;

- 用对称加密传输数据(提高效率)。

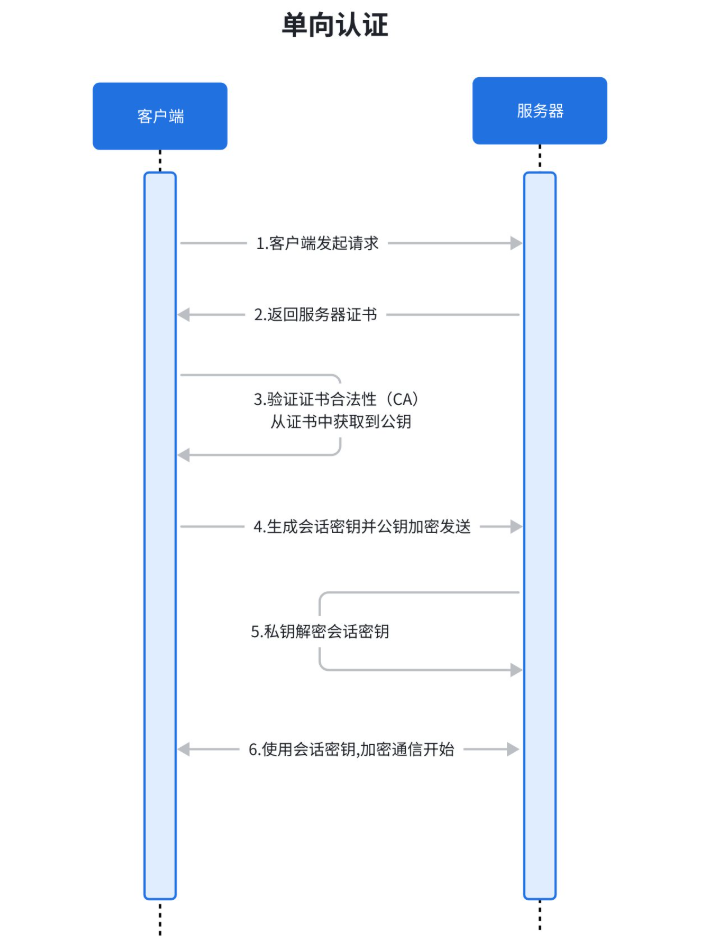

二、HTTPS 单向认证:客户端验证服务器身份

在单向认证中,只有客户端验证服务器的身份,服务器不验证客户端。

2.1 认证流程

1、客户端发起连接请求;

2、服务器返回其数字证书(含域名、颁发机构、公钥、有效期、CA 签名);

3、客户端使用系统内置或指定的 CA 根证书验证该证书的合法性,包括:

4、若验证通过,客户端生成一个对称加密的会话密钥,使用服务器的公钥加密该密钥并发送给服务器;

5、服务器使用私钥解密,获得会话密钥;

6、此后双方使用该密钥进行对称加密通信。

🔸 若服务器使用自签名证书,客户端需要通过

--cacert显式指定可信的 CA,否则验证失败。

2.2 单向认证时序图

2.3 应用场景(单向认证)

- 🌐 浏览器访问 HTTPS 网站

- 📱 移动 APP 请求后端 API

- ☁️ 外部访问 Kubernetes Ingress 网关

- 🔁 自动化脚本调用开放 API

- 🚪 适用于服务端需要验证身份而客户端无需出示身份的通信场景

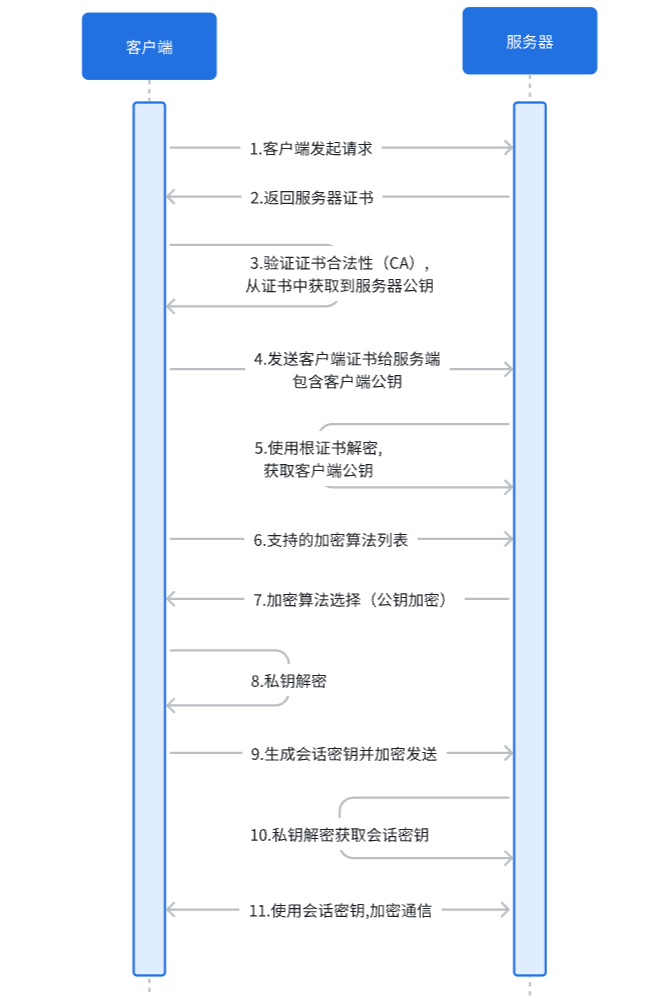

三、HTTPS 双向认证:客户端与服务器互相验证身份

双向认证中,客户端与服务器都会出示各自的证书,并进行相互验证,常用于高安全级别的通信。

3.1 认证流程

1、客户端发起连接请求;

2、服务器返回其 CA 签名的证书;

3、客户端验证服务器证书合法性,获得其公钥;

4、客户端向服务器发送自己的客户端证书(包含客户端公钥);

5、服务器验证客户端证书合法性,获取其公钥;

6、客户端发送自己支持的加密算法列表;

7、服务器选择加密算法,并用客户端公钥加密返回;

8、客户端用自己的私钥解密,确认加密方式;

9、客户端生成对称会话密钥,并用服务器公钥加密发送;

10、服务器用私钥解密,获得会话密钥;

11、双方基于该密钥进行对称加密通信。

🔐 双向认证中,客户端与服务端均持有私钥与证书,确保双向身份确认和通信不可抵赖性。

3.2 双向认证时序图

3.3 应用场景(双向认证)

- 🔐 微服务之间的 mTLS 通信

- ☁️ Kubernetes 集群内部 Service Mesh 组件间通信

- 🏦 金融系统之间的接口调用(如银企直联)

- 🧰 企业内部核心系统(如 ERP 与财务系统)

- 🌐 VPN、堡垒机客户端认证

- 🔗 IoT 设备与平台间的强身份认证连接(如边缘网关)

四、对比总结:何时选单向?何时用双向?

📌 建议:

- 面向开放用户的系统,优先使用单向认证;

- 面向内部系统或高风险场景,推荐使用双向认证(mTLS)。

结语:安全不是一刀切,匹配场景才是关键

HTTPS 本质是通信加密 + 身份认证的组合,不同的认证方式代表着不同的信任模型。

- 单向认证 简洁、高效,适合大部分客户端访问场景;

- 双向认证 更加安全可靠,适合企业内部通信和敏感数据交互。

随着云原生架构普及,**服务之间的身份可信通信(mTLS)**也越来越重要。掌握这两种机制,是每一位工程师走向安全体系设计的起点。

结语

💬 重点提醒 :喜欢请加关注哦 !

📣 更多原创内容、技术干货,欢迎关注「键上江湖」,与你一键相逢!

2598

2598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?