第一关

⾸先就是判断是否存在注⼊:

http://ip/sqli-labs/Less-1/?id=1’

发现报错,常⽤的测试是否存在sql注⼊的⽅式:

这⾥可以知道存在sql注⼊,注入类型为字符型

下一步就要猜列数了,猜字段的⽅法⼀般使⽤ ?id=1' order by 3 --+

3正确,4错误,所以这就意味当前查看的这个表有三列

下一步确认回显位

回显位为2,3

第二关

⾸先就是判断是否存在注⼊判断注入类型

确定数字型注⼊

下一步就要猜列数

3正确,4错误,所以这就意味当前查看的这个表有三列

下一步确认回显位

回显位为2,3

下一步查询数据库相关信息

下一步查询数据库下的表信息

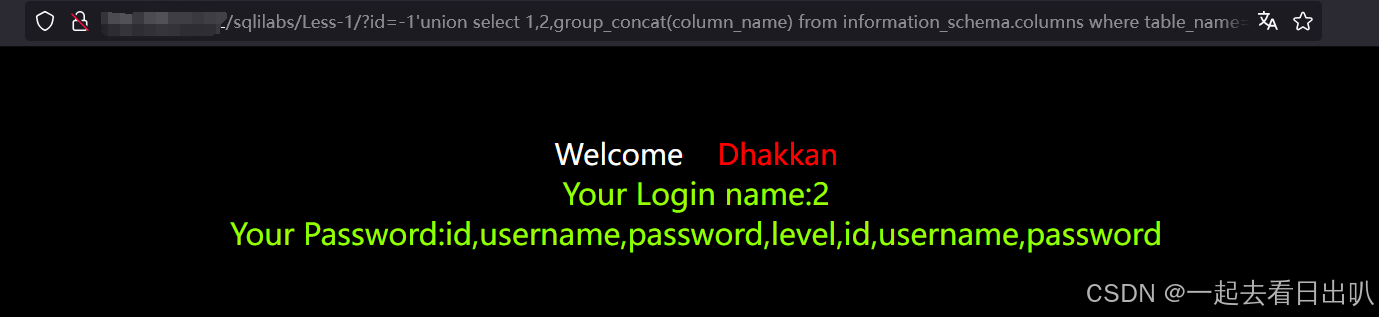

查询表下的列信息

查询字段内容

获得所有账号密码

第三关

⾸先就是判断是否存在注⼊判断注入类型

下一步就要猜列数

3正确,4错误,所以这就意味当前查看的这个表有三列

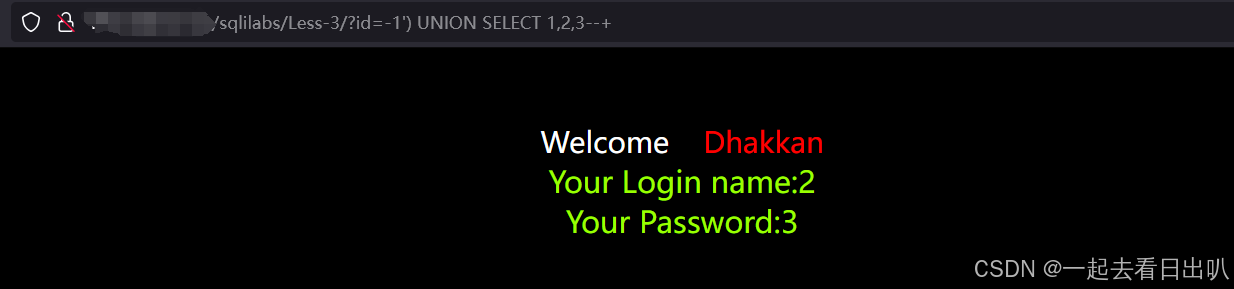

下一步确认回显位

回显位为2,3

下一步查询数据库相关信息

下一步查询数据库下的表信息

查询表下的列信息

查询字段内容

第四关

⾸先就是判断是否存在注⼊判断注入类型

下一步就要猜列数

3正确,4错误,所以这就意味当前查看的这个表有三列

下一步确认回显位

回显位为2,3

下一步查询数据库相关信息

下一步查询数据库下的表信息

查询表下的列信息

查询字段内容

第五关

第五关

步骤⼀:访问SQLILabs的Less-5关卡...经测试闭合与注释为"'--+"

步骤⼆:构造报错语句如下....获取其数据库名称

步骤三:获取其数据库下的表信息...执⾏以下攻击语句:

步骤四:获取其表下的字段内容

步骤五:最终查询username与password字段下的内容

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?