启动metasploit

很多时候我们使用metasploit,都是直接看到攻击之后显示结果就算结束了。可是,在一些情况下,我们需要保存攻击的记录,扫描的结果以便于后续的经验总结、情况分析、渗透测试报告撰写等,这时候我们我们在启动metasploit的时候就必须连接数据库了。

所以本次实验我们先来看看metasploit是如何和数据库连接的。

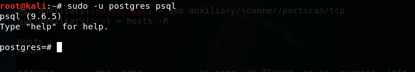

首先我们需要分别启动postgresql和metasploit。

Metasploit前面启动了。现在我们启动postgresql

接着登录

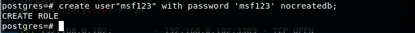

然后创建一个用户

用户名为msf123,密码为msf123

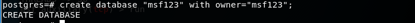

然后创建一个数据库

接着\q退出就可以了

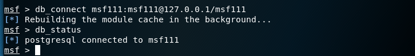

连接数据库(我用的是我之前创建的用户msf111,msf123是一样方式创建的)

Dbconnect后面的格式是这样的:

用户名:密码@127.0.0.1(本机)/数据库名。

出现connected说明连接成功了

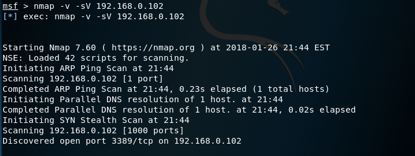

使用nmap进行扫描,并且把扫描结果保存在result_1中

由于时间关系,我们仅扫描这次实验的靶机

扫描完毕

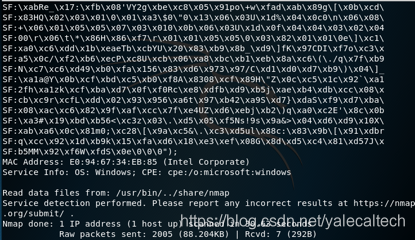

我们从上图可以看到靶机开放了3389端口

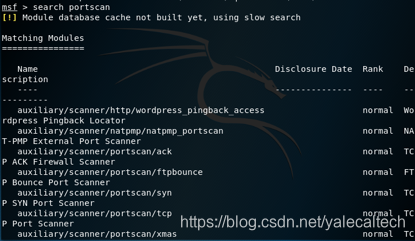

其实除了nmap之外,metasploit还有很多扫描器可以使用

我们先来搜索下可用的端口扫描器

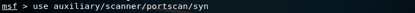

之前我们nmap用的是syn扫描,因此这里我们用Metapliot的扫描器也进行相同的扫描,通过eth0接口查找3389

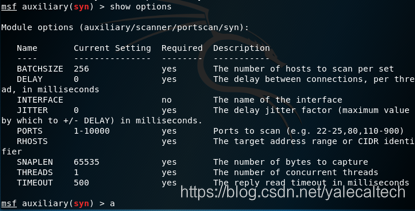

看看需要设置哪些选项

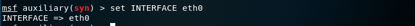

将接口设置为eth0

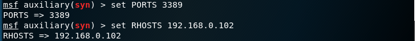

端口设置为3389(我们这是为了验证扫描器的功能,直接使用nmap之前扫描的结果)

Rhosts就直接设置为靶机的ip

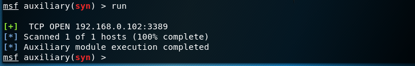

开始攻击

很快结果就出来了

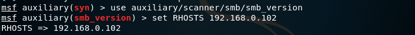

很多情况下,我们为了下一步高效的攻击,必须要明确靶机的操作系统,这通常会用到SMB的版本扫描,metasploit中就有相应的扫描器

为了缩短扫描时间,我们可以增加线程数

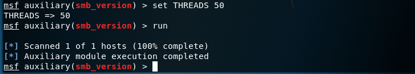

从上图的执行结果中可以看出

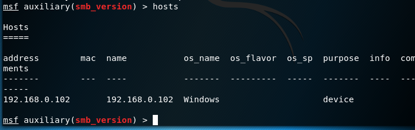

我们的靶机被扫描到了,结果不会直接显示,而是保存在数据库里,前面的实验我们已经连接到了数据库,所以此时直接输入hosts查看就可以了

可以看到,判断出了我们的靶机是windows

本文介绍如何在Metasploit中连接数据库并利用其内置工具进行高效渗透测试。包括数据库连接步骤、使用Nmap及Metasploit扫描器进行端口扫描的方法,以及如何保存扫描结果供后续分析。

本文介绍如何在Metasploit中连接数据库并利用其内置工具进行高效渗透测试。包括数据库连接步骤、使用Nmap及Metasploit扫描器进行端口扫描的方法,以及如何保存扫描结果供后续分析。

3134

3134

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?