MTK Efuse 配置

MTK Efuse 配置

一、手机软件配置

1.1 生成一对key,后续会用来签名和校验img;

1.2 产生CHIP_TEST_KEY.ini,这个是对preloader进行签名的。需要在preloader build过程中用CHIP_TEST_KEY.ini中配置的key对preloader binary进行签名。CHIP_TEST_KEY.ini要放在vendor/mediatek/proprietary/bootable/bootloader/preloader/custom/${project}/security/chip_config/s/key/CHIP_TEST_KEY.ini

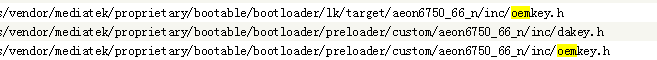

1.3 产生oemkey.h 和dakey.h放到下面的目录中,dakey.h这个key主要是preloader verify DA_PL.bin

1.4 产生VERIFIED_BOOT_IMG_AUTH_KEY.ini,VERIFIED_BOOT_IMG_AUTH_KEY.ini中的da_private_key用于sign DA_PL

1.5 preloader、LK 配置

projectconfig.mk 中MTK_SECURITY_SW_SUPPORT = yes

1.6 kernel 配置

CONFIG_MTK_SECURITY_SW_SUPPORT = y

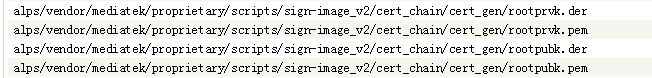

1.7 产生cert1和cert2对image sign

cmd: ./vendor/mediatek/proprietary/script

本文详细介绍了MTK平台的efuse配置过程,包括手机软件配置、DA的构建和签名。涉及步骤如生成key对、配置preloader签名、kernel设置、image签名生成等,并提到了相关文件和命令的使用。

本文详细介绍了MTK平台的efuse配置过程,包括手机软件配置、DA的构建和签名。涉及步骤如生成key对、配置preloader签名、kernel设置、image签名生成等,并提到了相关文件和命令的使用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1734

1734

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?