类型:

virus 感染型病毒,侵入程序中

Worm 蠕虫病毒,传播性

Trojan 木马 远程控制,盗取账号信息等

Ransomware 勒索软件 加密文档 勒索比特币

APT 高级持续性攻击木马,窃取机密信息等

分析病毒四部曲:

提取样本,手工清理机器

行为分析,获取病毒行为

详细分析,找到行为的恶意代码的位置

提出解决方案

PCHunter:ARK工具,作用:

查看可以进程、查看启动项(注册表、计划任务等)、查看驱动、服务等可疑项、查看其他杂项、使用抓包工具查看可疑流量

内核级的工具:PCHunter

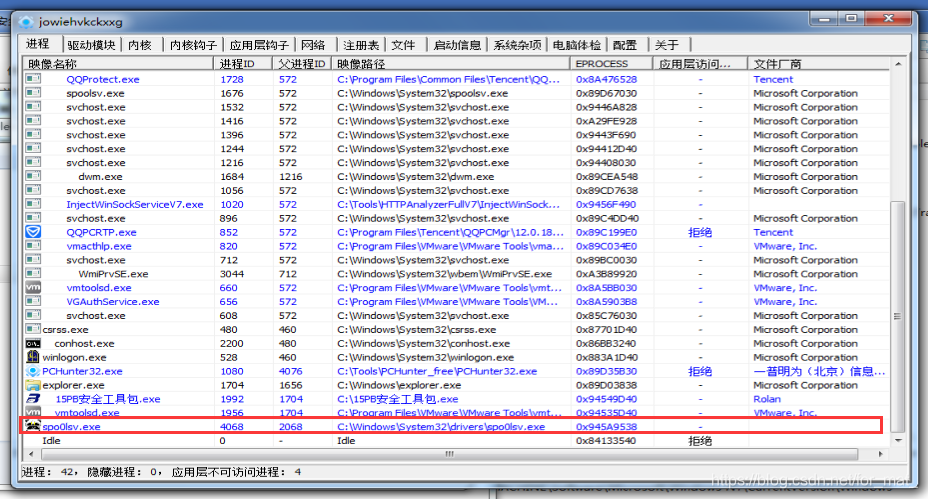

下面是手工查杀的过程:

进程列表里面如果有这个进程在执行,打开所在文件夹,将改程序从文件夹中取出到桌面,然后结束掉进程。

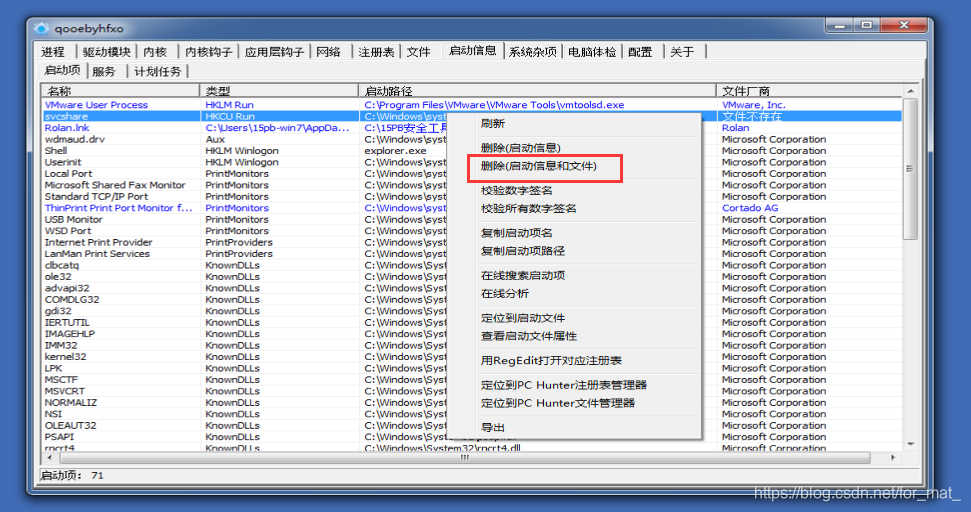

第二步:查看启动项,结束掉病毒启动项

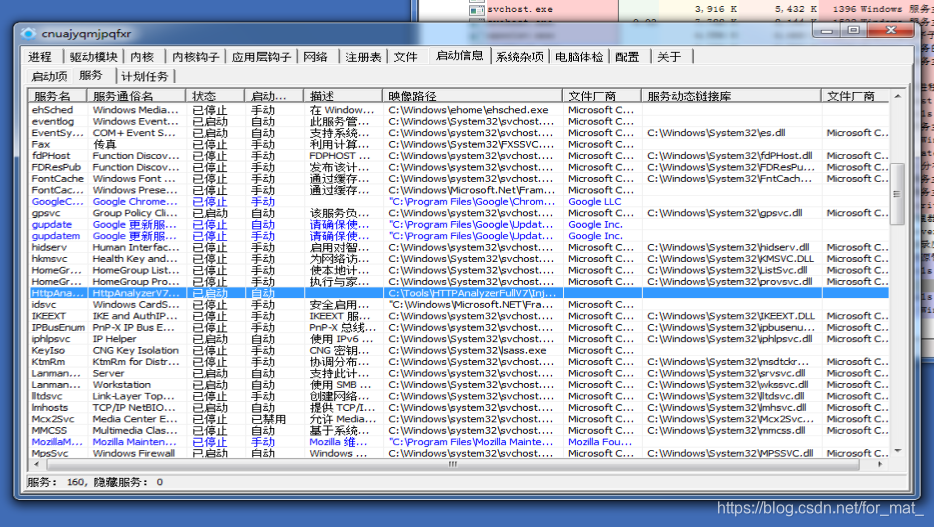

蓝色的是用户进程,如果有这个病毒的进程在运行就关闭掉,然后看看服务

HTTP是抓包的程序

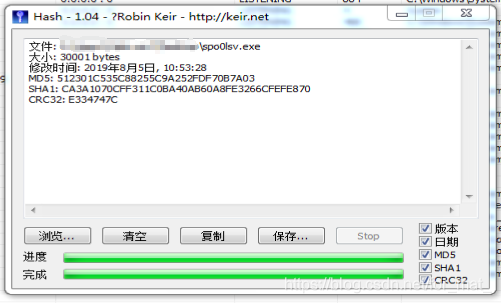

用HASH软件查看MD5值和HASH值:

快照还原,在初始化状态做行为分析是最好的!

分析病毒的行为分析:

分析监控到的日志,主要观察:

1.文件操作,主要看文件创建、修改、删除等操作

2.注册表操作,主要看注册表设置、创建等操作

3.进程操作,主要看创建进程、写入内存等操作

4.网络操作,主要看网络连接地址、IP等信息

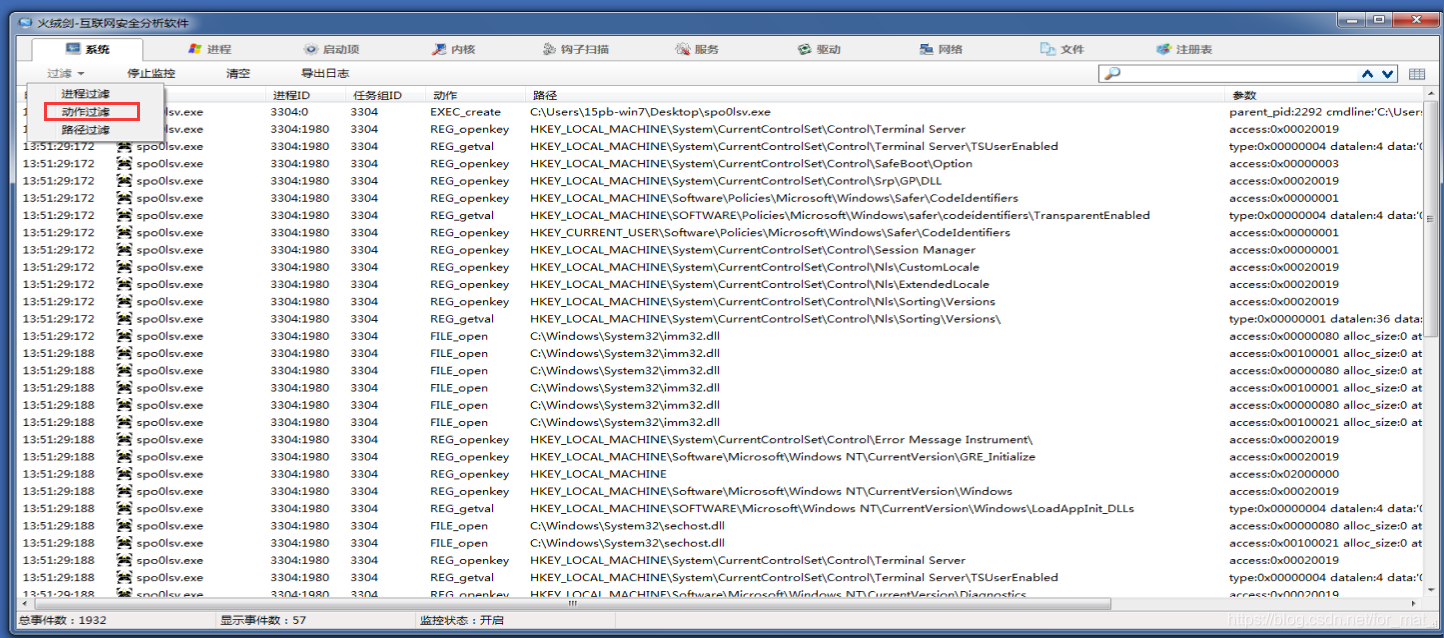

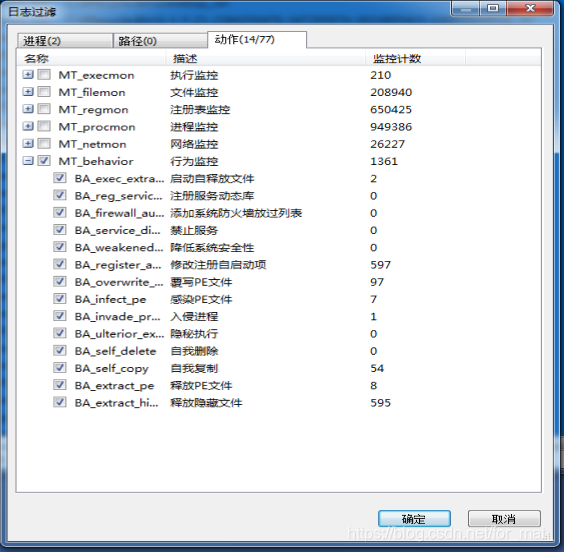

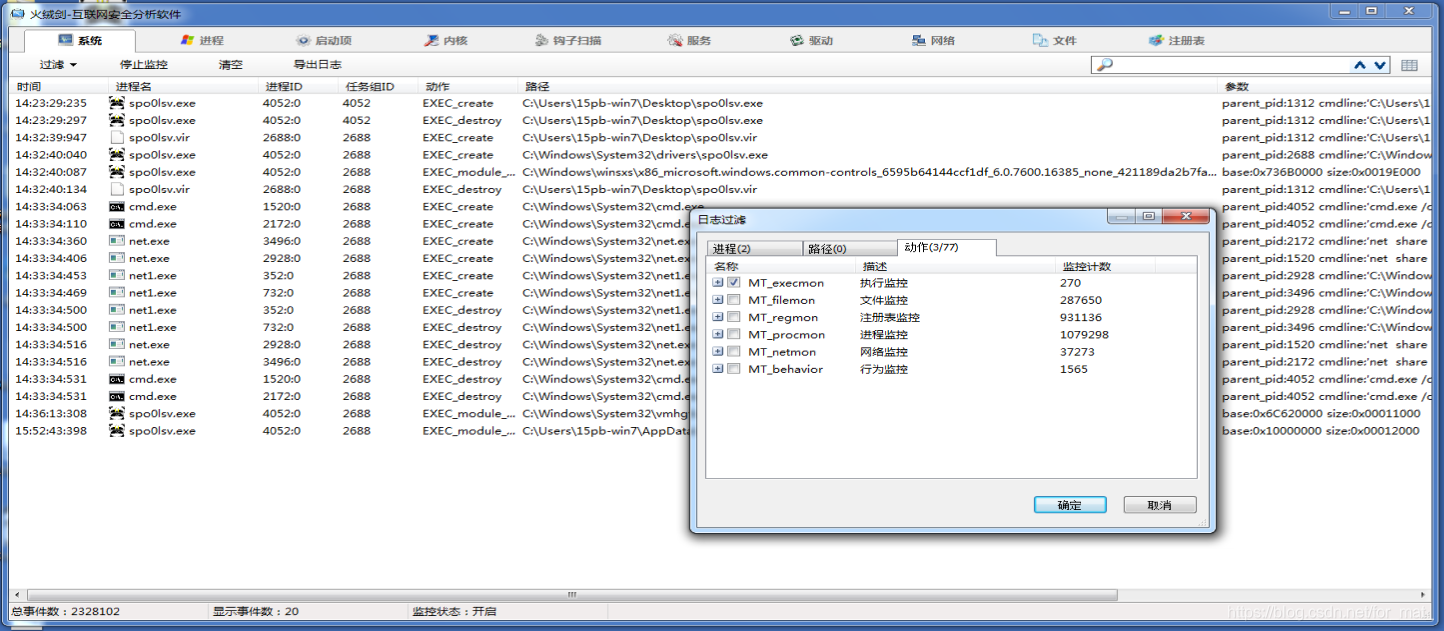

1.打开火绒剑,原因:会帮助总结一些行为

2.选择动作过滤

就选中上面两个,看看对文件的操作

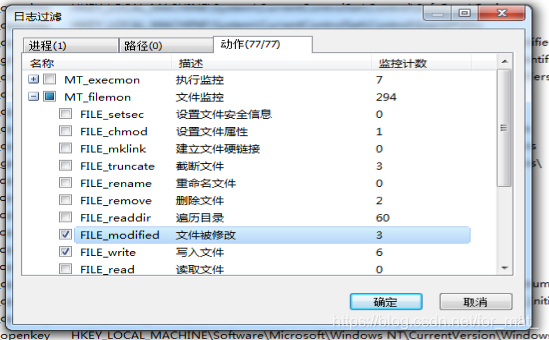

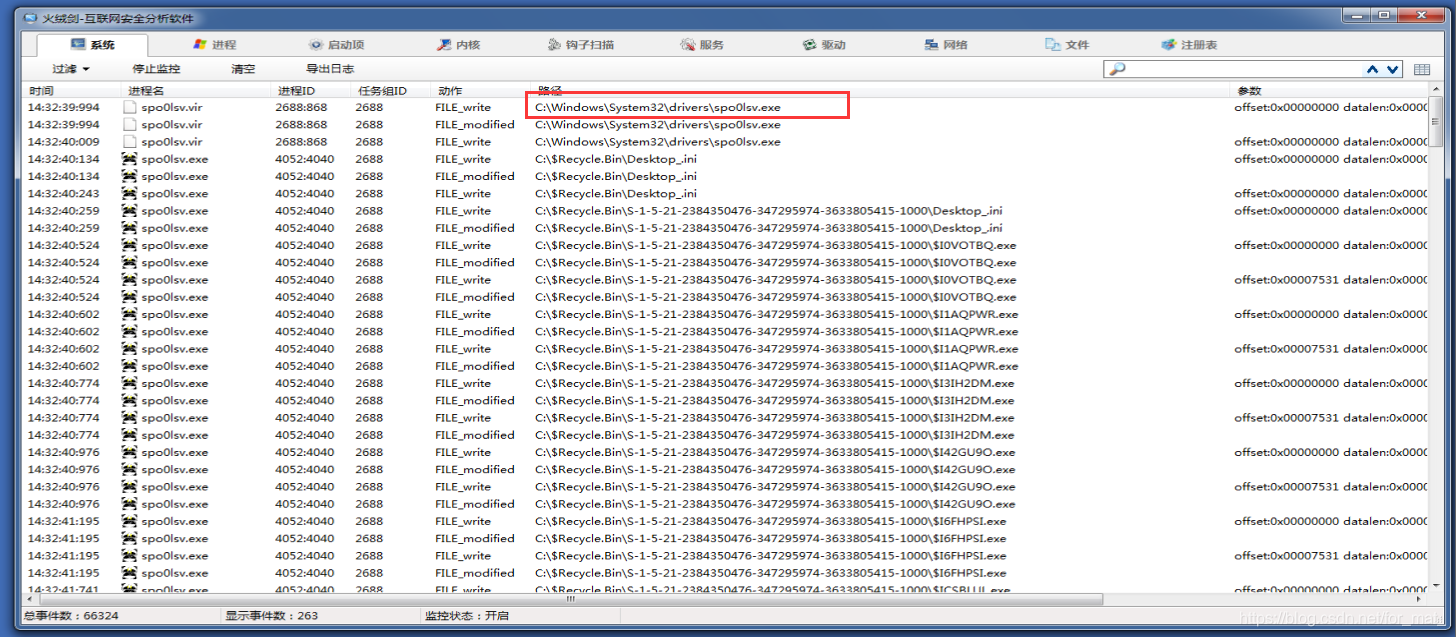

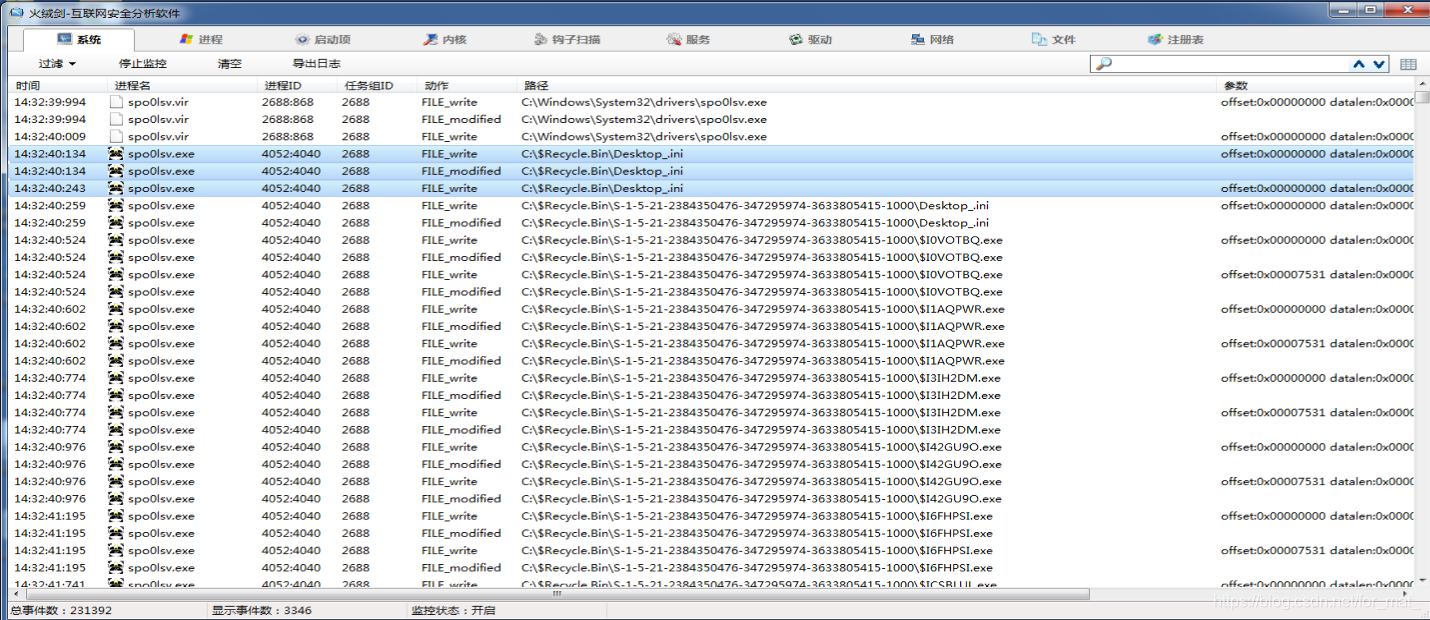

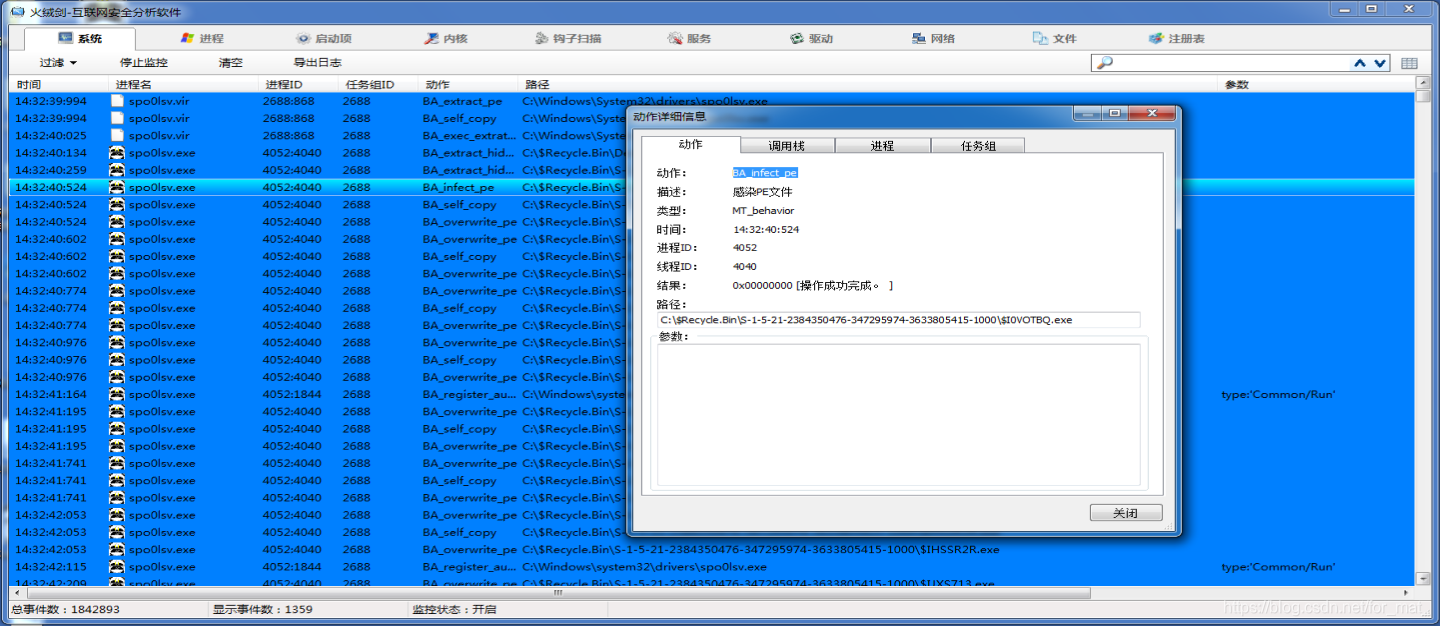

红色圈起来的地方是文件写入到的路径:

init是Windows中的配置文件:

主要感染的是exe和ini

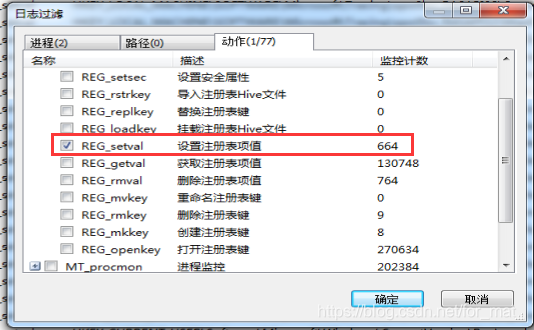

看注册表:

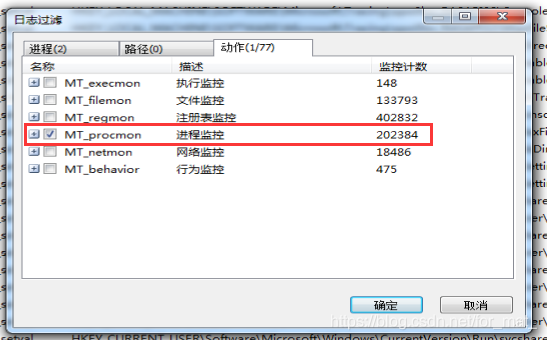

看进程:

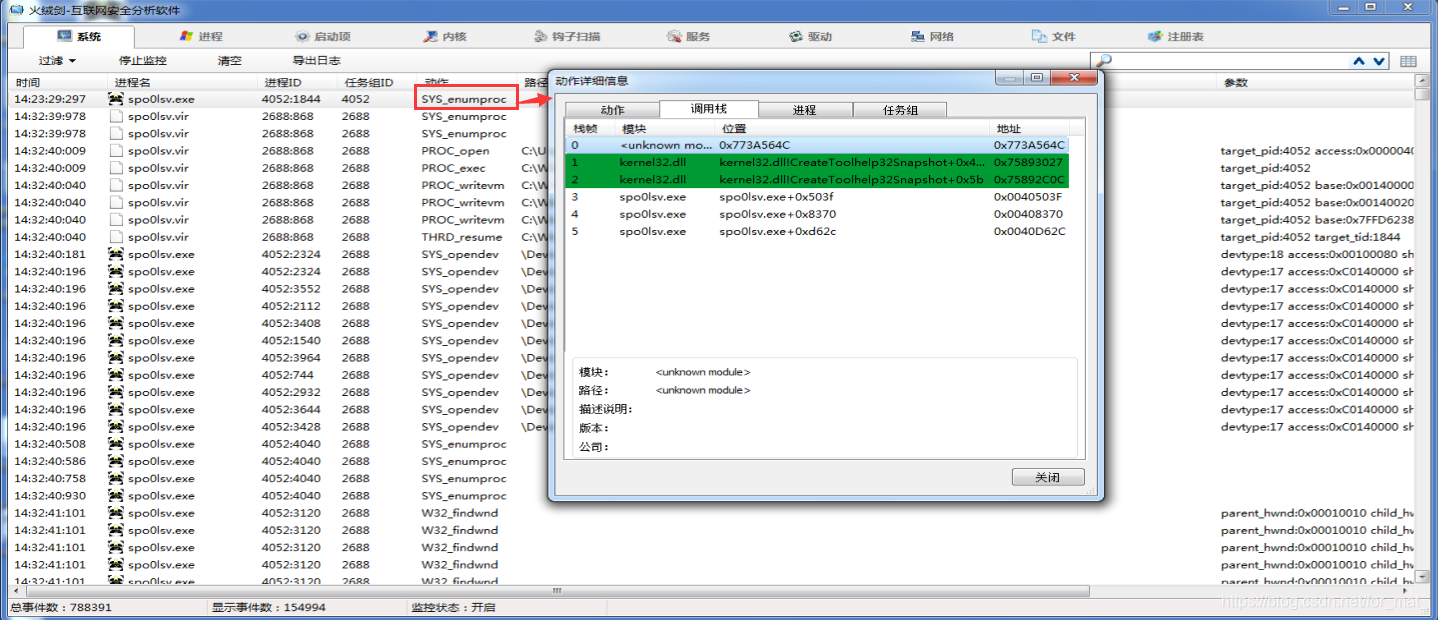

双击动作,枚举进程:(创建进程、socket、遍历进程)

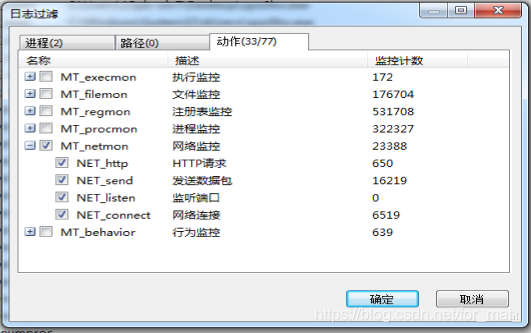

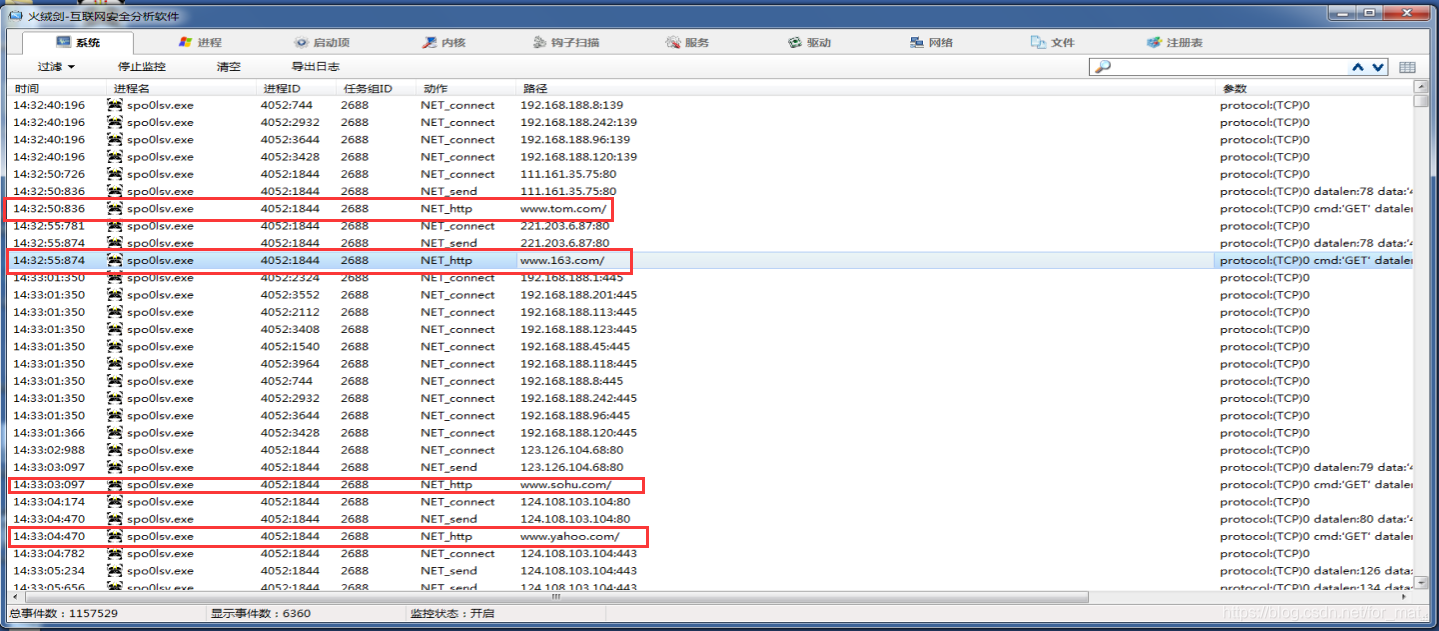

网络监控:

访问网站,做一些试探性的工作,看看能不能连上这些网站,如果能的话可能后面会去这些网站下载木马:

行为监控:

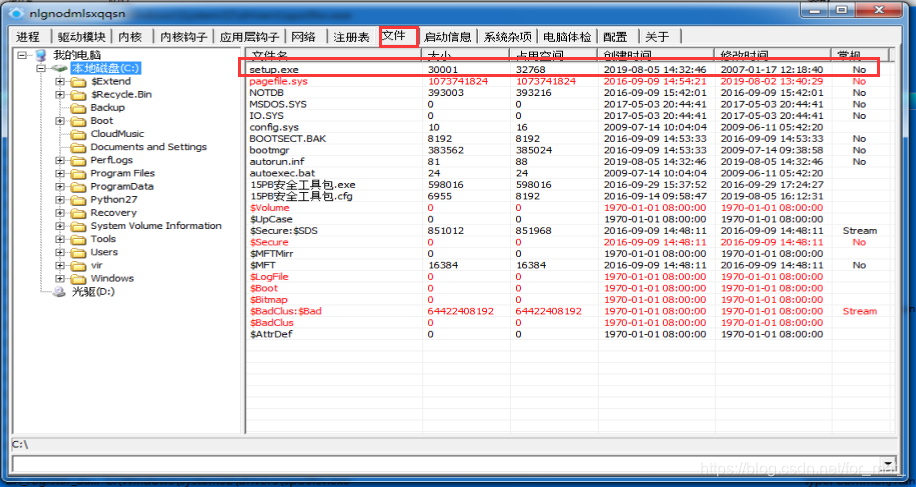

如果c盘中没有将setup.exe创建出来,就用PChunter查看隐藏文件夹,先去c盘将隐藏文件显示出来,:

setup.exe与熊猫烧香.exe大小完全一致,因此说是一个副本

枚举进程的目的一般是查看是否有杀毒软件

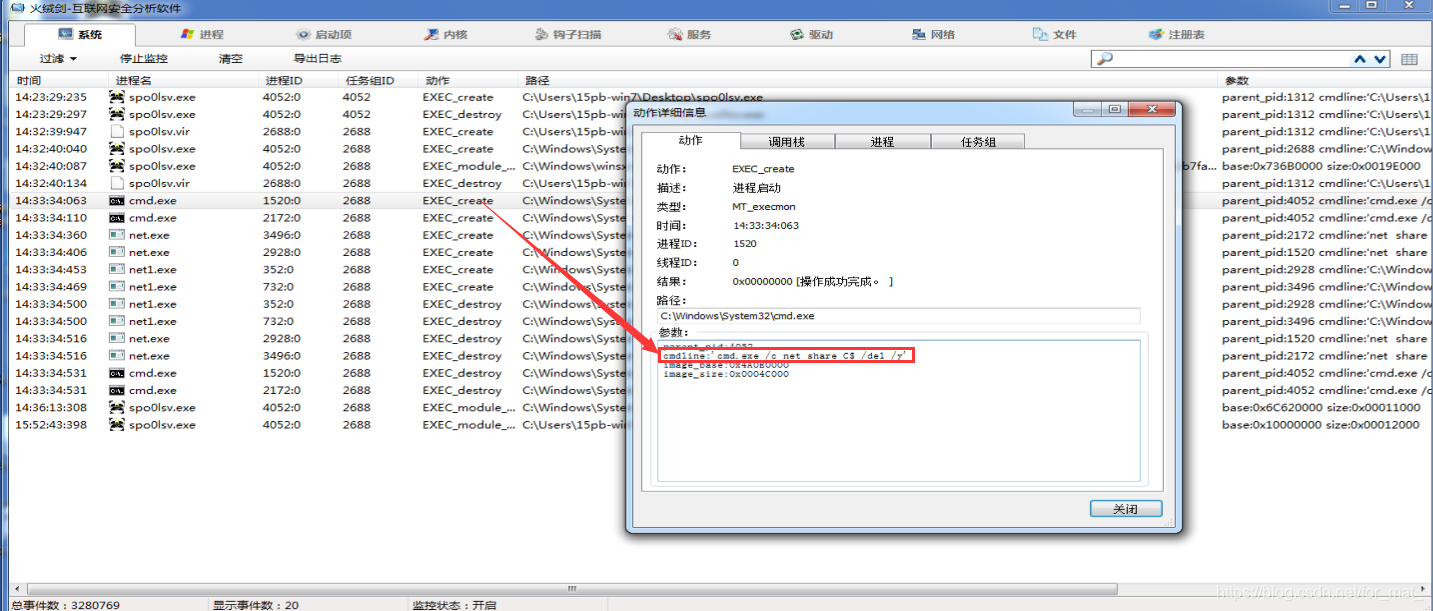

只看执行监控,可以看到cmd进程的创建:

删除共享信息:

分析病毒:

1.先使用PEID或exeinfo查壳,有壳先脱壳

2.使用IDA的签名工具可以更好的识别库代码

shift+F5,添加合适的库签名,可以更好地分析反汇编

3.使用IDA的F5键可以将反汇编代码转为伪代码 配合修改参数、变量类型,伪代码更易读

4.使用OD动态调试样本,验证在IDA静态分析的猜测 IDA与OD双剑合璧,更容易分析出代码的功能

5.在IDA分析完成后可以创建map文件,导入到OD中使用 导入map文件之后,OD的名称与IDA同步

502

502

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?