基于表单的暴力破解

这关就很简单,没有验证码直接爆破就完事了。

使用burpsuite抓取请求包。

快捷键Ctrl+i,将包导入到Intruder中进行爆破;

在Intruder--->Positions中,如果爆破密码就用sniper模式,如果用户和密码都要爆破就Cluster bomb模式;

我这里采用的是Cluster bomb模式。

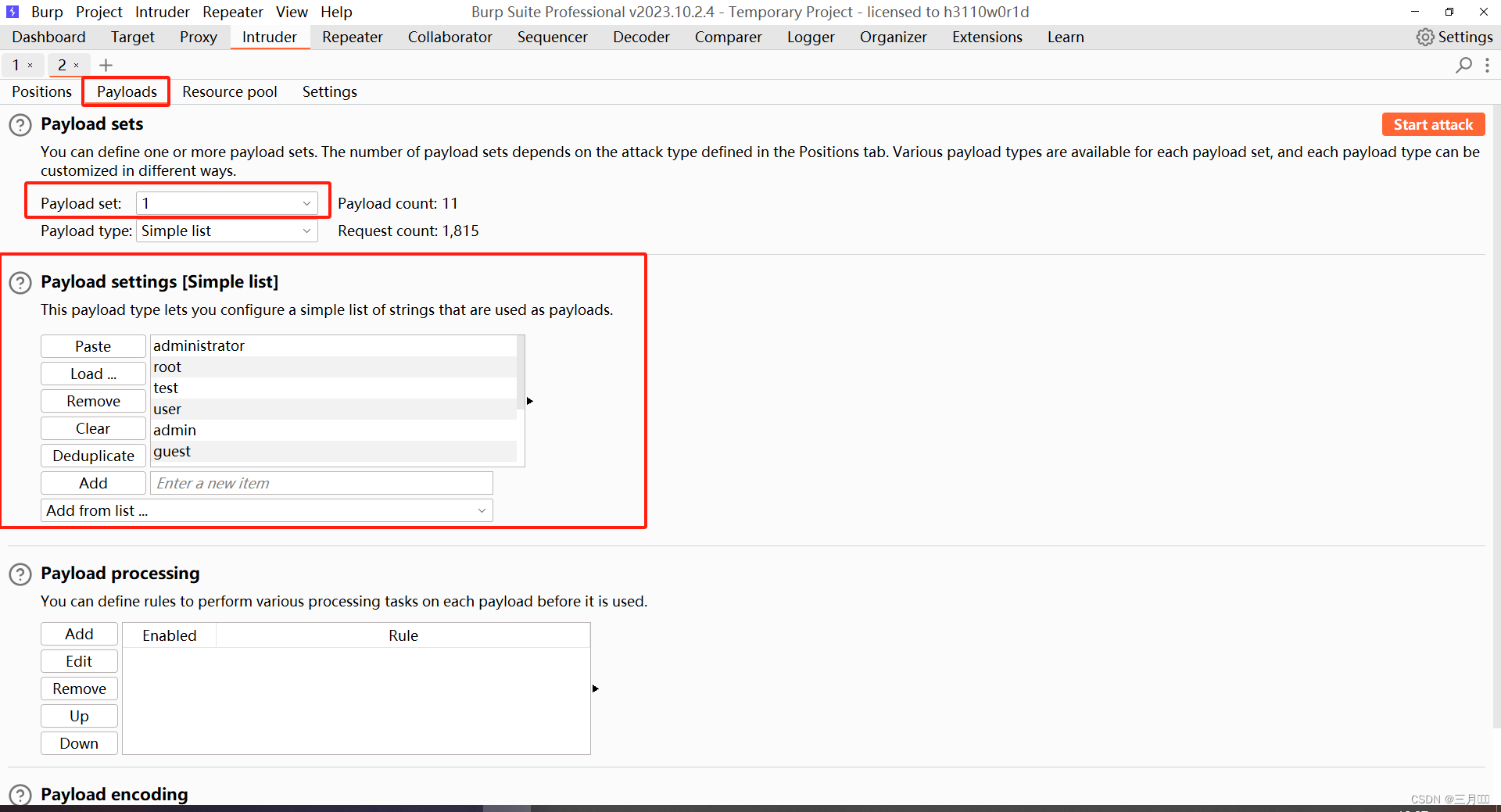

在Payloads中,

Payload set 1和2都要选着字典进行爆破。1是用户的字典,2是密码的字典。

接下去选择响应包中的关键,好区分爆破中是否成功。

在Settings-->Grep-Extract中进行添加

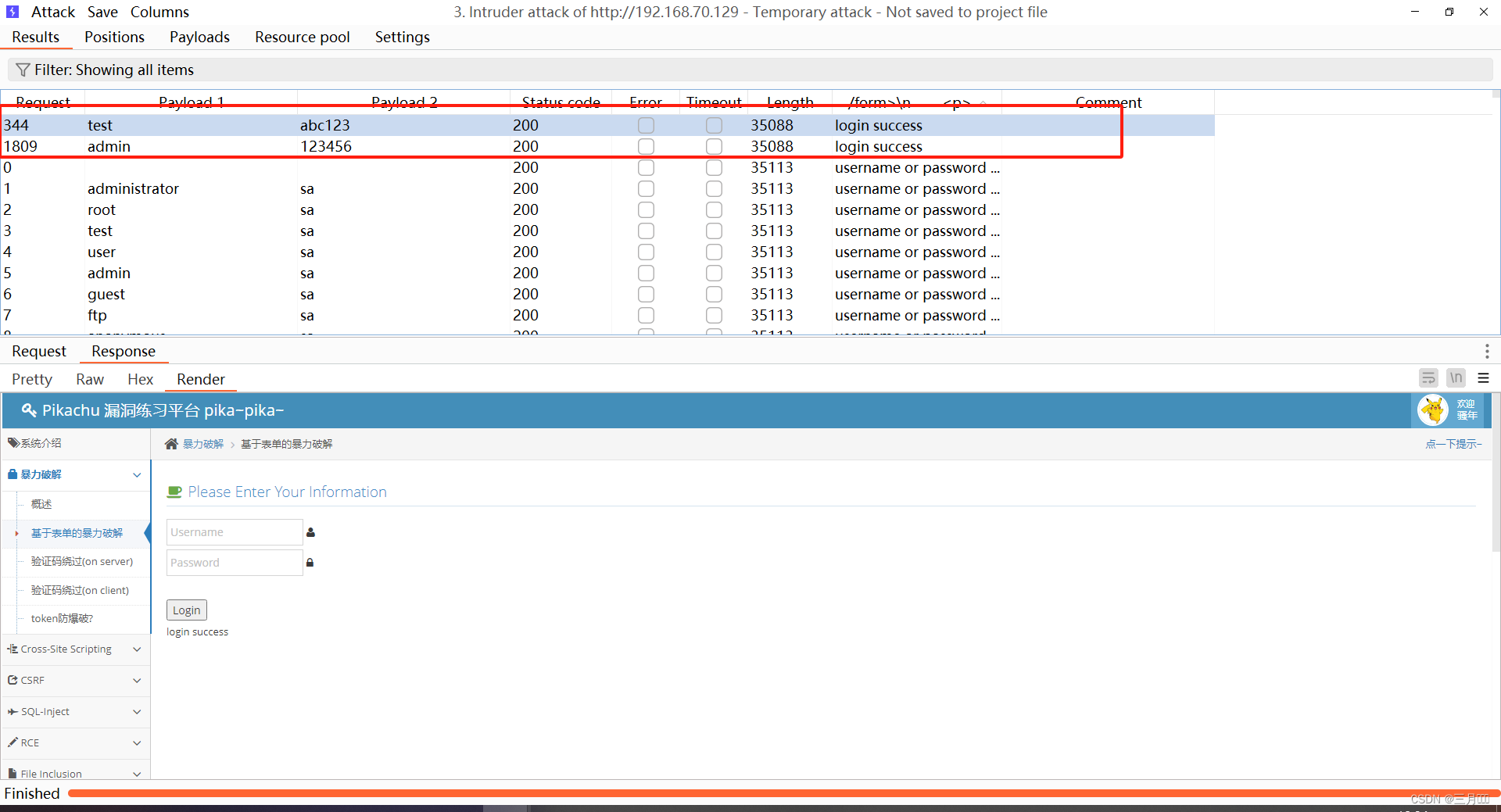

爆破后就可以通过自己选中的关键信息查看成没成功

这样基于表单的暴力破解就完成了。

验证码绕过(on server)

通过网页信息发现带验证码信息,这关是验证码可以重复使用爆破;

将抓请求包放到重定向中,快捷键Ctrl+r,修改密码或用户,不断重定向,发现响应是都是报“用户或密码不存在”,并没有报验证码错误,就可以判断验证码可以重复利用。

将请求包Ctrl+i放到Intruder中,开始暴力破解。方法跟基于表单的爆力破解一样步骤。

接下去选择响应包中的关键,好区分爆破中是否成功。

在Settings-->Grep-Extract中进行添加

可以通过添加的关键字查看爆破结果。

验证码绕过(on client)

这关我使用的关闭JavaScript这个来爆破,这关的验证码是只在前段进行验证,直接把JavaScrip关闭了就直接跳过验证码了。

先按F12再按F1在设置中禁用JavaScript就直接跳过验证码了。

接下来抓包爆破就完事了

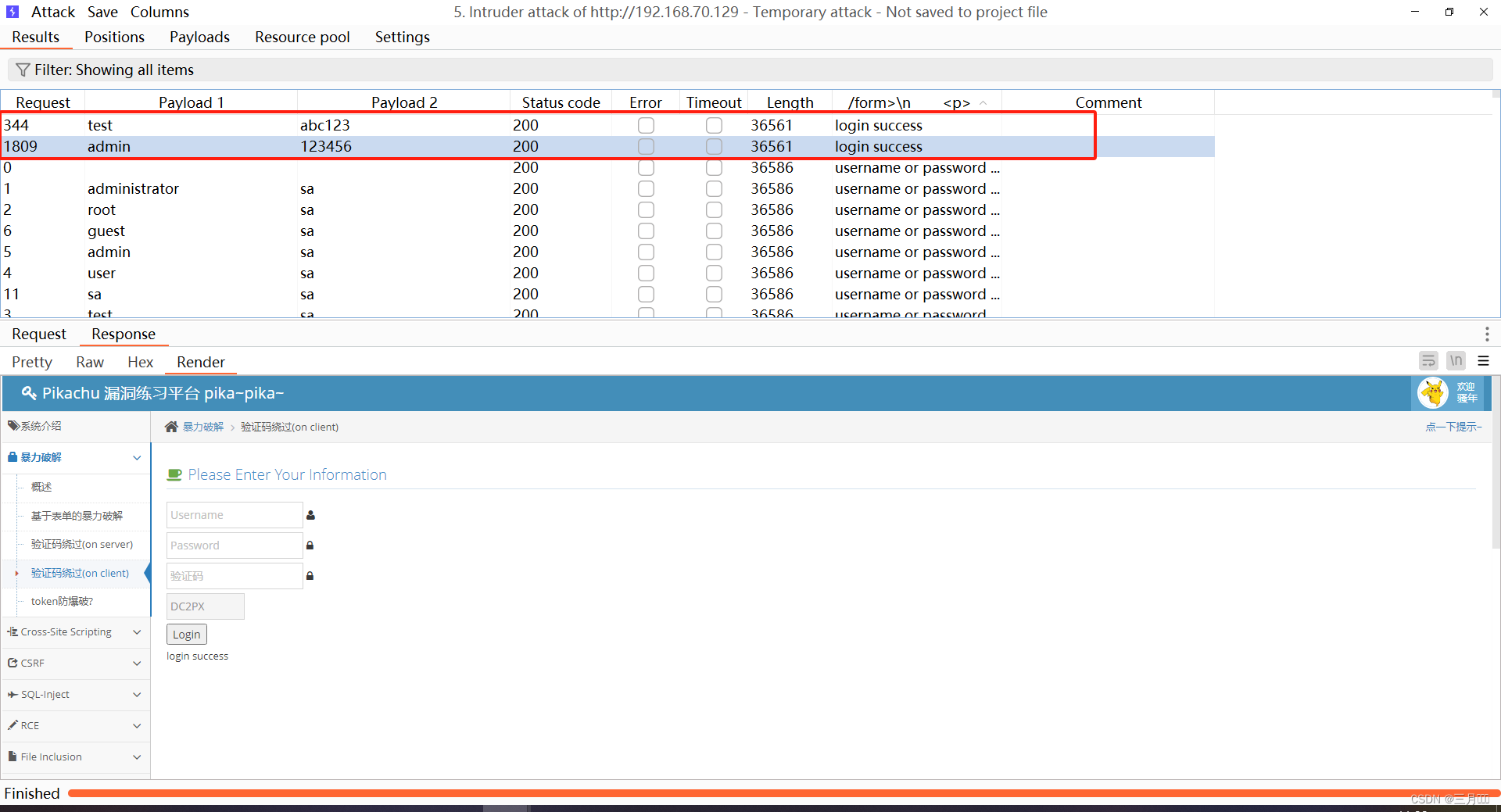

抓取数据包后,快捷键Ctrl+i在intruder中进行爆破

选中用户和密码的字典

接下去选择响应包中的关键,好区分爆破中是否成功。

在Settings-->Grep-Extract中进行添加

通过关键信息就能看到暴力破解成功了

“token防爆破?”关卡

通过页面信息发现并无验证码,但是通过抓包发现存在token验证,通过响应包,发现下一次token验证都在上次请求的响应包中显示。

开启代理抓取请求包,快捷键Ctrl+i加到Intruder进行爆破

使用Pitchfork进行爆破

1的字典是用密码的,2是token的递归取值

我这里加了关键信息去判断,如果你可以length可以明确看出来就不用了。

开始爆破,查看结果。

本文详细描述了如何通过Burpsuite工具进行基于表单的暴力破解,包括使用Clusterbomb模式、字典攻击、抓取和解析响应包,以及针对验证码绕过和token防爆破的技巧。最后介绍了如何利用Pitchfork进行token验证的破解过程。

本文详细描述了如何通过Burpsuite工具进行基于表单的暴力破解,包括使用Clusterbomb模式、字典攻击、抓取和解析响应包,以及针对验证码绕过和token防爆破的技巧。最后介绍了如何利用Pitchfork进行token验证的破解过程。

652

652

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?